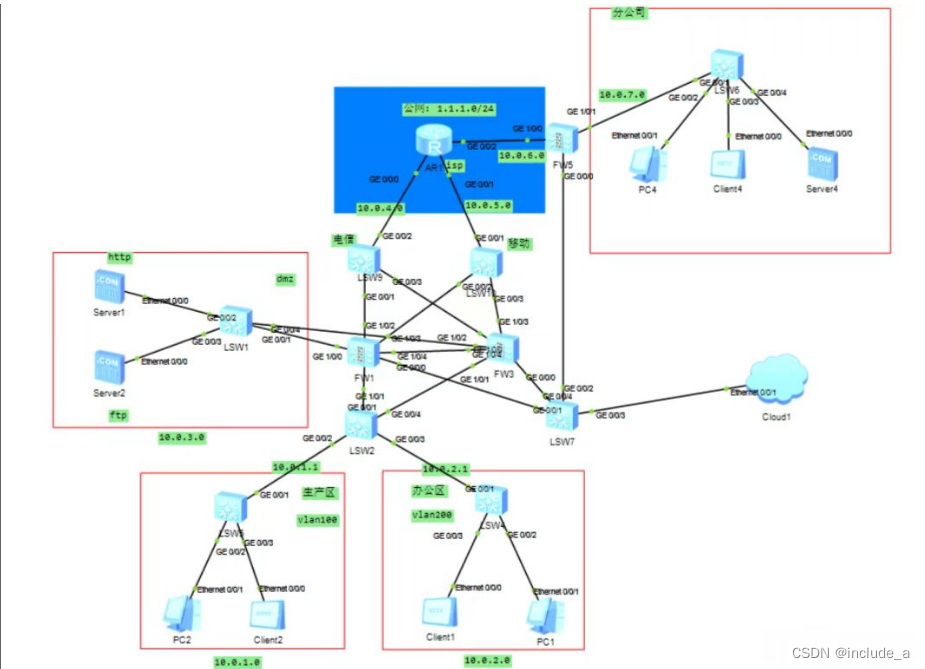

要求

1.办公区设备可以通过电信和移动两条链路上网,且需要保留一个公网ip不能用来转换。

2.分公司设备可以通过两条链路访问到dmz区域的http服务器。

3.分公司内部客户端可以通过公网地址访问到内部服务器。

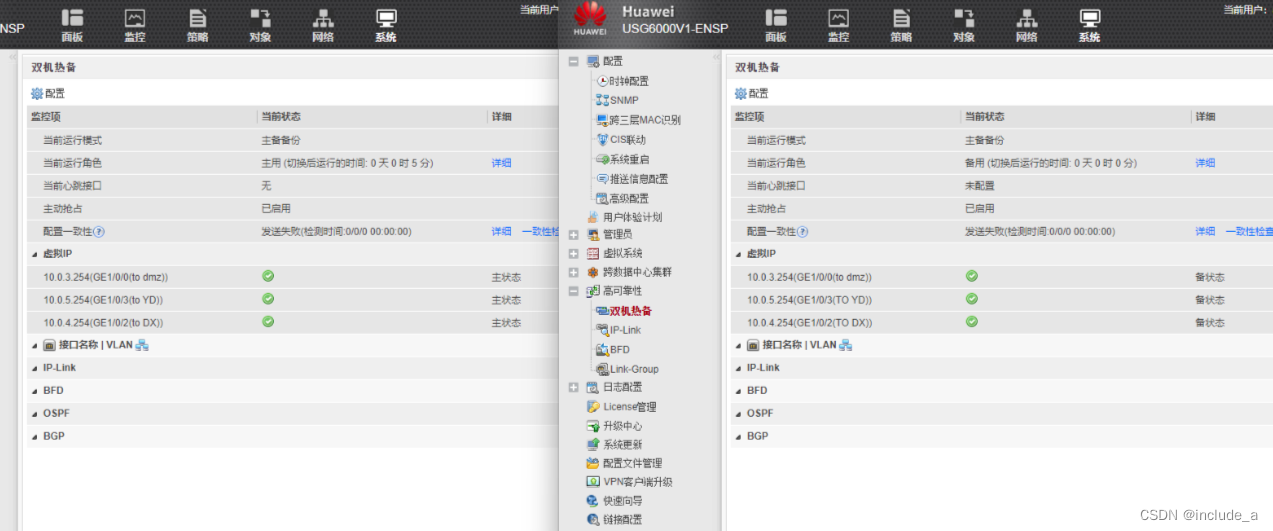

4.FW1和FW3组成主备模式的双击热备。

5.办公区上网用户限制流量不超过60M,其中销售部人员在其基础上限制流量不超过30M,且销售部一共10人,每人限制流量不超过3M。

6.销售部保证email应用在办公时间至少可以使用10M的带宽,每人至少1M。

7.多出口环境基于带宽比例进行选路,但办公区中的10.0.2.20只能通过电信链路访问外网。

第一问:

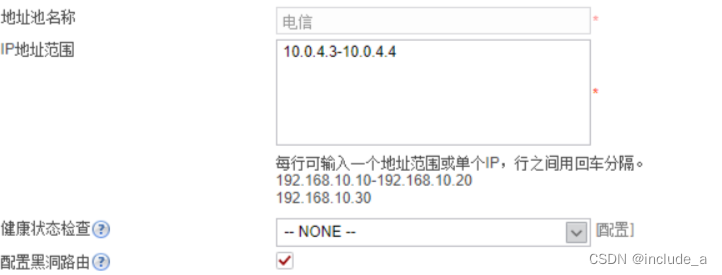

通过两条链路上网,我这里采用的方式是分别给电信和移动两条链路各创建一个安全区域,然后配置一个源nat转换;因为还要保留地址,所以使用地址池。

创建两个安全区域并把对应接口划进去,以电信为例:

创建nat策略:

测试:

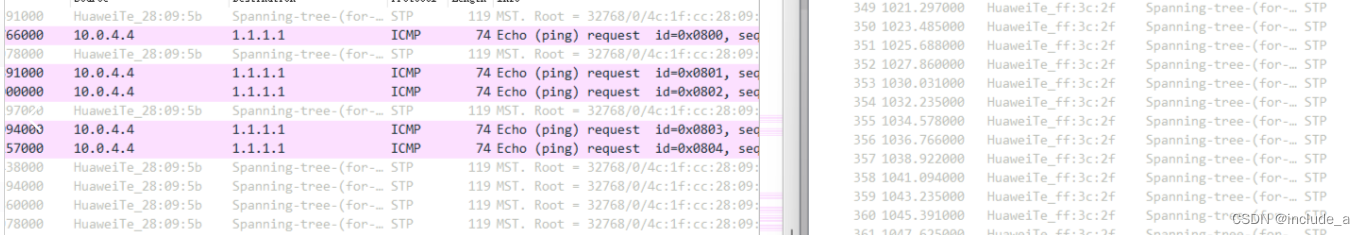

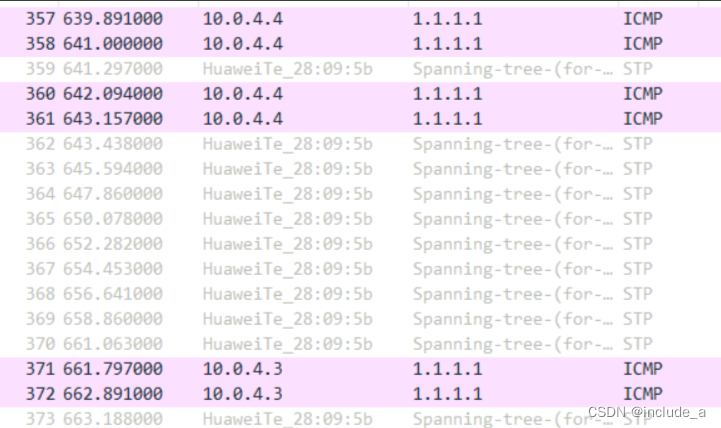

两个链路的接口都抓包来看:

关闭一个接口,数据会从另一个接口出去:

配置保留地址后,可以看到ip从10.0.4.4变成了10.0.4.3:

第二问:

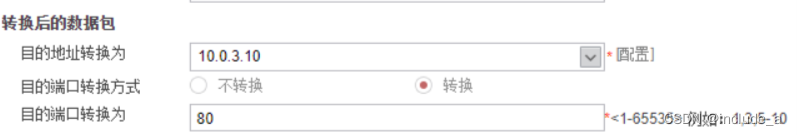

这里我创建了两个目标nat转换来对应两条链路,具体配置:

以电信链路为例:

测试:

第三问:

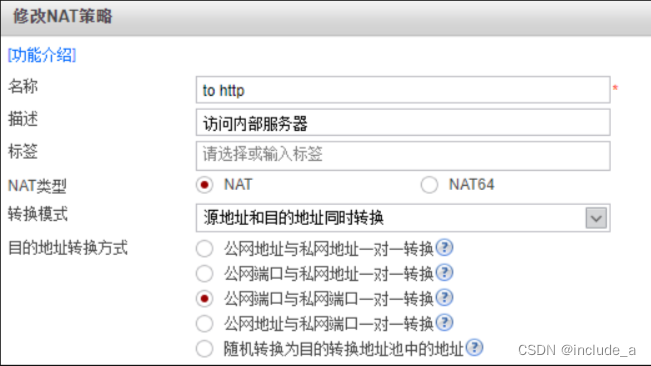

这种场景下如果只是单纯配置两次nat的话会导致对象变化,连tcp握手都无法完成。所以需要配置双向nat。具体配置:

转换模式选择原地址与目标地址同时转换即可,剩下就是配置ip地址了:

这里直接一键新建安全策略,自动配置好安全策略。

测试:

用客户端访问nat转换前的公网地址10.0.7.1,成功访问到服务器。

再查看会话表,可以看到目标地址是http服务器地址,源地址是内部客户端。

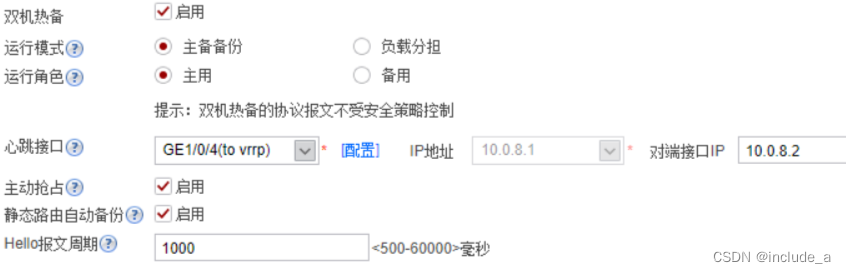

第四问:

这里将FW1作为主,FW3作为备。FW1的配置如下:

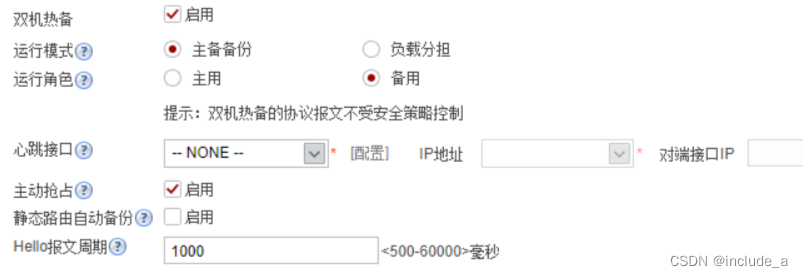

FW3的配置如下:

查看效果:

可以看到两台防火墙分别是主状态和备状态了

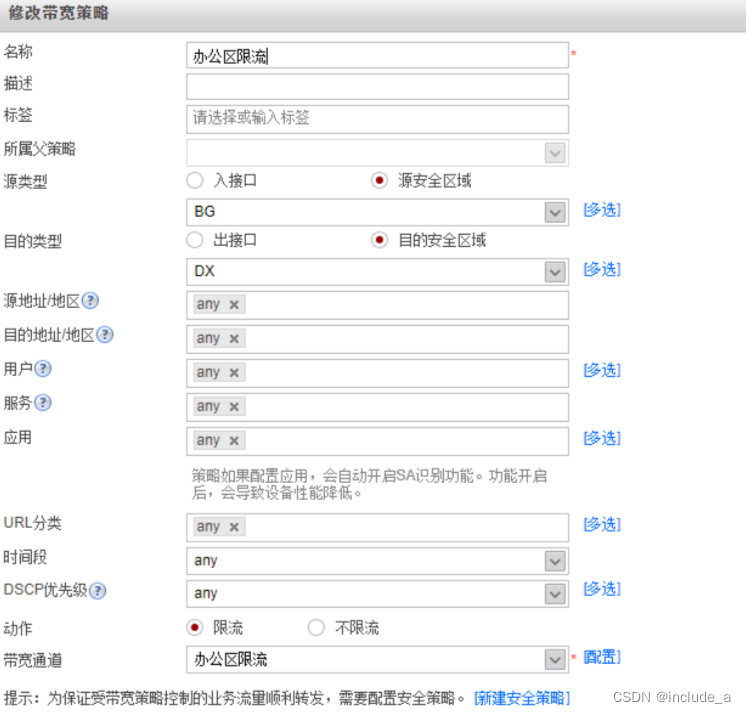

第五问:

办公区上网用户限制流量不超过60M

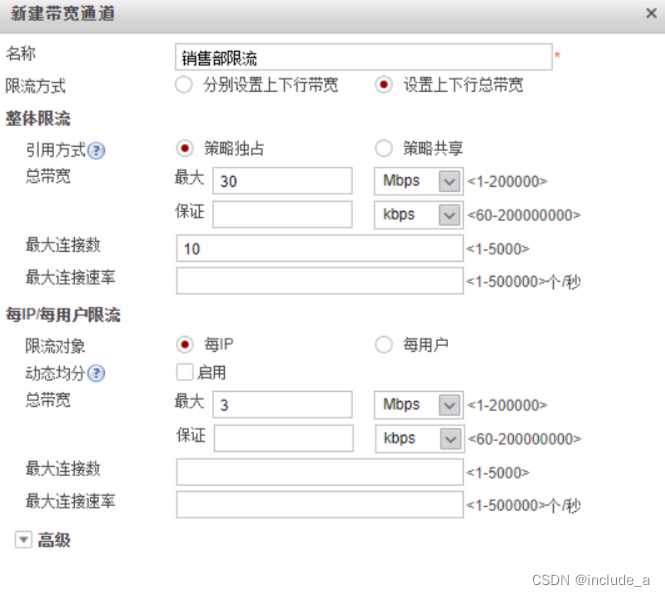

销售部限流

其中销售部人员在其基础上限制流量不超过30M,且销售部一共10人,每人限制流量不超过3M。

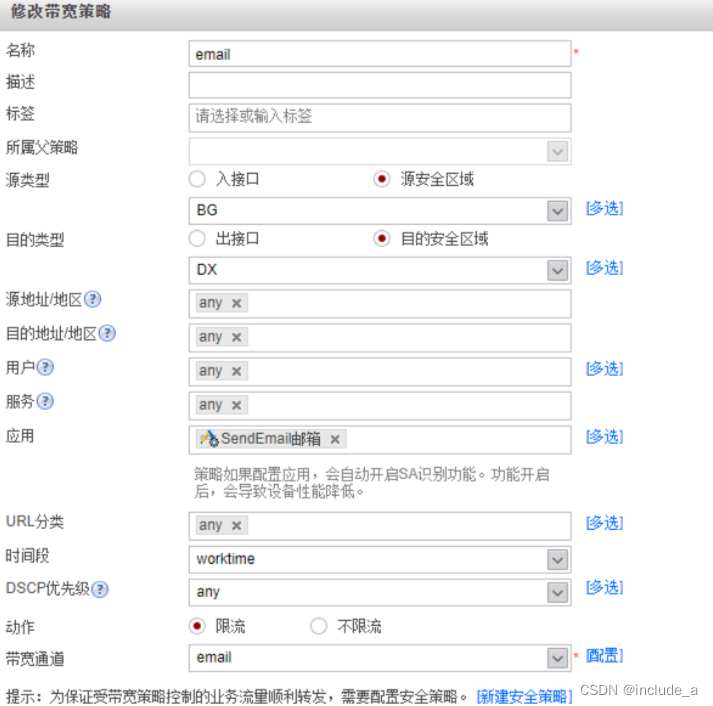

第六问:

销售部保证email应用在办公时间至少可以使用10M的带宽,每人至少1M。

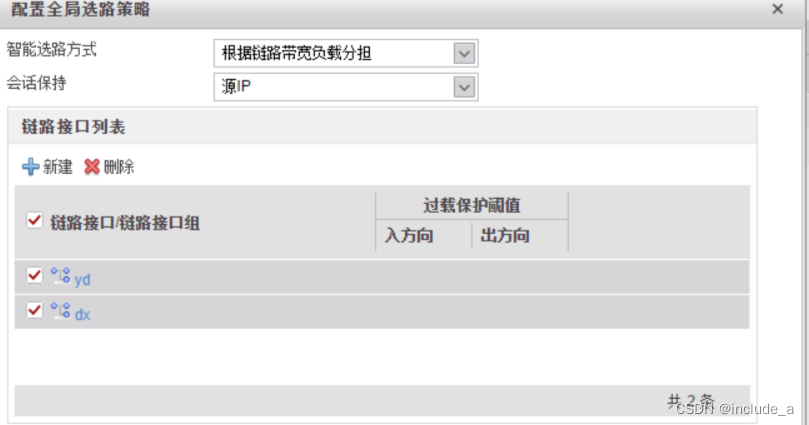

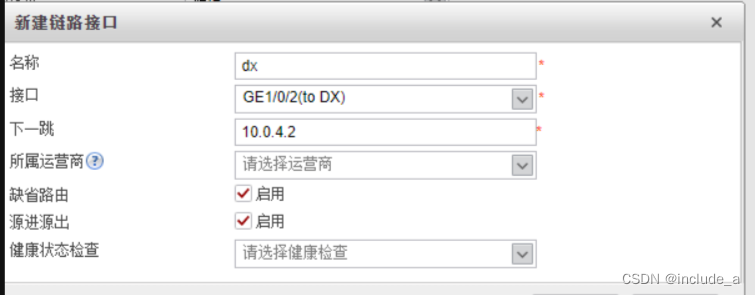

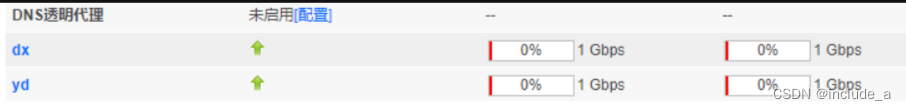

第七问:

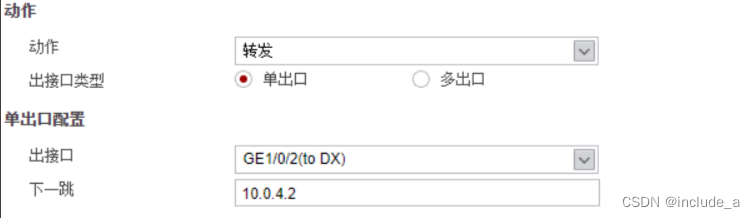

基于带宽比例进行选路的配置,以dx为例子:

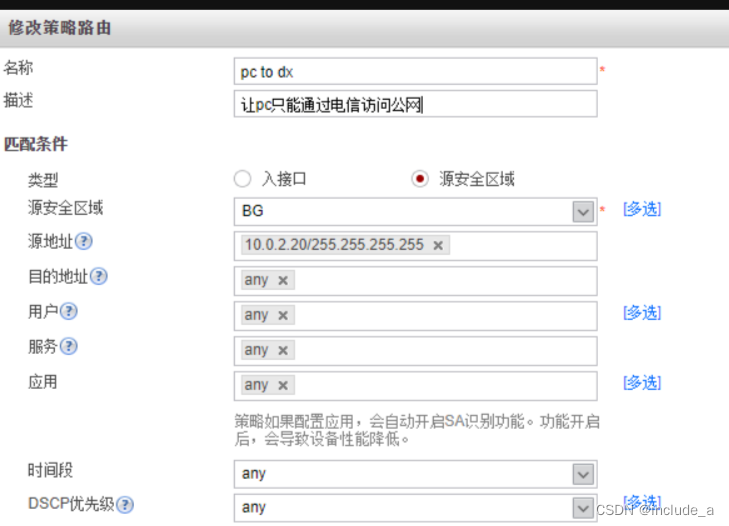

办公区的pc只能通过电信链路访问外网:

文章详细描述了如何在办公区通过电信和移动链路提供互联网接入,保留公网IP,实现分公司设备访问DMZ服务器,以及对不同部门的流量限制策略。内容涉及NAT配置、双机热备防火墙设置、带宽保障和多出口环境的选路规则。

文章详细描述了如何在办公区通过电信和移动链路提供互联网接入,保留公网IP,实现分公司设备访问DMZ服务器,以及对不同部门的流量限制策略。内容涉及NAT配置、双机热备防火墙设置、带宽保障和多出口环境的选路规则。

390

390

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?