Blog,本来是网友们用来表达心声,记录经验,生活的地方,然而在这个风起云涌的时代里,Blog却成了江湖,一个血雨腥风的战场。

仇恨在这里萌芽,血液在这里沸腾,甚至战争也在这里爆发。

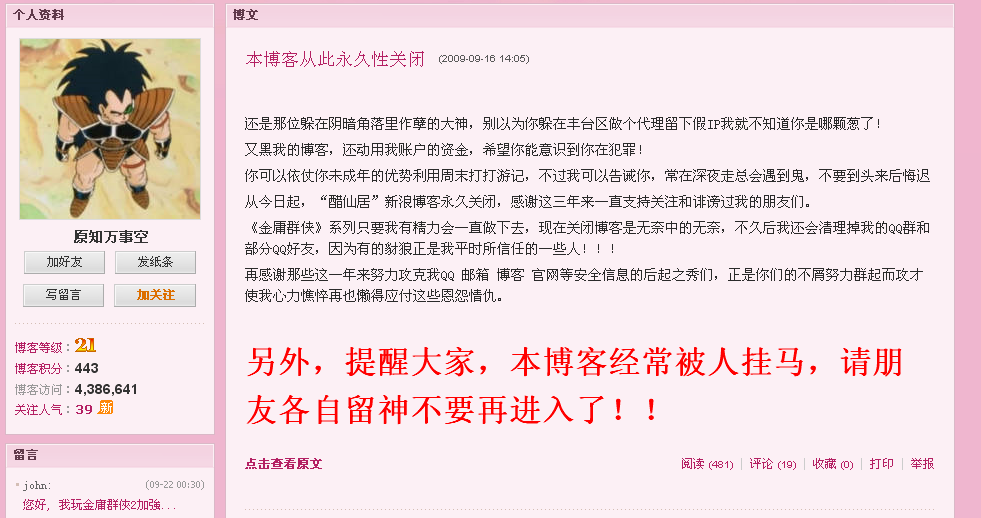

今天潜水去半瓶醋的博客,本想看看他的Flash版金庸4有没有消息(我承认,我是想拿里面的金庸人物素材),我却猛然发现到一个访问量400多万的博客已经完蛋了。

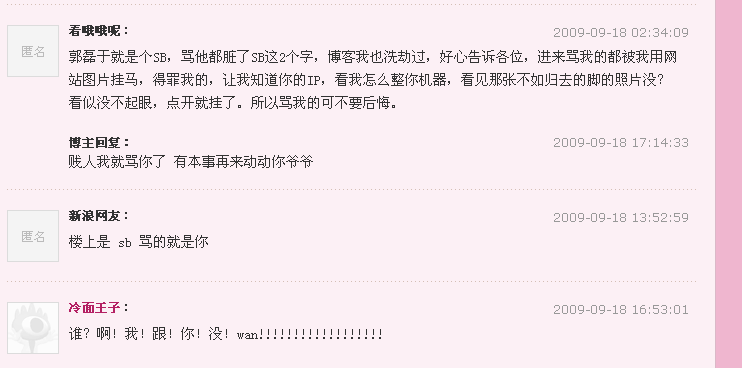

摘抄一段半瓶醋和入侵者的对骂……

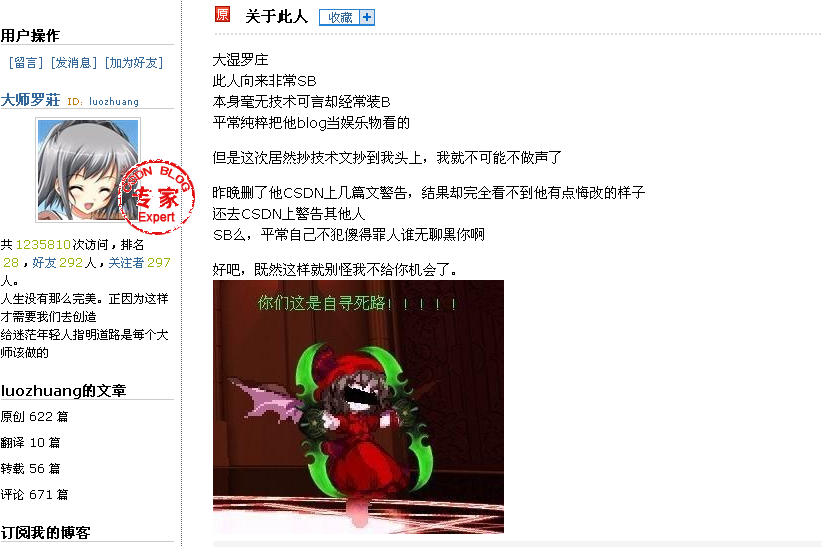

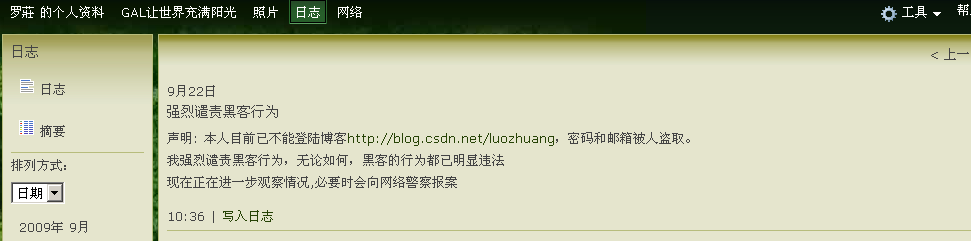

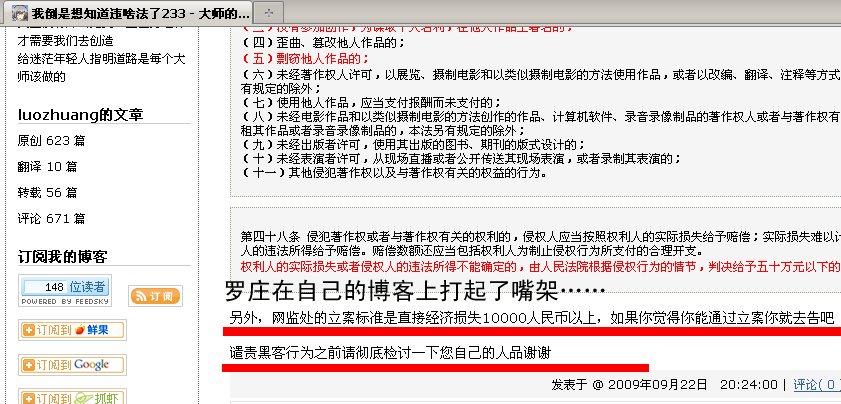

笔者又潜水去CSDN上的罗庄Blog,想看看有没有什么新的galgame的信息,我却赫然发现到他这个访问量100多万的部落格也被攻破了……

从罗庄提到密码和邮箱被人盗取看,很可能是邮箱被人以某种方法获得后用合法手段改写了CSDN的密码。(PS:说句题外话,这种情况你完全可以请求CSDN管理组处理,总体上看CSDN还是挺负责的。)

然后就“杯具”了,入侵者在罗庄博客上发表了反对声明,他“自己”和自己打了起来……|||

就笔者看来,这种直接破坏对方博客来达到报复的手段,无论最初起因为何,也是非常蛮横野蛮的。

所谓“放荡功不遂,满盈身必灾”、“虚己者进德之基”,非暴力引发的事情,最好还是非暴力解决,不管是非曲直如何,有事说事,有理讲理,他们也没黑你,就不要武斗动手,文斗也动手。

搞IT嘛,就应该“唯实、求活、尚简”,不要把网络上的恩怨看得太重,毕竟网上的东西再好,利益再大,也是正经八百的“生不带来,死不带去”,何必为一些小事搞得自己和古惑仔一样,就算你真是古惑仔,没看牛佬也要给浩南、山鸡收皮了嘛……

做技术这行,在网上其实有很多事情可以干,觉得自己技术不好的,可以去易语言论坛之类的站点找找自信(不过易论坛已经逐渐被架空,现在有些表面上聊易的,实际上是在玩C/C++和汇编……);觉得自己技术太好的,可以去看雪论坛之类的站点找找挫折感;觉得干 IT太无聊的,可以去GameRes VB区翻翻教主、MIU.C、instemast之流的斗嘴贴;向左的归铁血,向右的归猫眼,中间的去偷菜。总之,能玩的事情很多,何苦要当骇客?当骇客又得不到任何现实利益,就更不应该了,好歹也去黑个大户……

废话说完了,本着“亡羊补牢,治病救人”的精神,笔者在此罗列出几种可能令骇客获取博客或邮箱用户权限的方法,仅供参考。

1、暴力破解:

相对网银系统来说,大多数博客系统都没有很好的自我保护能力(比如重复登陆多少次都行,权限设置的也很随意),因此只要被人知道了你的用户帐号,再写个OCR识别程序过验证码,遍历密码尝试登录,你也就离死不远了。

在网速够快的情况下,暴力破解博客、邮箱帐户与暴力破解本机程序并没什么区别,只要你不换帐户,对方就总有一天能算出正确的密码。

要解决这个问题,首要前提是不泄露自己帐号,而万一帐户被别人知道后却又无法更改,那就只能勤换密码,并尽可能将密码加长,使用特殊字符加以混淆。假如你设定有32位以上的混淆密码,并且能保证一周左右就更换一次的话,除非对方是超级计算机拥有者,或者为了对付你创建了相当程度的计算机集群(比如控制一堆肉鸡大家一块算),暴力破解将几乎不可能做到。

2、Cookies欺骗:

大家都很清楚,Cookies是网站为了辨别用户身份而储存在用户本地终端上的数据。通常情况下,我们可以保留一些基本的用户信息或访问数据在Cookies中,以避免用户再次访问时重复操作,提升用户体验。

但凡事有利就有弊,Cookies也不例外。

在某些安全系数不高的网站系统中,Cookies就经常被滥用,甚至会直接采取Cookies数据来检查用户权限,这就是最要命的问题所在。要知道Cookies中的数据是100%可以伪造出来的,一旦博客、邮箱系统的建设者们做出脑残举动,比如网站很悲剧的在Cookies中弄出个status来验证权限,而对方又伪造出status=admin的话……你不死,这世上就没人死了……

另外就算没有这些“脑残级”的错误,Cookies中或多或少也会保留些隐秘的用户数据,只要对方想办法截获了你的Cookies文件本身,一样能够轻易的将其“模拟再现”。

要解决这种问题,只能修正网站的“脑残”代码设置,减少不必要的Cookies权限,并及时清空自己的Cookies文件。如果你正在使用第三方站点为博客、邮箱的话,那就只好与网站管理人联系处理,或者干脆放弃该站,搬家算了。

3、SQL注入:

自从笔者第一天接触SQL,就被人反复叮咛过SQL注入的严重后果,这是一种最不应该出现,却又最容易出现的安全漏洞。世界上所有支持SQL指令的数据库系统和网站,都有可能被人利用SQL语句进行注入攻击。

比如某个网站的登录验证的SQL查询代码为String sql = "SELECT * FROM users WHERE (name = '" + userName + "') and (pw = '"+ passWord +"');",那么当有人在登录框恶意填入userName = "' OR '1'='1";与passWord = "' OR '1'='1";时,将导致原本的SQL字符串被填为String sql = "SELECT * FROM users WHERE (name = '' OR '1'='1') and (pw = '' OR '1'='1');",也就是无论怎么运行结果都为存在该用户和密码,此时就算他一无帐户,二无密码,也可以照常登录网站。

上面所举的例子还是最轻的,也是最容易防范的,实际上此类手段还有N多。

一旦网站在SQL语句代码上出现纰漏,那么轻者用户受损,博客、邮箱等被人以盗用;重者对方将借此获取到更高权限,譬如查询数据表结构,查询网站管理员密码,发布信息、删除数据、清空数据,格式化硬盘(比如SqlServer中执行个xp_cmdshell "FORMAT C:/"),甚至给你弄点“不利于稳定”的话题,搞得你整个网站一起玩完。

再有,即便你的系统本身没有受到SQL注入影响,却显示出了相关的异常页面(比如暴露出数据库所在,或者相关表名,页面位置等等),也很可能会被对付你的家伙所利用,进行下一步的深入攻击。

要解决此类问题,只能严把代码质量关,并绝对不外露异常,不给对方以可乘之机。如果你在使用各大门户提供的博客、邮箱时发现了这种问题,完全可以向他们反映,通常会最优先解决——就算不管你,他们自己也是要命的……

4、XSS:

近年来开始流行,和SQL注入有异曲同工之妙的XSS,本名Cross Site Script,为了与CSS(Cascading Style Sheets)区别,才称XSS。XSS的恶意攻击者往往向Web页面里恶意插入特殊的html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到注入式攻击。比如使用者可以做一个网页,用JavaScript把document.cookie当成参数丢过去,再将它记录下来,就可以去玩Cookies欺骗了……

在XSS中常见的攻击方法有偷cookie,引导用户运行特殊页面,利用iframe或frame存取管理页面或后台页面,利用XMLHttpRequest存取管理页面或后台页面等数种之多。当XSS与其他攻击方式混合使用时,其杀伤力将更大。

预防方法与SQL注入类似,严把HTML和JavaScript语法关,让攻击者无漏洞可钻。不过呢,所谓道高一尺魔高一丈,有些时候真是防不胜防……

5、木马植入:

没什么可说的,一旦你的计算机,或者你所在门户、邮箱的服务器被人植入了木马,并取得相关权限,在清除该木马前,你除了等死或者搬家,就再也找不出第二条通路。

具体中招过程千变万化,可能因为你下载了某个游戏,可能因为你打开了某个文档,可能因为你浏览了某个网站,可能因为你同QQ上某人聊天,甚至可能因为你浏览了某张图片。还有一点很难预防,国际上大约10%的木马开源……

解决方法,增强个人素养,远离不良信息|||,保证服务器安全,及时查杀木马。

6、网站内鬼:

都是干IT这行的,不讨论,不解释,此问题只能向网站更高层反映,或者搬家,否则绝对无解。

有人的地方,就有江湖。有江湖的地方,就有恩怨。然而,恩怨却是现实中的事情,不要带入网络这个虚拟的世界为好些。

写到这里,忽然想起了罗文的《走我路》,就用它作为结束语吧!

无怨无悔我走我路

走不尽天涯路

在风云中你追我逐

恩怨由谁来结束

什么时候天地变成江湖

每一步风起云涌

什么时候流泪不如流血

每个人也自称英雄

什么是黑白分明

是是非非谁能回头

怕什么刀光剑影

把风花雪月留在心中

无怨无悔我走我路

走不尽天涯路

人在江湖却潇洒自如

因为我不在乎

无怨无悔我走我路

走不尽天涯路

在风云之中你追我逐

恩怨由谁来结束

577

577

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?