cas单点登录系列1.2:增加ldap配置

上节我们已经对cas项目有了一定了解,本节我们添加数据源:openLDAP。对于ldap的介绍可以参考本系列:ldap使用,也可以浏览openLDAP官网获取更多。

前言

本节目标是添加数据源ldap且使用ldap中账号进行登录成功

一、引入依赖

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-server-support-ldap</artifactId>

<version>${cas.version}</version>

</dependency>

二、添加配置

1.添加application.properties

# 认证方式

cas.authn.ldap[0].type=AUTHENTICATED

# LDAP服务地址,如果支持SSL,地址为 ldaps://127.0.0.1:689

cas.authn.ldap[0].ldapUrl=ldap://127.0.0.1:389

# 是否使用SSL

cas.authn.ldap[0].useSsl=false

# LDAP中基础DN

cas.authn.ldap[0].baseDn=ou=people,dc=test,dc=cn

# 用户名匹配规则,简单的可以只写成uid={user},支持多字段作为登录账号

cas.authn.ldap[0].searchFilter=((cn={user})(mailBox={user}))

# CAS用于绑定的DN

cas.authn.ldap[0].bindDn=cn=admin,dc=test,dc=cn

# CAS用于绑定的DN的密码

cas.authn.ldap[0].bindCredential=123456

# 登入成功后可以查看到的信息,此条可以不写

cas.authn.ldap[0].principalAttributeList=cn,mailBox,telphone

截图如下:

cas给我们提供了很多ldap相关的配置,大家可以参考官网:LDAP 连接验证器。

上面截图的是我们使用到的,大家可以先配置这些。

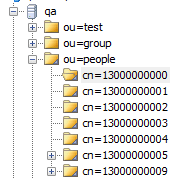

openLDAP的安装创建等,这里不做介绍,大家可以参考本系列:ldap使用。下图是我创建的ldap结构:

2.构建启动

做好如上配置后,进行构建并启动Tomcat,然后登录页和上节的一样:

输入ldap中的账号密码,即可登录成功,点击Click here即可查看用户的信息,也就是cas.authn.ldap[0].principalAttributeList=配置的,配置了什么字段就返回什么字段,以后各系统对接后可根据需求进行配置。

PS:大家不必在意我配置的和图片中的不一致,理解是这么个功能就好。

总结

至此我们已经把数据源ldap加入了,使用ldap中的账号进行登录。下节我们介绍登录页的改造。

8538

8538

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?