当需快速复现竞品的核心功能(如加密算法、协议交互)时,逆向工程是唯一可行路径。例如某汽车APP的sign参数通过MD5加密生成,逆向可快速定位到-[MCCURLManager buildUrlString:withParams:sign:]函数,直接提取算法逻辑。此外,在缺乏官方文档的封闭生态中(如微信支付、支付宝接口),逆向可破解私有协议实现兼容调用。

当我们需要快速仿写一个没有源码的APP,可按照以下步骤和技术策略( 更多逆向工具和知识:https://github.com/goldenfish689/android-reverse):

A,逆向分析阶段

-

目标定位与行为分析

- 使用抓包工具(如Charles)截取APP的网络请求,识别关键参数(如MD5加密的_sign_参数)。

- 动态运行APP,观察UI交互和功能触发点,通过Xposed或Frida进行行为监控。

-

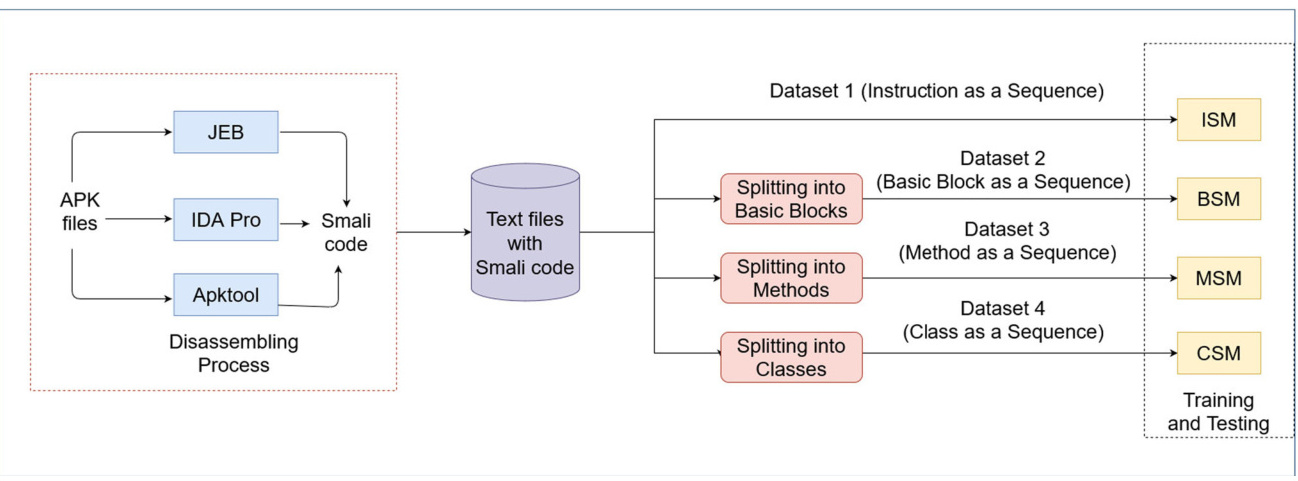

反编译与代码提取

- 使用Apktool解包APK获取资源文件和Smali代码,Jadx反编译为Java代码以提高可读性。

- 针对iOS应用,需越狱设备并使用frida-ios-dump脱壳,配合IDA Pro分析二进制文件。

-

关键代码定位

- 通过函数名(如

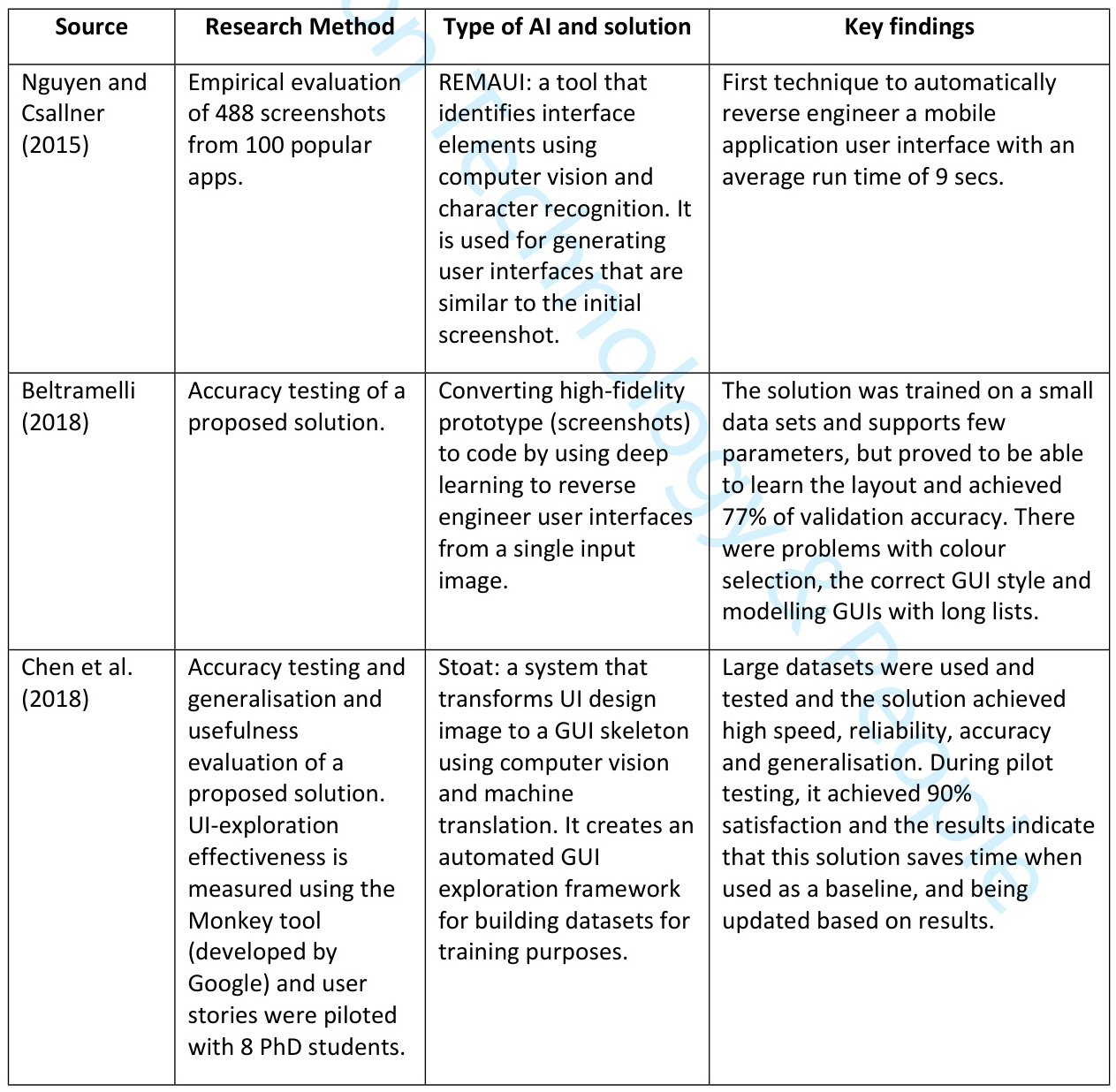

-[MCCBaseApi buildFullUrl:])、字符串搜索(如加密字符串"01")和系统API调用(如MD5相关函数)快速定位核心逻辑。 - AI工具(如Stoat)可自动分析UI布局并生成GUI骨架代码,加速逆向过程。

- 通过函数名(如

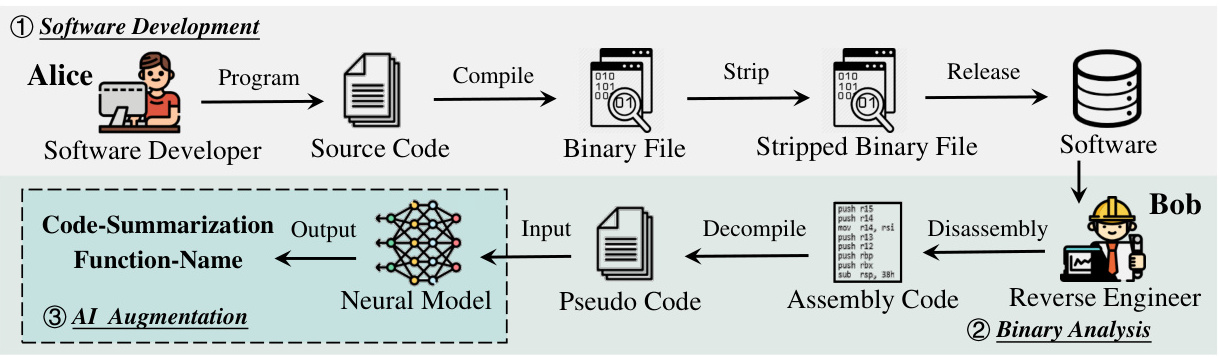

B, AI辅助增强阶段

-

代码理解与重构

- 利用AI模型(如REMAUI)解析UI截图,自动生成前端代码框架。

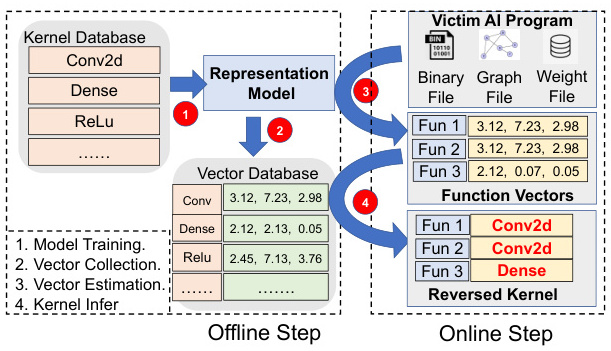

- 基于神经模型对反编译代码进行语义分析,生成易读的函数名和伪代码。

-

自动化代码生成

- 使用Replit Agents等工具,输入功能描述(如"单机版记事本")自动生成基础代码,并整合逆向得到的核心逻辑。

- 结合GitHub Actions自动化流程,通过AI生成代码并提交PR迭代优化。

-

算法逆向与模拟

- 对加密算法(如UUID+MD5生成_r参数)进行动态调试,利用AI推测算法逻辑并生成等效代码。

- 采用深度学习模型(如Claude 3.5)自动补全缺失的代码片段,减少手动编码时间。

C、快速开发与测试

-

代码整合与修改

- 将逆向得到的Smali代码插入目标Activity(如修改

onCreate方法),通过二次编包生成新APK。 - 使用Python脚本批量处理APK文件,自动替换动态库(如.so文件)并重签名。

- 将逆向得到的Smali代码插入目标Activity(如修改

-

性能优化与测试

- 借助AI分析内存、CPU占用等性能数据,自动优化代码逻辑。

- 使用自动化测试工具(如Monkey)验证UI交互和功能完整性。

最后还要处理:

-

混淆与对抗

- 针对代码混淆(如OLLVM),结合IR中间表示和AI模式匹配还原逻辑。

- 避免直接复制商业代码,需通过AI生成功能等效的实现。

- 针对代码混淆(如OLLVM),结合IR中间表示和AI模式匹配还原逻辑。

总结起来就是:

- 逆向抓包 → 2. 反编译定位关键代码 → 3. AI生成代码框架 → 4. 动态验证逻辑 → 5. 自动化整合与测试 ,通过传统逆向工具(Apktool、IDA Pro)与AI技术(REMAUI、Replit Agents)的结合,可将仿写周期缩短50%以上。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?