工控系统的全球安全现状:全球漏洞实例分析

一、摘要

运营技术(OT)、网络和设备,即工业环境中使用的所有组件,在设计时并未考虑到安全性。效率和易用性是最重要的设计特征,然而,由于工业的数字化,越来越多的设备和工业网络想公网开放。这有利于工业环境的管理和组织,但他也增加了共勉,为攻击者提供了可能的切入点。

最初,侵入生产网络意味着首先打破信息技术 (IT) 边界,例如公共网站,然后横向移动到工业控制系统 (ICS) 以影响生产环境。然而,许多 OT 设备直接连接到外网上,这大大增加了入侵的威胁,特别是因为 OT 设备包含多个漏洞。在这项工作中,论文从攻击者的角度分析了互联网中 OT 设备的存在。公开可用的工具,例如搜索引擎Shodan和漏洞数据库,用于查找常用的 OT 设备并将漏洞映射到它们。根据原产国、制造商、数量以及漏洞的严重程度对这些发现进行分组。发现了超过13000台设备,几乎所有设备都包含至少一个漏洞。欧洲和北美国家是迄今为止受影响最严重的国家。

二、引言

在1970年代,SCADA一词被创造出用来描述工业网络中的所有控制和监控,今天也称为操作技术 (OT) 网络。首先,工业控制系统 (ICS) 是以特定应用的方式创建的。由于不同企业的控制要求不同,不同工业环境中的控制采用固定布线和定制设计。为了降低成本和所需的工作量,同时增加 ICS 的功能,使用了商用现货 (COTS) 设备。可编程逻辑控制器 (PLC) 是控制工业机器传感器和执行器的小型嵌入式计算设备,并使自动化环境中的设置更加容易。尽管如此,应用程序还是超出特殊用例和特定运营商的,并且运营技术 (OT) 网络在物理上与公共网络分离。这种分离提供了一定程度的安全性,这就是为什么许多工业通信协议,如EtherCAT和Modbus,在其初始版本中没有提供加密和身份验证的原因。

随着物联网 (IoT)融合到工业应用中,创造了工业物联网 (IIoT),应用专用性和物理分离的假设并不再适用。物联网和工业物联网的关键推动因素是相互通信和嵌入式计算,需要网络能力。这反过来又增加了工业环境的攻击面。尽管有几家企业出于组织原因不得不依赖传统设备,但网络正变得更加开放和互联。因此,设计时如果使未考虑安全性的网络和设备会暴露在公共网络中会影响很严重,安全性也必须集成到 OT中。大多数工业组织不会在生产规模上使用 IIoT 解决方案。互连是任何 IIoT 的关键推动力,它也是 IIoT的必要条件。

在具有经典通信协议的工业组织中,向基于 IIoT 的互联方法的转变将这些协议的安全问题转移到了一个更互联的环境中,从而扩大了攻击方法。将IIoT 集成到工业组织中的一个常见问题在于可用技术与当前和过去的最先进技术之间的差距。 目前,大多数工业组织都依赖于 1970 年代开发的 SCADA 协议,没有任何安全措施。 事实证明,在这些昂贵的、特定于应用程序且通常难以访问的工业环境中更改此类协议并非易事。因此,从基于 SCADA 的经典控制到 IIoT 的融合将现有协议集成到新颖的解决方案中。 对于现场级通信,Modbus/TCP 、 非常适合。但是,任何超出给定车间边界的交互都应由网关应用程序控制。工业和科学都提出了能够将已建立但不安全的通信协议转换为安全协议的此类网关的方法。

预计在不久的将来,IIoT 环境将采用经 典的工业通信协议进行控制和监控,而以安全为重点而设计的OPC‑UA等算法将用于工厂间或者任务在给定环境中进行通信的收集和调整设置。因此,快速放弃和替换遗留协议似乎不太可能。相反,它们必须集成到新的协议环境中。为了使 IIoT 解决方案安全可靠地工作,它必须具备网络安全性。为了设计对策,它需要对威胁形势和安全问题的严重性有透彻的了解。

2.1 这个科学工具的贡献是两面性的

1)从攻击者的角度,根据实际实验结果对 ICS 漏洞进行全面评估。 据我们所知,虽然对设备进行了类似的分析,但仅限于日本,在此深度评估之前还没有这样做过。

2)一种可以系统地发现设备并评估其对给定的常见漏洞和暴露 (CVE) 的敏感性的方法。

3)对特定 OT 设备中的漏洞进行定量评估和比较,包括严重性和潜在影响,以得出对组织的威胁的指标。

三、背景

本节介绍了这项工作所需的两个概念。首先,介绍了对工业企业的典型攻击。OT 网络的特性导致了攻击者的方法,这与基于信息技术 (IT) 的利用不同。其次,讨论了信息收集的概念。该术语通常用于安全评估和网络攻击。两者都试图发现和利用计算机系统中的漏洞。根据洛克希德马丁公司的网络杀伤链,第一步包括侦察,它区分主动扫描和被动扫描。侦察是旨在收集有关目标的信息的任何活动。之后,讨论了 ICS 市场在知名供应商之间的分布,因为它为选择用于分析的设备提供了基础。最后,概述了SCADA和OT安全漏洞分析中的相关工作。

3.1 对工业应用的典型攻击阶段

通常,工业攻击包括三个阶段。

首先,必须突破 IT 层。该 IT 层可以构成组织的面向公众的网站或可从公网访问的资源。社会工程是破坏 IT 层的最常见和最成功的形式,例如鱼叉式网络钓鱼 。通过看起来有效的电子邮件或文档诱骗员工打开受恶意软件感染的资源,从而使攻击者能够感染他们的计算机。其他基于技术的 Web 资源攻击向量由OWASP 基金会收集和评级。

攻击者成功突破这一层后,需要穿越到 ICS 平面,在此处控制和监视 OT 设备及其任务。在这里,攻击者可以对 OT 设备施加影响,并在破坏行为中篡改过程描述。此外,这里可能发生敏感或受保护信息的盗窃以及间谍活动和知识产权盗窃行为。

该分类的第三层是物理层。由于工业应用中的 OT 设备构成了网络物理系统 (CPS),因此数字域中的动作会导致物理域中的动作。例如,控制自动钻头将导致在钻头下方的任何材料上钻孔。这对 OT 设备的安全性和安全性具有重大影响,因为这种对现实世界的影响使攻击者能够造成财产损失和潜在的致命伤害。 ICS 上的几起著名网络攻击,例如Triton 恶意软件、2015 年 12 月由恶意软件BlackEnergy引起的乌克兰停电以及Stuxnet,扰乱了物理过程以有序进行来实现他们的目标。 OT 设备和网络在设计时并未考虑到安全性,这一事实激发了将 OT 设备置于内部网络中的需求。如果允许访问公共网络,网络攻击的风险就会大大增加。

3.2 信息收集和扫描

根据洛克希德马丁网络杀伤链,信息收集是网络攻击的第一阶段。 执行它以获取有关预期目标的信息。侦察的第一步,被动扫描,是一种被动活动,因为攻击者没有采取任何行动来影响或与正在调查的系统进行交互。相反,使用公共资源并收集信息。例如地理情报 (GEOINT) 和 OSINT 等方法,例如 whois 域枚举、谷歌地图图像分析或邮件和相当好的隐私 (PGP) 服务器查询。从社交媒体和商业网络收集信息也是基于 OSINT 的被动扫描的一种手段。总而言之,旨在收集有关预期目标的信息而目标没有机会了解它的每一项活动都称为被动扫描。渗透测试人员,即测试网络安全性的黑客,以及犯罪分子通常会在被动扫描上投入大量精力,因为可以在不提醒目标的情况下获取有价值的信息以用于利用。在这项工作的过程中,Shodan被用作被动扫描工具。 Shodan是一个基于Internet 的搜索引擎,它扫描每一个连接到 Internet 的设备,并提供一个接口来查询这些信息。此功能明确扩展到与安全相关和隐私相关的设备,例如 IP 摄像头物联网设备以及 ICS 设备,仅举几例。

与被动扫描相比,主动扫描是通过主动参与的目标系统执行的,例如使用nmap等网络扫描仪进行主机发现和端口扫描。在主动扫描中,攻击者以交互可追踪的方式主动查询目标系统。因此,主动扫描的执行范围不如被动扫描,因为它可以警告潜在目标有关恶意活动。

3.3 相关工作

据我们所知,文献中尚未从攻击者的角度评估 ICS 和 OT 组件中的漏洞。然而,各种研究解决了 ICS 的威胁和风险。

这种方法有点类似于本工作中执行的方法,但Gonzales等人并未对这些漏洞中实际存在多少漏洞进行评估。该分析的结果似乎与这项工作的结果相关,但是,分析的角度不同。 Thomas 和 Clothia根据历史 SCADA 漏洞能力数据对漏洞类型进行了分类。基于这些知识,提出了有关如何预测和防范未来漏洞的建议。相比之下,这项工作强调了众所周知的漏洞的危险。只要旧漏洞没有得到修复,它们就会对组织构成威胁,我们的研究表明存在大量旧漏洞。诺尔斯等人。评估了已知漏洞,分析了不同行业的安全状态,并讨论了在工业环境中引入安全措施的方法和障碍。

同样,Sullivan基于已知攻击分析和评估攻击向量,并在详细阐述 ICS 和 IT系统之间的差异后引入了缓解方法。Ding等人从理论控制的角度讨论了对 CPS 的潜在攻击。Humayed等人从不同的角度对现有的 CPS 安全研究进行了调查:安全视角、CPS视角和 CPS 嵌入的系统视角。 McLaughlin等人分析了 ICS 的网络安全格局。他们评估 ICS 安全的概念,考虑过去对 ICS 的网络攻击,并提供 ICS 安全评估,同时查看当前的测试平台和攻击和防御方法的趋势。霍尔姆等人将重点放在用于分析 CPS 的攻击和漏洞的测试平台上。安倍等人。根据日本的观察评估了可从 Internet 访问的 ICS 的威胁。他们解释了如何找到和利用互联网可访问的 ICS 设备,但没有提供定量概述,并且仅限于日本。基于 Luallen 的调查评估了对 ICS 的成功和尝试攻击。此外,ICS 和 IIoT 基础设 施的某些方面也在研究中得到解决。 Mathur 和 Tippenhauer、Gardiner等 人提出了可用于研究漏洞、漏洞利用和防御的测试平台。

四、研究方法

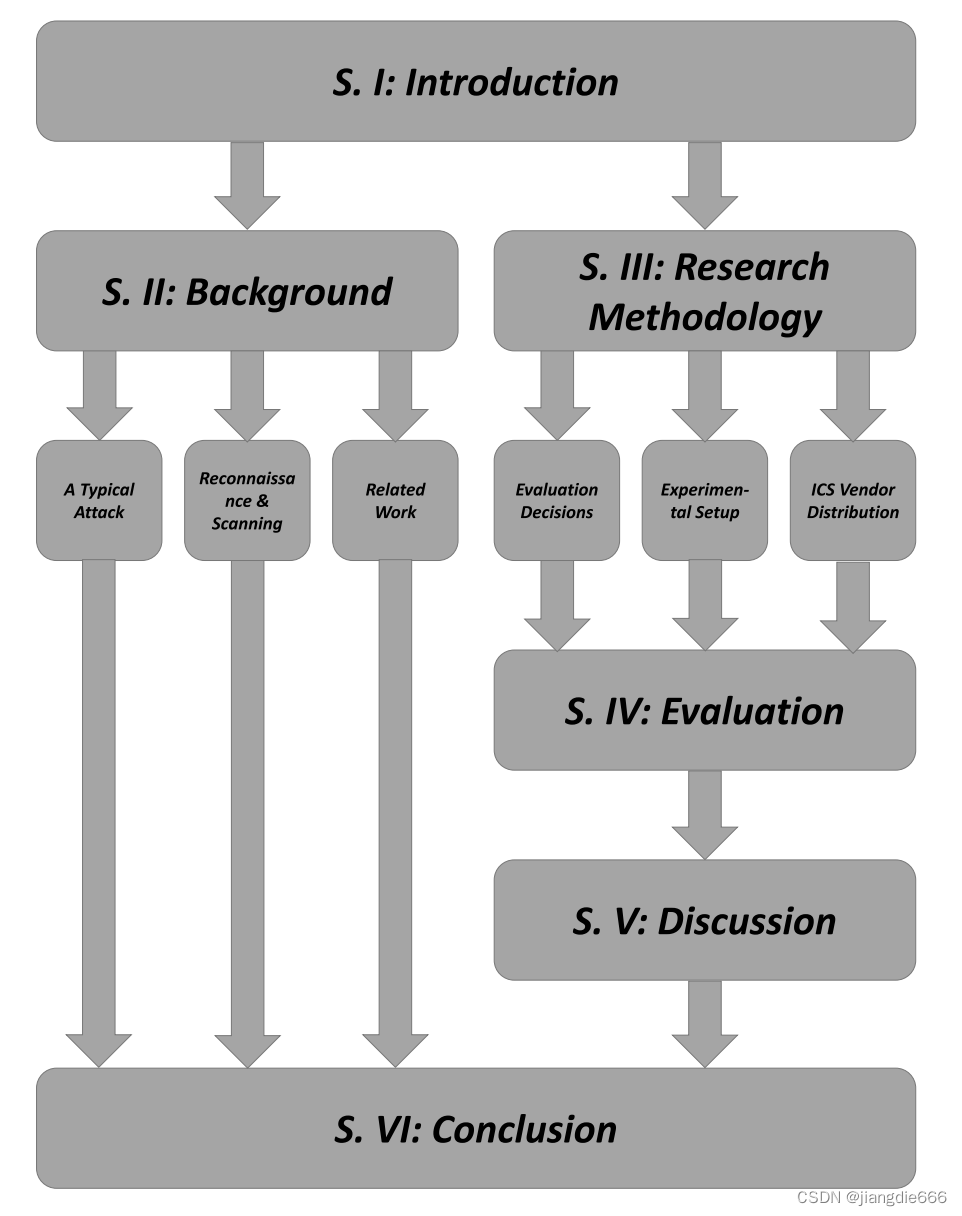

本节讨论用于获取、处理和评估数据的方法。首先,介绍了在这项工作过程中应用的设计决策。然后,介绍了执行个别案例研究的方法。设备的选择受 PLC 领域供应商分布的影响,这将在第三部分中介绍。

4.1 评估决定

在本节中,介绍了为评估做出的几个决定。 这些决定会影响分析的结果,但由于现实中某些规定是不完善的,所以这些决定是必要的。

不建议将 PLC 设备暴露在 Internet 上,预计大量 ICS 设备未连接到 Internet。 因此,预计会出现大量假阴性结果,即在 ICS 环境中运行但 Shodan 未发现的设备。 这是很合理的,因为给定的调查专门针对那些连接到 Internet 的 ICS 设备。另一方面,由于两个原因,也会出现误报。首先,某些设备可能以不使用标准化方式使用 TCP 或 UDP 端口的方式进行配置。正如稍后讨论的那样,每个查询都依赖于端口号来识别通信协议。所述端口的非标准化使用可能会引入假阳性和假阴性结果。但是,每个查询都有其他方面,并且会进一步分析结果。端口用作潜在易受攻击设备的初始指标。发现它们后,将使用附加信息来确保对设备的正确分析。还会考虑来自同一设备上其他端口的进一步洞察,例如带有 HTTP指纹的 Web 服务。因此,由于端口的非标准化使用而导致的误报预计不会对结果产生重大影响。其次,一些组织使用能够模仿 ICS 协议的蜜罐,例如 Conpot。

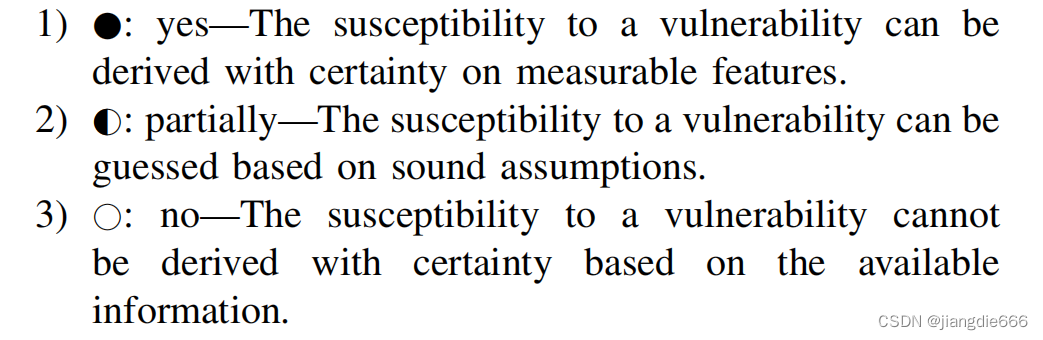

此外,许多漏洞对应于特定的固件版本,而更高版本则修补了给定的漏洞。一些供应商可能会在不更改版本号的情况下修补旧固件,从而使这些漏洞功能过时。在这项研究中,我们没有发现这种做法的证据。此外,在某些情况下,Web服务很容易受到攻击,供应商的安全咨询建议网络分段、防火墙和停用服务。在这项工作的过程中,这些服务被认为是易受攻击的。此外,结果显示在表格中,其中包含CVE 以及易受攻击所需的条件以及可以得出 CVE 漏洞的指标。指示器是一个圆圈,含义如下。

4.2 实验装置

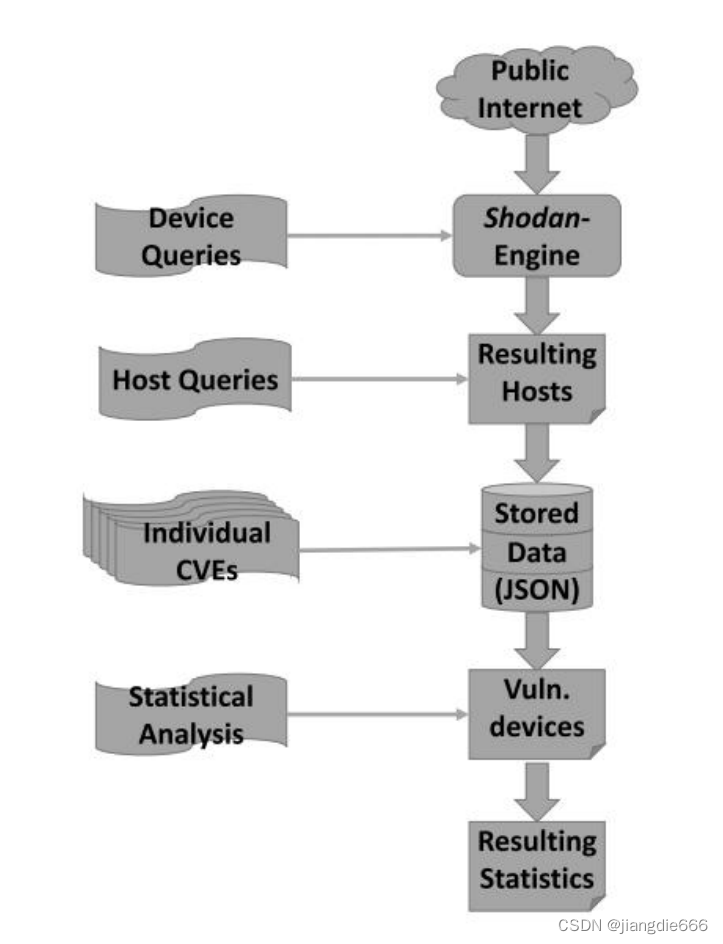

在第三节中介绍的选定设备通过搜索引擎以迭代方式进行查询。该过程的示意图如下图所示。

首先,要搜索的查询是通过人工检查和交互设计的。在这项工作中,分析了来自不同供应商的五个 PLC 系列。相应的查询旨在根据指纹和开放端口捕获适合正在调查的各个系列的任何设备。对于通过查询找到的每个结果主机,该主机通过Python‑API使用Shodan进行扫描,以获得对开放端口并提供服务和指纹。结果存储在 JSON 格式的文件中,为此使用了Python的json库。第二步,每个 CVE 的条件都是从多个来源手动测出的,主 要是美国国家标准与技术研究院 (NIST) 国家漏洞数据库 (NVD),还有供应商的安全建议。这些条件通常包括可以从指纹、打开的端口或服务或主机上存在的某些模块派生的固件版本。在最后一步中,通过自动化Python 脚本从 JSON 格式的信息中获取每个可能适用于给定设备的 CVE 的初始条件。然后将结果用于计算指标,例如每个国家/地区的设备数量和漏洞。为此,使用了定制的Python脚本。为了使这个过程更清楚,在下面的脚本示例中描述了虚构的供应商KitchenAppliances的PerfectToast 系列。研究表明, PerfectToast 系列始终在端口 4567 上运行服务,并且还显示“port:4567 perfect toast”的自己欧文么,因此将使用查询“port:4567 perfect toast”。这将检测到

PerfectToast 系列的所有潜在设备。主机存储在 csv 类型的文件中,并在下

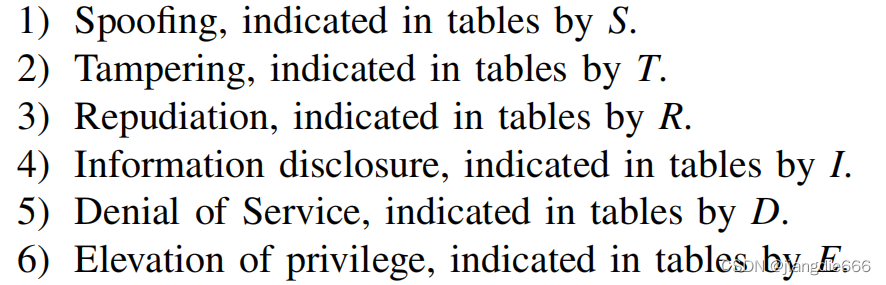

一步中查询可以从给定主机获得的任何信息,例如,额外的开放端口和提供的服务。这将获取每个PerfectToast 设备的信息,让 我们假设PerfectToast‑device有一个开放的 HTTP 端口(编号为 80)和一 个开放的 SSH 端口(编号为 22),并在查询时返回 Web 服务器版本和SSH 版本。然后将所有这些设备与给定的主机信息一起存储在 JSON 文件中,将手动收集PerfectToast 设备可能存在漏洞的所有 CVE,以及与漏洞相关的条件。例如,如果 HTTP 端口 80 上的 Apache 服务器版本低于2.9 , PerfectToast 设备就容易受到 CVE 的攻击。不幸的是,CVE 的结构很难自动发现在非结构化文本中解释的任何条件。查询存储在 JSON 文件中的设备以评估它们是否符合 CVE 的条件。因此, Shodan发现的每个PerfectToast 设备都被查询是否具有开放的 HTTP 端口和低于 2.9 的 Apache 服务器版本。如果满足此条件,则该设备被认为是易受攻击的。以这种方式,每个设备都被查询每个潜在的 CVE。随后,对这些查询的结果进行统计分析,从而为 ICS 的实际脆弱性状态提供有价值的信息。此外,根据成功攻击的目标,将结果分为六类。

一般而言,攻击者可以通过篡改(即破坏数据的完整性)来影响流程、泄露、中断服务或提升权限以增加操作的范围和影响。当然,可能存在重叠,例如通过更改过程参数的拒绝服务 (DoS),适合D和T,由于预期的结果在这种情况下是有意义的,所以这个实例将被标记为D。此时的欺骗没有什么意义,因为许多应用程序根本没有身份管理。此外,否认很少是攻击的目标,而是达到目的的手段。在这项工作过程中获得的所有结果都在第四节中介绍。

4.3 ICS设备供应厂商分布

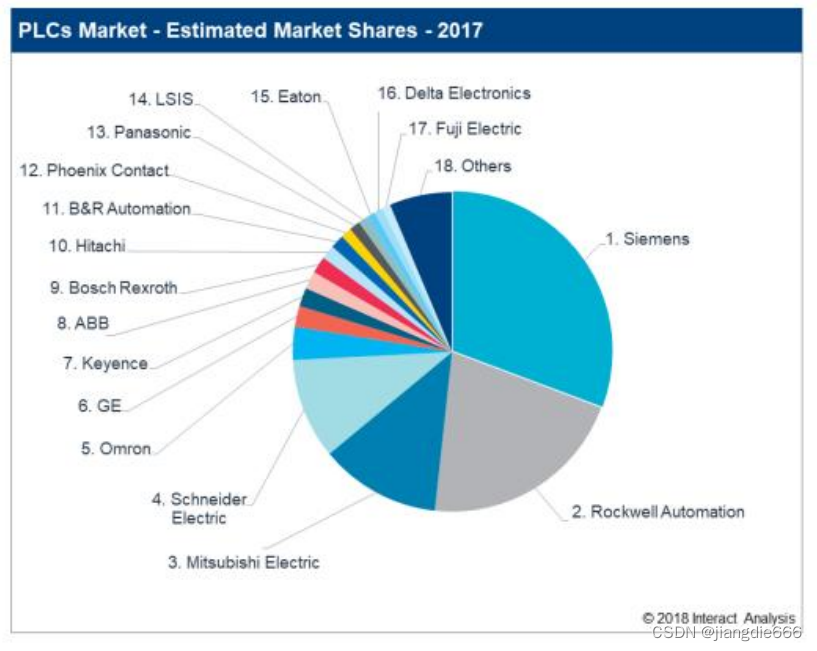

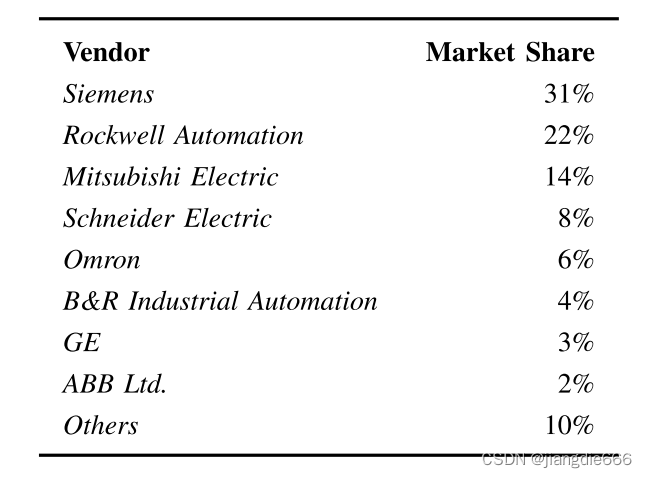

ICS 设备市场主要由五家供应商覆盖。 2017 年的分布如图 4 所示,由Dawson [39] 创建。基于来自statista的信息,PLC 供应商的市场份额如表 所示。这与上图 所示的分布相匹配。此外,商业市场分析,例如Mordor Intelligence和美通社名称ABB Ltd.、三菱电机、施耐德电气、罗克韦尔自 动化、和Siemens [41],或Schneider Electric、 Rockwell Automaton、 Siemens、Mitsubishi Electric和Omron [42],分别是最杰出的 PLC 供应商。因此,我们选择分析以下五家供应商的产品或产品组,因为它们代表了 PLC 市场的很大份额。

含不同的潜在漏洞,因此选择了示例性设备或设备组进行研究。这些设备应该很容易被Shodan 识别,具有可以检查的漏洞,并且数量足够大以具有表现力。各个供应商对设备类型的先发制人分析导致了下面分析的设备。

五、评估

本节根据第 III 节中讨论的方法评估所介绍的设备。获得了关于这些设备关于安全状态的概述。

5.1 施耐德电气 BMX P34 系列

评估的设备之一是施耐德电气 BMX P34 系列 [43]。施耐德电气以 Modicon 的名义开发了 Modbus 协议,是 ICS 技术的第四大制造商。施耐德电气在大约 150 个国家/地区开展业务,因此对工业格局产生了重大影响。 Schneider Electric BMX P34 系列是Modicon M340系列的一部分,包含七个带有 CPU 和不同连接选项的 PLC 设备。Shodan通过寻找两个条件对这些设备进行了指纹识别。首先,设备必须提供Modbus 功能。这是通过开放端口分析的,Modbus/TCP 的标准端口是 502。如果该端口上的服务处于活动状态,则假定它与 Modbus 协议进行通信。

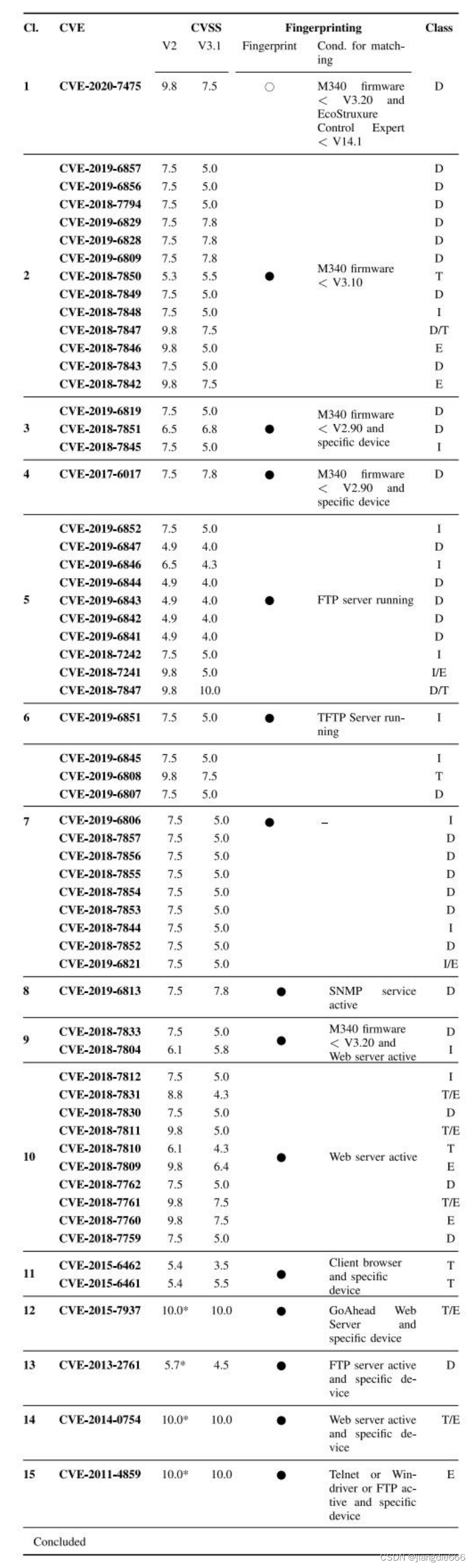

“施耐德电气 BMX”。由于所有标语都具有表达性,因此可以安全地假设 、找到的每个设备实际上都通过端口 502 上的 Modbus 进行通信。一般来说,这个系列的设备总共可以包含 59 个不同的漏洞,根据 NISTNVD [37] 列为 CVE。列出了这些漏洞,常见漏洞评分系统计算器(CVSS)评分版本 3.1和取自下表中相应的漏洞描述。如果 CVE 没有 CVSS 分数 3.1 版,则会手动计算并用星号表示。

由于 59 个 CVE 中的大多数共享相同的条件,因此它们以适用于相同设备的方式聚集成 15 个集群,包括配置和固件版本。这意味着如果一个设备易受集群中的一个 CVE 的影响,那么它也易受其他所有 CVE 的影响。这由最左边的列Cl 表示。值得注意的是,Cluster 7 的所有漏洞仅需要访问Modbus/TCP 端口才能被利用。由于该端口用于发现设备,因此属于数据集一部分的所有设备都容易受到攻击。

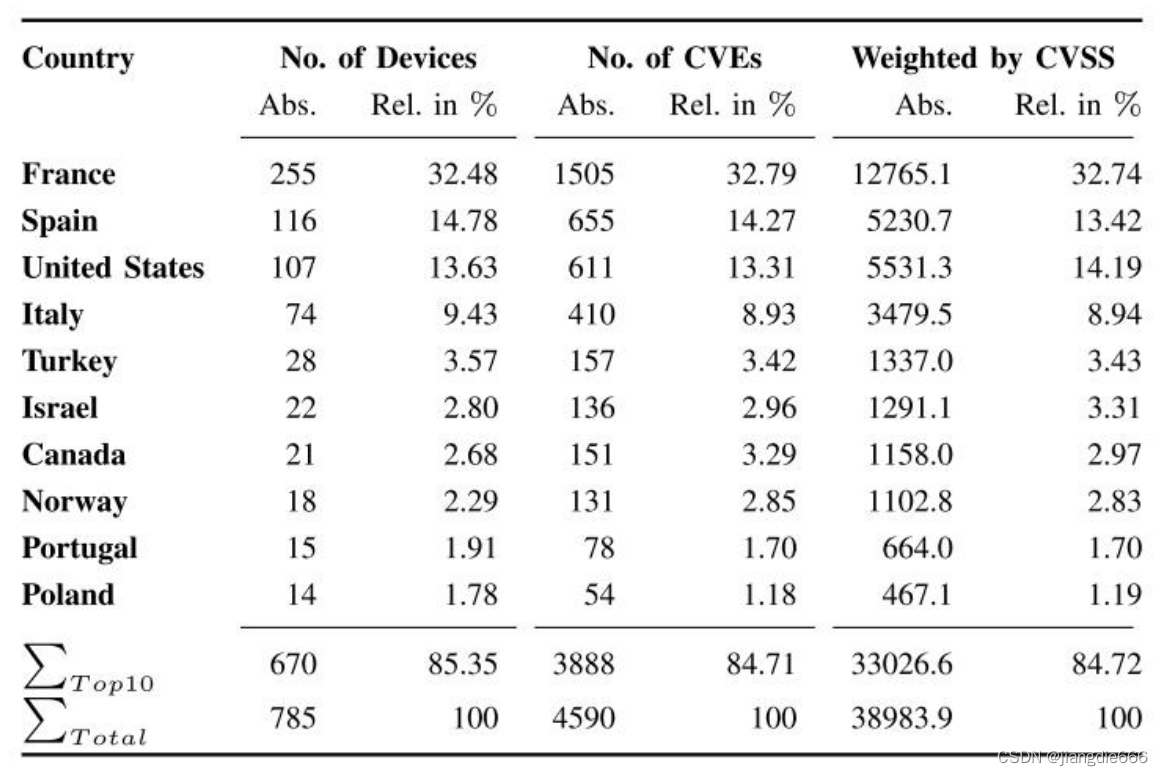

在上表中,Top10的列总和,而Total是所有设备的总和。可以看出,每笔款项中约有 85% 出现在前十名的国家中。大多数设备是在施气耐的德原电产国法国发现的,其次是西班牙和美国。每个国家/地区的设备相对数量和每个国家/地区的 CVE 相对数量在 0.5 的偏差范围内。但与相对值相比,由 CVSS 加权的 CVE 一开始几乎是相对值的一半CVE 的数量,并且比 CVE 的数量下降得慢。

也就是说,尽管法国、西班牙、美国和意大利操作的大多数设备都包含大多数漏洞,但这些漏洞并不像其他国家的漏洞那么严重。以色列的加权分数百分比略高于 CVE 数量。这意味着设备在那里运行的 CVE 更容易受到具有严重影响的攻击。值得注意的是,由于集群 7 中的所有 CVE,如表 II 中所述,仅依赖 Modbus/TCP 通信,因此所有评估的设备都容易受到攻击。但是,也存在不受监控的设备易受攻击的漏洞,即依赖于正在运行的 TFTP 服务器的 CVE‑2019‑6851 和需要活动 HTTP 服务器以及特定设备版本的CVE‑2014‑0754。一般来说,每个设备至少易受一个CVE的影响,最多一个设备易受除上述之外的所有集群的影响。每台设备的平均漏洞数为 5.85。每个评估的设备至少有一个开放端口 TCP 502,它是 Modbus/TCP 的默认端口。除此之外,还有 237 台设备在 TCP 端口 80 上进行侦听,表明是 Web 服务器。利用集群 9、10、11 和12 中的 CVE 需要运行的 Web 服务器。在 TCP 端口 21 上侦听的 58 个设备通常用于 FTP,并且需要利用集群 5、13 和 15 中的 CVE。54在 TCP 端口23 上侦听的设备通常用于 Telnet 协议。它是一种不提供加密的远程控制协议,因此仅适用于专用网络(如果有的话)。 Telnet 是利用 Cluster 15 中的 CVE 所必需的,仅包含 9 年历史的 CVE‑2011‑4859。总共有 76 台设备易受 CVE‑2011‑4859 攻击,这是一个不好的迹象,因为公开的漏洞存在足够长的时间。 Shodans内置的 CVE 匹配器一共发现了 1412 个CVE。但是,分布是倾斜的,每个设备的平均值为 1.8 个 CVE,最小值为 0,最大值为 169,方差为 124.41。这意味着很少有设备包含Shodan自动匹配的大部分漏洞。这是意外行为,表明设备具有多个旧服务、 Shodan的无效CVE 检测或蜜罐。

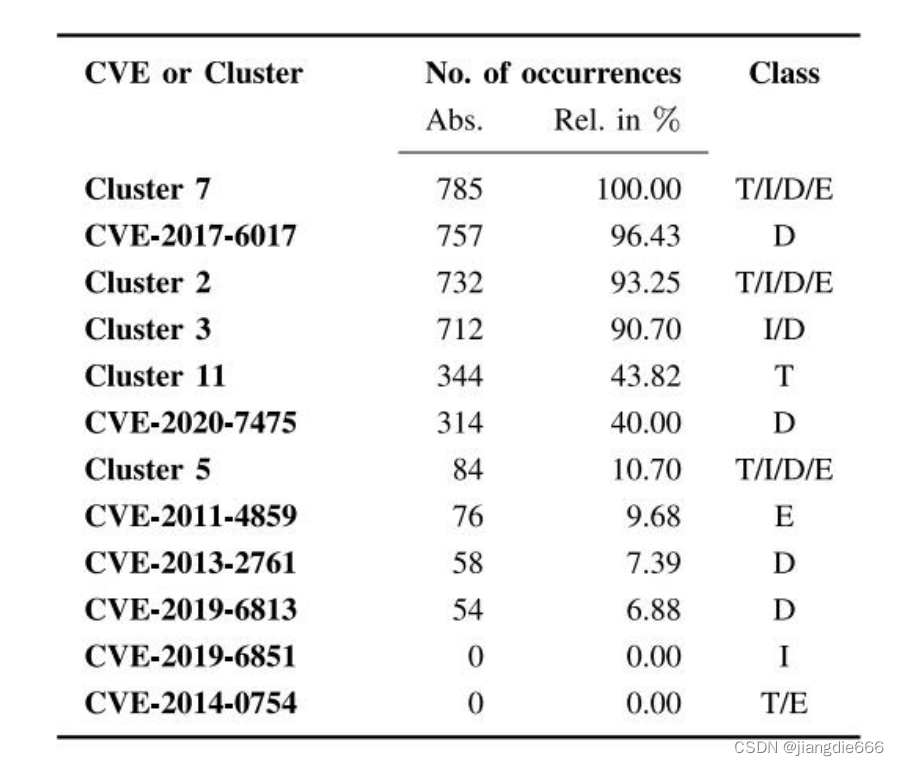

此外,发现的 CVE 的总体分布列于表 IV 中。施耐德电气 BMX P34 系列的每个设备都容易受到集群 7 中 CVE 的影响。集群 7 中的 CVE 的 CVSS 3.1 得分为 7.5,但 CVE 2019‑6808 除外,其 CVSS 3.1 得分为 9.8,因此至关重要.此 CVE 允许通过 Modbus 进行远程代码执行 (RCE)。其他 CVE 的 CVSS 分数被认为很高。所有这些都可以通过 Modbus 协议进行利用,因此在公共网络中找到它们是一个关键的安全问题。集群 7 中的其余 CVE 允许 DoS 或从设备泄漏敏感信息。 CVE‑2017‑6017 的 CVSS 3.1 分数为 7.5,被认为是高分。它仅适用于特定的设备列表和特定的固件版本。但是,共有 757 台设备(占分析设备的 96.43%)易受攻击。此 CVE 允许操作员 必须通过手动按下设备上的按钮来重置 DoS 条件。 732 设备易受集群 2 中的 CVE 的影响。该集群包含三个 CVE,CVE‑2018‑7842、CVE‑2018‑7846 和 CVE‑2018‑7847,CVSS 3.1 得分为 9.8,被认为是关键。这些 CVE 允许代码执行导致未经授权的访问和特权提升,从而使攻击者能够直接影响系统。

此 CVE 允许在关联的 Unity Pro 软件中显示不正确的信息。此集群中的所 有其他 CVE 的 CVSS 3.1 得分为 7.5,这被认为是高分。这些 CVE会创建 DoS 条件。 CVE‑2018‑7848 Detail 允许提取信息。在此场景中评估的攻击类型描述了 RCE 攻击、数据泄露和 DoS 攻击。工业设备上的 RCE 允许攻击者影响连接到 PLC 的 CPS。这意味着攻击者可能会选择滥用影响物理世界的 CPS。因此,可能会对材料和产品造成物理损坏以及伤害操作员。信息泄露可以为攻击者提供商业机密,这些商业机密可能因金钱利益而被窃取。 DoS 可用于破坏通常高度依赖的连续生产环境,导致生产停止,这通常会导致巨大的金钱损失。

5.2 西门子 S7-300 系列

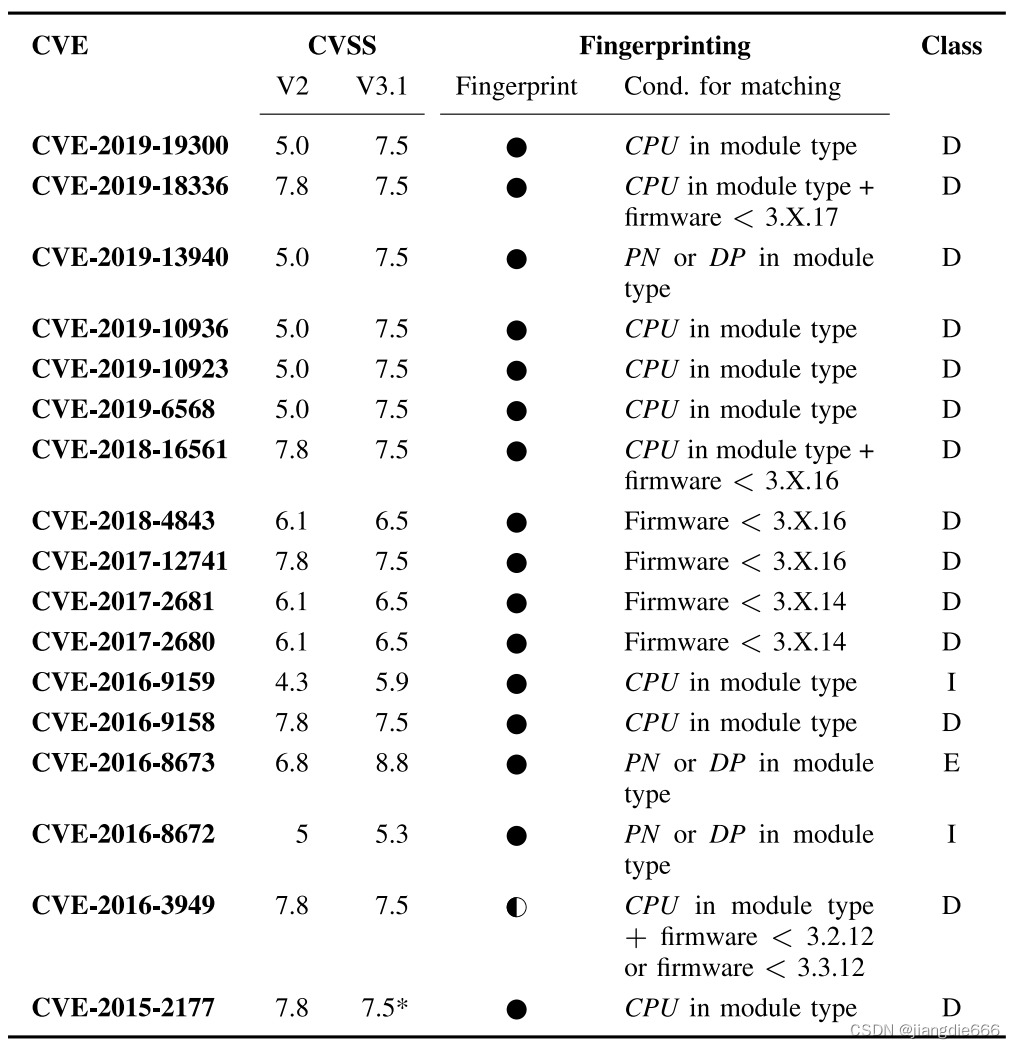

Siemens Simatic S7‑300 是 Siemens Simatic 产品系列的一部分。该系列是最流行的过程控制产品,其中 Simatic S7‑300 是计算能力有限的低端设备。通过在Shodan数据库中搜索满足以下两个条件的设备进行指纹识别:首先,S7 通信端口(TCP/102)在Shodan扫描时暴露于公网。其次,从该扫描中接收到的数据包含字符串PLC 名称:SIMATIC 300,这表明收到了正确的 Simatic S7 产品系列标头,并且包含该产品系列的字段指示 S7‑300 设备。生成的Shodan查询是端口:102 PLC 名称:SIMATIC 300。有支持 S7 协议的已知蜜罐,例如 Conpot。在指纹识别过程的同时,已为 Simatic S7‑300 系列确定了 16 个相关的 CVE。该组 CVE 是通过在 NIST 提供的 NVD 中搜索关键字 SIMATIC S7-300 获得的。然后使用这组 CVE 编译一组指纹,以识别适用于特定系统的漏洞子集。如下表所示。

可以看出,大多数 CVE 都可以从Shodan数据库接收的数据中提取指纹。 CVE‑2016‑8672是一个例外,因为无法确定 Simatic S7‑300 是启用Profinet 还是禁用 Profinet,因为 Profinet 通信和服务可能不会暴露在公网上。

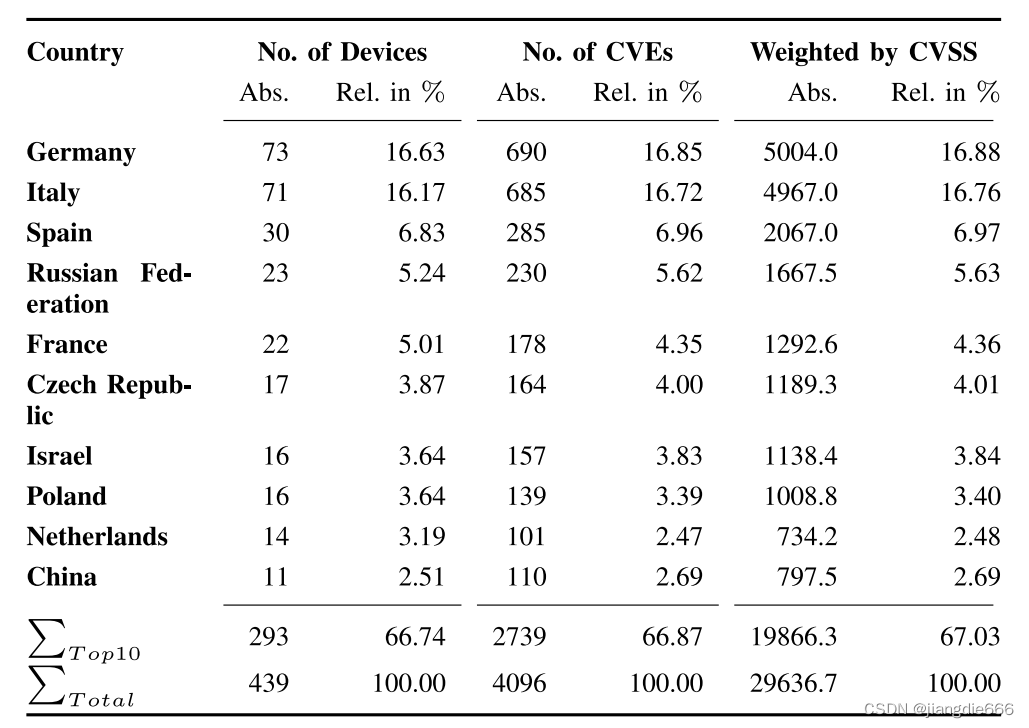

该表显示,大多数 CVE 导致 DoS 条件,两种允许信息泄露,一种允许提升 权限。之前提供的签名总共对 439 台设备进行了指纹识别。每个设备都有一 个唯一的 IP 地址。比较发现的 Simatic S7‑300 设备的地理空间分布,德国和意大利各占约 16%。排名第三的国家是西班牙,拥有大约 7% 的已识别设备。有趣的是,漏洞的能力分布相当不同。漏洞发生的频率只有三种:1)17 个中有 6 个发生率 >99%; 2) 三个概率为 80%; 3) 七个根本没有发生。在 439 台设备中,有 436 台被确定具有至少一个 Siemens Simatic S7‑300特定漏洞。总共发现了 3660 个漏洞,每个设备的漏洞中位数被确定为 9。

可以看出,有和没有 CVSS 加权的值之间没有显着差异。这是正常的行为,因为表 中显示的相应 CVSS 值通常正好是 7.5 或类似值。由于存在更多可能导致系统漏洞的因素,例如不安全的配置,因此需要考虑另外两个参数来收集更完整的整体安全状态图。首先,为每个识别的设备枚举暴露给 Internet 的端口数,发现每个设备上的端口 102 都是打开的。后续端口的频率是 80 (26%) 和 443 (22%),这两个端口分别由 IANA 为 HTTP和 HTTPS Web 提供服务标准化。基于 Web 的应用程序通常用于管理系统或监视当前状态。暴露可能会导致妥协或信息泄露。紧随其后的是端口 5900 (13%)、161 (9%) 和 5800 (7%),端口 5800 和 5900 由 IANA 为 VNC 协议标准化,该协议提供对设备的远程访问。这种远程访问可能容易受到凭据猜测攻击,从而导致整个系统受到威胁。另一个潜在的漏洞是暴露了通常用于 FTP 的端口 21 (6%)。 FTP 可用于上传文件,例如Web shell 或其他后门,或者如果配置允许此类访问,则可以下载潜在的敏感信息。为了进一步了解漏洞,使用了Shodan 的漏洞能力指纹。第一个有趣的观察结果是, Shodan识别的 CVE 与表 V 中的签名识别的 CVE 之间没有重叠。因此,可以将两个漏洞集结合起来评估整体安全性。比较绝对数字表明, Shodan能够识别出34 台设备,这些设备至少易受一个漏洞的影响。总共确定了 779 个 CVE,其中 305 个是唯一的。奇怪的是,有一个设备被Shodan 识别为暴露了 152 个漏洞能力。

发现的 CVE 的总体分布如下图所示。

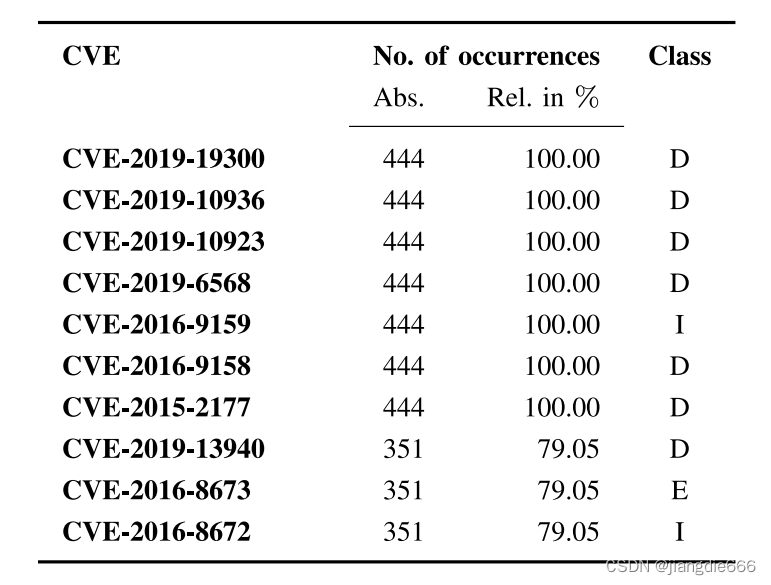

该表显示,可以在发现的所有易受攻击的设备上利用 7 个 CVE。此外,7 个 CVE无法在任何设备上被利用,因此未列出。在七个 CVE 中,除了CVE‑2016‑9159 之外的所有 CVE 都创建了 DoS 情况。相比之下,CVE‑2016‑9159 允许攻击者从设备中提取凭据。它的 CVSS 3.1 分数为 5.9,被认为是中等。其他所有 CVE 的 CVSS 3.1 得分为 7.5,这被认为是高分;除了 CVE‑2015‑2177。由于可以通过基于 Internet 的搜索引擎Shodan 找到它们,因此显然可以从 Internet 访问它们。同样,如果攻击者有权访问网络,则可以提取凭据。一般来说,最常见的漏洞对网络环境有很大的影响。破坏过程环境会导致重大的金钱损失,使材料变得无用,从而损害组织。可以发现仅通过网络访问即可被利用的 CVE 的情况令人担忧,因为最早的发现的是 2015 年。如前所述,蜜罐可能会扭曲结果,但是,所有结果不太可能都是蜜罐,因为它们在空间分布、服务运行等特征上的异质性。

5.3 Omron CJ 和 CS PLC 系列

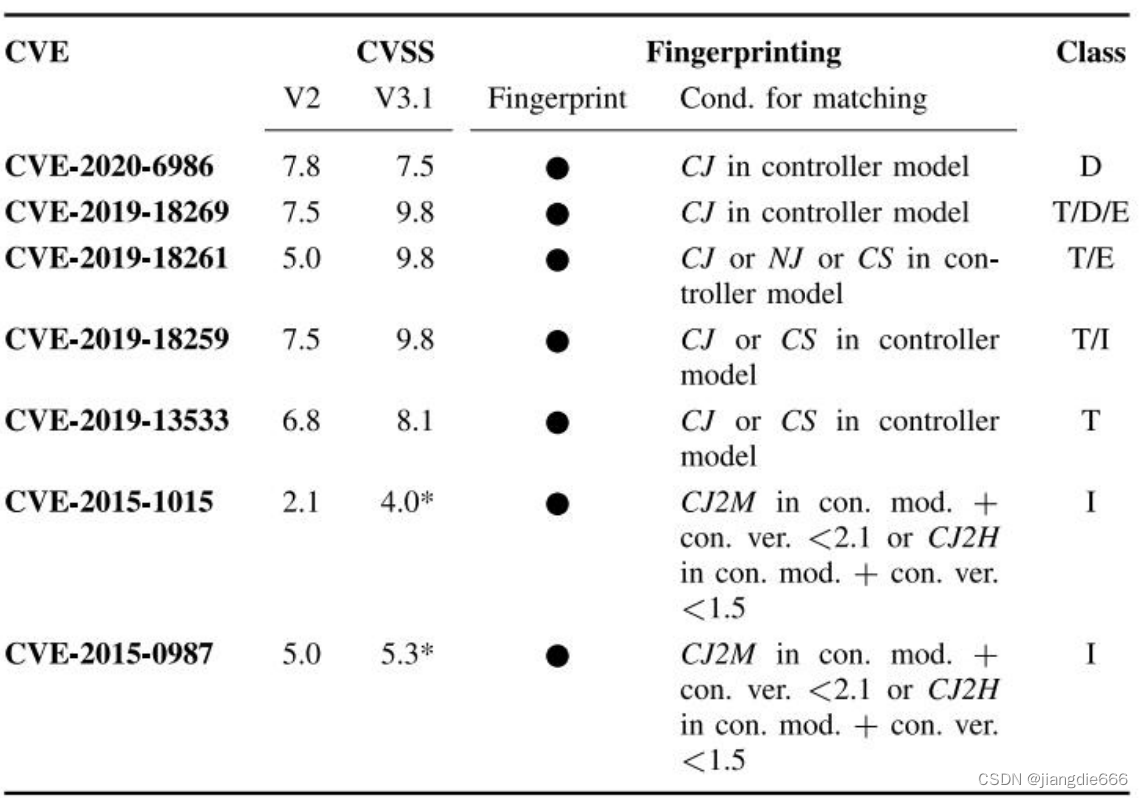

Omron CJ 和 CS PLC 系列是用于过程控制的 Omron PLC 产品系列的一部分。其他 Omron PLC 产品组是 CV 系列、C200 系列、CVM1 和 CQM1H。选择 Omron CJ 系列是因为初始扫描结果表明与Shodan数据库中的其他 Omron 产品相比具有较高的流行率 (>30%) 。由于已识别的漏洞大多存在于 CJ 和 CS 系列中,因此 CS 系列也包括在内。该系列通过在Shodan数据库中搜索满足以下三个条件的设备进行指纹识别:首先,专有工厂接口网络服务 (FINS) 协议端口 (TCP/9600) 在Shodan扫描时暴露于公网。其次,从该扫描中接收到的数据包含字符串响应代码。由于 Shodan 不支持以空格分隔的字符串的部分匹配,因此用于识别 Omron PLC 设备的 Shodan 查询是 port:9600 响应代码。 然后通过将控制器模型字段与字符串 CJ 和 CS 进行匹配,在本地应用第三个条件来过滤 CJ 和 CS 系列。通过这个过程,从Shodan数据库中提取了一组相关设备。除了指纹识别过程之外,还确定了 30 个 Omron 产品的 CVE。与 Simatic 设备一样,CVE 集是通过在 NIST 的NVD 中搜索关键字Omron 获得的。大多数 CVE 用于 Omron CX 产品线,其中包括用于对 Omron PLC 进行编程的设备。尽管受感染的编程设备是 合适的攻击媒介,但本研究仅考虑直接影响 PLC 设备的 CVE。最后一组包含 2015 年至 2020 年间的 7 个 CVE。然后使用这组 CVE 编译一组指纹,以识别适用于特定系统的漏洞子集。结果在下表给出。

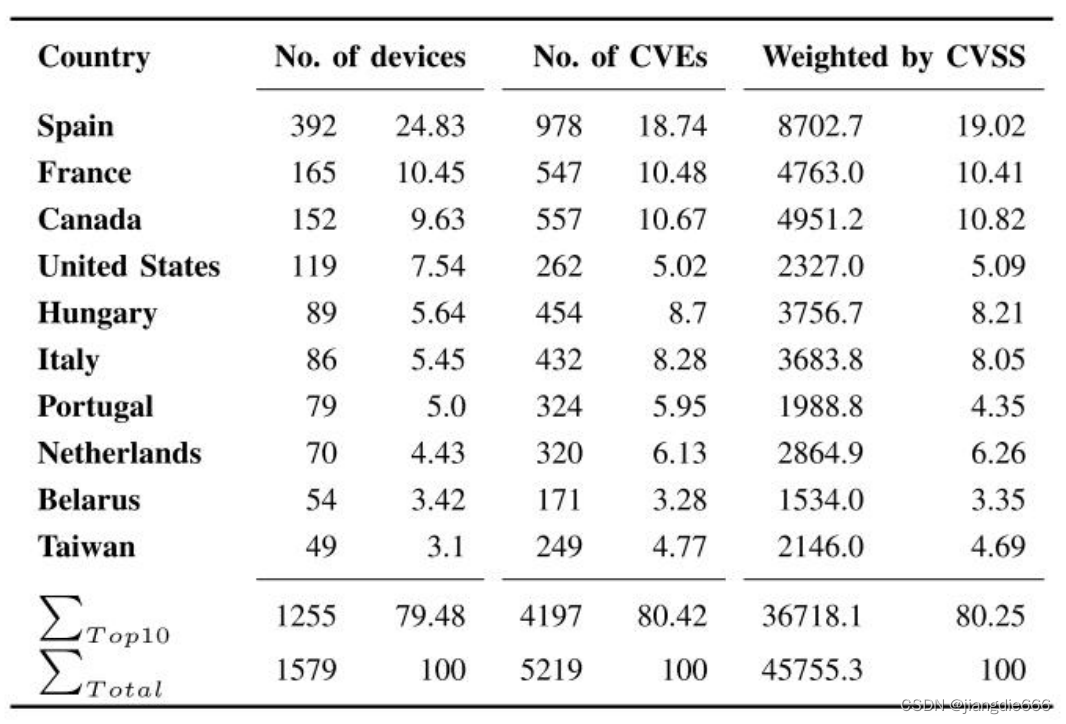

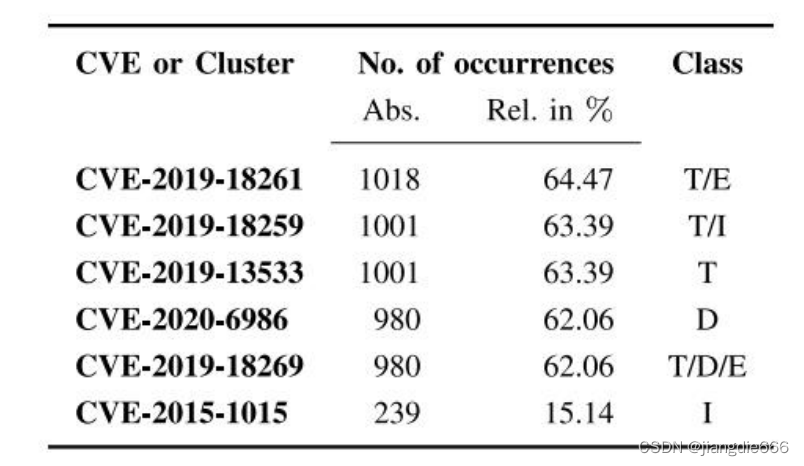

可以看出,每个 CVE 都可以从Shodan数据库接收的数据中提取指纹。这可以广泛了解暴露于 Internet 的 Omron CJ 和 CS 系列 PLC 中普遍存在的漏洞。根据之前提供的签名,总共对 1579 台设备进行了指纹识别。每个设备都 有一个唯一的 IP 地址。比较欧姆龙 CJ 和 CS PLC 的地理空间分布发现,西班牙是其中约 25% 的原产地。排名第二和第三的国家是法国和加拿大,每个国家都拥有大约 10% 的已识别设备。比较这种分布,即具有已识别漏洞的设备的国家分布,可以观察到前三个国家的情况相似。但是,当仅考虑具有 CVE 的设备时,西班牙的设备百分比降至 19%。这表明设备与平均年龄相比,西班牙的安全性稍好。七分之五的漏洞发生在所有被确定的Omron 产品的设备中的大约 63%。其余两个漏洞的发生率明显较低,约为设备的 15%。在 1579 台设备中,有 1018 台被确定为至少有一个Omron特有的漏洞。总共发现了 5219 个漏洞,每个设备的漏洞中位数被确定为 5。在下表中,给出了结果的比较概述。

可以看出,有和没有 CVSS 加权的值之间没有显着差异。这可能表明漏洞 在易受攻击的设备和国家之间平均分布。第二个观察结果是,前 10 个漏洞 占发现的漏洞总数的 80% 以上,因此遵循了权力分布。这是信息安全相关统计数据中的常见分布。为了补充对安全状态的概述,还考虑了另 外两个因素。首先,为每个识别的设备枚举暴露给 Internet 的端口数。发现每个设备上的端口 9600 都是打开的。这被认为是对设备进行指纹识别的两个条件之一,因为 Omron CJ 和 CS PLC 系列是端口 9600 的公开。后续端口在频率方面是 80 (26%) 和 443 (18%),两者都是标准化的IANA 的Web 服务,即 HTTP 和 HTTPS。基于 Web 的应用程序通常用于管理系统或监视当前状态。暴露可能会导致完全妥协或信息泄露的情况。排在第二位的是端口 21 (11%),用于基于 FTP 的文件传输。将此端口暴露给 Internet 存在安全风险,因为它没有加密和完整性保护。受损的 FTP 服务可能导致整个系统受损或信息泄露。此外,发现端口 5900 (11%) 和 22 (10%) 处于打开状态。这些端口用于 VNC 和 SSH,它们都是远程管理服务。拥有公开可用的管理服务可能是一种风险,因为在许多情况下,没有使用或使用默认凭据来保护它们。此外,它们通常容易受到凭据猜测攻击。端口 23 (6%) 也是一个主要的安全风险。 IANA 为 Telnet 标准化了端口 23。 Telnet 和 FTP 一样,没有任何加密或完整性保护,因此容易受到中间人情况的影响。受损的 Telnet 服务授予对系统的完全访问权限。为了进一步分析 Omron CJ 和 CS PLC 系列的安全状态,使用了Shodans漏洞能力指纹识别。

第一个有趣的观察是Shodan识别的 CVE 与上表中的签名识别的CVE 之间没有重叠。因此,这两个漏洞集可以结合起来评估整体安全性。比较绝对数字表明, Shodan能够识别出 128 台设备,这些设备至少易受一个漏洞的影响。总共确定了 2213 个 CVE,其中 426 个是唯一的。奇怪的是,有一个设备被Shodan 识别为暴露了 121 个漏洞。平均而言,每台设备有 1.4 个漏洞。此外,发现的 CVE 的总体分布列于下表中。

可以观察到Omron CJ 和 CS PLC 系列的几个值得注意的特征。首先,没有 CVE 可以归因于找到的整套设备。其次,与施耐德电气 BMX P34 系列和西门子 S7‑300 系列相比,欧姆龙CJ 和 CS PLC 系列不易受到 DoS 攻击。相反,CVE 允许篡改、特权提升和信息泄露。尤其是篡改可能在 OT 环境中产生灾难性后果,并最终导致人身伤害。 CVE‑2019‑18261 允许蛮力攻击获得对设备的访问权限,从而扩大了攻击者的影响范围。 CVE‑2019‑18259 允许攻击者欺骗消息或执行任意命令,这意味着有权访问网络的攻击者可以主动影响设备和所有连接的执行器。 CVE‑2019‑13533 允许重放攻击,使攻击者能够篡改物理环境,再次可能导致灾难性后果。 CVE‑2020‑6986 可能导致 DoS 条件,中断进程,而 CVE 2019‑18269 使攻击者能够篡改软件流中的锁文件。

5.4 Rockwell Automation/Allen-Bradley MicroLogix 1400 系列

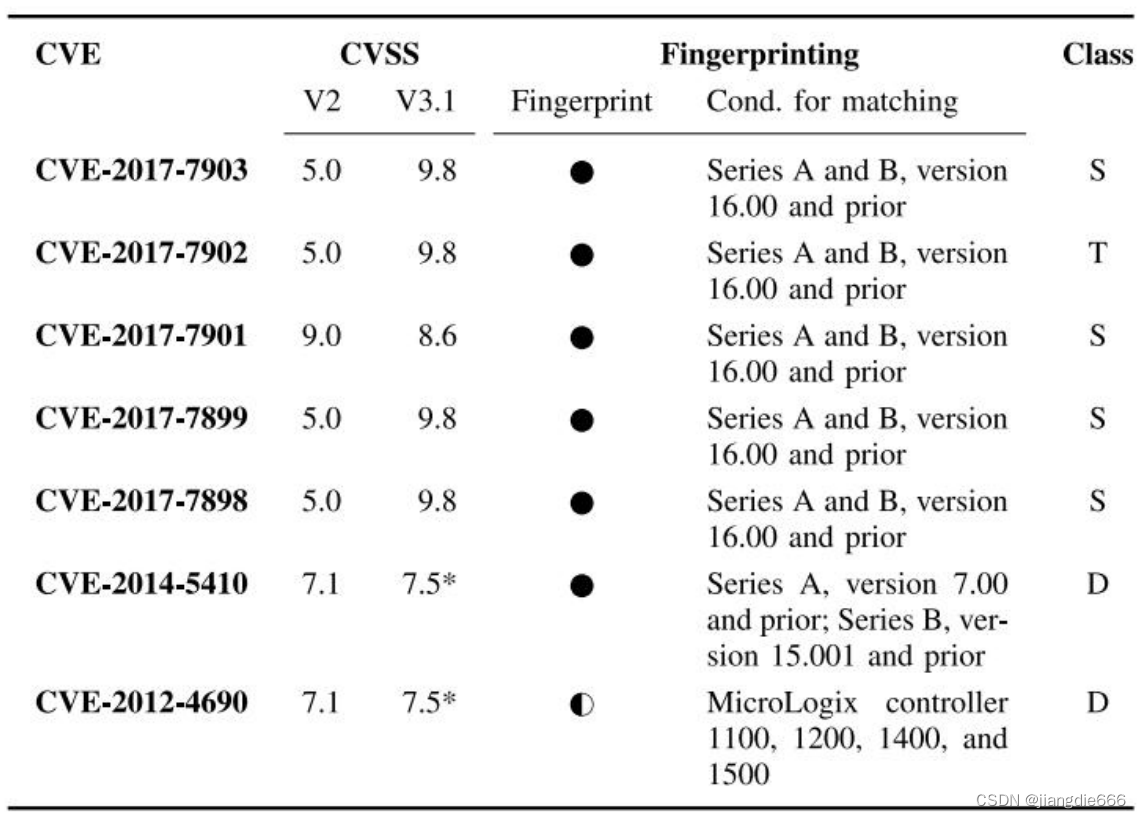

罗克韦尔自动化/Allen‑Bradley MicroLogix 1400 系列包含六种不同的控制器和一个内存模块。在对系列进行指纹识别时, Shodan功能用于确保扫描的设备是罗克韦尔自动化的产品,并显示以 1766 开头的版本,用于MicroLogix 1400 系列。这种指纹识别方法的主要限制是它依赖于正确的产 品名称和可用的版本号。但是,通过将预期服务引入搜索参数来规避此限制会产生太多误报。查询中缺少固件版本, Shodan 无法搜索到该版本。因此,预计会有更高的误报率,因为固件升级可以缓解许多漏洞。相关的cve见下表。

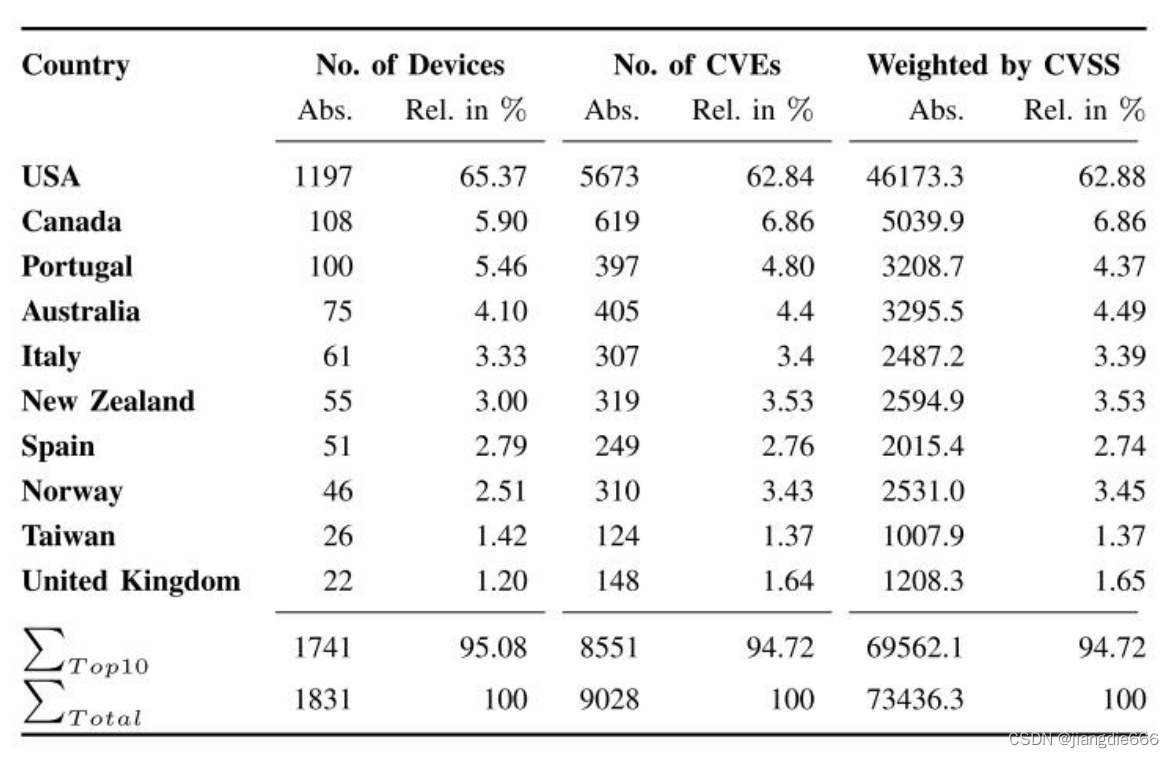

罗克韦尔自动化/Allen‑Bradley MicroLogix 1400 系列的查询已于 2020 年 4 月 22 日启动。总共对 1832 台设备进行了指纹识别,每台设备都有自己唯一的 IP 地址。大多数设备位于美国,占 65%,第二和第三位是加拿大和葡萄牙,各占 5%–6%。该结果与通过考虑每个国家/地区的供应商特定 CVE 来计 算暴露设备是一致的。由于并非所有漏洞都具有相同的严重性,因此表 XII 还 显示了一个加权分数,该分数是 CVE 数量与其 CVSS 的乘积。加权排名几乎 与按设备数量计算的未加权排名相同,但澳大利亚和挪威除外,它们在加权排名中的百分比略高。

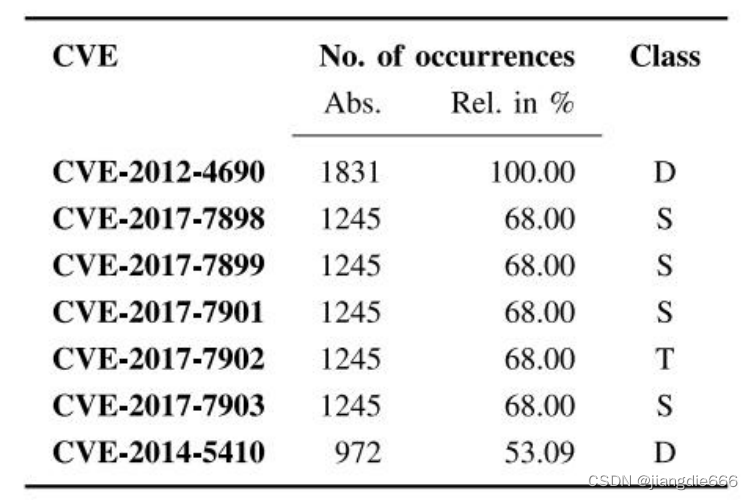

如上表所示,CVE‑2012‑4690 不区分版本,这就是为什么所有 1831 个扫描设备都被标记为易受相应攻击的原因。其他六个 CVE 被发现适合一半以上的扫描设备,百分比范围从 53.09% 到 68.00%。总共发现了9028个漏洞。每个设备发现的 CVE 最多为 7 个,这意味着所有供应商特定的 CVE 都存在。平均而言,每台设备显示 4.4 个漏洞。除了供应商特定的 CVE 之外,还有一组不同的Shodan CVE,其中 81 台设备至少易受其中一个的影响。总共发现了 2151 个Shodan漏洞,平均每台设备有 1.17 个漏洞

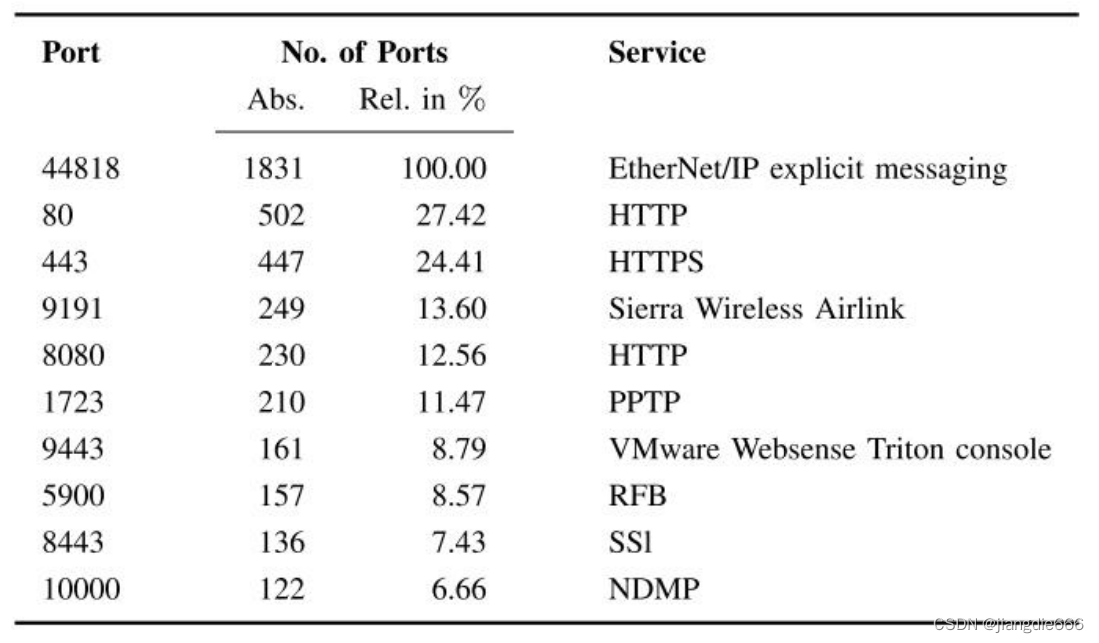

上表显示了十个最常见的开放端口。到目前为止,发现的最常见服务是 EtherNet/IP,它在 PLC 中非常常见,也是MicroLogix 1400 PLC 的一个关 键特性,并且在每个扫描的设备中都可以找到。超过一半的扫描设备显示HTTP 或 HTTPS 端口。有趣的是,11.47% 的扫描设备具有开放的点对点隧道协议 (PPTP) 端口,这可能意味着严重的安全问题,因为 PPTP 在加密和身份验证方面存在根本缺陷。

上表通过显示被标记为易受每个 CVE 影响的设备的绝对和相对数量,概述了供应商特定 CVE 的普遍性。CVE‑2012‑4690 在未启用静态状态时发生,这会使系统面临 DoS 攻击,因为远程攻击者可以修改状态位。 CVE 2012‑4690 的严重性很高,CVSSv3为 7.5。接下来的五个漏洞同样普遍,影响了 68% 的设备。 CVE‑2017‑7898 允许远程暴力攻击破解身份验证。

CVE‑2017‑7899 允许本地攻击者通过读取服务器日志来获取身份验证凭据,因为系统接受它们由 GET 请求发送。对于 9.8 的 CVSSv3,这也是一个严重漏洞。

CVE‑2017‑7901 的严重性很高。它允许远程攻击者欺骗 TCP 连接或发起 DoS 攻击,这是由于服务器 TCP 通信中的随机初始序列号不够随机而成为可能的。

CVE‑2017‑7902 会打开系统以重放攻击,并且得分为严重。通常可以缓解 这种攻击的随机数被系统重用,当面对可以监控网络的攻击者时,这会破坏它们的目的。

最后,攻击者可以通过以太网或串行线互联网协议 (SLIP) 发送格式错误的数据包来执行 DoS 攻击。

5.5 三菱Melsec Q系列

如上图所示,三菱在 PLC 市场占有重要份额。三菱的PLC系列称为Melsec系列。该系列的一个产品线 Melsec‑Q 系列使用默认在 TCP 端口 5006 和 5007 上运行的专有服务协议。在撰写本文时, Shodan仅列出了相对较少的 ses 设备,在 200 到 300 之间, 暴露在互联网上。设备可以通过 TCP 端口和标语轻松识别,标明设备型号,字符串如CPU:Q03UDECPU表示相应型号。在 NIST 的 CVE 数据库中查询 Melsec 服务协议会产生 8 个 CVE。在这些结果中,只有四个受 CVE 影响的设备可以使用Shodan 进行查询。由于Shodan上没有列出各个设备的固件版本,因此无法确定设备是否已打补丁,因此三菱设备的调查误报率应该很高。已考虑的 CVE 来自 2019 年和 2020 年。漏洞CVE‑2019‑10977 和 CVE‑2016‑8370 影响了 Shodan 无法检测到的 Melsec‑Q 以太网接口模块,因此没有考虑到这项工作。

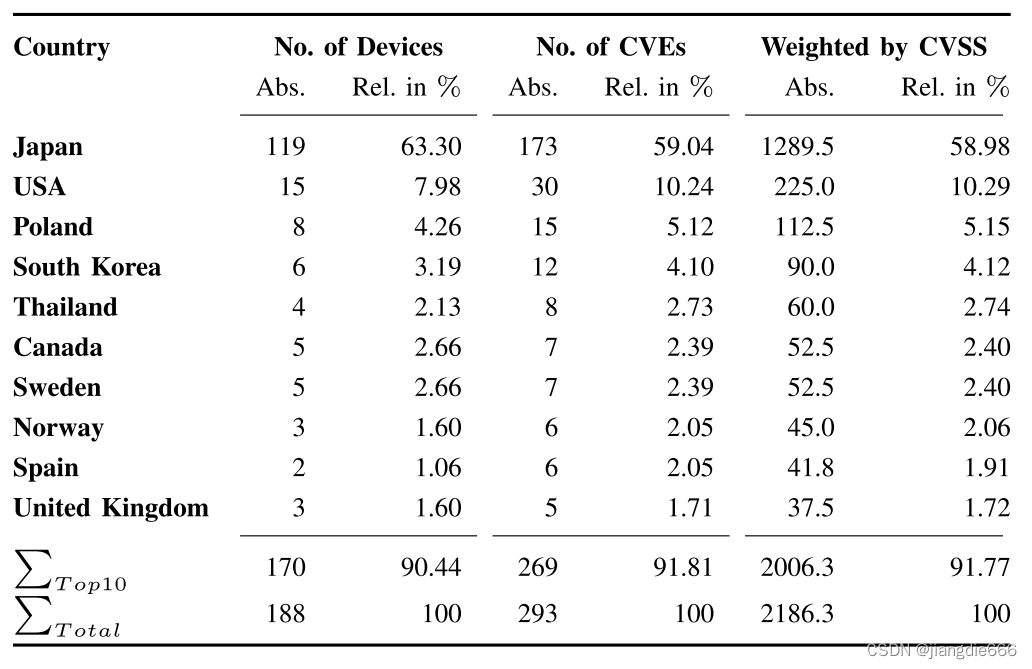

针对 Mitsubishi Melsec 设备的Shodan查询产生了 259 个结果,其中187 个是唯一 IP 地址。对开放的 UDP 端口 5006 和开放的 TCP 端口 5007 列出一次重复项。在此评估中,仅将唯一 IP 地址视为一个设备。 Melsec Q 设备最常出现在三菱的原产国日本,有 119 台设备或 63.3%。其次是美国,有 15 台设备,波兰有 8 台。在上表中考虑的 CVE 中,在日本的 119 台设备中发现了 173 个漏洞,在美国的设备中发现了 30 个漏洞。目前尚不清楚这些漏 洞是否真的存在于设备的固件中,因为只有模型被指纹识别。对于这个评估,假设没有设备被打补丁,这是最保守的假设。设备和 CVE 在各国的分布几乎是均匀的。每台设备的 CVE 平均值为 1.56,每台设备的 CVE 中位数为 2.0。在下表中,提供了结果的概述。

用 CVSS 3 分数衡量 CVE 不会改变每个国家/地区的影响的相对分布,因为最常见漏洞的 CVSS 3 分数是相等的。由于仅在排名前五的国家/地区发现了超过五台设备,因此排名前十的国家/地区占所有设备的 90.44%。必须在每个设备上打开 TCP 端口 5007 或 UDP 端口 5006,因为它们是搜索查询的一部分。八十个 sis 设备打开了端口 80,IANA 为其分配了 HTTP 协议。此外,用于远程终端的 Telnet 端口 23 (32.45%) 和用于文件传输的协议 FTP 的端口 21 (28.72%) 经常打开。 Telnet 和 FTP 都存在安全风险,因为它们不加密通信且不进行完整性检查,因此允许中间人攻击。很少发现端口 8080、9191、590、2332 和 5009 处于打开状态。 Shodan漏洞分析发现了 10个CVE,其中没有一个与表中确定的 CVE 重叠。 Shodan仅发现与九个设 备匹配的 CVE,这些设备大多位于波兰、英国和法国。将Shodan结果与供应 商特定漏洞相结合,将波兰设备上发现的漏洞能力从 15 个增加到 62 个。Shodan 总共确定了 114 个 CVE,其中 57 个是唯一的。请注意,许多位于日 本的 Melsec Q 设备都有一个分配给“信息和系统研究组织”的 IP 地址,并且可能故意暴露在 Internet 上以研究潜在的攻击。

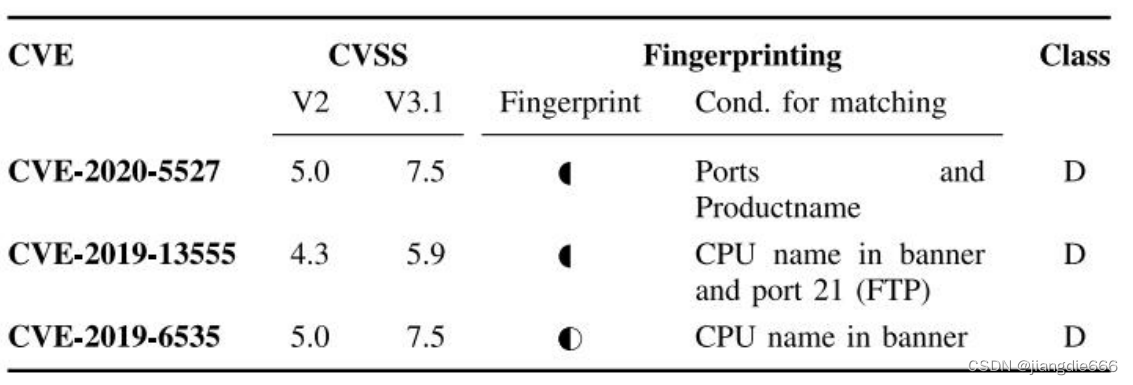

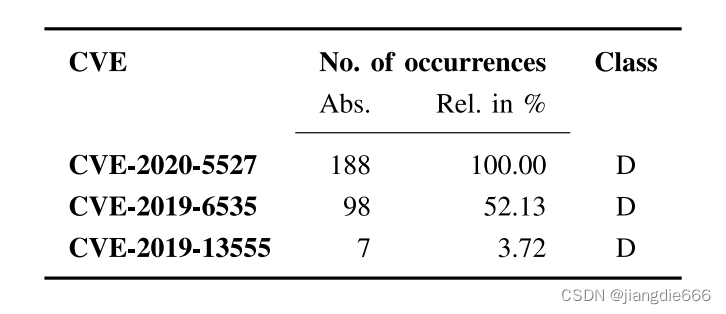

此外,发现的 CVE 的总体分布列于上表。如前所述,所有三个 CVE 都会 创建 DoS 条件,可用于破坏通常高度依赖的连续生产环境,从而导致生产停止。假设 CVE‑2020‑5527 适用于所有 188 台设备,CVE‑2019‑6535 适用于 52.13% 的设备,出现 98 次,CVE‑2019‑13555 适用于 7 台设备。 CVE‑2019‑13555 要求 FTP 端口 21 开放和特定 CPU 类型,导致低分布。下表则显示了所有设备在一组重要指标上的比较。

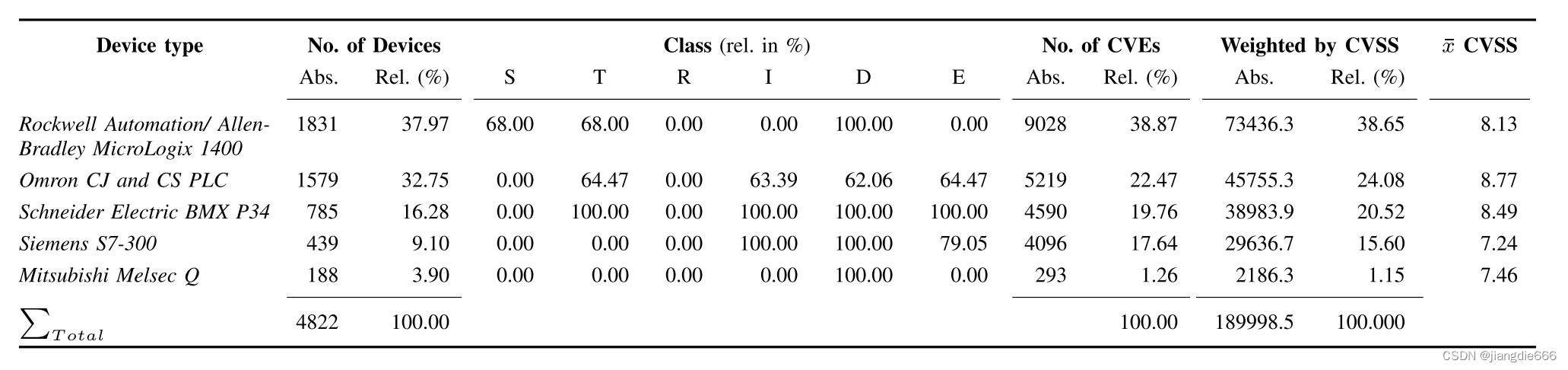

在这项工作中评估的整个集合中的绝对和相对设备数量表明,罗克韦尔自动化/Allen‑Bradley MicroLogix 1400是分析中最常见的设备。值得注意的是, Omron CJ 和 CS PLC 系列的 CVE 和加权 CVSS 的相对数量明显低于所有设备。这表明与其他设备相比具有更高的安全状态。同时,每台设备的平均 CVSS 值在Omron CJ 和 CS PLC 系列中最高,表明漏洞很少但影响很大。相比之下,施耐德电气 BMX P34和西门子 S7‑300系列在 CVE 和 CVSS 中的分布明显高于整体设备,表明这些设备上的漏洞越来越严重。关于安全目标,几乎所有设备中的大多数都容易受到 DoS 攻击。

六、讨论

本节介绍了以定性方式讨论的研究结果的含义。之后,引入蜜罐并将其与研究结果相关联。

6.1 蜜罐

蜜罐是网络中的计算机资源,仅用于模仿真实行为,从而吸引攻击者。它们可以在任何环境中使用。因此,设计了为 ICS 量身定制的蜜罐,例如 Conpot 。ICS 蜜罐向攻击者提供了所谓的工业系统的接口,例如水处理设施或发电厂。目的是不同的:首先,收集有关攻击者的见解。攻击者使用的凭据和命令以及工具和目标的指示可以提供有关攻击者的动机和目标的洞察力。其次,它绑定了攻击者的资源,因此无法用于攻击真实系统,从而分散注意力。Shodan提供了一种启发式方法来检测蜜罐,但是,这在这项工作中并不适用。有些结果很可能是蜜罐。属于日本研究机构的 Mitsubishi 设备第 4节中介绍的设备很可能是研究蜜罐。由于这些设备提供了有效的指纹,因此它们可能是真实的,因为它是硬件,也用于生产环境,但未连接到过程环境。这些类型的蜜罐只能通过分析执行器输入和传感器输出的相关性来区分。

6.2 结论

上一章表明,首先,有大量的 OT 设备连接到 Internet,其次,大多数设备都容易受到至少一个已知漏洞的影响。其含义是,要么运营商将其设备连接到 Internet 以违反最佳运行方式,要么通常不采用最佳安全措施,要么修补和更新 OT 设备在实践中太困难而无法实施。 OT 设备的特点包括大面积的运维分布、持续运行且几乎没有时间进行维护以及运行长达几十年的时间,导致遗留系统。由于这些特征,更新和补丁管理在 OT 环境中是困难的,这是合理的。参考过去事件对 OT 环境的威胁。此外,影响范围从由于攻击者的影响力和知识有限而导致的低影响,到对机器和产品的重大损害以及对人类生命的威胁。STRIDE 方法的所有相关攻击者目标都可以通过 CVE 实现。

CVSS 严重性等级表示在成功攻击的情况下对网络环境的预期影响程度。乌克兰停电或伊朗核加工厂被毁,都显示出破坏力。如第一节所述,网络攻击对 OT 域的影响不仅限于数字域,还可以影响物理域。这种特性与大的攻击面相结合,构成了严重的危险。出于道德和法律原因,无法尝试利用漏洞,因此未评估已识别的漏洞是否可利用。一般来说,网络安全没有灵丹妙药。需要应用最佳实践,即使这样,也可以发现和利用漏洞。与家庭和办公室运营商类似,对 OT 运营商的一组建议是:

1) 使用网络分段。在 OT 网络的情况下,它们应该与 IT 网络分开,特别是与带有防火墙和非军事区 (DMZ) 的公共互联网分开。这些都是行之有效的、易于实施的解决方案,而且还有很长的路要走。

2)停用未使用的服务。这会导致攻击面减小。

3)激活 ICS 中可用的安全属性,以在攻击者获得网络访问权限后使欺骗变得更加困难。

4)实施身份和访问管理(IAM)方案,以限制攻击者的能力。

考虑到这些建议将大大减少威胁。此外,OT 设备供应商应遵守 IT 开发中建立的安全实践。补丁管理、安全设计和安全功能作为核心概念应该默认在设备中实现。地理空间分析旨在揭示某些地区网络安全对 OT 的重要性的见解。

很明显,欧洲或北美等较富裕的国家会更加重视安全。 然而,所有设备的大多数漏洞都是在欧洲和美国发现的,这表明在 OT 安全方面仍然存在挑战。 此外,立法与安全状态之间的相关性可以在以后的工作中得出。

七、结论

这项工作旨在对 ICS 设备中可能被互联网利用的漏洞进行基于 OSINT 的侦察。总共发现了超过 13000 个特定设备或设备类别,其中几乎每个设备都可能受到至少一个 CVE 的攻击。尽管需要手动操作,但识别设备的过程非常简单。需要注意的是,生产设备的供应商在这种操作情况下并不是特别容易受到网络攻击的影响。之所以选择它们,是因为可以找到要分析的大量设备。预计其他供应商将面临与本文分析的供应商相同的安全问题。在这项工作的过程中,没有评估发现漏洞的可利用性,因此无法提供关于具体影响的结论。尽管如此,这仍然可以轻松访问具有恶意意图的攻击者。此外,成功利用的潜在影响可以来自各个 CVE 实现的攻击者目标。

到目前为止,仅在确认恶意活动之后才观察到严重后果,这些活动被认为是由犯罪分子的专业团体或国家资助的行为者实施的。此外,将 CVE 归因于STRIDE 特征显示了攻击可能对工业环境产生的潜在影响。通常,DoS 攻击是最常发生的攻击。由于生产环境中的设备严重依赖所有实体的可用性,因此中断可用性会对流程产生巨大影响,包括资金损失以及材料的损坏和变质。由于很难将攻击归因于攻击者,所以无法确定攻击者,除非他们被执法部门抓获。应该注意的是,所分析的设备并不是 IIoT 环境的特定部分。但是,IIoT 设备将采用相同的基础设施,最后,实施强大的网络安全解决方案是安全的 IIoT 环境的先决条件。尽管如此,潜在的攻击面仍然很大,预期的影响也很严重。工业企业必须更加关注 ICS 和 OT 设备的安全性,以防止进一步的成功攻击以及对现实世界领域的后续影响。

八、参考

[1] V. M. Igure, S. A. Laughter, and R. D. Williams, “Security issues in SCADA networks,” Comput. Secur., vol. 25, no. 7, pp. 498–506, 2006.

[2] EtherCAT Technology Group. EtherCAT–The Ethernet Fieldbus. 1991.[Online]. Available: https://www.ethercat.org/default.htm

[3] MODICON Inc. 1996. [Online]. Available:http://www.modbus.org/docs/PI_MBUS_300.pdf

[4] Modbus-IDA. Modbus Messaging on TCP/IP Implementation Guide v1.0b. 2006. [Online]. Available:http://www.modbus.org/docs/Modbus_Messaging_Implementation_Guide_V1_0b.pdf

[5] S. D. Anton, D. Fraunholz, C. Lipps, F. Pohl, M. Zimmermann, and H. D. Schotten, “Two decades of SCADA exploitation: A brief history,” in Proc. IEEE Conf. Appl. Inf. Netw. Secur. (AINS), Nov. 2017,pp. 98–104.

[6] K. Dorofeev, H. Walzel, and R. C. Sofia, “Brownfield devices in IIoT,” fortiss GmbH, Munich, Germany, Tech. Rep. 1, Jan. 2021.[Online]. Available: https://www.fortiss.org/fileadmin/user_upload/Veroeffentlichungen/Informationsmaterialien/fortiss_whitepaper_Brownfield_devices_in_IIoT_web.pdf

[7] M. Gundall and H. D. Schotten, “Computation offloading at field level:Motivation and break-even point calculation,” in Proc. 17th IEEE Int.Conf. Factory Commun. Syst. (WFCS), vol. 1, 2021.

[8] S. D. Anton, M. Gundall, D. Fraunholz, and H. D. Schotten,“Implementing SCADA scenarios and introducing attacks to obtain training data for intrusion detection methods,” in Proc. ICCWS 14th Int. Conf. Cyber Warfare Secur., 2019, p. 56.

[9] S. Abe, M. Fujimoto, S. Horata, Y. Uchida, and T. Mitsunaga, “Security threats of internet-reachable ICS,” in Proc. 55th Annu. Conf. Soc.Instrum. Control Eng. Japan (SICE), 2016, pp. 750–755.

[10] Lockheed Martin. Cyber Kill Chain. 2014. [Online]. Available: https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

[11] R. Langner, “To kill a centrifuge,” Langner Group, Norderstedt,Germany, Tech. Rep., Nov. 2013.

[12] B. Parmar, “Protecting against spear-phishing,” Comput. Fraud Secur., vol. 2012, no. 1, pp. 8–11, 2012. [Online]. Available: https://doi.org/10.1016/S1361-3723(12)70007-6

[13] Open Web Application Security Project. OWASP Top Ten. 2020.[Online]. Available: https://owasp.org/www-project-top-ten/

[14] A. Di Pinto, Y. Dragoni, and A. Carcano, “Triton: The first ICS cyber attack on safety instrument systems,” in Proc. Black Hat USA, 2018,pp. 1–26.

[15] A. Cherepanov and R. Lipovsky, “BlackEnergy–what we really know about the notorious cyber attacks,” in Proc. Int. Virus Bulletin Conf., Oct. 2016.

[16] Shodan. The Seach Engine for the Internet of Things. 2020. [Online].Available: https://www.shodan.io/

[17] nmap. 2020. [Online]. Available: Unified Architecture. https://nmap.org/

[18] D. Gonzalez, F. Alhenaki, and M. Mirakhorli, “Architectural security weaknesses in industrial control systems (ICS) an empirical study based on disclosed software vulnerabilities,” in Proc. IEEE Int. Conf. Softw.Architect. (ICSA), 2019, pp. 31–40.

[19] R. J. Thomas and T. Chothia, “Learning from vulnerabilitiescategorising, understanding and detecting weaknesses in industrial control systems,” in Computer Security. Cham, Switzerland: Springer, 2020, pp. 100–116.

[20] W. Knowles, D. Prince, D. Hutchison, J. F. P. Disso, and K. Jones, “Asurvey of cyber security management in industrial control systems,” Int.J. Crit. Infrastruct. Protect., vol. 9, pp. 52–80, Jun. 2015.

[21] D. T. Sullivan, “Survey of malware threats and recommendations to improve cybersecurity for industrial control systems version 1.0,” Raytheon Company, Waltham, MA, USA, Tech. Rep. ADA617910, 2015.

[22] D. Ding, Q.-L. Han, Y. Xiang, X. Ge, and X.-M. Zhang, “A survey on security control and attack detection for industrial cyber-physical systems,” Neurocomputing, vol. 275, pp. 1674–1683, Jan. 2018.

[23] A. Humayed, J. Lin, F. Li, and B. Luo, “Cyber-physical systems security–A survey,” IEEE Internet Things J., vol. 4, no. 6, pp. 1802–1831, Dec. 2017.

[24] S. McLaughlin et al., “The cybersecurity landscape in industrial control systems,” Proc. IEEE, vol. 104, no. 5, pp. 1039–1057, May 2016.

[25] H. Holm, M. Karresand, A. Vidström, and E. Westring, “A survey of industrial control system testbeds,” in Proc. Nordic Conf. Secure IT Syst., 2015, pp. 11–26.

[26] M. Luallen, “Breaches on the rise in control systems: A sans survey,” Retrieved Feb., vol. 24, Apr. 2014, Art. no. 2015.

[27] A. P. Mathur and N. O. Tippenhauer, “SWaT: A water treatment testbed for research and training on ICS security,” in Proc. Int. Workshop CyberPhys. Syst. Smart Water Netw. (CySWater), 2016, pp. 31–36.

[28] J. Gardiner, B. Craggs, B. Green, and A. Rashid, “Oops i did it again: Further adventures in the land of ICS security testbeds,” in Proc. ACM Workshop Cyber-Phys. Syst. Secur. Privacy, 2019, pp. 75–86.

[29] H. Gao, Y. Peng, K. Jia, Z. Dai, and T. Wang, “The design of ICS testbed based on emulation, physical, and simulation (EPS-ICS testbed),” in Proc. 9th Int. Conf. Intell. Inf. Hiding Multimedia Signal Process., 2013, pp. 420–423.

[30] A. Hahn et al., “Development of the powercyber SCADA security testbed,” in Proc. 6th Annu. Workshop Cyber Secur. Inf. Intell. Res., 2010, p. 21.

[31] F. Skopik, Z. Ma, T. Bleier, and H. Grüneis, “A survey on threats and vulnerabilities in smart metering infrastructures,” Int. J. Smart Grid Clean Energy, vol. 1, no. 1, pp. 22–28, 2012.

[32] S. Plósz, A. Farshad, M. Tauber, C. M. Lesjak, T. Ruprechter, and N. Pereira, “Security vulnerabilities and risks in industrial usage of wireless communication,” in Proc. IEEE Emerg. Technol. Factory Autom. (ETFA), 2014, pp. 1–8.

[33] B. Reaves and T. Morris, “Analysis and mitigation of vulnerabilities in short-range wireless communications for industrial control systems,” Int. J. Crit. Infrastruct. Protect., vol. 5, nos. 3–4, pp. 154–174, 2012.

[34] O. Andreeva et al., “Industrial control systems vulnerabilities statistics,” Kaspersky Lab, Moscow, Russia, Tech. Rep., 2016.

[35] “ICS vulnerabilities: 2018 in review,” Positive Technol„ Seoul, South Korea, Tech. Rep., 2019.

[36] C. S. S. Program, “Common cybersecurity vulnerabilities in industrial control systems,” Nat. Cyber Secur. Div., Washington, DC, USA, Tech. Rep., 2010.

[37] National Vulnerability Database, NIST Inf. Technol. Lab., Boulder, CO, USA, 2020. [Online]. Available: https://nvd.nist.gov/

[38] L. Kohnfelder and P. Gard, “The threats to our products,” Microsoft, Redmond, WA, USA, Tech. Rep., Apr. 1999. [Online]. Available: https://adam.shostack.org/microsoft/The-Threats-To-Our-Products.docx

[39] T. Dawson, “Who were the leading vendors of industrial controls in 2017?” Interact Anal., Austin, TX, USA, 2017. [Online]. Available: https://www.interactanalysis.com/who-were-the-leading-vendors-of-indu

strial-controls-plcs-and-dcs-in-2017/

[40] Statista. (2017). Global PLC Market Share As of 2017, by Manufacturer. [Online]. Available: https://www.statista.com/statistics/897201/globalplc-market-share-by-manufacturer/#:∼:text=Programmable

[41] M. Intelligence. (2020). Programmable Logic Controller (PLC) Market - Growth, Trends, Covid-19 Impact, and Forecasts (2021- 2026). [Online]. Available: https://www.mordorintelligence.com/industry-reports/programmable-logic-controller-plc-market

[42] C. P. Newswire. (2020). Global Programmable Logic Controller (PLC) Markets, 2025: A Covid-19 Revised Outlook On the Industry.[Online]. Available: https://www.prnewswire.com/news-releases/globalprogrammable logic-controller-plc-markets-2025-a-covid-19-revised-outlook-on-the-industry-301096075.html

[43] Schneider Electric. Life Is On. 2020. [Online]. Available: https://www.se.com

[44] D. Fraunholz, D. Krohmer, S. Duque Anton, and H. D. Schotten, “Investigation of cyber crime conducted by abusing weak or default passwords with a medium interaction honeypot,” in Proc. Int. Conf. Cyber Secur. Protect. Digit. Services, 2017, pp. 1–7.

[45] D. Fraunholz, M. Zimmermann, S. Duque Anton, J. Schneider, and H. D. Schotten, “Distributed and highly-scalable wan network attack sensing and sophisticated analysing framework based on honeypot technology,” in Proc. Int. Conf. Cloud Comput. Data Sci. Eng., vol. 7, 2017, pp. 416–421.

[46] P. Cichonski, D. Waltermire, and K. Scarfone, “Common platform enumeration: Dictionary specification version 2.3,” Inf. Technol. Lab., Nat.Inst. Stand. Technol., Gaithersburg, MD, USA, Tech. Rep. 7697, 2011.

[47] F. Zhang, S. Zhou, Z. Qin, and J. Liu, “Honeypot: A supplemented active defense system for network security,” in Proc. 4th Int. Conf. Parallel Distrib. Comput. Appl. Technol., 2003, pp. 231–235.

[48] Conpot. ICS/SCADA Honeypot. 2020. [Online]. Available: http://conpot.org/

[49] Ó. Navarro, S. A. J. Balbastre, and S. Beyer, “Gathering intelligence through realistic industrial control system honeypots,” in Proc. Int. Conf. Crit. Inf. Infrastruct. Secur., 2018, pp. 143–153.

[50] D. Fraunholz, S. Duque Anton, and H. D. Schotten, “Introducing GAMfIS: A generic attacker model for information security,” Proc. Int.Conf. Softw. Telecommun. Comput. Netw., vol. 25, 2017, pp. 1–6.

[51] D. Fraunholz, D. Krohmer, S. Duque Anton, and H. D. Schotten, “Yaas–On the attribution of honeypot data,” Int. J. Cyber Situation. Awareness,vol. 2, no. 1, pp. 31–48, 2017.

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?