官网:http://www.hopperapp.com/

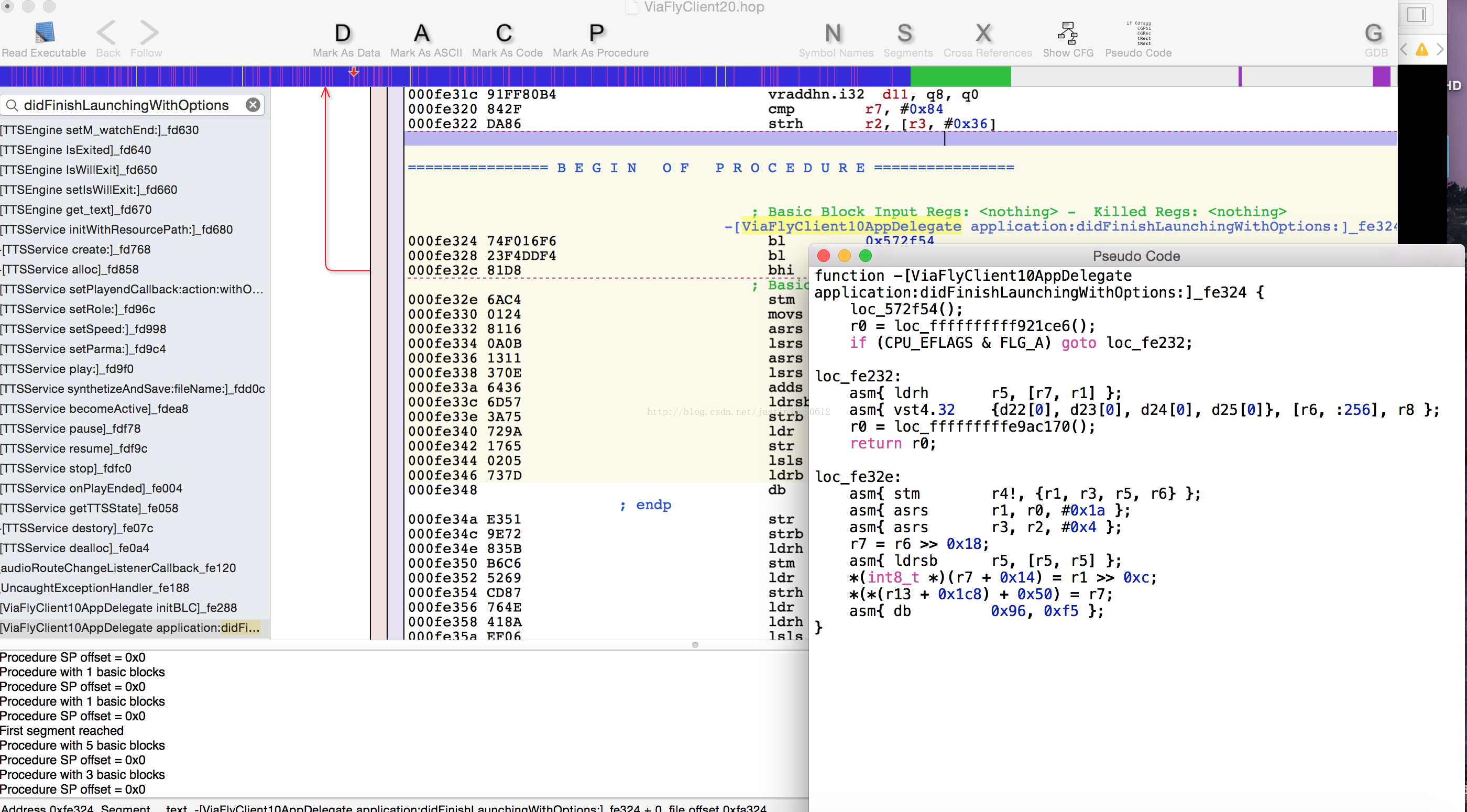

Hopper是一款运行在Mac、Windows和Linux下的调试(os x only)、反汇编和反编译的交互式工具。可以对32、64位的MAC程序、Windows程序和IOS程序(arm)进行调试、反编译等。

对MAC OS X的native support:Hopper最初诞生于Mac平台,故在MAC OS X上有很好的表现;

能够分析出函数的代码块、变量等

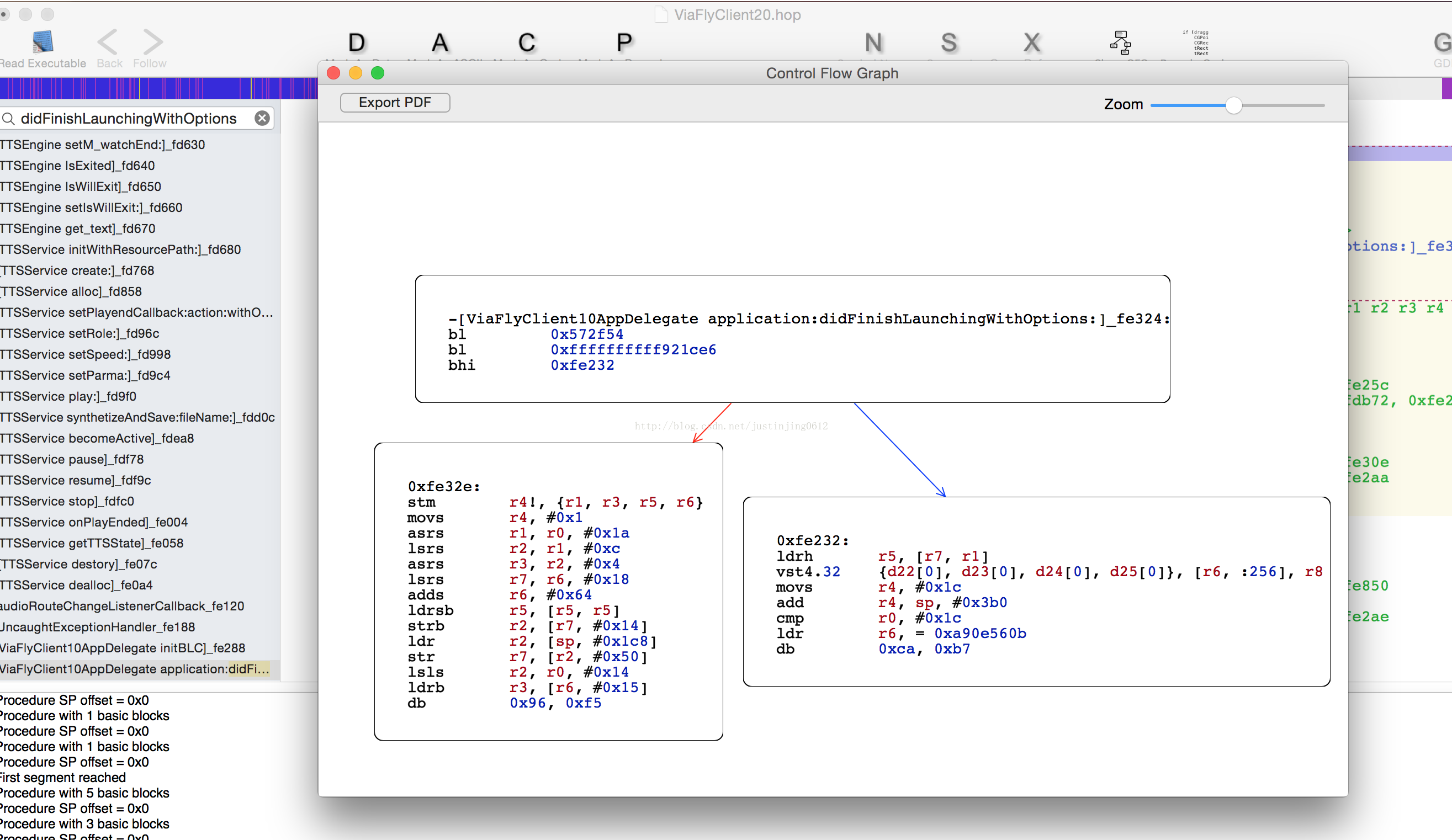

可以生成代码块的控制流图CFG

可以通过Python脚本来调用Hopper的其他一些功能,使用更加灵活

在MAC上还可以通过GDP动态调试分析

对Objective C的极佳的支持——能够解析出Selector、字符串和发送的消息

反编译,生成伪代码

Hopper是一款运行在Mac、Windows和Linux下的调试(os x only)、反汇编和反编译的交互式工具。可以对32、64位的MAC程序、Windows程序和IOS程序(arm)进行调试、反编译等。

对MAC OS X的native support:Hopper最初诞生于Mac平台,故在MAC OS X上有很好的表现;

能够分析出函数的代码块、变量等

可以生成代码块的控制流图CFG

可以通过Python脚本来调用Hopper的其他一些功能,使用更加灵活

在MAC上还可以通过GDP动态调试分析

对Objective C的极佳的支持——能够解析出Selector、字符串和发送的消息

反编译,生成伪代码

分析快速,且占用资源少

附图2:

PS:在对MAC /IOS程序的分析上绝对是优于IDA Pro的。

鼓励正版,但是还是给出传送门:下载地址

带license,且可以长期持续升级

342

342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?