title: liunx-sudo权限提升漏洞(CVE-2021-3156)复现

date: 2021-03-12 20:13:24

author: 孤独的上单人

updated: 2021-03-16 20:13:24

liunx sudo权限提升漏洞(CVE-2021-3156)复现

漏洞原理

1月26日,Sudo发布安全通告,修复了一个类Unix操作系统在命令参数中转义反斜杠时存在基于堆的缓冲区溢出漏洞。当sudo通过-s或-i命令行选项在shell模式下运行命令时,它将在命令参数中使用反斜杠转义特殊字符。但使用-s或-i标志运行sudoedit时,实际上并未进行转义,从而可能导致缓冲区溢出。只要存在sudoers文件(通常是/etc/sudoers),攻击者就可以使用本地普通用户利用sudo获得系统root权限。请受影响的用户尽快采取措施进行防护。

影响版本

-

sudo 1.8.2-1.8.31p2

-

sudo 1.9.0-1.9.5p1

-

不受影响的版本 sudo=>1.9.5p2

复现

POC地址

下载POC然后执行命令

- cd CEV-2021-3156

- make

- ./sudo-hax-me-a-sandwich

然后执行whoami 观察是否提权成功或执行id

这个POC好像只对

-

- Ubuntu 20.04.1 (Focal Fossa) - sudo 1.8.31,

libc-2.31

- Ubuntu 20.04.1 (Focal Fossa) - sudo 1.8.31,

-

- Debian 10.0 (Buster) - sudo 1.8.27, libc-2.28

这两个版本的可以使用,

- Debian 10.0 (Buster) - sudo 1.8.27, libc-2.28

漏洞检测

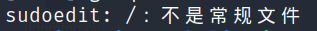

用户可以使用非root的账户登录系统,运行“ sudoedit -s / ”命令,

若返回如图以“ sudoedit:”开头的错误,则当前系统可能存在安全风险。

不受影响的系统将显示以“ usage:”开头的错误响应。

漏洞修复

下载最新版本的sudo sudo官网

在linux服务器上使用wget下载下来

wget (https://www.sudo.ws/dist/sudo-1.9.5p2.tar.gz)

-

解压

tar -zxvf sudo-1.9.5p2.tar.gzcd 到sudo-1.9.5文件下,然后执行./configure --prefix=/usr --libexecdir=/usr/lib --with-secure-path --with-all-insults --with-env-editor --docdir=/usr/share/doc/sudo-1.9.5p2 --with-passprompt="\[sudo\] password for %p: "make make install && ln -sfv libsudo_util.so.0.0.0 /usr/lib/sudo/libsudo_util.so.0sudo -V查看版本发现安装成功。

1091

1091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?