1. Skipfish简介

Skipfish ( https://code.google.com/archive/p/skipfish/ ) , 谷歌公司2010年发布,使用C语言开发,2012年已经不在维护。

它是针对的Web应用程序的安全性检测工具,默认安装在Kali Linux中,它不仅仅是一款检测工具,更是一款完整的漏洞扫描工具。它有以下特点:

1) 高速:它可以达到400多个请求/秒,在高速局域网下可以到达2000多个请求/每秒。

2) 命令行选项简单易用。

3) 可检测出各种漏洞,从简单的目录遍历和信息泄露到不同类型的SQL注入和XML注入。

本节中,将使用一个简单的例子来教会大家如何使用Skipfish并查看其结果。

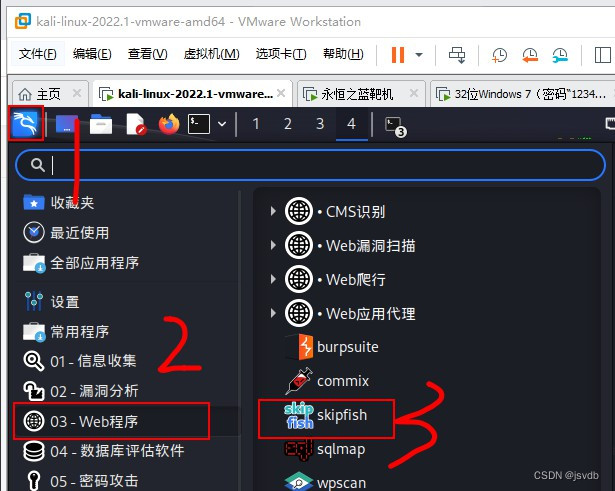

2. Skipfish 打开方式-图形界面

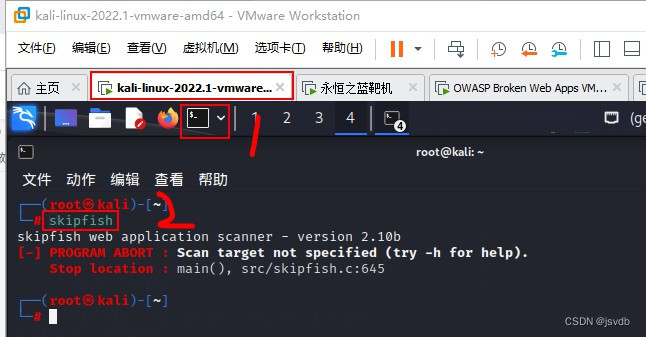

3. Skipfish 打开方式-命令行

左键点击Terminal Emulator,输入skipfish,然后回车,如下图示:

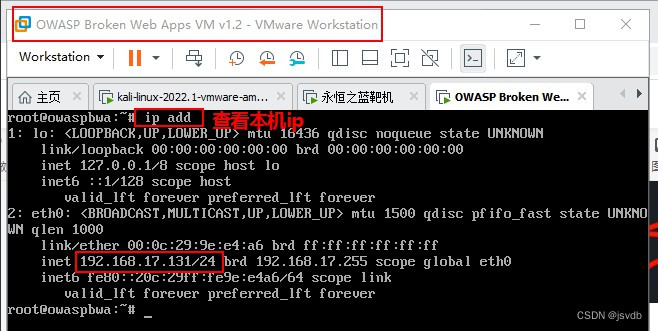

4. 实验前准备-打开OWASP BWA

在VMware上打开OWASP_Broken_Web_App,打开后,如下图示,我获得的靶场web地址是http://192.168.242.131,大家参考自己获得的IP进行实验。

5. 即将被扫描的目标,OWASP_BWA Peruggia长什么样?

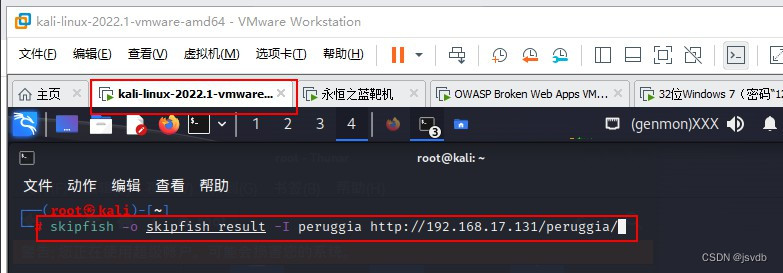

6. 扫描OWASP_BWA中的Peruggia

命令:skipfish -o skipfish_result -I peruggia http://192.168.17.131/peruggia/

命令参数解释:

-o skipfish_result,-I peruggia,-l(大写i)属于Crawl scope options,含义是only follow URLs matching 'string' 只检查包含“字段”的url

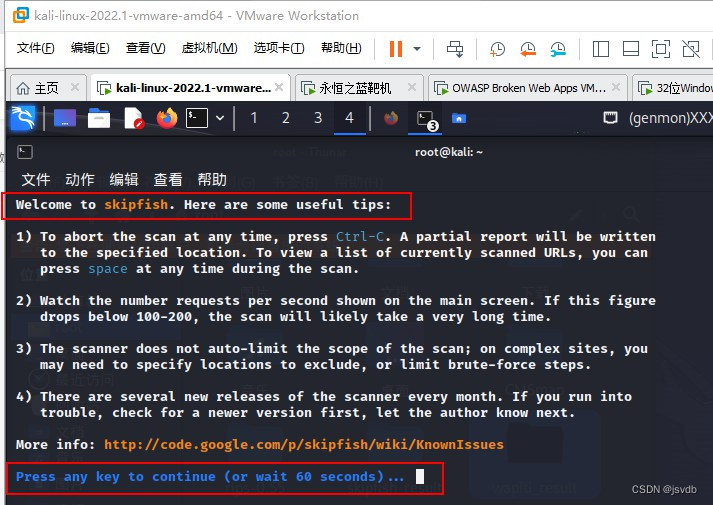

上图输完命令后回车,出现如下图示的提示:

第一次使用时建议不按任何键,认真看完上图中的4个提示(60秒后扫描自动开始),

如果你已经很熟悉,则按任意键,skipfish将立即开始检测漏洞,下图是检测漏洞的图:

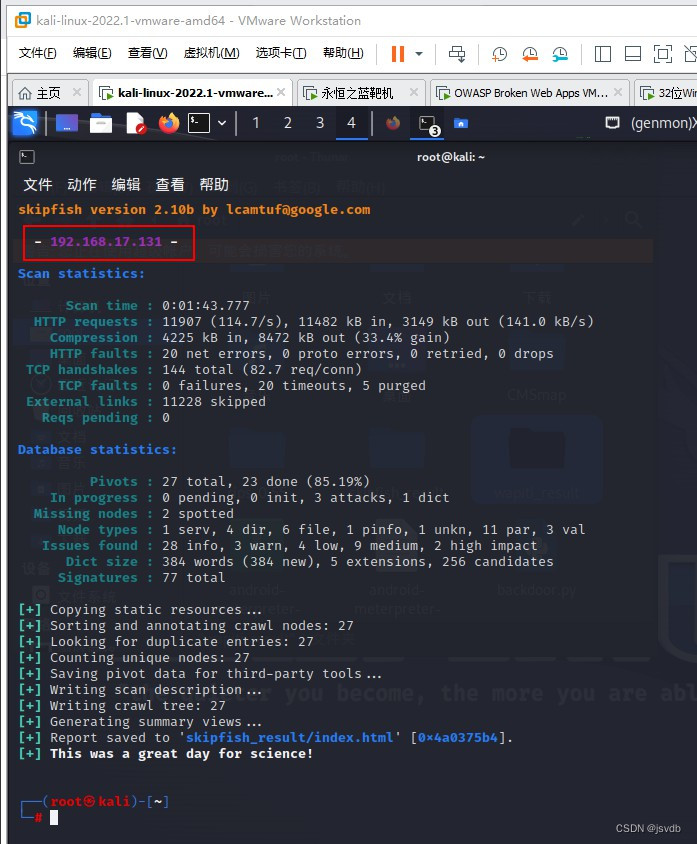

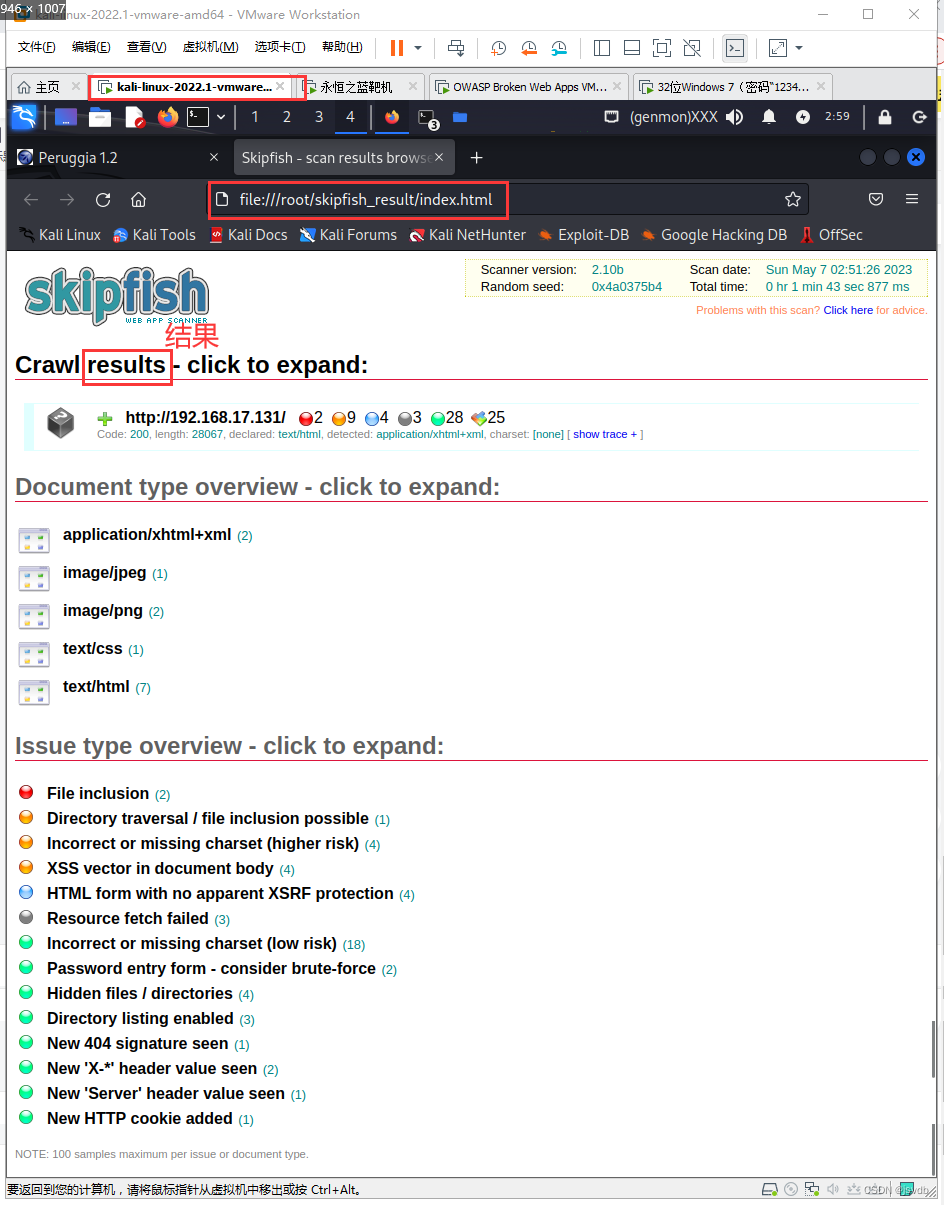

8. 查看skipfish对OWASP BWA Peruggia的扫描结果

上图结果倒数第二行:[+] Report save to 'skipfish_result/index.html'

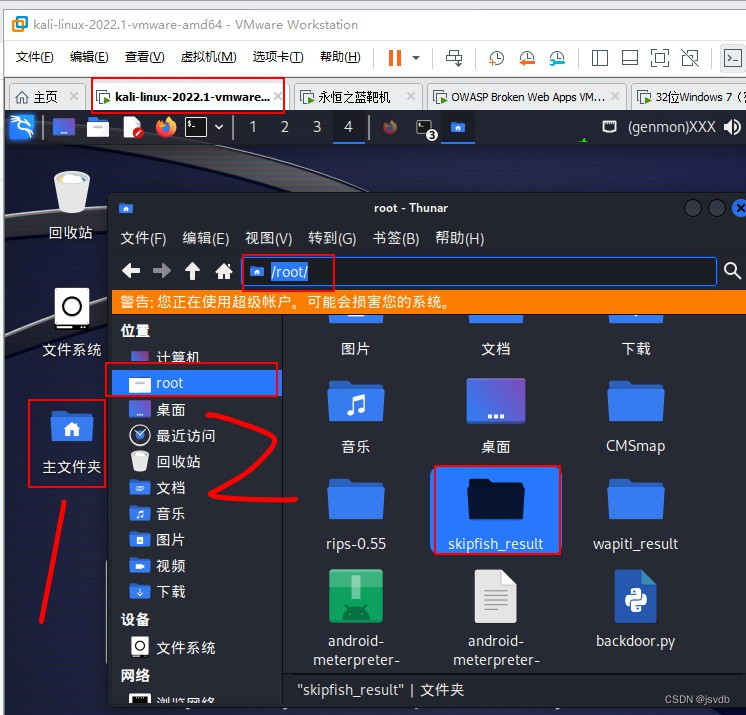

这告诉我们扫描报告存在哪个位置,我们现在使用的是root账号登录,点击文件夹Home,就可以看到skipfish_result文件夹,如下图示:

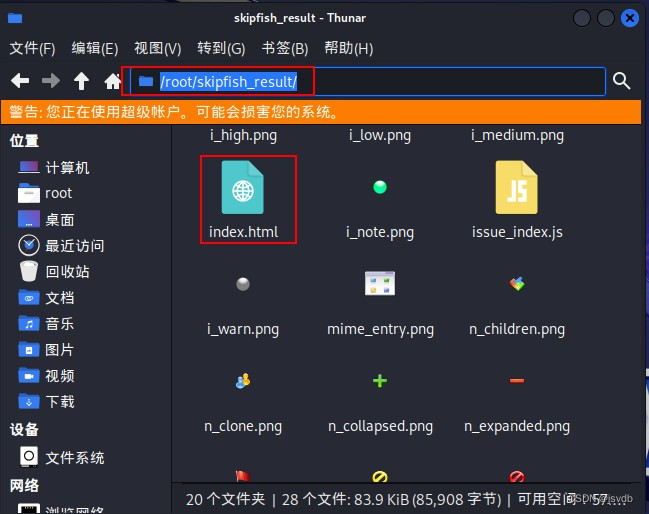

双击skipfish_result文件夹,打开后找到index.html文件,如下图示:

双击index.html查看报告,如下图示:

上图中的结果都可以展开,只要点击即可,展开后可以看到有效的URL地址和攻击载荷,如下图示:

9. 总结

Skipfish将首先通过爬行站点地图并可选地为目录和文件名使用字典来构建站点地图。然后通过多个安全检查处理此映射。

在这个例子中,使用了Peruggia作为漏洞虚拟机。为了防止它扫面整个服务器,使用了“-I peruggia”参数,设定不同的参数,将只会扫描该参数下指定扫描文本。使用“-o”参数将告诉Skipfish将报告保存在哪里,设置的目路在扫描运行时必须不能存在。

Skipfish的主要缺点是自从2012年以来就没有更新过。对于一些新兴的技术它并不适用。

Skipfish是一款由谷歌发布的Web应用程序安全检测工具,以其高速扫描和易用性著称。本文介绍了如何在Kali Linux中使用Skipfish进行漏洞扫描,包括通过图形界面和命令行启动,以及如何对OWASP Broken Web Applications (BWA) 的Peruggia模块进行扫描,并详细解释了扫描参数的使用。虽然Skipfish自2012年后未更新,但仍然适用于传统技术的安全检测。

Skipfish是一款由谷歌发布的Web应用程序安全检测工具,以其高速扫描和易用性著称。本文介绍了如何在Kali Linux中使用Skipfish进行漏洞扫描,包括通过图形界面和命令行启动,以及如何对OWASP Broken Web Applications (BWA) 的Peruggia模块进行扫描,并详细解释了扫描参数的使用。虽然Skipfish自2012年后未更新,但仍然适用于传统技术的安全检测。

627

627

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?