HTTP 的安全性问题

- 使用明文进行通信,内容可能会被窃听;

- 不验证通信方的身份,通信方的身份有可能遭遇伪装;

- 无法证明报文的完整性,报文有可能遭篡改。

HTTPs

HTTPs 并不是新协议,而是让 HTTP 先和 SSL(Secure Sockets Layer)通信,再由 SSL 和 TCP 通信,也就是说 HTTPs 使用了隧道进行通信。

通过使用 SSL,HTTPs 具有了加密(防窃听)、认证(防伪装)和完整性保护(防篡改)。

HTTPs的实现

1. 对称密钥加密

对称密钥加密(Symmetric-Key Encryption),加密和解密使用同一密钥。

- 优点:运算速度快;

- 缺点:无法安全地将密钥传输给通信方。

2.非对称密钥加密

非对称密钥加密,又称公开密钥加密(Public-Key Encryption),加密和解密使用不同的密钥。使用公钥加密的密文只能使用私钥解密,使用私钥加密的密文只能使用公钥来解密.

公开密钥所有人都可以获得,通信发送方获得接收方的公开密钥之后,就可以使用公开密钥进行加密,接收方收到通信内容后使用私有密钥解密。

非对称密钥除了用来加密,还可以用来进行签名。因为私有密钥无法被其他人获取,因此通信发送方使用其私有密钥进行签名,通信接收方使用发送方的公开密钥对签名进行解密,就能判断这个签名是否正确。

- 优点:可以更安全地将公开密钥传输给通信发送方;

- 缺点:运算速度慢。

3. HTTPs 采用的加密方式

HTTPs 采用混合的加密机制,使用非对称密钥加密用于传输对称密钥来保证传输过程的安全性,之后使用对称密钥加密进行通信来保证通信过程的效率。(下图中的 Session Key 就是对称密钥)

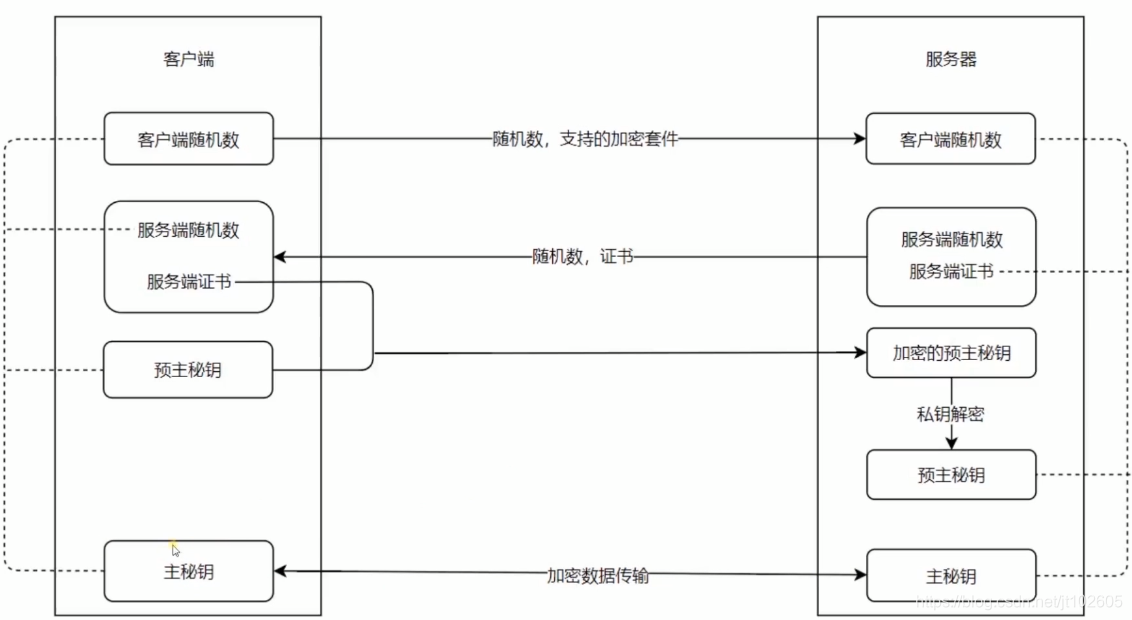

加密连接实现过程

- 客户端生成一串随机数并将随机数以及其支持的加密套件发送给服务器,服务器接收并保存;

- 服务器生成一串随机数并将随机数,数字证书(证书用于证明身份,内含公钥)以及选择好的加密套件返回给客户端,客户端接收并保存;

- 客户端用过服务端的数字证书验证服务端的身份,身份验证通过后,生成预主秘钥(一段字符串),然后将预主密钥通过服务端的公钥加密后发送给服务端,只有通过服务端的私钥解密才可获得预主密钥,所以预主秘钥是安全的.

- 客户端和服务端根据约定好的加密套件结合预主密钥以及先前的两串随机数生成主密钥,之后的通信内容便可以通过主密钥进行加密传输

加密连接中的身份认证过程

通过使用 证书 来对通信方进行认证。

数字证书认证机构(CA,Certificate Authority)是客户端与服务器双方都可信赖的第三方机构。

服务器的运营人员向 CA 提出公开密钥的申请,CA 在判明提出申请者的身份之后,会对已申请的公开密钥做数字签名,然后分配这个已签名的公开密钥,并将该公开密钥放入公开密钥证书后绑定在一起。

进行 HTTPs 通信时,服务器会把证书发送给客户端。客户端取得其中的公开密钥之后,先使用数字签名进行验证,如果验证通过,就可以开始通信了。

完整性保护

SSL 提供报文摘要功能来进行完整性保护。

HTTP 也提供了 MD5 报文摘要功能,但不是安全的。例如报文内容被篡改之后,同时重新计算 MD5 的值,通信接收方是无法意识到发生了篡改。

HTTPs 的报文摘要功能之所以安全,是因为它结合了加密和认证这两个操作。试想一下,加密之后的报文,遭到篡改之后,也很难重新计算报文摘要,因为无法轻易获取明文。

HTTPs 的缺点

- 因为需要进行加密解密等过程,因此速度会更慢;

- 需要支付证书授权的高额费用。

参考

256

256

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?