31:网络安全

机密性,完整性,可用性

威胁模型 增加PIN码

生物特征(有时失效)

系统安全性的一个秘诀是“安全内核”,或者可信任计算基础 ,保证安全的最小操纵软件集

32:黑客入侵计算机系统

网络钓鱼 电子邮件

解决密码输入错误次数过多自动锁定的黑客方法:NAND镜像

新的可利用的错误,软件无法识别,称为零日漏洞

33:

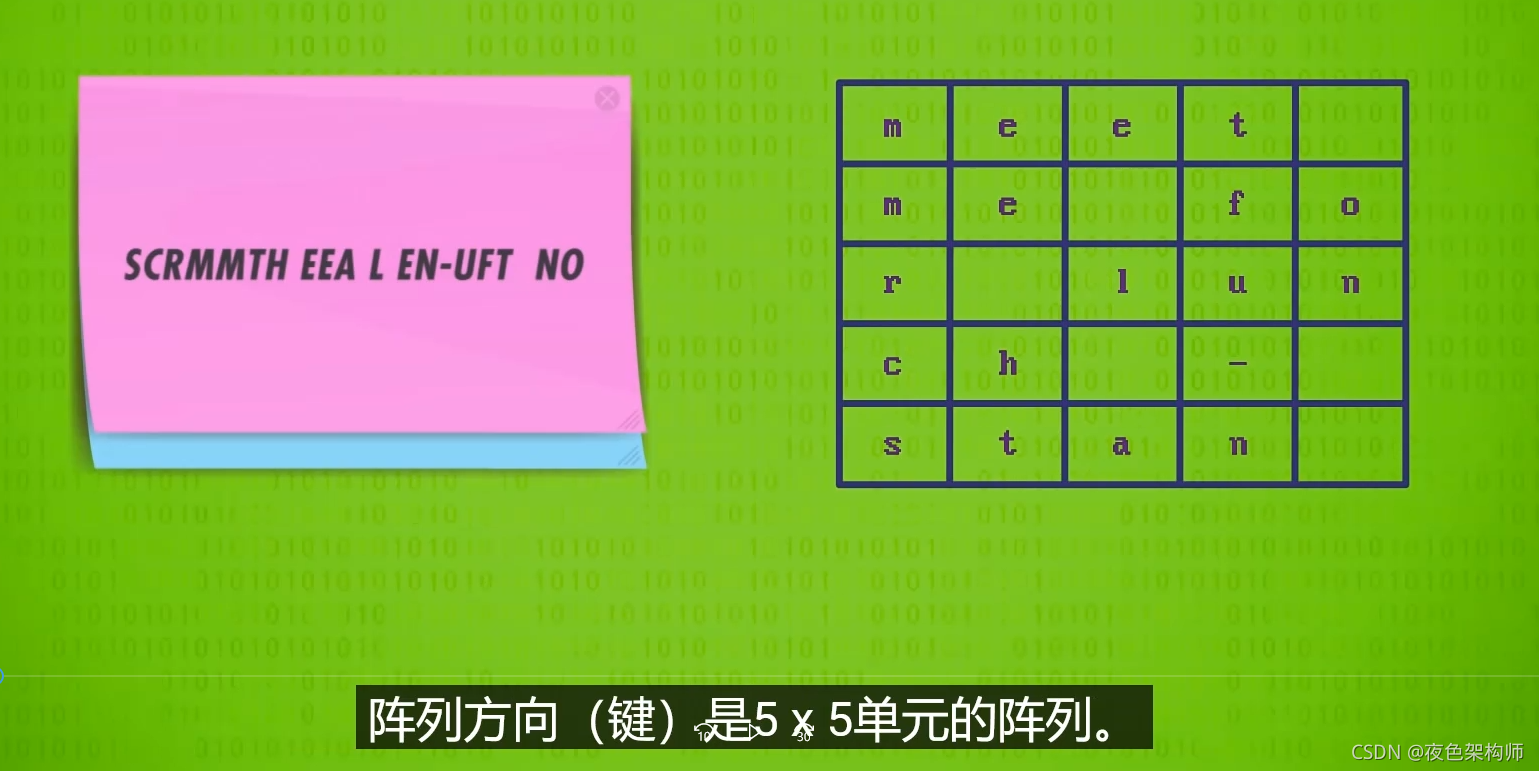

密码术来自密码和图形,大致翻译为写秘密,将纯文本化为密文

凯撒密码,根据某种转换方式替换

替换密码

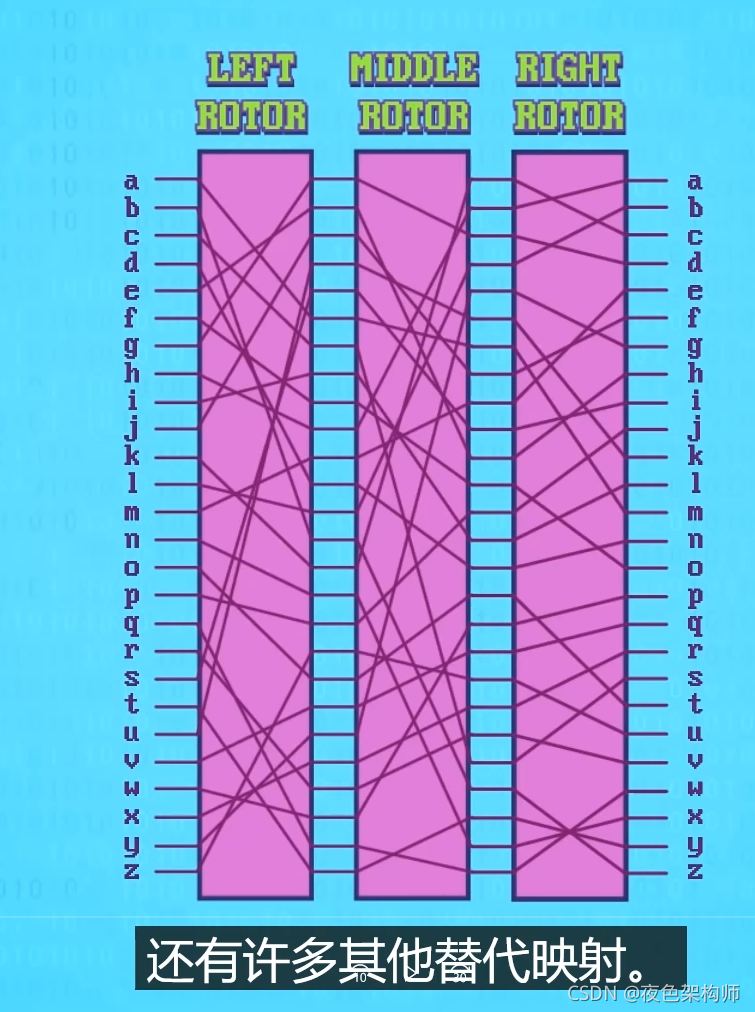

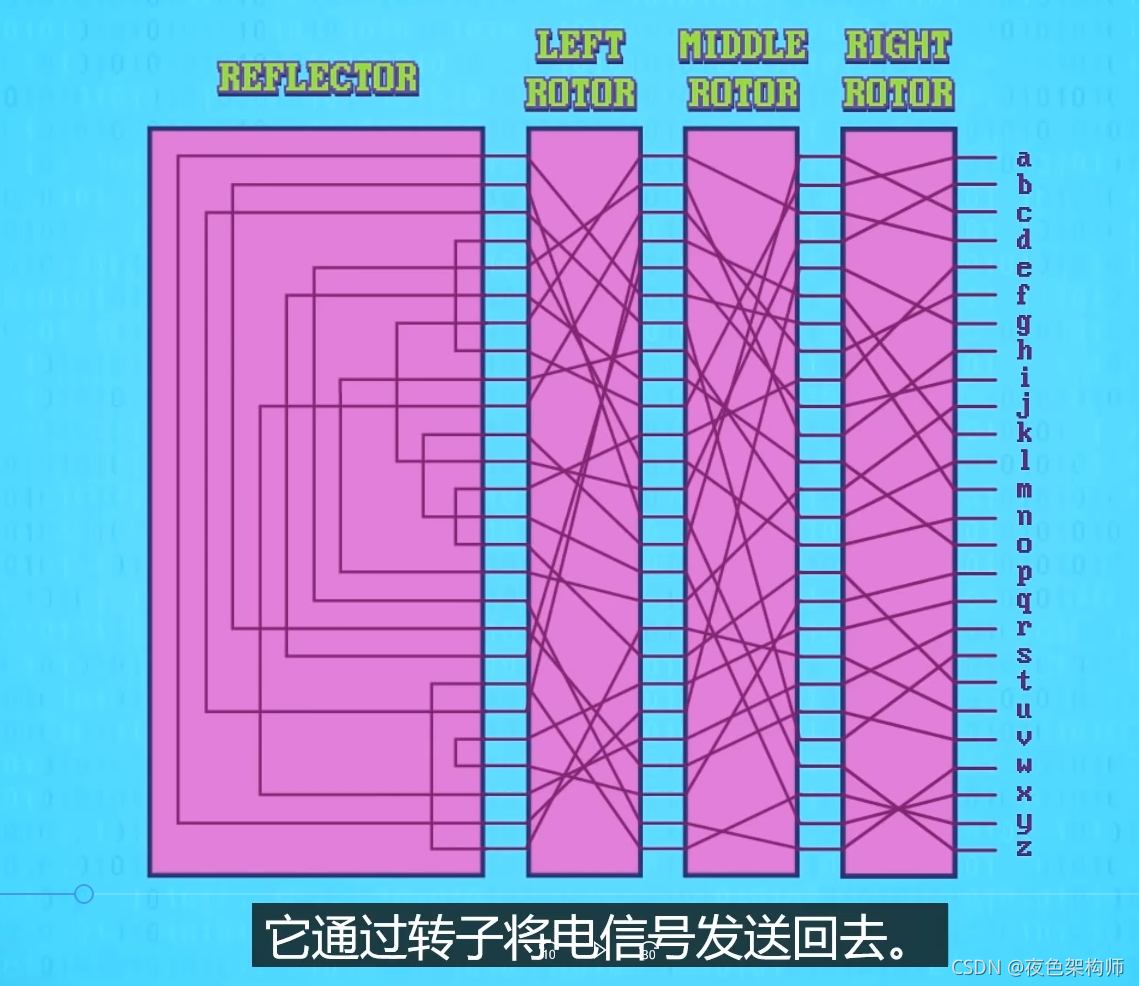

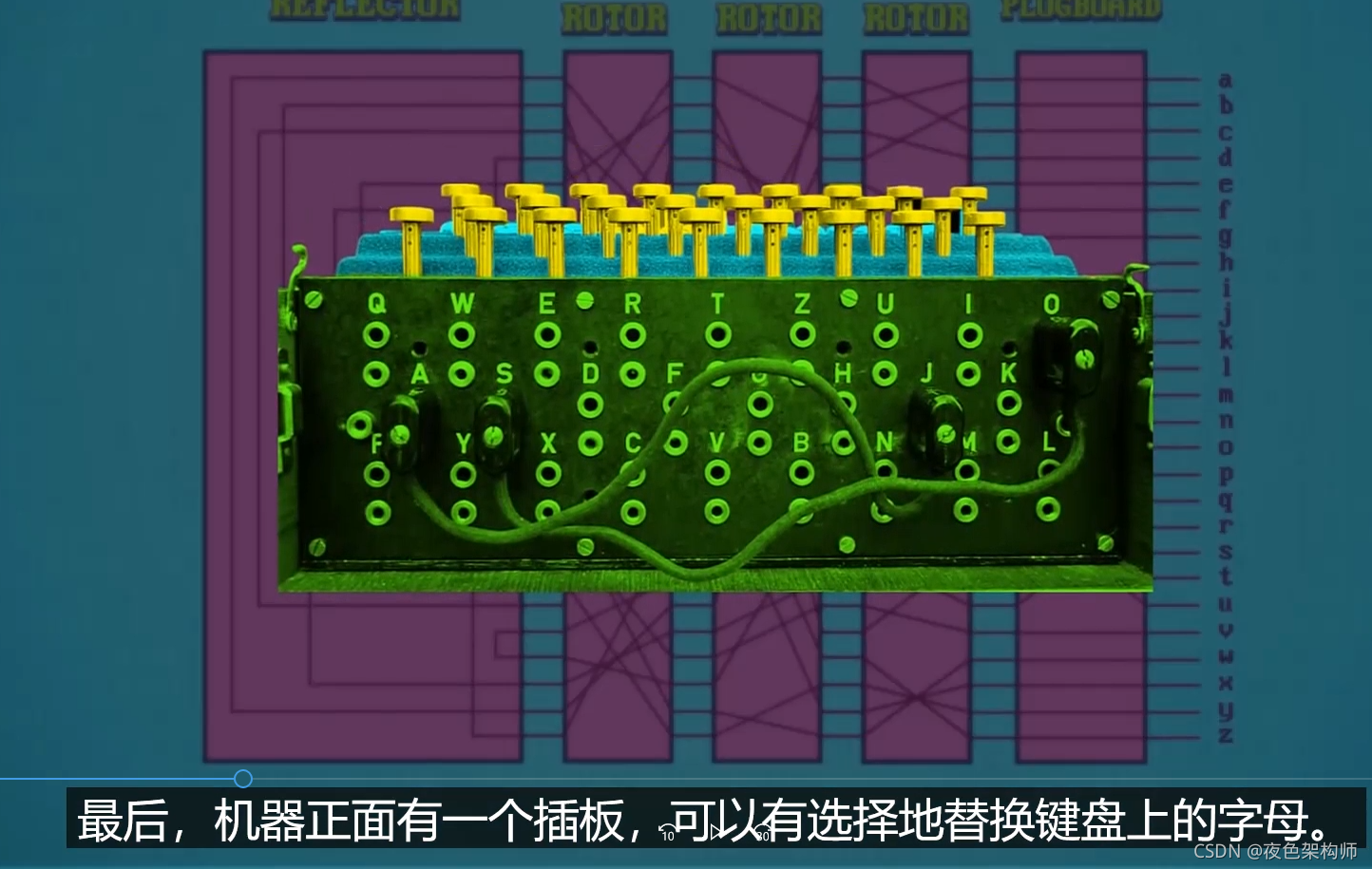

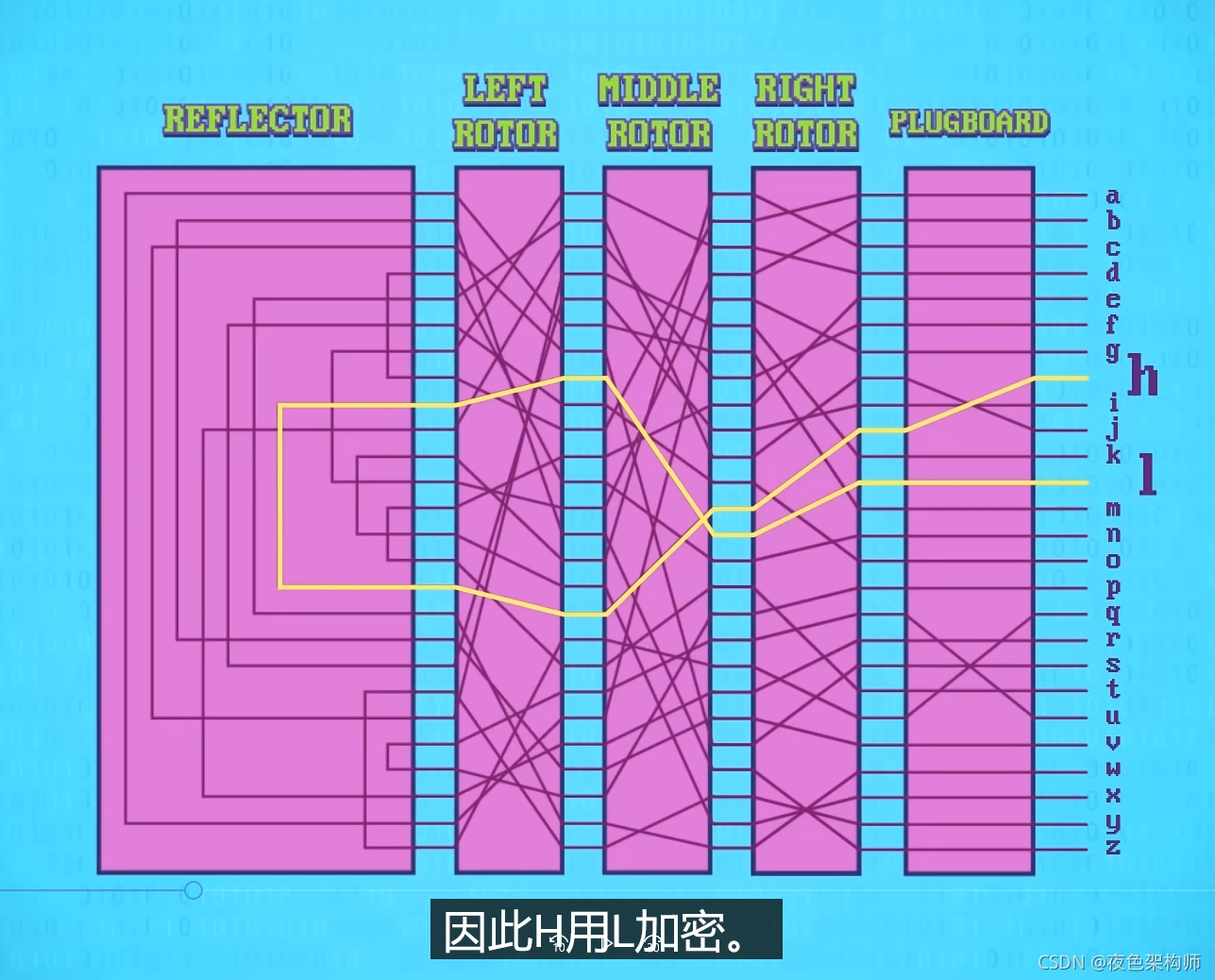

Anigma加密机

最后一层加密

回路可以双向流动,加密解密相同配置但是字母本身无法加密

软件密码 :DES最初使用56位长的二进制密钥

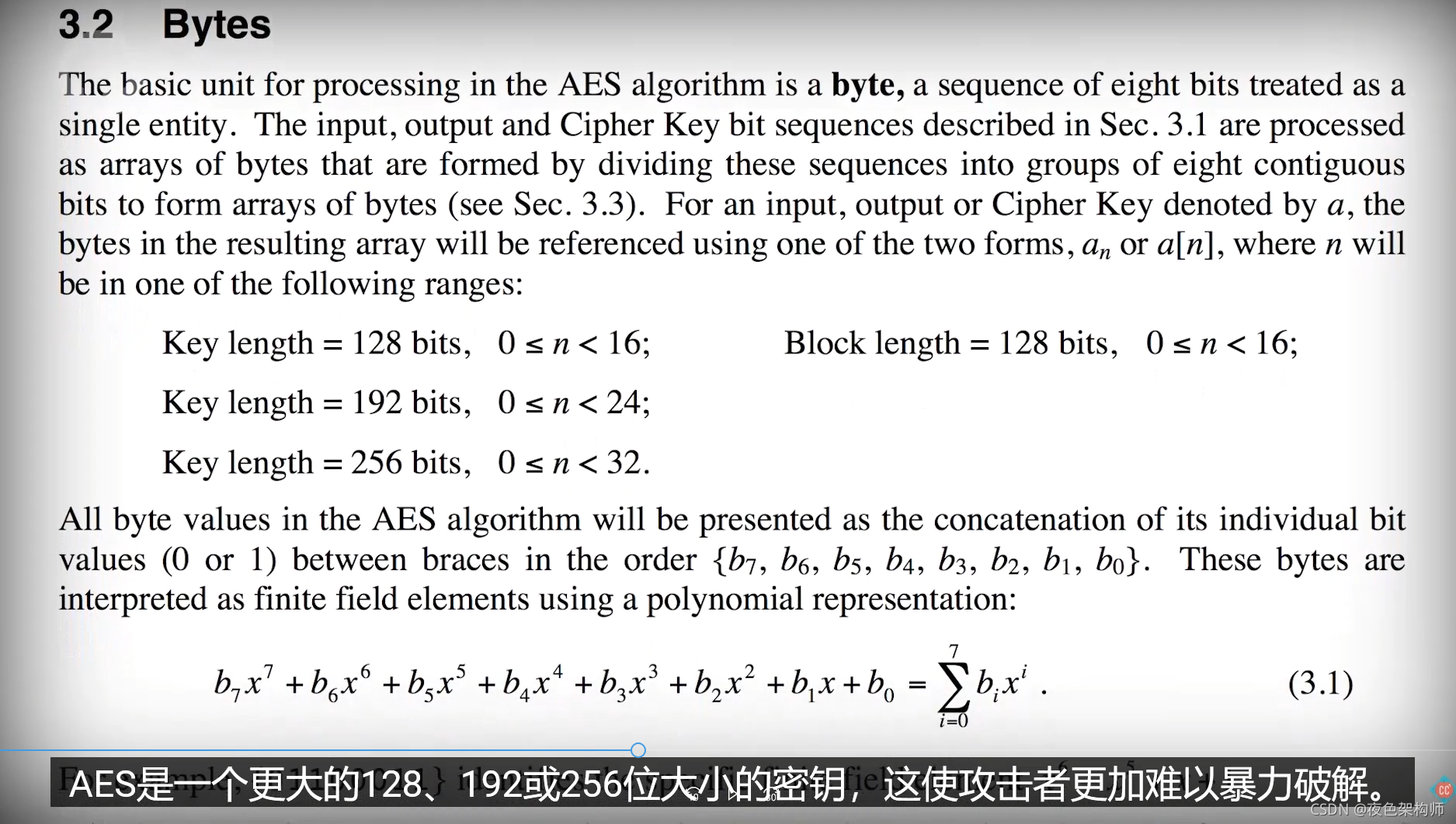

AES密码

ARS将数据截断为16个字节的块,然后根据键值应用一系列替换和置换添加其他操作以使得消息模糊,并对每一个块重复此过程10次以上

128位是为了平衡性能

Diffie-Hellman密钥交换,数学的单向函数,交换共享密钥,对称加密

34:智能程序

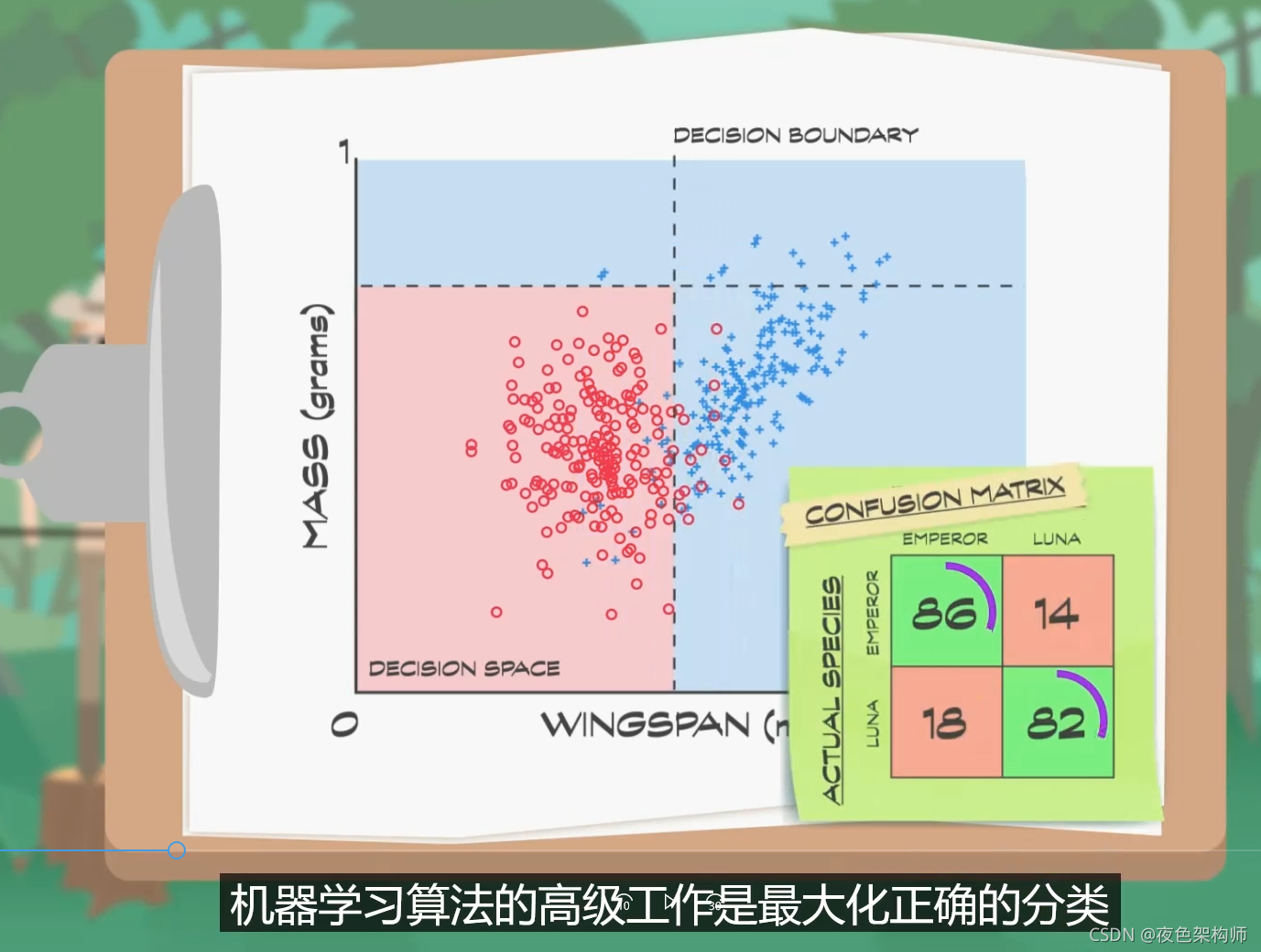

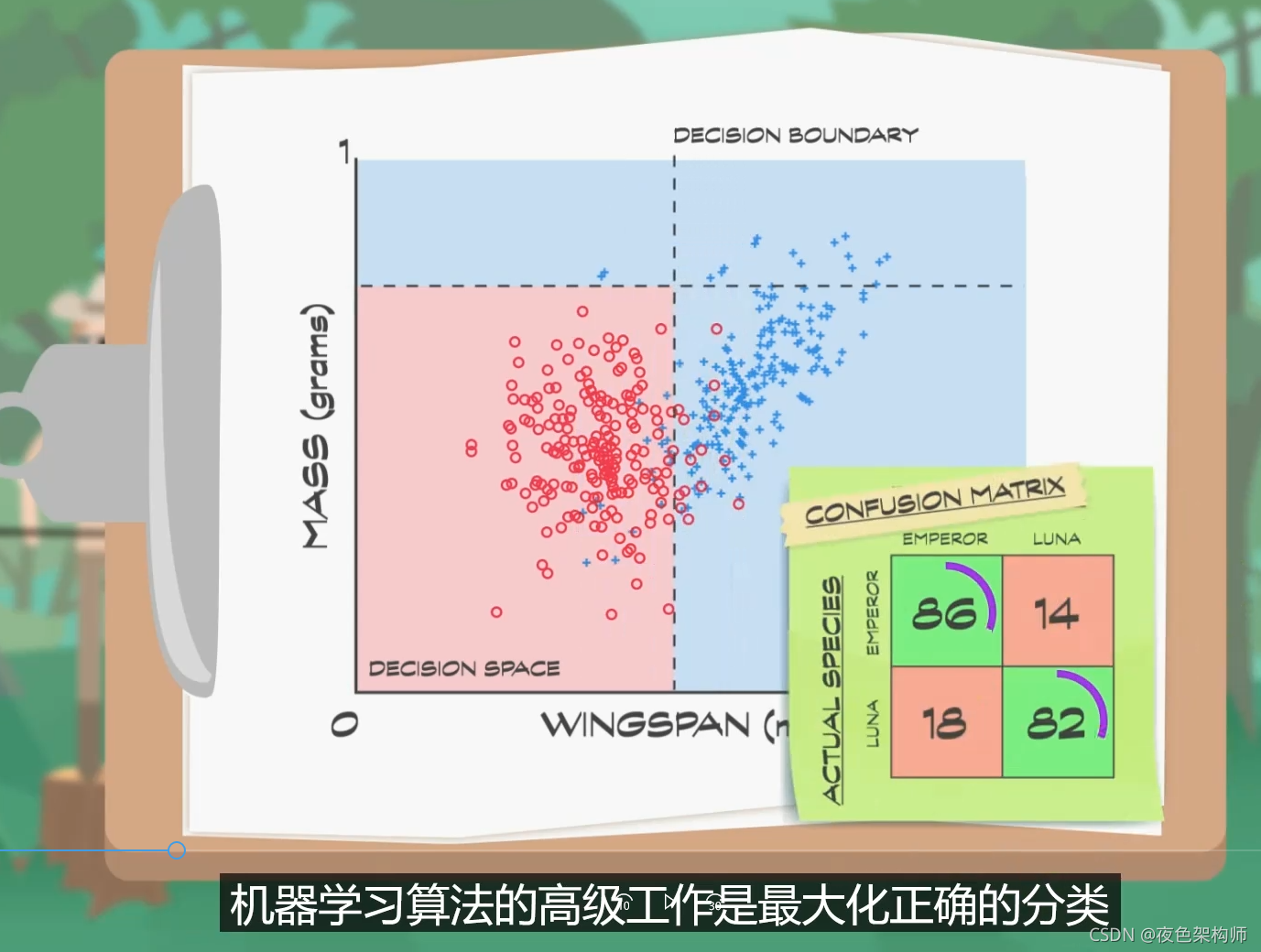

分类器,机器学习,标记数据:专家,机器学习算法:找到最佳分离

# 38:块化应用

# 38:块化应用

683

683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?