1、文本编码方式

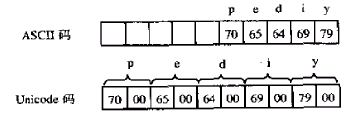

Unicode字符把东西方一切文字和符号都用2个字节表示,且在Intel处理器中存放时,低位字节存入低地址,高位字节存入高地址。比如一个英文字串“pediy”的存储示意图如下:

图1.1 内存中的ASCII码与Unicode码

2、Windows API函数

API(Application Programming Interface)的实现

关于Win16的兼容问题:Windows NT/2000/XP的Win16函数调用通过一个转换层被转化为Win32函数调用,然后被操作系统处理。在Windows 9x中,Win32函数调用通过转换层转换为Win16位函数调用,再由操作系统处理。

Windows的三个主要子系统Kernel(操作系统核心服务),User(负责处理用户接口),GDI(图形设备接口)。除了这三个模块,还提供了其他DLL,包括ADVAPI32.DLL(对象安全性、注册表操作),COMCTL32.DLL(通用控件),COMDLG32.DLL(公共对话框),SHELL32.DLL(用户界面外壳),DIGENG.DLL(图形引擎),NETAPI32.DLL(网络功能)。

常用API函数:

(1)Hmemcpy函数:这是Win16 API函数,位于16位的krnl386.exe链接库里,被称为Windows 9x上的万能端点,因为这个系统的实现内部大量调用了这个函数,可以通过在这个函数上设置端点拦截到很多内容。但在Windows NT/2000上什么也拦截不到。

(2)GetWindowText函数:位于USER32.DLL模块中,取得一个窗体的标题文字或一个文本控件的内容。

(3)GetDlgItem函数:位于USER32.DLL模块中,取得指定对话框内的控件的句柄。

(4)GetDlgItemText函数:位于USER32.DLL模块中,取得对话框内指定控件上的文本。在Windows 2000/XP下,GetDlgItemTextA(W)函数是通过调用GetWindowTextA(W)来实现的。

(5)GetDlgItemInt函数:位于USER32.DLL模块中,获取对话框中指定控件的整数值。

(6)MessageBoxEx函数:位于USER32.DLL模块中,创建和显示信息框。

(7)MessageBox函数:位于USER32.DLL模块中,,创建和显示信息框。在Windows 9x/2000/XP下,MessageBoxA(W)函数是通过调用MessageBoxEx来实现的。

3、Windows与Unicode

Windows 9x提供了少数支持Unicode的函数,但是它们是通过翻译成相应的ANSI函数来执行的。比如,MessageBoxW函数就是将Unicode字符串转换成ANSI字符串,最终调用ANSI版的MessageBoxExA函数来显示窗口的。

将Unicede字符串转换成ANSI字符串的一般步骤:

(1)调用WideCharToMultiByte函数,为lpMultiByteSt参数传递NULL,为cchMultiByte参数传递0,以得到所需要的缓存值;

(2)分配足够的内存块,准备用于存放转换后的ANSI字符串;

(3)再调用WideCharToMultiByte函数及你想那个转换,这次将缓存地址作为lpMultiByteSt参数,并传递第一次调用WideCharToMultiByte返回的缓存大小,作为cchMultiByte参数;

(4)使用转换后的字符串;

(5)释放ANSI字符串占用的内存块。

如果将ANSI字符串转换成Unicode字符串,类似的使用MultiByteToWideChar函数来实现。

在Windows 2000/XP中,这种转换反了过来,使用ANSI字符串调用的函数在系统内部将自动转换成Unicode形式来处理,比如MessageBoxExA实际上是调用了MessageBoxExW完成的。

4、Windows消息机制

Windows是一个消息(Message)驱动式系统。它的两种消息队列:系统消息队列和应用程序消息队列。Windows的事件响应过程:

当一个事件发生时,Windows先将初入的消息放到系统消息队列中,再将其拷贝到相应的应用程序队列中,应用程序的消息循环检索出每个消息并发送到相应的窗口函数中。

在Windows下,不论事件的急与缓,总是按到达的先后排队(某些系统消息除外),这就使得一些外部实时事件可能得不到及时的处理。

常用消息处理函数:

(1)SendMessage函数:将消息发送到相应窗口,消息处理完毕才能返回。

(2)PostMessage函数:将消息投递到指定窗口的消息队列。遵循Windows事件处理过程进行处理,特别适合那些不需要立即处理的窗口消息。

(3)WM_COMMAND消息:响应菜单或按钮命令,向响应的父窗口发送的消息,或者快捷键释放时发送。Visual C++的WINUSER.H文件里定义WM_COMMAND消息对应的十六进制是0x0111。如果应用才好呢工序处理这个消息,返回值为0。

(4)WM_DESTROY消息:窗口破坏时发送,其十六进制是0x0002。

(5)WM_GETTEXT消息:拷贝一个窗口的文本到指定的缓冲区,十六进制是0x000D。

(6)WM_LBUTTONDOWN消息:光标在一个窗口的客户区内且按下鼠标左键时发送。如果鼠标动作未被捕获,这条消息被发送给光标下的窗口;否则发送给已经捕获鼠标动作的窗口。十六进制是0x0201。

(7)WM_LBUTTONUP消息:与(6)类似,鼠标释放左键时发送,十六进制是0x0202。

(8)WM_QUIT消息:当应用程序调用PostQuitMessage函数时,生成WM_QUIT。十六进制是0x0012。

5、Windows注册表

注册表是Windows的核心数据库,直接控制Windows的启动、硬件驱动程序的装载、应用程序的各种状态信息和数据等。

根主键:

(1)HKEY_CLASSES_ROOT:简称HKCR,包含文件扩展名和COM组件类的注册信息。

(2)HKEY_CURRENT_USER:简称HKCU,包含与当前登陆用户相关度 关键配置和参数。

(3)HKEY_LOCAL_MACHINE:简称HKLM,存放控制系统和软件的设置。

(4)HKEY_USERS:简称HKU,包含关于动态加载的用户配置文件和默认的配置文件的信息,还包含HKEY_CURRENT_USER中的信息。

(5)HKEY_CURRENT_CONFIG:包含启动时由本地计算机系统使用的硬件配置文件的相关信息。

其中,HKEY_LOCAL_MACHINE和HKEY_CURRENT_USER是对应用程序最重要的部分。

注册表中的“值项”包括三部分:值的名称、值的数据类型和值本身。

注册表操作的相关函数(位于ADVAPI32.DLL用户模块中):

(1)RegOpenKeyEx函数:打开子键。

(2)RegQueryValueEx函数:获取一个项的设置值。

(3)RegSetValueEx函数:设置指定项的值。

用这三个函数进行注册表操作的基本步骤是:

(1)用RegOpenKey()或RegOpenKeyEx()打开想要操作的主键,获得一个句柄;

(2)将句柄传递给RegQueryValueEx()、RegSetValueEx()等函数来读写相应的键值;

(3)操作完毕之后用RegCloseKey()关闭先前获得的句柄。

注册表分析软件有两大类:一类注册表读写监视软件,另一类注册表比较软件。举例:注册表“监视员”Regmon,注册表照相机RegSnap,注册表比较工具RegShot。

6、保护模式简介

80x86(80386及其以后各代CPU)可在实模式、保护模式和虚拟86模式三种模式下运行。

(1)实模式:寻址方式“段基址+段偏移”,段的默认大小是64K,所有段都可读写,唯有代码段是可执行的,段的特权级为0。

(2)保护模式:内存是“线性”的,段寄存器里存放的是段选择子,这个值不直接参与寻址,只是GDT(Global Descriptor Table全局描述符表)或LDT(Local Descriptor Table本地描述符表)的一个指针,不同段寄存器有不同的属性(读、写、执行、特权级等)。程序的代码和数据都放在同一地址空间中,不必区分代码段和数据段。每个进程拥有自己独立的4GB虚拟空间。

虚拟内存的实现方法和过程:

(1)当一个应用程序被启动时,操作系统就创建一个新进程,并给每个进程分配2GB的虚拟地址(不是内存,只是地址);

(2)虚拟内存管理器(Virtual Memory Manager)将应用程序的代码映射到那个应用程序的虚拟地址中的某个位置,并把当前所需要的代码读取到物理地址中(注意:虚拟地址和应用程序代码在物理内存中的位置是没有关系的);

(3)如果使用动态链接库(Dynamic-Link Library,即DLL),DLL也被映射到进程的虚拟地址空间,在需要的时候才被读入物理内存;

(4)其他项目(例如数据、堆栈等)的空间是从物理内存中分配的。并被映射到虚拟地址空间中;

(5)应用程序通过使用它的虚拟地址空间中的地址开始执行,然后虚拟内存管理器把每次的内存访问映射到物理位置。

在虚拟内存概念下得到的结论是:(1)应用程序是不会直接访问物理地址的;(2)虚拟内存管理器通过虚拟地址的访问请求,控制所有的物理地址访问;(3)每个应用程序都有相互独立的4GB的寻址空间,不同应用程序的地址空间是隔离的;(4)DLL程序没有自己的“私有”空间,它们总是被映射到其他应用程序的地址空间中,作为其他应用程序的一部分运行。

保护模式下所有应用程序都有权限级别(Privilege Level,简写为PL),Windows的特权等级0级最高,3级最低。

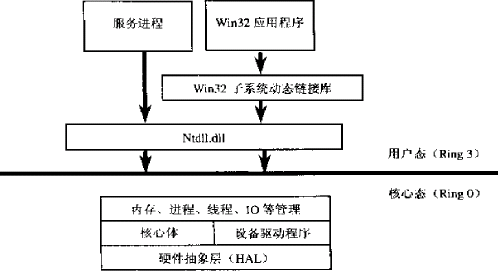

图1.2 Windows 2000/XP体系结构图

操作系统核心层运行在Ring0级。

Win32子系统(KERNEL32.DLL,USER32.DLL和GDI32.DLL)是运行在Ring3级的。

调试工具SoftICE是工作在Ring0级的。

575

575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?