Plain_crack

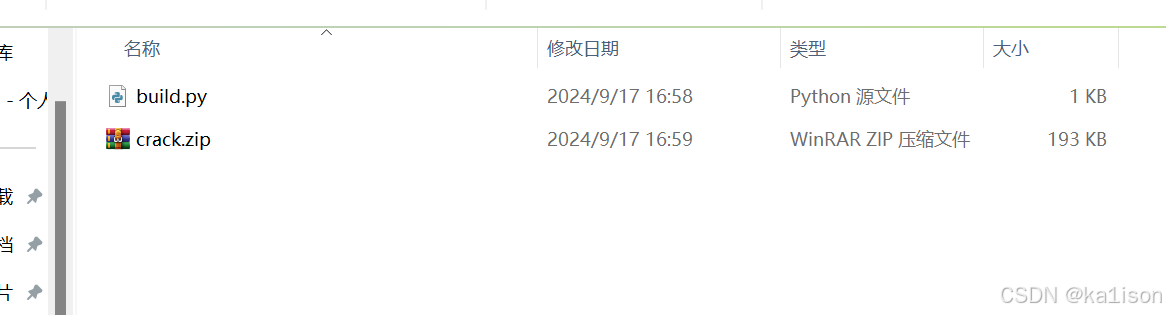

下载附件,压缩包里是一个加密zip和一个py文件

Py文件没啥好看的就是加密的方法,告诉你爆破密码是不可取的,查看zip有啥文件

发现有个一模一样的py文件,那可以尝试明文破解了,查看一下crack.zip属性

2.0deflate版本,用bandizip就行,一定要版本和压缩平台一致才行,再检查一下crc值一不一样都是DD549D08

打开archpr,选择明文攻击,不用找回口令,得到的密钥拿来解密即可

保存解密后的zip,打开flag.docx,可以看到一张图片,这里再补充没用的知识点,docx文件为了压缩空间,其本质是压缩包,改后缀zip就能打开看到文件的隐写,一些空白字体隐写也可以直接找到。

改后缀看media的文件夹看插入的图片资源有没有猫腻,发现了另一张图片,得到flag

乌龟子

附件打开看到txt文件,里面一眼订正发现base转图片,转一下(记得把前面的base,删掉)

放大看到是01字符串,直接猜测01字符串转图片,提取一下内容

注意看字符数32400,别少了,少一点都转不出来,接着直接用随波逐流编码工具转一下就行

得到的qr码扫一下得到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?