漏洞相关概念

- SCAP (Security Content Automation Protocol)

SCAP是一个集合了多种公开的安全标准的框架,这些公开的安全标准被称为SCAP Element,SCAP版本1.0包含六个Element:XCCDF、OVAL、CVE、CCE、CPE、CVSS。SCAP包含了Protocol与Content,Protocol规范了Element之间如何协同工作,Content指按照Protocol的约定,利用Element描述的生成应用于实际检查工作的数据,其实体是一个或多个XML文件,一般来说正式发布的SCAP Content至少包含两个XML文件,一个是XCCDF,另一个是OVAL,这些文件能够直接输入到各类安全工具中执行实际的系统扫描。SCAP是当前美国比较成熟的一套信息安全评估标准体系,其标准化、自动化的思想对信息安全行业产生了深远的影响。

- XCCDF (Extensible Configuration Checklist Description Format)

是一种用来定义安全检查单、安全基线、以及其他类似文档的一种描述语言。XCCDF使用标准的XML语言格式按照一定的格式对其内容进行描述。

- OVAL (Open Vulnerability and Assessment Language)

OVAL是一种用来定义检查项、脆弱点等技术细节的种描述语言。其使用了标准的XML格式内容,可以用于分析Windows、Linux等各种操作系统的系统状态、漏洞、配置、补丁等情况,可导入自动化检测工具中实施漏洞检测工作,而且还能用于描述测试报告。

- CVE (Common Vulnerabilities andExposures)

CVE是包含了公众已知的信息安全漏洞的信息和披露的集合,是已公开的信息安全漏洞字典,具有统一的漏洞编号标准,也是实现不同厂商之间信息交换的统一标准。CCE(Common Configuration Enumeration:通用配置枚举)是用于描述计算机及设备配置的标准化语言。CPE(Common Platform Enumeration:通用平台枚举)是一种对应用程序、操作系统以及硬件设备进行描述和标识的标准化方案。也有很多厂商维护自己的Vulnerability Reference,如微软的MS、MSKB。

- CVSS (Common Vulnerability Scoring System)

CVSS是一个行业公开标准,是描述安全漏洞严重程度的统一评分方案。通常CVSS与CVE一同由美国国家漏洞库(NVD)发布并保持数据的更新,其分值范围: 0-10,不同机构按CVSS分值定义威胁的中、高、低威胁级别。

- NVD (National Vulnerability Database)

NVD是美国政府的漏洞管理标准数据库,完全基于SCAP框架,实现自动化漏洞管理、安全测量、合规要求。

一、OpenVAS

OpenVAS是Nessus的项目分支,用于管理目标系统的漏洞,免费开源,Kali默认安装,但未配置和启动。

(一)组件介绍

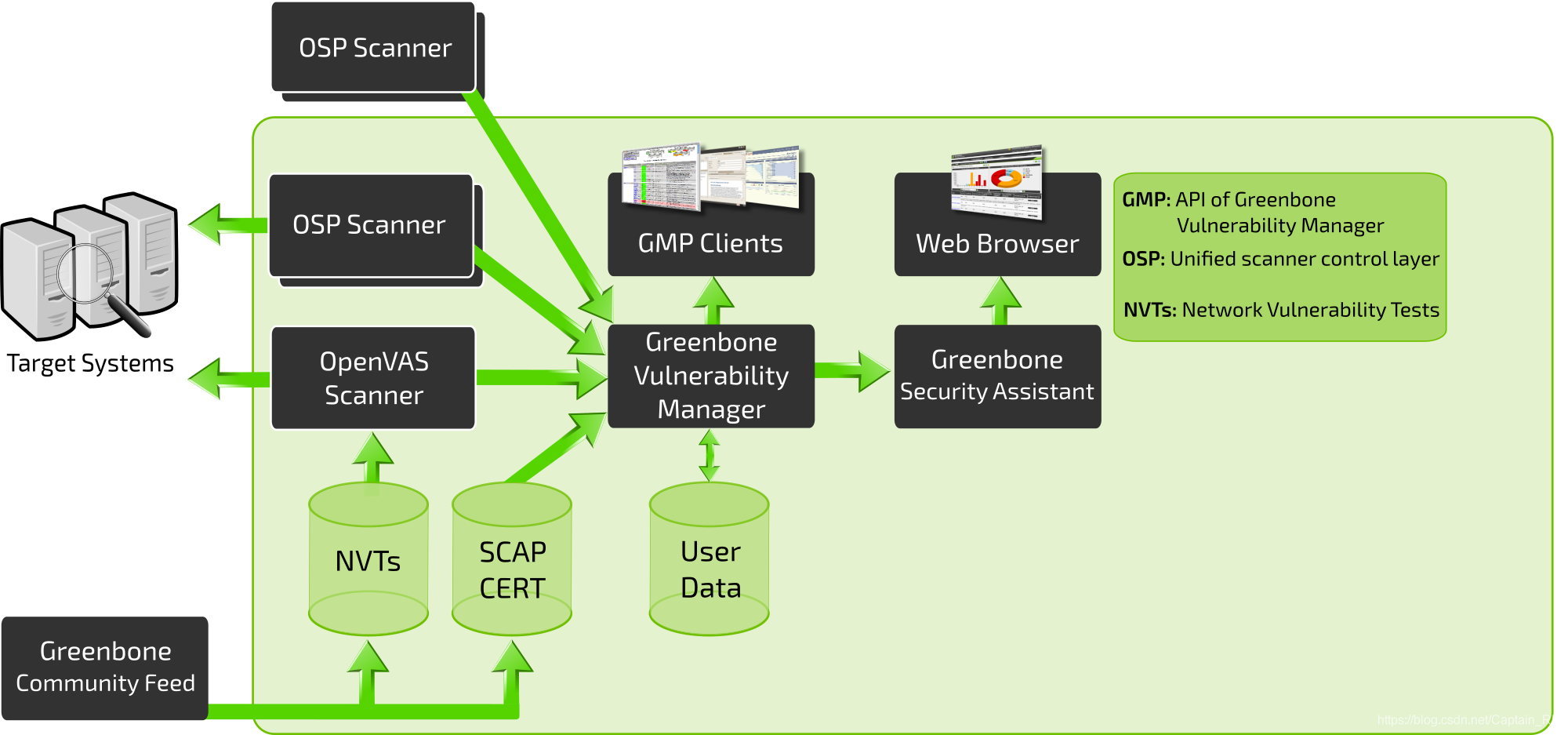

OpenVAS组件如图1所示:

图1 OpenVAS架构

- OpenVAS Manager

控制scanner和其他manager的中心组件

控制中心数据库,保存用户配置及扫描结果

客户端使用基于XML的无状态OMP协议与其通信

集中排序筛选,使客户端获得一致展现

- OpenVAS Scanner

具体执行Network Vulnerability Tests(NVTs)

NVTs 每天通过 Feed 更新

受 Manager 控制

- OSP Scanner

可以统一管理多个scanner

将一组 scanner 作为一个对象交给manager管理

- Greenbone Security Assistant (GSA)

提供Web service

(二)安装启动

1.初始化安装

Kali上没有集成OpenVAS,所有首先要下载apt-get install openvas,然后进行初始化安装和配置,其具体过程包括了: 安装、创建证书、同步漏洞数据库、创建客户端证书、重建数据库、备份数据库、启动服务装入插件、创建管理员账号、创建普通用户账号、配置服务侦听端口等过程,这些都由openvas-setup一句指令来完成。注意可能在配置过程中出现错误,log信息可以帮助快速定位错误位置。

2.检查安装结果

初始化安装后用openvas-check-setup命令检查安装结果,根据grep FIX提示修复错误。

3.查看当前账号

openvasmd --list-users

4.修改账号密码

初始化安装后会默认生成初始账号admin和和一串很长的初始密码,需要将初始密码复制,以便之后更改密码,命令为openvasmd --user=admin --new-password=Passw0rd

5.启动服务

通过openvas-start开启服务及软件,默认开启9390、9392等端口,开启服务后也可以通过浏览器访问https://127.0.0.1:9392打开。

6.升级

OpenVas产品更新速度非常快,通过openvas-feed-update来更新NVTs和SCAP CERT库。

(三)基本操作

1.扫描配置

如图2所示,在 Configuration->Targets中配置扫描目标范围,最好提供Credential信息,这样可以提高扫描权限,扫描结果更具体;在 Configuration->Scan Configs中配置具体的NVTs扫描项,注意默认配置不能编辑,但是可以克隆出一份然后在其基础上进行修改,克隆的图标为Actions中的多利羊;在Scans->Tasks中建立扫描任务,选择已经配置好的target、scan config,然后开始扫描。

图2 OpenVas基本操作界面

2.扫描结果

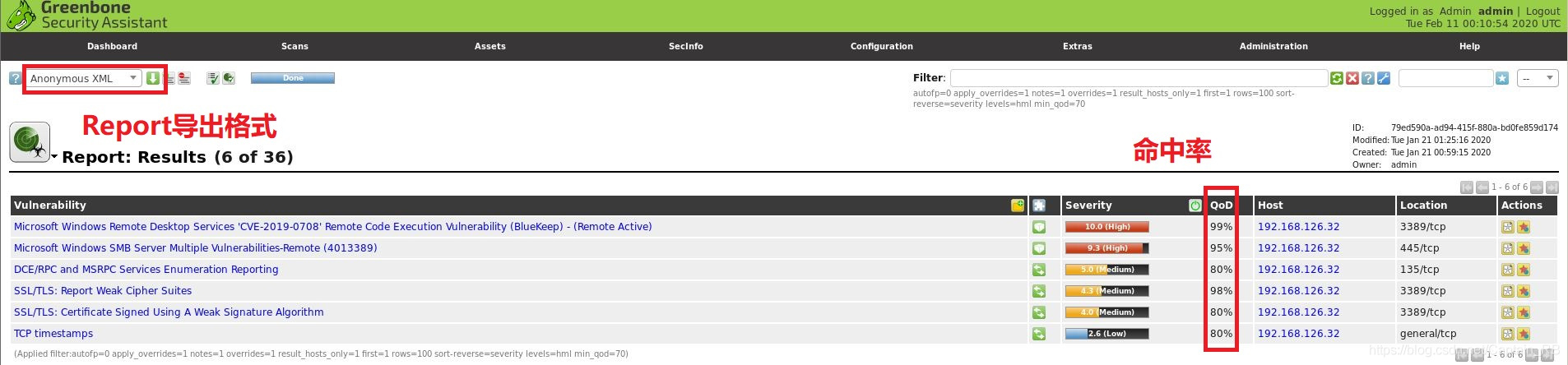

在Scans->Report查看扫描结果,选择相应报告查看详细数据,如图3所示,这里为win7 ultimate虚拟机的扫描结果,其中QoD为漏洞命中率,Security为CVSS评分,同时可以选择Report导出格式XML、PDF、HTML等。

图3 OpenVas Report查看

二、Nessus

Nessus是著名信息安全服务公司tenable推出的一款商业漏洞扫描软件,号称是世界上最流行的漏洞扫描程序,有Home、Professional、Manager和Cloud四个版本,其中只有Home版是免费的,可以跨平台,在Linux和Windows平台下使用,从官网下载安装包进行安装,安装过程中需要注册激活码(免费)。Nessus界面更加简单清晰,功能也更为强大,使用方法思路基本同OpenVAS,也是要配置扫描目标、扫描配置,然后新建扫描,另外其扫描后邮件推送报告的功能十分便利。

(一)安装启动

在tenable官网下载Nessus home版本安装包,在linux环境下安装后使用/etc/init.d/nessusd start进行启动,浏览器访问https://localhost:8834,需要输入激活码。

(二)基本操作

1.配置Policies

Policies相当于OpenVas中的Scan Configs,在Policies->New Policy中配置扫描策略,如图4所示,其中Advanced Scan为自定义策略的配置模板,可以自定义漏洞扫描项Plugins,其他模板不可以自定义配置Plugins。

图4 Nessus配置Policies

选择Policy->New Policy后,依次配置Settings、Credentials、Plugins,其中Plugins为漏扫项,相当于OpenVas中的NVTs扫描项,Plugins界面左侧栏罗列出所有的扫描项,右侧栏为左侧栏每个项目的具体内容,ENABLED为已选,两者组合选择。

图5 Nessus配置Plugins

2.开启Scan

Nessus在开启scan任务后再配置targets、schedules、Email等信息(不用像OpenVas要各种界面来回配置),选择My Scans->New Scan新建扫描,配置相应选项后开始扫描,随后在My Scans中可以看到扫描结果,并导出Report。注意如果需要Nessus每次扫描后,自动将报告发到指定的邮箱,需要配置SMTP Server,然后配置接收报告邮箱。

最后

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

《网络安全入门+进阶学习资源包》CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

网络安全源码合集+工具包

视频教程

全部资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

黑客/网安大礼包:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

7122

7122

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?