最近做CTF的题,get到一些好玩的技术,记录下。

遇到一个下载附件解密的(CTF常见破解题型),

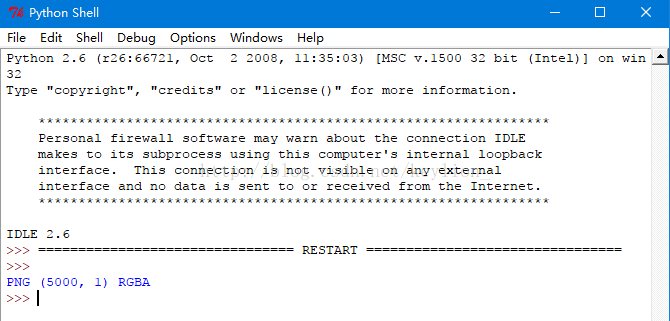

查看文件属性。可以猜测图片被出题者故意分割了。

尝试使用脚本来重组图片像素。

使用python组件中的PIL。我用的是Python2.6版本,之前好像查过python高版本不支持PIL,建议安装2.6版本。

1 PIL 运行库 下载地址: http://pan.baidu.com/s/1jHBKZEu

2 python2.6 下载地址:http://pan.baidu.com/s/1miMMABQ

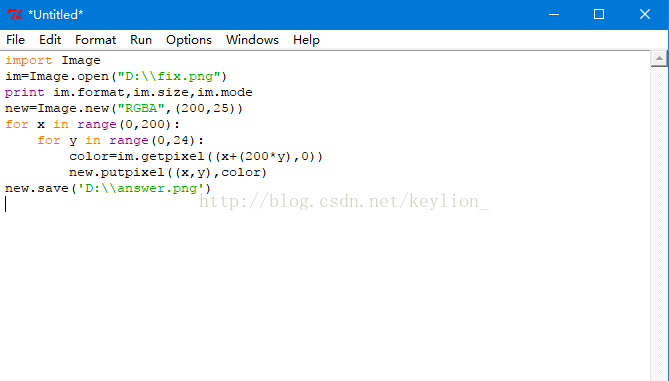

使用IDLE (Python GUI) python的图形编译器

F5 保存运行

生成解密后的图片

得到flag

得到flag附运行脚本源码:

import Image

im=Image.open("D:\\fix.png") //原始图片路径

print im.format,im.size,im.mode

new=Image.new("RGBA",(100,50))

for x in range(0,100):

for y in range(0,49):

color=im.getpixel((x+(100*y),0)) //像素重组

new.putpixel((x,y),color)

new.save('D:\\answer.png') //解密图片路径

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?