misc

MISC1

这道题为压缩包隐写,压缩包在附件里,文件名中含zip。

首先打开题没有任何的提示,只有一个下载附件,自热先把附件下载下来,发现是个zip压缩包,解压发现里面也是54个压缩包,每个还加密。

到了这里就有两个想法,一个暴力软件win下 Ziperello 破解,Linux下通过 fcrack -b 破解,或通过CRC32爆破(密码无法破解,但内容比较短)。

首先用Ziperello看是否有加密文件,如果没有就是伪加密,或者通过binwalk查看也可以,binwalk下伪加密直接 binwalk -e 解压。此题查看后不是伪加密。然后用爆破软件尝试4位,5位密码后还是不能解出,这时想着可能密码比较难搞,但发现每个内容只有四个字节,这时候我们就想着用CRC32爆破。

爆破的脚本百度一下,有现成的模板,修改后脚本放在附件里。

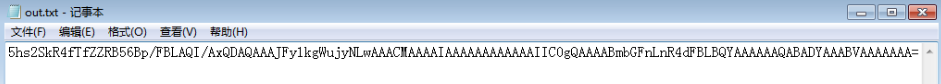

只有54个所以比较快,爆完后是一串字符有数字,有字母,最后还有等号,就可能是base64加密后的

然后将这些进行base64解码,

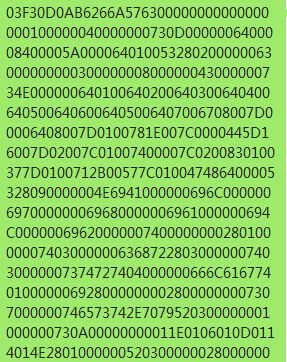

这一看有PK,还有flag.txt,好了看到了胜利的希望。这一串字符应该也是个压缩包,现在要做的就是把这个压缩包给弄出来。把对应的十六进制数据复制下来,导入winhex里,

然后保存为zip文件,打开

果然是flag,以为到头了,双击后

心又凉了,又回到我们初始面对加密压缩包,再重复下上面提到的操作,在用爆破软件爆破时,不到一秒密码出来,三位,get flag。

MISC2

打开下载后的附件是张PNG图,此时脑子里就先想着用pngcheck,看看是否有问题,由于没有加入环境变量,需要把图片放到pngcheck目录下,才能在命令行里查看,发现

NO ERROR!

那我们再用stegsolve,查看下通道,发现了诡异

竟然有张这种二维码,立即想到先反色再扫一扫看看是啥。

扫完后出来一堆数字和字母。

显然是编码过得,都是大写字母,且都小于F,明显是十六进制,那把这个再导入winhex看看

看到了flag字样,.pyc这不就是Python编译后的文件嘛,对这个头不熟悉,一查03F3…这八个字节就是它的magic number。

最后反编译

出来这玩意,get flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?