一、接上文

在前文中,小编想大家分享了《【IT】我是计算机系统大师(一)——硬件基本组成》,硬件的基本组成,以及各个部件的功能。但是有了这些部件我们的计算机就可以很好,很安全的运行了吗?答案明显不是。所以在接下来,小编将和大家分享一下在硬件中的安全问题。

二、内容概要

计算机安全指的是计算机资产安全,保证计算机资产不受自然和人为的有害因素的威胁和危害。它分为两个部分:系统资源安全、信息资源安全。

2.1 安全等级

2.2 加密技术

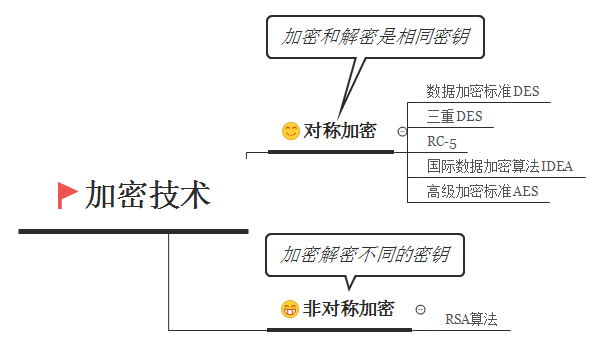

图1 - 加密技术

加密技术可以分为对称和非对称两种。

- 对称加密:

加密解密是相同的密钥,就相当于一个人开门和锁门用到的是相同的钥匙。

①DES算法 (Digital Encryption Standard):采用56位密钥对64位二进制数据块进行加密。

②三重DES算法:DES的拓展,用两个56位的密钥,相当密钥长度加倍。

③RC-5(Rivest Cipher 5):在RCF2040定义。

④IDEA(International Data Encryption Adleman):国际数据加密算法,密钥128位,由PGP系统使用。

⑤AES(Advanced Encryption Standard):高级加密算法,基于排列和置换的算法。是一个迭代的、对称密钥分组的密码,可以使用128、192、256位密钥,用128位分组加密和解密数据。

- 非对称加密:

非对称加密需要两个密钥:共开密钥和私有密钥。

公开密钥和私有密钥是一对。之所以叫做非对称,就是如果加密的时候用的是私有密钥,那么解密的时候就要用公开密钥;反之如果加密用的是公开密钥,那么解密就要用的是私有密钥。

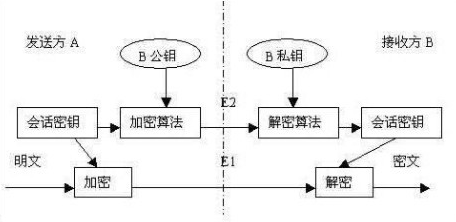

图2- 非对称加密算法模型

优点:保密性好,消除了最终用户交换密钥的需要。

缺点:加密解密,花费时间长,速度慢,不适合文件加密,适合对少量数据进行加密。

2.3 认证技术

认证技术主要是解决了网络通信过程中通信双方的身份认可。一般的方法有账户名/口令认证、使用摘要算法认证和基于PKI的认证。

PKI技术是信息安全的核心,也是电子商务的关键和基础技术。

PKI技术包括加密、数字签名、数据完整性机制、数字信封、双重数字签名。

完整的PKI系统必须有权威认证机构(CA)、数字证书库、密钥备份及恢复系统、证书作废系统、应用接口等部分构成。

①Hash函数与信息摘要

②数字签名:采用了非对称加密算法,保证发送信息的完整性、身份认证和不可否认性。

数字加密:采用对称加密算法和非对称加密算法,保证发送信息的保密性。

③SSL协议(安全套接层):提高应用程序之间的数据的安全系数。提供服务:

(1)用户和服务器的合法性认证。为了认证,协议要求在握手交换数据时进行数字认证。

(2)加密数据以隐藏被传送的数据。

(3)保护数据的完整性。

④数字时间戳技术:数字时间戳服务(DTS Digital Time Stamp Service)是网上电子商务安全服务项目之一,提供电子文件的日期和时间信息。

时间戳:经过加密后生成的一个凭证文档。包括:

(1)需加时间戳的文件摘要

(2)DTS收到文件的日期和时间

(3)DTS的数字签名

书面部署文件上的时间是由部署人写。

数字时间戳则是由认证单位DTS来加入的,以DTS收到的时间为依据。

2.4 可靠性

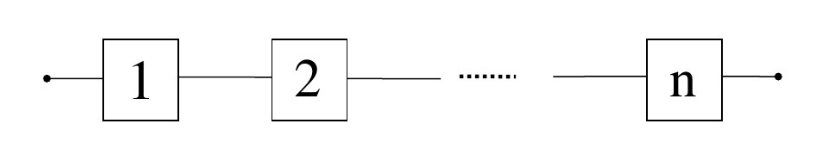

- 串联系统

定义:加上一个系统由N个子系统组成,当且仅当所有的子系统都正常工作的时候,系统才能正常工作。

图3- 串联系统

可靠度:R=R1R2R3····RN

失效率:λ=λ1+λ2+λ3+·····+λN

要点摘要:

① 任何一个单元失效,系统失效。

② 串联系统可靠度低于系统中任一单元的可靠度

③ 失效率大于系统中任一单元的可靠度

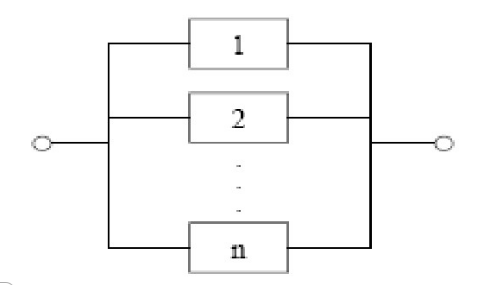

- 并联系统

图4- 并联系统

定义:假如一个系统由N个子系统组成,只要有一个子系统正常工作,系统就能正常工作。

可靠性:R=1-(1-R1)(1-R2)·····(1-RN)

失效率:μ=1/((1/λ)*∑ (1/j)) (j从1到N)

- N模冗余系统

2.5 性能评价

方法

①时钟频率:主频越高,速度越快。

②指令执行速度

③等效指令速度发

④数据处理速率法

⑤核心程序法

三、实战演习

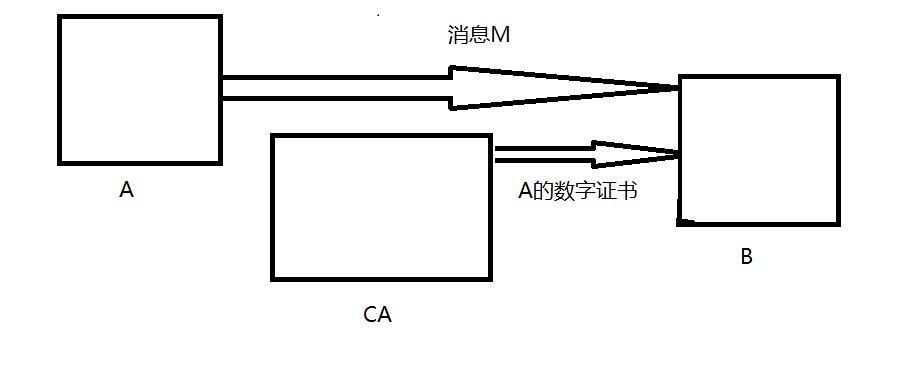

3.1 用户B收到用户A带数字签名的消息M,为了验证M的真实性,首先需要从CA获取用户A的数字证书,并利用( A )验证该证书的真伪,然后利用( C )验证M的真实性。

A.CA的公钥 B.B的私钥 C.A的公钥 D.B的公钥

解析:从下图可以看出,B分别从A获得了消息M,从CA获得了A的数字证书。而且A和CA被大家都知道的都是自己的公钥。所以当要判断证书真伪的时候,只需验证CA的公钥;判断消息M的真实性的时候,只需验证A的公钥。此时问题解决。

图5- 例题1

3.2 从认证中心CA获取用户B的数字证书,该证书通过(B)做数字签名;从用户B的数字证书中可以获得B的公钥。

A.CA的公钥 B.CA的私钥 C.B的私钥 D.B的公钥

解析:在CA内,通过CA的私钥给用户做数字签名,其他用户通过CA的公钥来确认数字签名是否合法。

3.3 用户A从CA获得用户B的数字证书,并利用(D)验证数字证书的真实性。

A.B的公钥 B.B的私钥 C.CA的私钥 D.CA的公钥

解析:同3.2

四、小结

知识量很大,小编利用两个小时总结了这个博客,学习就要付出时间。另外要看到自己在这个过程中学到了什么,小编就更加深刻的了解了指令在CPU中的走动,剩下的就是要做题总结了。加油!

下一篇博客讲给大家带来《【IT】我是计算机系统大师(三)——将来的硬件》。

9654

9654

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?