【安全】VulnHub靶场 - Matrix-Breakout: 2 Morpheus

备注

2025/05/08 星期四

最近又打了vulnhub靶场,记录一下

一、故事背景

这是《黑客帝国:莫斐斯1》(Matrix-Breakout: Morpheus:1)系列靶场的第二部,它的主题回归第一部《黑客帝国》电影。你扮演的特尼狄(Trinity)试图调查尼布甲尼撒号(Nebuchadnezzar )上的一台电脑,赛费尔(Cypher )把其他人都锁在了电脑里,而这台电脑是解开谜团的关键。

二、Web渗透

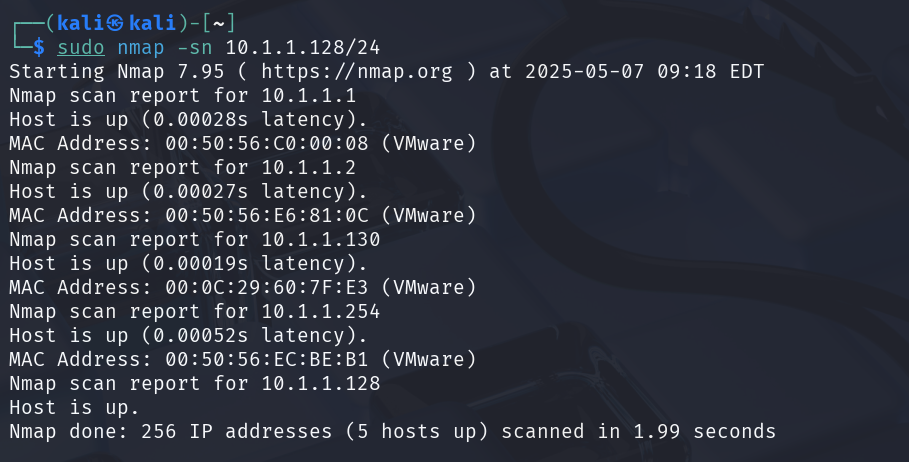

1.主机发现

启动靶机,扫描C段,发现新增主机的ip地址为10.1.1.130

2.端口扫描

对靶机进行全端口扫描,发现开启了22,80,81三个端口

再对这三个端口进行攻击性扫描,没有获得有效信息

3.ssh爆破

常规尝试一下对ssh登录进行弱口令爆破,用户名就用故事背景的Trinity、Cypher和root,找个弱口令字典,意料之中的不成功

4.web程序81端口

访问81端口,发现需要登录,也就不存在爆破目录的可能了

抓个包发现账号密码没有在数据包中,可以认为这个网站是假的

5.web程序80端口

访问并查看源码,题目提示任何人都无法使用ssh登录,没有获到其他有效信息

有一张图片,下载之后发现有隐藏的数据,是一个商标信息,暂时无法利用

6.目录爆破

爆破目录发现只有robots.txt文件

访问robots文件提示还有继续寻找

这里暂时没有更好的攻击面了,只能选择使用更大的字典继续爆破目录,发现有两个文件

7.漏洞利用

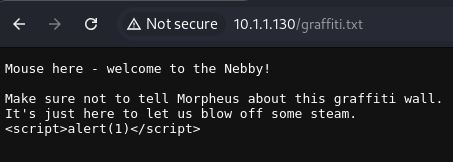

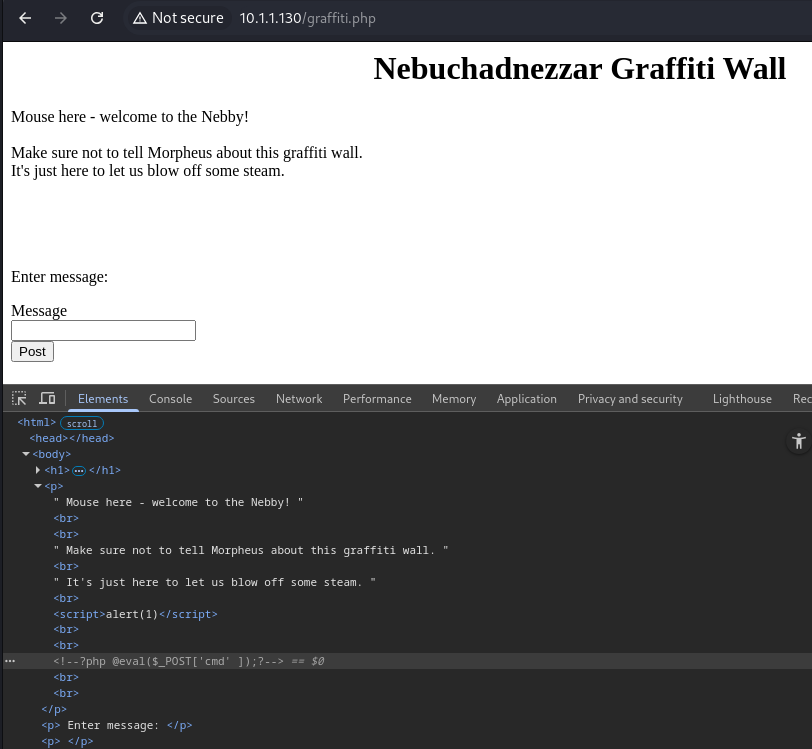

访问graffiti.php发现是一个留言板

尝试一下XSS攻击,存在存储型XSS,但是这对我们获取webshell暂时没有太大帮助

再看一下txt文档,发现刚刚的js脚本被写到了这个文件中

尝试写个一句话木马,发现被放到了注释中

抓包发现post请求会指定文件为graffiti.txt,尝试修改为不存在的页面,并写入一句话木马

访问为空白页面说明创建成功

直接改个post包,尝试执行命令成功

8.反弹shell

开nc监听端口,然后执行反弹shell的命令即可,命令中有大量符号需要使用url编码

翻找一下目录文件就找到了第一个flag

9.图片隐写

并且提示我们有个隐藏文件,访问是一张图片

下载发现图片隐写了一个zlib文件,这里就不会做了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?