前2篇文章我们已经成功搭建了windows日志采集系统,并可以配置将希望监控的多台win主机日志转发到ES用于进一步分析研究。

通过过滤发现很多kerberos服务请求 4624 登录成功的日志 。 通过tags 可以知道标记的是域控AD的主机日志。

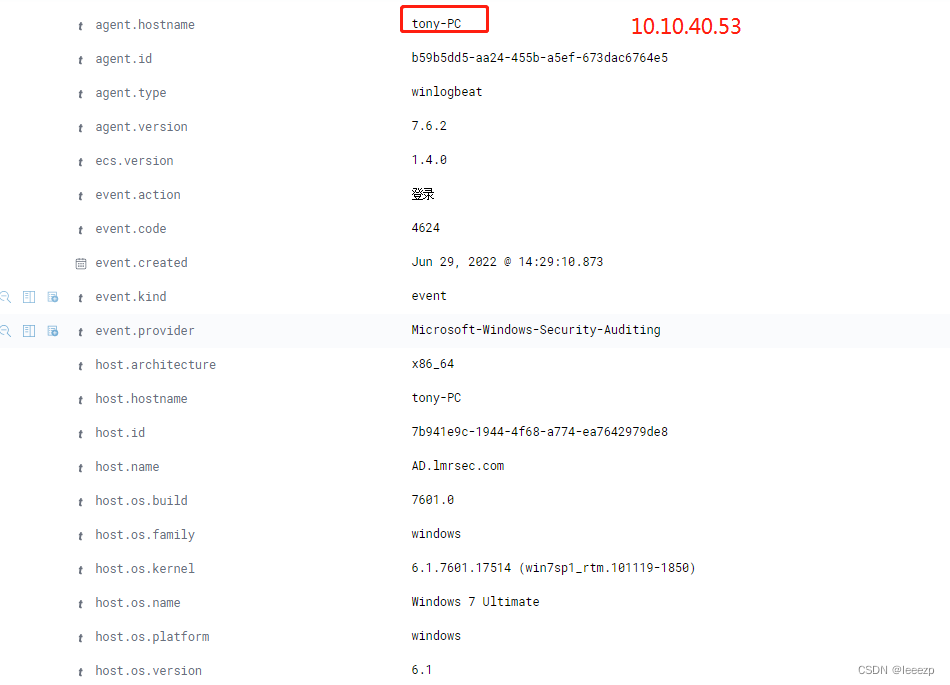

点开其中几条日志,展开message进行分析:

登录类型3,远程登录

S-1-5-18是SYSTEM账户的SID

S-1-5-19是LOCAL SERVICE账户的SID

S-1-5-20是NETWORK SERVICE账户的SID

这三个是管理系统的账户。

SYSTEM的账户账户文件不在users里,在%systemroot%\system32\config\systemprofile里

LOCAL SERVICE的账户账户文件也不在users里,在C:\Windows\ServiceProfiles\LocalService里

NETWORK SERVICE的账户账户文件也不在users里,在C:\Windows\ServiceProfiles\NetworkService里

先登录40.50(域控), 查找其网络其是否外联40.53 (域内普通机器)

再根据进程号进行追溯:

发现是正常的进程,再通过日志告警显示的源端口 55016 进行追溯,

发现是dns程序。

查询 pid=3084 的网络行为,发现其开启了很多udp连接:

那么问题来了,dns 服务器为什么会进行kerberos认证,通过查询资料,原因是:

DNS 是拥有有效的 Kerberos 基础架构的关键组件。

AD中的 DNS 支持使用 Kerberos 在 DNS 上进行身份验证用于使具有动态地址的网络客户端的 DNS 记录与其当前 IP 地址保持同步。

7815

7815

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?