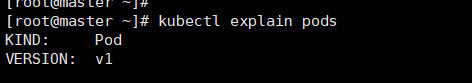

k8s查看yaml文件中应该设置的apiversion

kubectl explain pod

RBAC:基于角色的访问控制

Service Account为服务提供了一种方便的认证机制,但它不关心授权的问题。可以配合RBAC来为Service Account鉴权

在RABC API中,通过如下的步骤进行授权:

1)定义角色:在定义角色时会指定此角色对于资源的访问控制的规则;

2)绑定角色:将主体与角色进行绑定,对用户进行访问授权

Role与ClusterRole

一个角色包含了一套表示一组权限的规则。 权限以纯粹的累加形式累积(没有"否定"的规则)。

Role:角色可以由命名空间内的Role对象定义,一个Role对象只能用于授予对某一单一命名空间中资源的访问权限

ClusterRole:整个Kubernetes集群范围内有效的角色则通过ClusterRole对象实现。

简介

role:

1、允许的操作,如get,list等

2、允许操作的对象,如pod,svc

rolebinding:

将哪个用户绑定到哪个role或clusterrole上

clusterrole:(集群角色)

clusterrolebinding:(绑定到集群)

3、如果使用rolebinding绑定到clusterrole上,表示绑定的用户只能用于当前namespace的权限

案例:

创建账号

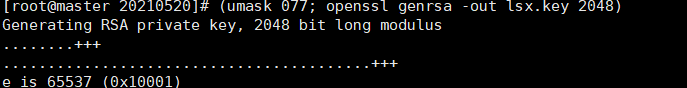

1、创建秘钥

(umask 077; openssl genrsa -out lsx.key 2048)

用该私钥创建一个csr(证书签名请求)文件

openssl req -new -key lsx.key -out lsx.csr -subj “/CN=lsx”

/CN表示用户名

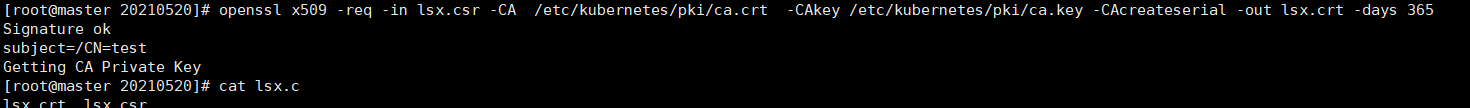

拿着私钥和请求文件生成证书

先将集群证书复制到此处

cp /etc/kubernetes/pki/ca.* .

openssl x509 -req -in lsx.csr -CA /etc/kubernetes/pki/ca.crt -CAkey /etc/kubernetes/pki/ca.key -CAcreateserial -out lsx.crt -days 365

2、查看证书内容

openssl x509 -in lsx.crt -text -noout

生成账号

kubectl config set-credentials lsx --client-certificate=lsx.crt --client-key=lsx.key --embed-certs=true

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1222

1222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?