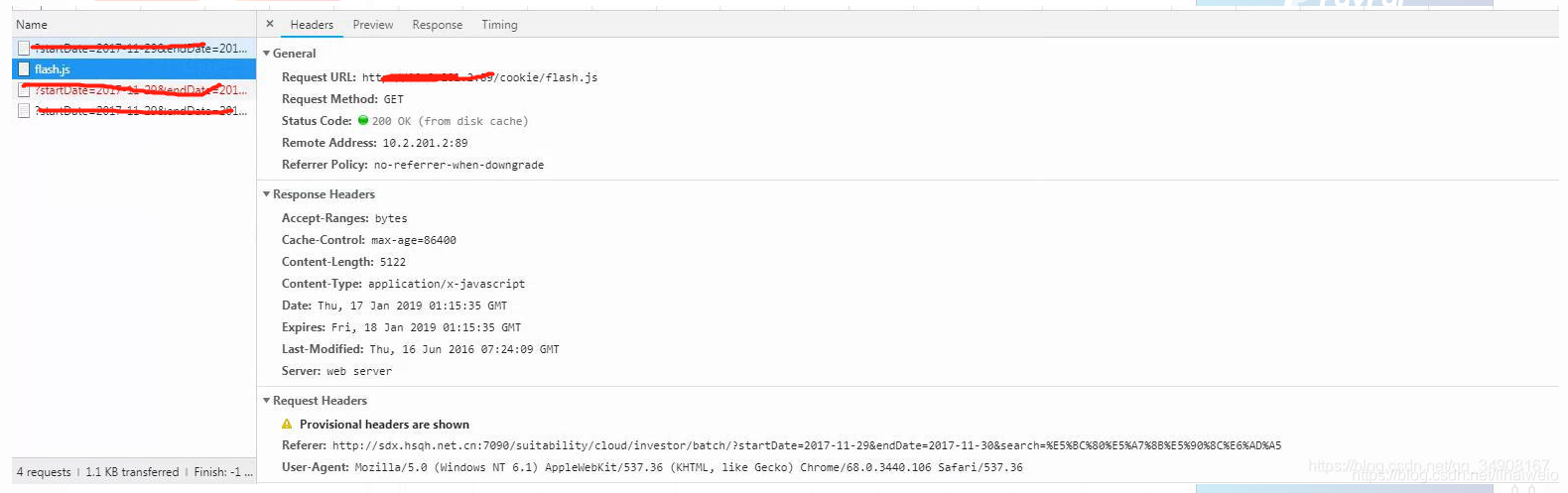

之前写的一个下载xlsx文件,最近换了网络环境,服务器环境下载总会触发两次请求,中间会有一个flash.js, 下载两次之后出现白页面,度娘之后发现没有实质性的解决办法,于是打算发个帖子,给大家借鉴一下。

下面是别人的一个图,我这边修复了,忘记截图了。

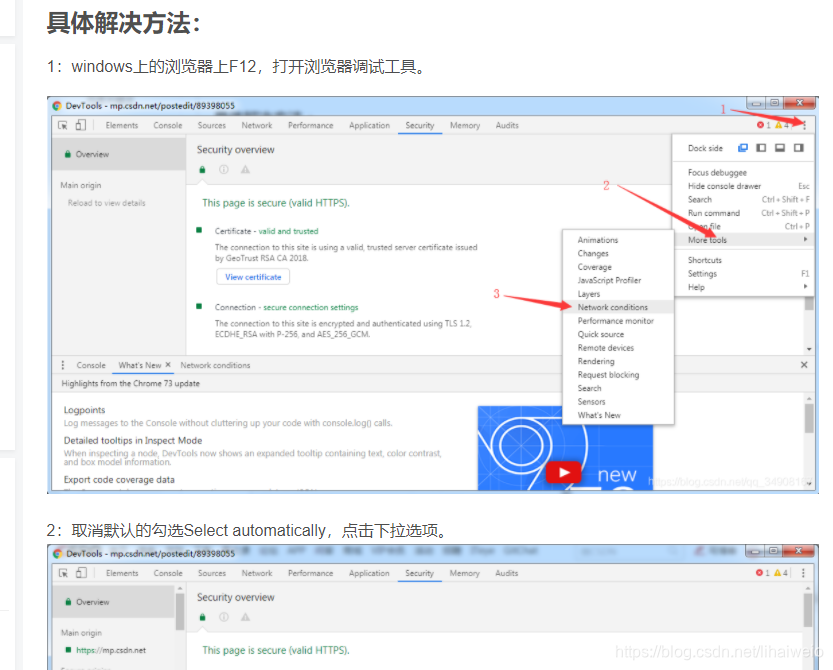

度娘一搜一大堆解决方案,但是都是类似下面这种

修改浏览器的操操作,虽然修改了可以用,但是不能每一个用的人都去修改吧,而且F12 一关,又会重复之前的两次下载,很明显不是最终解决办法,

修改之后,不出现falsh.js或者不多次下载才是最终解决。

所以本帖配合生产环境,解决了一下出现falsh.js 多次下载的情况

什么原因造成的,具体参照一下这个帖子(https://blog.csdn.net/qq_34908167/article/details/89398055),这里不做过多解释

主要说一下解决思路和办法

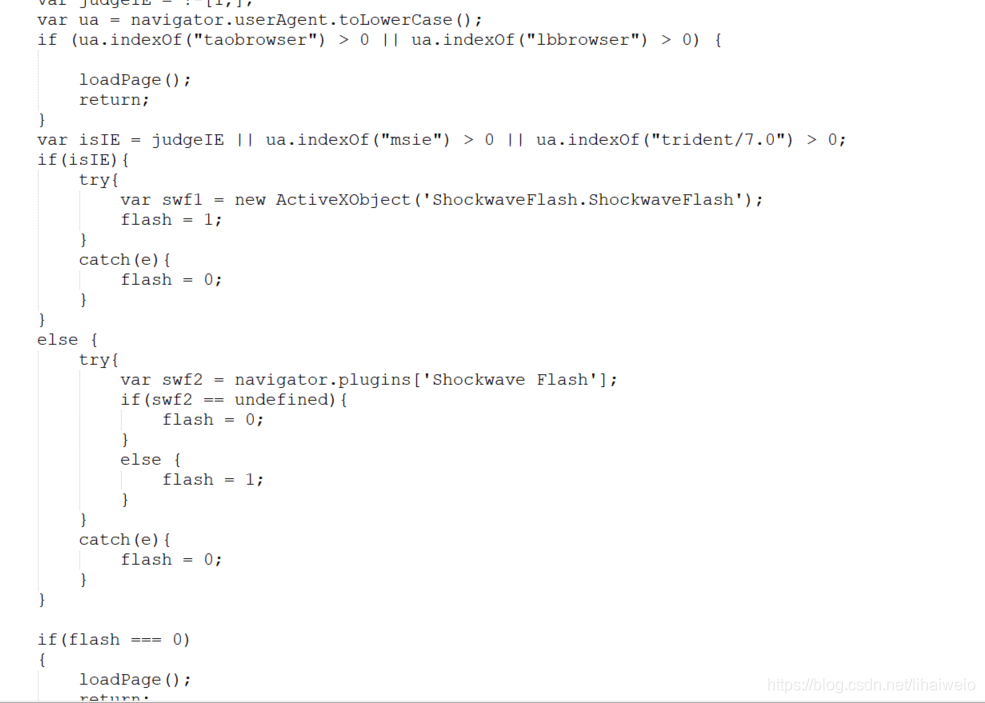

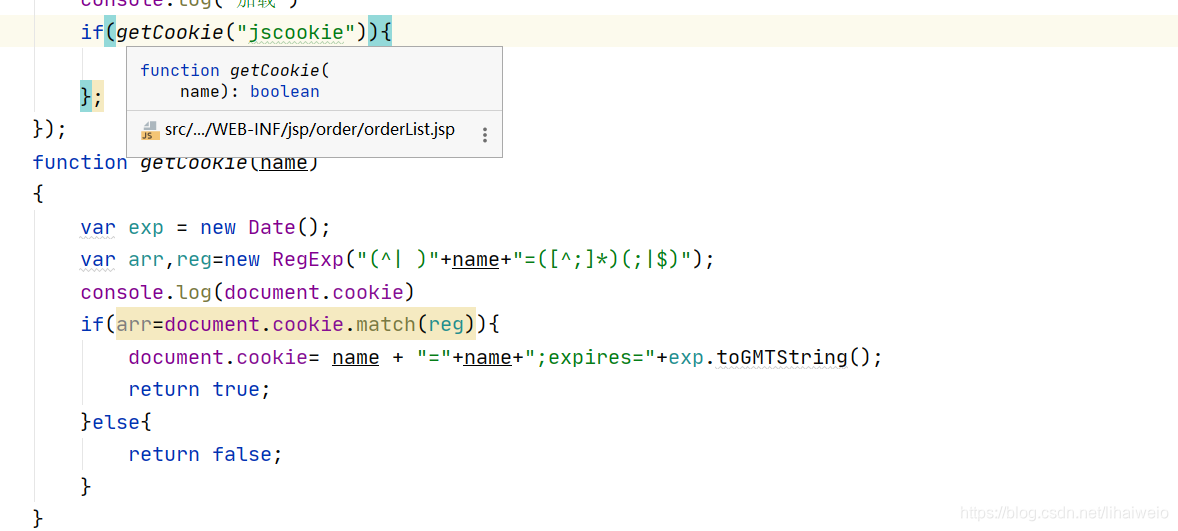

1.查看flash.js 可以看到

这个植入的js 会判断当前浏览器,如果flash是0就会去重新加载当前请求,否则不处理;

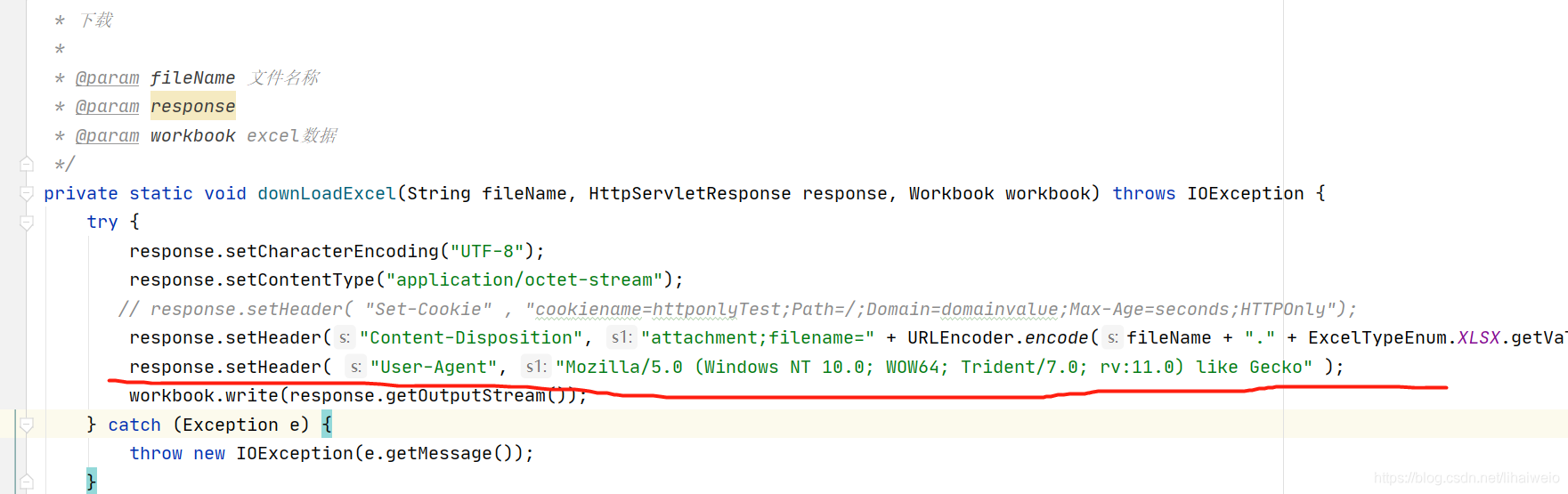

所以这块在下载的时候,我们后台可以修改伪装浏览器UA代码如下:

设置相应浏览器内容回去之后,发现下边这段已然会重新发起请求,

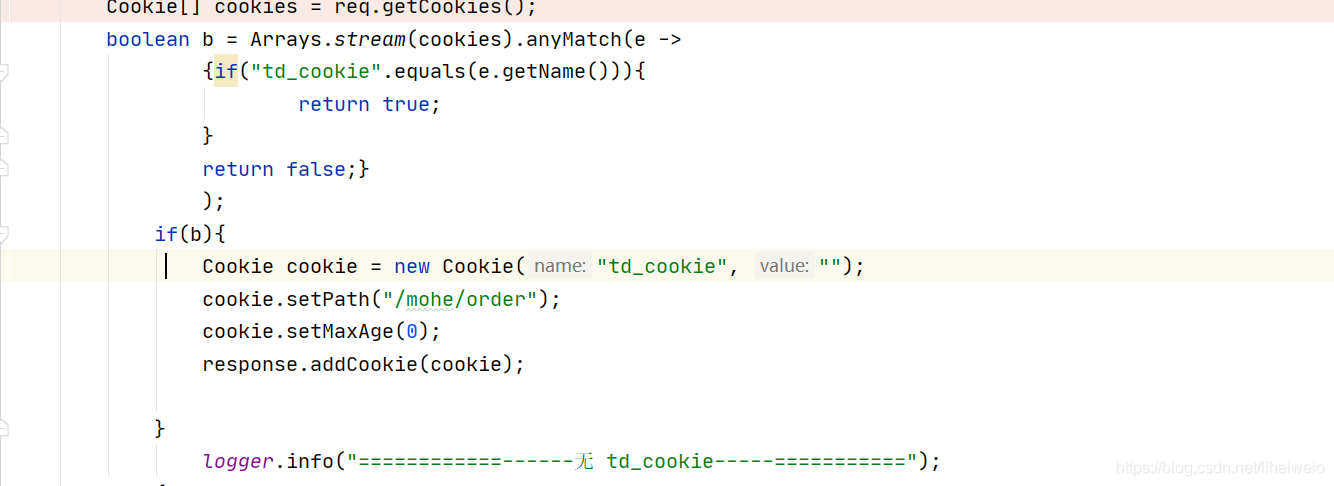

所以这个时候,想一下,前台请求过来的时候能否把这个cookies 删除一下,拒绝二次操作如下,

但是设置会,发现已然跳到一个空白页面,因为客户端已经请求过来了,这边只是没做操作,这就很不友好了,如果客户端请求有条件下载的话,还需要刷新,重新请求

所以这个时候想,能不能后端直接返回让他退回到上一步操作,下边是是代码,但是返回上一步操作之后发现,点击下载无反应,第一步的下载都不走了,这个肯定也是不行

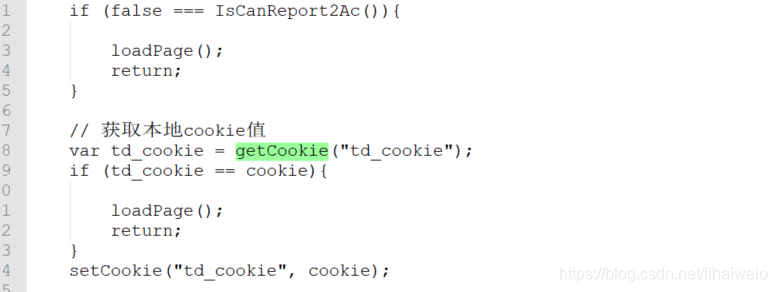

所以这个时候就想着利用cookies 设置一下客户端重新请求,加一个cookies ,在回退客户端上一步的时候,去判断一下当前的cookies, 进行模拟操作

客户端加载的时候查询是否有对应设置的cookies,如果有直接去下载,然后删除cookies,这样对用户来说就很和谐,既没有出现空白页面,也不需要在去点击下载(也不需要F23设置UA)。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?