红帽认证学习笔记-Centos7.5创建共享目录并设置权限

考题实例:

创建一个共享目录

创建一个共享目录/home/admins,使之具有下面的特性:

/home/admins 所属组为adminuser

这个目录对组adminuser的成有具有可读、可写和可执行。

在/home/admins创建的任何文件所属组自动设置为adminuser。

配置:

[root@dsketop home]# mkdir admins #创建一个共享目录/home/admins

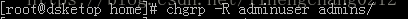

[root@dsketop home]# chgrp -R adminuser admins/ #/home/admins 所属组为adminuser 注意我这边是到home目录设置所有路径直接是admins

红帽认证学习笔记-Centos7.5创建共享目录并设置权限

最新推荐文章于 2022-01-14 10:53:47 发布

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4814

4814

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?