本文章属个人学习整理的对应笔记,学习内容来自华为官方PPT和B站视频,学习视频链接如下,如有需要可自行观看

【华为数通路由交换HCNA/HCIA (完)】https://www.bilibili.com/video/BV1Dg4y187bZ?p=44&vd_source=08192e8d3b82bf20dfe6807a2901dd9e

整理内容不易,学习的朋友麻烦关注下博主,后面学习不迷路。有不会的问题也可以论坛咨询博主,博主也会及时回复

1.扫描

STA可以通过主动扫描,定期搜索周围的无线网络,获取到周围的无线网络信息

根据Probe request帧(探测请求帧)是否携带SSID,扫描可以分为主动扫描和被动扫描

| 主动扫描 |

| ||||

| 被动扫描 |

|

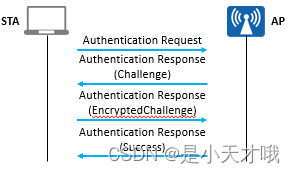

2.链路认证

1.为了保证无线链路的安全,接入过程中AP需要完成对STA的认证

2.802.11链路定义了两种认证机制:

| 开放系统认证 | 即不认证,任何STA都可以认证成功

|

| 共享密钥认证 | STA和AP预先配置相同的共享密钥,验证两边的密钥配置是否相同,如果一致,则认证成功;否则,认证失败 1.STA向AP发送认证请求(authentication request) 2.AP随机生成一个“挑战短语(challenge)”发送STA 3.STA使用预先设置好的密钥加密“挑战短语”(EncrytedChallenge)并发给AP 4.AP接收到经过加密的“挑战短语”,用预先设置好的密钥解密该消息,然后将解密后的“挑战短语”与之前发送给STA的进行比较。如果相同,认证成功;否则,认证失败

|

3.关联

| 1.完成链路认证后,STA会继续发起链路服务协商,具体的协商通过Association报文实现 | ||||

| 2.终端关联过程实质上就是链路服务协商的过程,协商过程包含:支持的速率,信道等。 | ||||

| 3.瘦接入点(FIT AP)构架中关联阶段处理过程:

|

4.接入认证

1.接入认证即对用户进行区分,并在用户访问网络之前限制其访问权限,相对于链路认证,接入认证安全性更高,主要包含:PSK认证和802.1x认证

| 数据加密 | 除了用户接入认证外,对数据报文还需要使用加密的方式来保护数据安全,也是在接入认证阶段完成的。数据报文经过加密后,只有持有密钥的特定设备才可以对收到的报文进行解密,其余设备即使收到了报文,也因没有对应的密钥,无法对数据报文进行解密

|

5.无线接入安全协议

1.WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

2.常用认证方式:

| WEP(wired equivalent privacy) | 有线等效加密WEP协议是802.11标准定义的,用来保护无线局域网中的授权用户所传输的数据的安全性,防止这些数据被窃听。 WEP的核心是采用RC4算法,加密密钥长度有64位,128位和152位,其中有24bit的IV(初始向量)是由系统产生的,所以WLAN服务端和WLAN客户端上配置的密钥长度是40位,102位或128位。WEP加密采用静态的密钥,接入同一SSID下的所有STA使用相同的密钥访问无线网络 |

| WPA/WPA2(Wi-Fi protected access) | 1.由于WEP共享密钥认证采用的是基于RC4对称流的加密算法,需要预先配置相同的静态密钥,无论从加密机制还是从加密算法本身,都很容易受到安全威胁。 2.WPA是改良版的WEP。WPA的核心算法加密是采用RC4,在WEP基础上提出了临时密钥安全性协议TKP(Temporal Key Integrity Protocol)加密算法,采用了802.1X的身份验证框架,支持EAP-PEAP,EAP-TLS等认证方式。随后802.11i安全标准组织又推出WPA2,区别于WPA,WPA2采用安全性更高的区块密码锁链-信息真实性检查码协议CCMP(counter mode with CBC-MAC protocol)加密算法 3.为了实现更好的兼容性,在目前的实现中,WPA和WPA2都可以使用802.1x的接入认证,TKIP或CCMP的加密算法。 |

| 安全策略 | 链路认证方式 | 接入认证方式 | 数据加密方式 | 说明 |

| WEP | Open | 不涉及 | 不加密或WEP加密 | 不安全的安全策略 |

| shared-key authentiication | 不涉及 | WEP加密 | 不安全的安全策略 | |

| WEP/WPA2-802.1X | open | 802.1x(EAP) | TKIP或CCMP | 安全性高的安全策略,适用于大型企业 |

| WEP/WPA2-PSK | Open | PSK | TKIP或CCMP | 安全性高的安全策略,适用于中小学企业或家庭用户 |

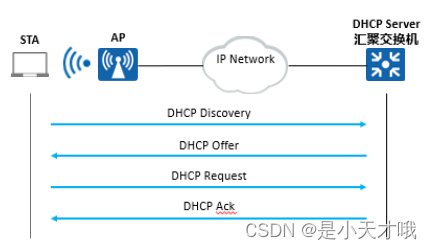

6.DHCP

1.STA获取到自身的IP地址,是STA正常上线的前提条件

2.如果STA是通过DHCP方式获取IP地址,可以用AC设备或汇聚交换机作为DHCP服务器为STA分配IP地址,一般情况下使用汇聚交换机作为DHCP服务器

7.用户认证

1.用户认证是一种“端到端”的安全架构,包括:802.1x认证,MAC认证和PoR1认证

我们今天的内容到这就结束了,今天的内容到这里就结束了,如果有啥不会的朋友记得论坛里面提问哈~

如果朋友你感觉文章的内容对你有帮助,可以点赞,关注文章和专栏以及关注我哈,嘿嘿嘿我会定期更新文章的,谢谢朋友你的支持哈

5692

5692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?