本文是我对一个护网教程视频的知识整理,内容比较笼统,作为一个整体思路有个概念就行。

一、流量分析技巧

蓝队重要作用就是针对攻击的流量进行分析,一般是使用态势感知,全流量分析,防火墙等安全设备来捕获流量,并且对其进行流量分析。

态势感知页面:

流量详情:

Wireshark使用

Wireshark是一个网络封包分析软件,能够截获数据包并显示网络封包资料,Wireshark是第一个开源的分析软件。

- 抓包

- 分析数据包

界面介绍

- 分组列表

- 分组详情

- 分组字节流 流量以16进制形式表示

工具栏介绍

搜索栏:

菜单栏介绍

- 导出对象:可以导出http流量(数据包)中携带的内容

- 应用为列

- 追逐流

- 统计

- 协议分级

- 会话

常见攻击流量

- xss漏洞

- sql注入

- rce注入

- 文件包注入

二、权限维持

权限提升,通过什么应用拿到的权限,就是什么应用用户,希望获得 root 用户的权限。

Linux内核漏洞提权

-

内核与发行版

Linux内核版本:https://www.kernel.org/

CVE内核漏洞:https://www.cvedetails.com/product/47/Linux-Linux-Kernel.html?vendor id=33 -

内核漏洞

- Dirty COW

- Dirty Pipe

- Dirty Cred

只要能找到公开的内核漏洞,就有了提升权限的方法。

- 步骤

- uname -a

- cat /etc/issue

- msfconsole 工具 能够根据操作系统版本查找提权漏洞

- find / -name “40049.c”. —— 编译 —— 上传 —— 运行

SUDO提权

基于 sudo 的过度授权,达到提权的效果

sudo 授权普通用户某些权限执行某些操作

super user do

-

编辑方法(root)

visudo

-

sudo -l

-

sudo find /home -exec /bin/bash ;

SUID提权

set uid

以程序所有者身份运行程序

Webshell后门

权限维持 —— 留下一个后门

防止杀毒、杀进程、关端口、打补丁等操作

通过文件上传/任意文件写入漏洞,在系统中留下Webshell,容易被清理

- Webshell

- 各种编程语言的木马(后门)

- shell.php

- dama.php

- hack.war

定时任务后门

-

crontab -u root -r 删除

-

crontab -u root -l 查看

-

crontab -u root -e 查看

-

反弹连接

SUID后门

权限维持,留一个后门

- cp /bin/bash /var/.hack

- chomd 4775 /var/.hack

- ls -al /var/.hack

- /var/.hack -p —— 拿到 root 权限

SSHkey后门

SSH Key 免密登录

排查: .ssh 文件中不能出现不认识的公钥,最好是不允许这种方式

添加用户后门

- useradd

- /etc/passwd

- sudo tee /etc/passwd

- 生成密码

排查思路:/etc/passwd 有没有用户的 uid 是 0,是0就是黑客

三. 应急排查

应急响应概述

安全事件分类:

- 恶意程序事件

- 网络攻击事件

- 信息破坏事件

- 设备设施故障

- 灾害性事件

黑客攻击目的: - 窃取数据

- 加密勒索

- 瘫痪服务

- 挖矿

- 跳板机(肉鸡)

- …

应急响应的定义 - 事前准备:数据备份、风险评估、安全巡查、应急演练、防范措施、安全培训

- 事后处理:切断网络、病毒检测、后门检测、清除病毒或后门隔离、系统恢复、修复漏洞、调查与追踪、入侵者取证

应急响应流程: - 信息收集:基础信息、影响范围

- 类型判断:何种安全事件

- 原因分析:如何入侵的

- 事件处理:进程、文件、网络、补丁等

- 编写报告

Linux 入侵排除

被入侵症状

-

系统资源:CPU(使用云服务器自带监控、或 top命令 top c -o%CPU、CPU、内存、进程角度、磁盘占用分析)、系统进程(pstree)、网络连接(lsof netstat 从网络端口角度分析)

-

用户和日志

-

文件和命令篡改:系统文件篡改、系统命令篡改(top、ps被篡改)、SSH key

-

启动项和定时任务

-

挖矿脚本分析

应急措施

应急checklist和自动化工具

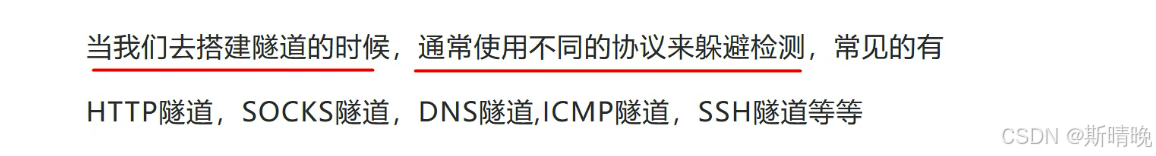

四、隧道

隧道在护网中的作用:攻击者通过边界主机进入内网往往会利用它当跳板进行横向渗透,但现在的内部网络大多部署了很多安全设各,网络结构错综复杂,对于某些系统的访问会受到各种阻挠,这就需要借助代理去突破这些限制,因此面对不同的网络环境对于代理的选择及使用显得格外重要。

因为复杂,所以需要隧道。

隧道中的基本概念

-

反弹 SHELL

-

端口转发 / 端口映射

-

正反向连接

-

协议隧道

不能走 TCP

洋葱🧅路由 —— 层层代理

反弹 SHELL 的方式

- NC 反弹 SHELL

- listen

2. Bash 反弹

端口转发

等待连接的端口才是背后的大佬

应用层代理

代理链

五、内网渗透基础

艰难的信息收集 —— 漏洞发现 —— 漏洞利用 —— getshell —— 内网

内网介绍

- 工作组:局域网概念

- 域:是一种架构,是一个有安全边界的计算机集合

- 单域、父子域、域树(不同域树不同业务)、域森林

内网信息收集

域术语

- DC :域控

- 域管:域控的管理员

- AD:活动目录

- DMZ:隔离区

-

- 开发阶段

-

- 测试阶段(测试服务器) —— 安全管理差的公司(在公网上)测试账号密码很简单

-

- 预上线阶段

-

- 上线 —— 生产环境(DMZ)—— 政府(红网云)

内网信息收集

- 域内信息收集

- 查域组

- 查域管理员

- 查域内时间

- 查工作组信息

- 查登录凭证

- 查找域控

- ping 可以找到域控

- nsloopup

- 内网扫描

- arp -a

- 能上传工具上传工具:nbtsacn

- 不能上传(有杀软,有设备):bat 命令发现主机

- 端口扫描

- 能上传工具上传工具

- 不能上传工具:powershell命令 针对ip进行端口扫描

- 针对某ip段中的单个端口扫描:判断是否开启web服务

NTLM 和 LM

哈希抓取

内网横向

六、溯源

研判、溯源组成员,需要确认攻击队成员的身份

针对攻击的 ip 地址进行操作

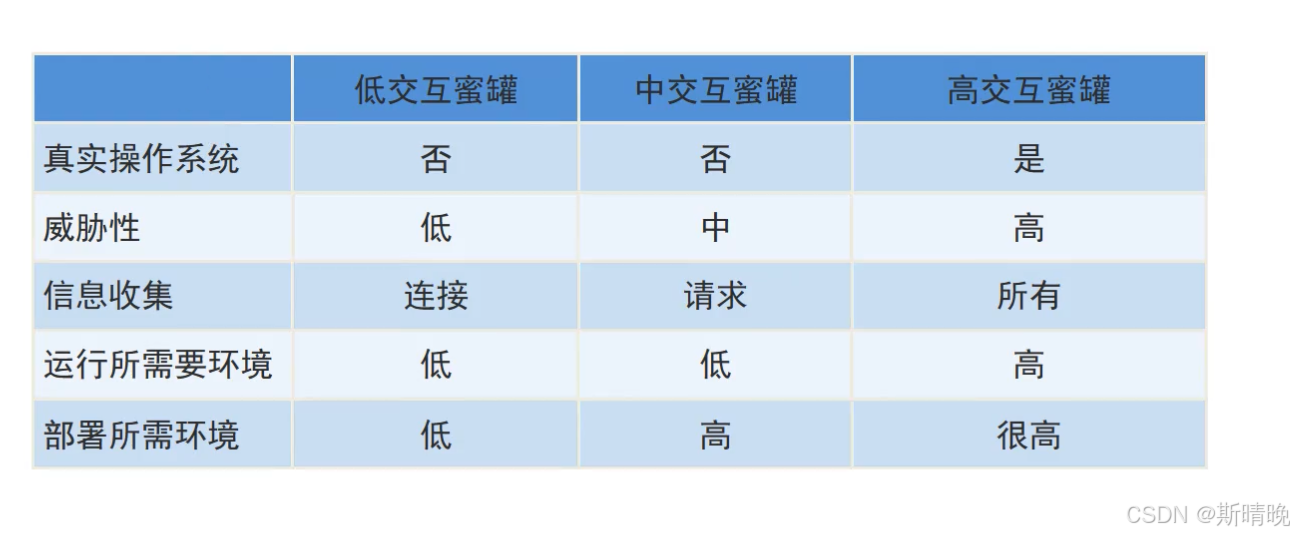

蜜罐

一个陷阱,蜜罐中有通用的漏洞

一线红队:代理池

其他:个人热点、公司ip

国内的蜜罐

https://hfish.net/#/

溯源方法和案例

ip地址溯源:

- 探测资产:vps搭建博客、个人昵称、简介、昵称(src榜单)

- 漏洞探测

- 反治 攻击队成员 分数

- 肉鸡

- 登录日志 新建账号 昵称

- 传工具 界面上面 qq号 by:xxx实验室 联系人:xxx

- 历史操作记录 文件后门

- 进程 外连ip 红队资产 真实ip

- 情报收集 微步等威胁情报平台

- cdn 没必要继续

- 百度云 阿里云 进一步渗透 找邮箱和手机号

- 以阿里云为例:账号找回泄漏手机号

- ip定位

- 安全公司所在位置

- 安全公司网关地址

- 钓鱼邮件

- 发件人账号(xxx@qq.com)

- 发送等邮件服务器 ip

- 发件人

- 邮件内容 钓鱼网站/木马附件

- exe 开发人员终端

- doc 最后编辑的谁(昵称)

- 昵称怎么去关联

- 蜜罐 百度 id

- 百度贴吧 qq号

- qq号 —— 微信号 —— 支付宝

溯源报告

案例一

- 事件发现

- 溯源详细过程

- 微步查询情报是否恶意ip

- 解析域名

- 域名备案信息反差

- 查询认证

- 邮箱 —— 支付宝

- sgk 社工查询

案例二

- 蜜罐发现百度 id

- 去百度贴吧搜索验证

- 去QQ、微信查询,发现昵称相同

- 通过QQ号查找支付宝姓名

- 通过姓名继续查找

- 通过ip地址定位找到攻击队地址

不挂代理,乱发信息,下场很惨

溯源工具案例

监控 研判 溯源

- tig-master https://github.com/wgpsec/tig

手机号添加到通讯录,推荐他的账号

- 微博、贴吧、抖音

七、安全设备

网络安全公司

网络安全设备

交换机 —— 安全设备/产品(防火墙) —— 公司电脑

态势感知

流量 —— 交换机 —— 态势感知

点进去看看是不是真的

蜜罐

攻击列表

微信情报和沙箱

沙箱

判断文件是不是恶意文件

终端防护 EDR

监控 、 远控 、 监控你的行为

云锁 https://yunsuo.qianxin.com/

八、蓝队项目

蜜罐溯源项目

假设:单位正常的业务在xxx段,把蜜罐放在相应的C段。

诱捕日志 —— 处置

蜜罐捕获社交账号方式:JSONP跨域

蜜罐部署,通过蜜罐社交ID,溯源到攻击者

研判项目

扫灰黑产

- 查日志

- 定位灰黑产病毒 or 木马

- 打包下来,计算 hash 值

- 运行杀毒软件,杀掉

流量特征 nmap 流量

- nmap 系统识别绕过 ids 检测

- nmap 流量

应急项目

挖矿病毒,cpu,gpu 占用率特别高

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?