XSS被称为跨站脚本攻击(Cross Site Scripting),其中的“跨站”指的是将恶意代码注入到其他受信任的网站中,当用户进行搜索时,返回结果通常包括用户的原始搜索内容,如果攻击者精心构造包含XSS恶意代码的链接,诱导用户点击并成功执行,用户的信息就被窃取了,甚至还可以模拟用户进行一些操作。

由于和层叠样式(Cascading Style Sheets,CSS)重名,改为XSS。在网站中xss漏洞通常高频出现在输入框的位置

主要基于JavaScript语言进行恶意攻击,因为js非常灵活操作html、css、浏览器。

XSS漏洞的危害包括但不限于:

钓鱼欺骗:利用漏洞将目标网站重定向到钓鱼网站,或者注入钓鱼JavaScript以监控目标网站的表单输入,甚至发起更高级的钓鱼攻击方式。

网站挂马:跨站时利用IFrame嵌入隐藏的恶意网站或者将被攻击者定向到恶意网站上,或者弹出恶意网站窗口等方式进行挂马攻击。

身份盗用:盗取用户的Cookie,从而利用该Cookie盗取用户对该网站的操作权限。如果攻击者能够窃取到网站管理员用户的Cookie,将可能对网站引发巨大的危害。

XSS漏洞主要有三类,包括:

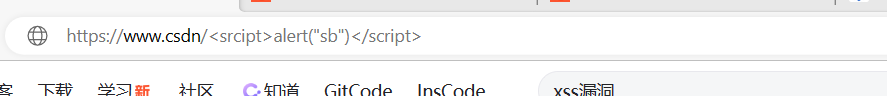

反射型XSS(非持久型):

攻击者构造恶意URL,将恶意脚本注入到URL参数中,当用户点击这个URL时,恶意脚本会被执行。

例如(此图代码没有恶意行为)

存储型XSS(持久型)

攻击者在目标网站的数据库中存储恶意脚本,当其他用户访问受影响的页面时,恶意脚本会被执行。

危害最大

DOM型XSS:

基于文档对象模型(DOM)的一种漏洞。这种XSS与反射型XSS、存储型XSS有着本质的区别,它的攻击代码不需要服务器解析响应,触发XSS依靠浏览器端的DOM解析,客户端的JavaScript脚本可以访问浏览器的DOM并修改页面的内容,不依赖服务器的数据,直接从浏览器端获取数据并执行。

为了防范XSS漏洞,可以采取以下措施:

1.对用户输入的内容进行适当的编码或转义处理,以避免潜在的恶意代码被解析执行。

2.将用户界面与服务器逻辑分离

3.删除不需要的默认脚本,避免潜在的恶意代码被触发。

4.记录用户输入的数据,以便于监控和审计,及时发现潜在的攻击行为。

5.及时更新系统和软件补丁,以修复已知的安全漏洞。

6.使用安全插件和库,以提高应用程序的安全性。

7.对用户访问权限进行严格控制,避免未经授权的访问和操作。

8.定期进行安全审计,发现潜在的安全风险和漏洞。

9.过滤,校验

跨域

同源策略

454

454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?