一、实验拓扑

二、实验需求

1、VLAN 2属于办公区;VLAN 3属于生产区

2、办公区PC在工作日时间(周一至周五,早8到晚6)可以正常访OA Server,其他时间不允许

3、办公区PC可以在任意时刻访问Web server

4、生产区PC可以在任意时刻访问OA Server,但是不能访问Web Server

5、特例:生产区PC3可以在每周一早10到早11访问WebServer,用来更新企业最新产品信息

三、需求分析

1、对trust区域进行valn划分

2、对办公区进行防火墙策略配置(工作日访问OA Server,任意时间访问Web server)

3、生产区在任意时间访问OA Server,限制其访问Web Server(PC3可以在每周一10~11点访问Web Server)

注意:由于PC3需要在限制访问Web Server的情况下访问Web Server,因此要将放行PC3的策略进行前移。(这是因为防火墙匹配策略是顺序匹配,如果不将放行PC3的策略前移,则防火墙永远也不会匹配到放行PC3的这条策略,实验需求就无法实现)

四、实验环境配置(配置vlan、Cloud、IP和防火墙)

1、配置valn

LSW2:

[LSW2] vlan batch 2 3

[LSW2] interface GigabitEthernet 0/0/2

[LSW2-GigabitEthernet0/0/2] port link-type access

[LSW2-GigabitEthernet0/0/2] port default vlan 2[LSW2] interface GigabitEthernet 0/0/3

[LSW2-GigabitEthernet0/0/3] port link-type access

[LSW2-GigabitEthernet0/0/3] port default vlan 3

[LSW2] interface GigabitEthernet 0/0/4

[LSW2-GigabitEthernet0/0/4] port link-type access

[LSW2-GigabitEthernet0/0/4] port default vlan 3

[LSW2] interface g0/0/1

[LSW2-GigabitEthernet0/0/1] port link-type trunk

[LSW2-GigabitEthernet0/0/1] port trunk allow-pass vlan 2 to 3

2、配置IP

OA Server:

Web Server:

pc1:

pc2:

pc3:

3、配置Cloud

Cloud2:

4、配置防火墙(FW1)

在eNSP中防火墙的默认账号是:admin 密码是:Admin@123

登陆后将密码修改为admin@123 ,并打开防火墙接口的流量限制:

[FW1]interface g0/0/0

[FW1-GigabitEthernet0/0/0]service-manage all permit

配置GE1/0/0接口为dmz区域,GE1/0/1的两个子接口为trust区域

还需要配置防火墙子接口:

进入web界面进行配置:

登陆后点击网络,点击新建

在GE1/0/1接口新建两个子接口分别是GE1/0/1.1,GE1/0/1.2

在GE1/0/1接口新建两个子接口分别是GE1/0/1.1,GE1/0/1.2

五、测试环境

1、PC1----PC2

2、PC1----PC3

3、PC2----PC3

六、配置策略

1、由于PC3的特殊性所以先配置放行PC3流量的策略

进入web界面后先点击策略,再点击新建安全策略。

配置名称和描述以及源安全区域和目的安全区域

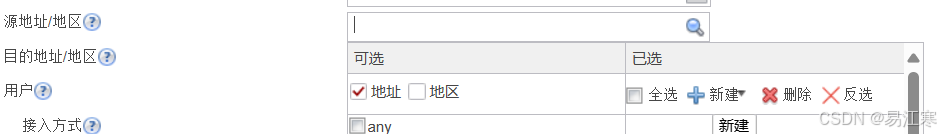

接下来配置源地址和目标地址,点击输入框选择新建

输入名称和地址或地址范围

点击确定即可创建,按照以上方法,将本次实验要用到的地址在此一并创建。如下图所示:

这里选择PC3,目的地址为Web_server

接下来选择时间段

新建时间段

确定后填写名称

选择时间段

![]()

完成后点击确定即可创建完成

由于测试时间不在策略生效时间内所以无法ping通

现在为了实验演示效果我们将策略生效时间修改为any再次进行测试

可以看到策略生效后PC3可以ping通Web_server

2、办公区PC在工作日时间(周一至周五,早8到晚6)可以正常访问OA Server,其他时间不允许

按照刚才的方式进行创建

使用PC1测试可以ping通OA_server

3、办公区PC可以在任意时刻访问Web server

使用PC1测试可以ping通Web_server

4、生产区PC可以在任意时刻访问OA Server,但是不能访问Web Server

由于防火墙存在一条拒绝所有的规则,所以在这里只配置允许访问OA Server的策略

使用PC2测试可以ping通OA_server但无法ping通Web_server

至此实验完成,所有实验要求均已实现。

1426

1426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?