什么是防火墙?

官方一点就是:

防火墙只要是借助硬件和软件的作用与内部和外部网络的环境间产生的一种保护的屏障,从而实现对计算机不安全网络因素的阻断。

通俗一点就是:

防火墙组织或隔离威胁计算机的东风西进入到内部,并由一个通过的路口对多进入的东西进行放行并且排查

而隔离的就是非授权用户在区域间的;排查过滤的是对受保护网络有害的流量或者数据包的设备;并且防火墙向路由器一样具有基本的连通性。就好比古代的城墙一样,将我的国家领土围起来,只开一个门,并且我这个门还需要守卫进行把关。

防火墙的历史历程

最开始的时候,网络的实现几乎都是由路由进行相互访问的,但是路由交换的最终作用就是连通性设备也就是在同网段或者不同网段都能相互连通。所以有的人就起了贼心,想要获取或者修改别人的东西,这就需要一个东西将这些贼人拒之门外。所以就有了防火墙的概念。

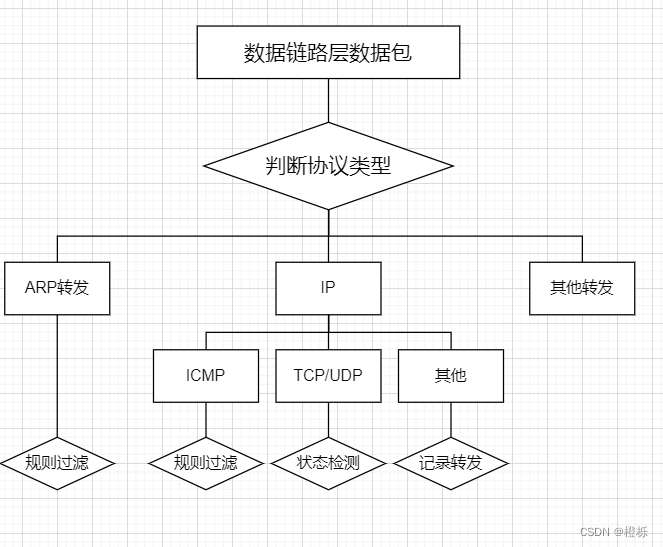

第一代防火墙——包过滤防火墙——三层技术

包过滤防火墙的工作过程

包过滤防火墙可以理解为就是ACL访问控制列表技术;他主要就是在检测的时候根据五元组【IP地址、源端口、目的IP地址、目的端口和传输层协议】来进行的。这样的话他的防御的网洞太大,导致不管多大的都能进来,但是要是只限制他只能访问http80端口的话,内网在访问外网其他协议的时候,出去就不能回来了,这样的话也不行。

包过滤防火墙的优点和缺点

- 缺点: 防御的时候颗粒度过大

- 优点:简单,速度快

包过滤墙和NAT搭配使用的话是绝配的,因为在nat中就由一个源地址转换的功能,他只有离开内网进入外网才会触发产生一个映射回来的地址给“门卫”;这样的话可以使用nat进行一个出去在回来的动作,如果是外面的进来的话,由于他没有那个映射的缓存记录,所以就没有办法进来。

这样的话就可以产生一个限制;

因为第一代的问题,就产生了第二代的防火墙

第二代防火墙——代理防火墙——应用层

工作过程

也就说说如果内网想要访问外网的一个东西的时候,他不是直接发送到外网的目标地址,而是出现了一个服务器,你访问出去之后,会先将你的消息发送到这个服务器上,然后在由服务器发给你要访问的最终地址。

如果开启代理的话,他所访问的就不是源目标地址,而是换了一个路径到达了代理服务器上,由这个服务器发送到源目标地址

而上面的过程就需要使用到socket来进行;而不同的访问的应用不同,所要使用的代理技术也不同,并且应用之间是不能通用的

代理防火墙的优缺点

- 优点:能够防御应用层威胁,内容威胁

- 缺点:技术复杂,速度慢(因为他要一个一个进行拆包,所以导致了速度下降)

第三代防火墙——状态防火墙–会话追踪技术----传输层、网络层

工作原理:

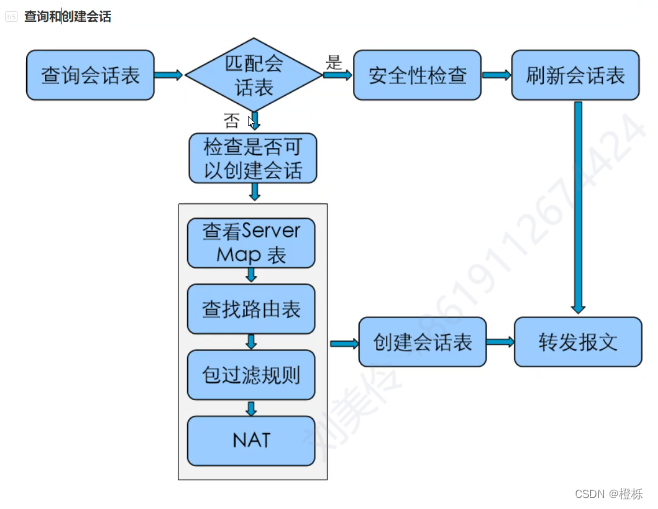

状态防火墙是以流量为单位来对报文进行检测和转发;这里就应用到一个首包机制,也就是:

1.数据包首先会到达状态检查某块,通过对数据包的分析,提取数据包报文头文件信息,检查数据包是否符合在状态表中某个已经建立的有效的会话连接记录,如果符合记录,则会根据报文头信息更新的状态表进行放行

2.若与状态表中无匹配表项,则检测他与规则表是否匹配,不匹配的话就直接丢掉

3.如果匹配进一步判断是否允许建立新连接,这时候根据ip协议承载的上层不同协议类型建立新表项,最终报文加载状态信息进行处理。

状态防火墙的优点: 细颗粒度,速度快

入侵检测技术

原理:

入侵检测系统可以被定义为是对计算机和网络资源的恶意使用行为进行识别和相应处理的系统。他包括了系统外部的入侵和内部用户的非法授权行为,是为了保证计算机系统的安全设计与配置的一种可以计师发现保告系统中未授权或异常现象的技术。

缺点:

速度慢,花费高,并且如果这一串里面其中一个坏掉,其余的就都不能用了

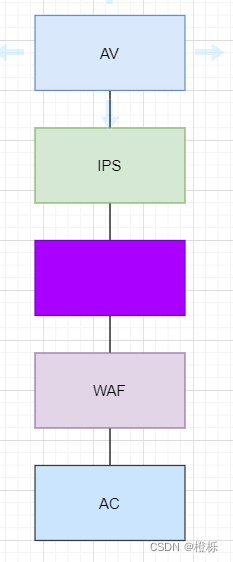

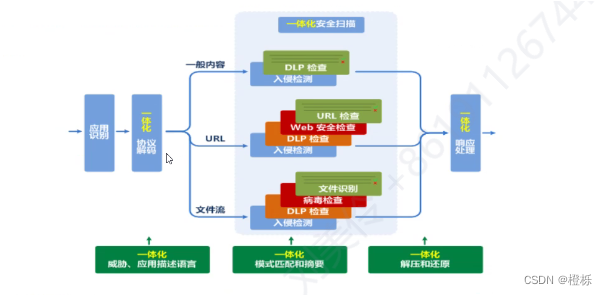

第四代防火墙——UTM—统一威胁管理—应用层

原理

UTM可以理解为将上年提到的防范的东西都进行了一个统一的管理,也里使用的就是深度包检测技术,他把上年的应用网关和IPS德国设备在状态防火墙的基础上进行了整合和统一

优缺点

- 缺点:因为UTM需要多次拆包和多次检测,导致了应用层性能低,速度慢,并且他不具备Web防护能力;并且他将多个应用网关和IPS都放到了一起,相当于将他们组成了一个组,所以导致了设备符合较大并且他检查也是逐个功能某块进行检查的,所以就更加验证了他的处理速度较慢。

第五代防火墙——下一代防火墙

这个不像UTM一样采用串行的方式来进行,而是使用了并行的方式来进行处理

NGFW具备的能力

1.他具备了传统给的防火墙的功能

2.IPS与防火墙深度集成——NGFW支持IPS功能,并且实现了与防火墙功能的深度融合

3.应用感知和全栈可视化——具备应用感知能力

4.利用防火墙以外的信息,则国强管控能力——防火墙利用其他IT系统提供对的一些信息,帮助改进和优化安全策略

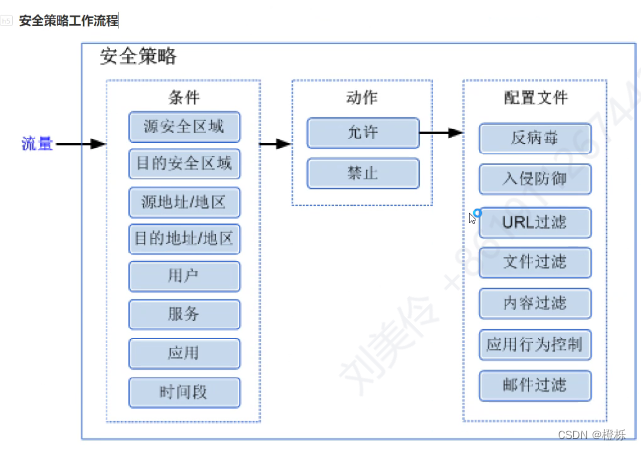

防火墙的策略

策略的本质就是ACL;安全策略是控制设备对流量转发以及对流量进行内容安全一体化的检测策略。并且他的规则的本质就是使用了包过滤

主要应用

他可以对跨防火墙的网络互相访问进行控制,也可以对设备本身的访问进行控制

过程和作用

过程:

1.入数据流经过防火墙

2.查找防火墙的安全策略,判断是否与必须下一步操作

3.防火墙根据安全策略定义规则对包进行了一个处理

作用:

根据定义的规则对经过的防火墙的流量进行筛选,并且根据关键字确定筛选出的流量如何进行下一步的操作。

工作流程

什么是防火墙

防火墙组织或隔离威胁计算机的东风西进入到内部,并由一个通过的路口对多进入的东西进行放行并且排查

而隔离的就是非授权用户在区域间的;排查过滤的是对受保护网络有害的流量或者数据包的设备;并且防火墙向路由器一样具有基本的连通性。

什么是状态防火墙——状态防火墙的工作原理

状态防火墙就是以流量为单位来对报文进行检测和转发的;

他的工作原理是:利用到了首包机制(具体的上面有写)

防火墙如和处理双通道协议

防火墙处理双通道协议是才用了ASPF技术,查看协商端口号并且动态建立Server-map表来放过协商通道的数据。

8631

8631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?