在网络工程师的日常工作中,流量抓包和网络问题的排查是不可或缺的一环。Wireshark 作为图形界面强大的流量分析工具,深受众多网络工程师的喜爱。然而,仅仅依赖 Wireshark 并不足以成为一个真正的网络排查高手。真正的网络大神往往能熟练运用更为灵活且功能强大的命令行工具——TCPdump,来进行深度的网络分析。与 Wireshark 相比,TCPdump 尽管缺乏图形化界面,但其高效、精准、灵活的特点使其成为网络问题诊断中的“利器”。

在这篇文章中,瑞哥将详细介绍 TCPdump 的基本使用方法、核心功能、典型应用场景以及在实际网络工程工作中的高效用法。通过阅读本文,你将掌握如何用 TCPdump 进行复杂网络故障的排查,成为真正的网络排查大神。

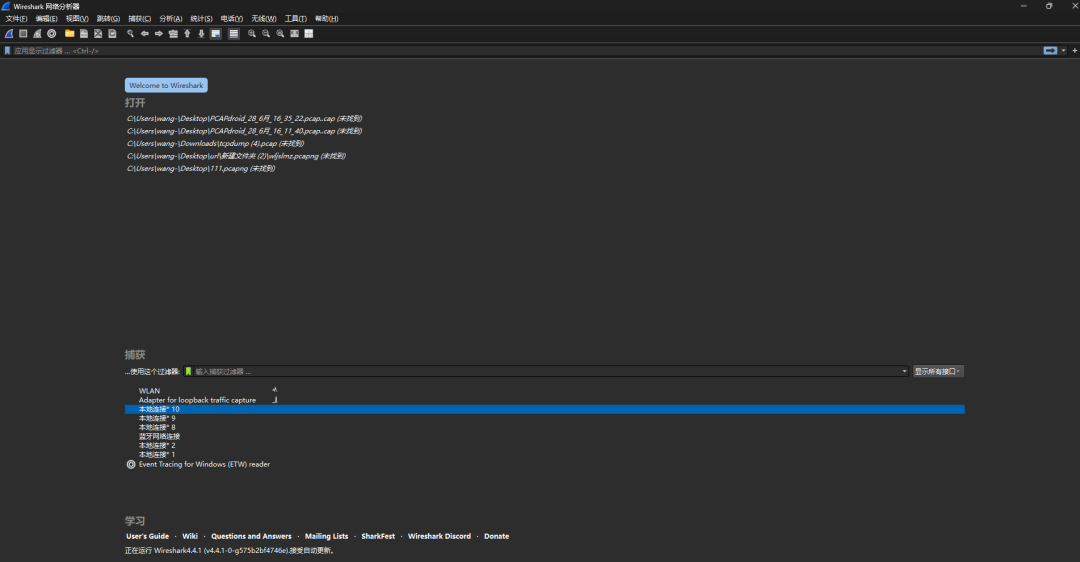

Wireshark 与 TCPdump 的区别

Wireshark 是一款广泛应用于网络分析和协议分析的图形化工具,它的特点包括:

-

图形界面直观:Wireshark 提供了丰富的可视化工具,方便用户查看网络包的详细信息,分析流量时更加直观。

-

丰富的协议支持:Wireshark 支持几乎所有的网络协议,且能够自动解析协议的层次结构。

-

过滤器使用简便:通过 Wireshark 的图形化界面,用户可以轻松创建过滤器,筛选出目标数据包。

然而,Wireshark 也有一些不足之处:

-

性能开销大:在处理大型数据包文件时,Wireshark 的性能往往无法与命令行工具媲美。

-

不适合远程抓包:在需要远程抓包或分析时,Wireshark 的 GUI 界面相对繁琐,效率不如命令行工具。

相比之下,TCPdump 是一个强大的基于命令行的网络抓包工具,它的特点包括:

-

轻量高效:TCPdump 运行在命令行环境中,占用资源少,特别适合处理大规模流量数据。

-

灵活性强:TCPdump 允许用户通过复杂的表达式组合,精确匹配所需的网络流量,极具灵活性。

-

适用于自动化与脚本:由于 TCPdump 是命令行工具,能够方便地嵌入脚本中,适合自动化操作和批量分析。

在远程环境、嵌入式系统或资源受限的环境中,TCPdump 的表现更为出色。此外,掌握 TCPdump 能让网络工程师更深入理解网络流量分析的原理,并为进一步使用 Wireshark 进行深入分析提供数据支持。

TCPdump 简单介绍

tcpdump是一款功能强大的命令行网络数据包分析工具。它由Lawrence Berkeley National Laboratory开发并作为开源项目发布。

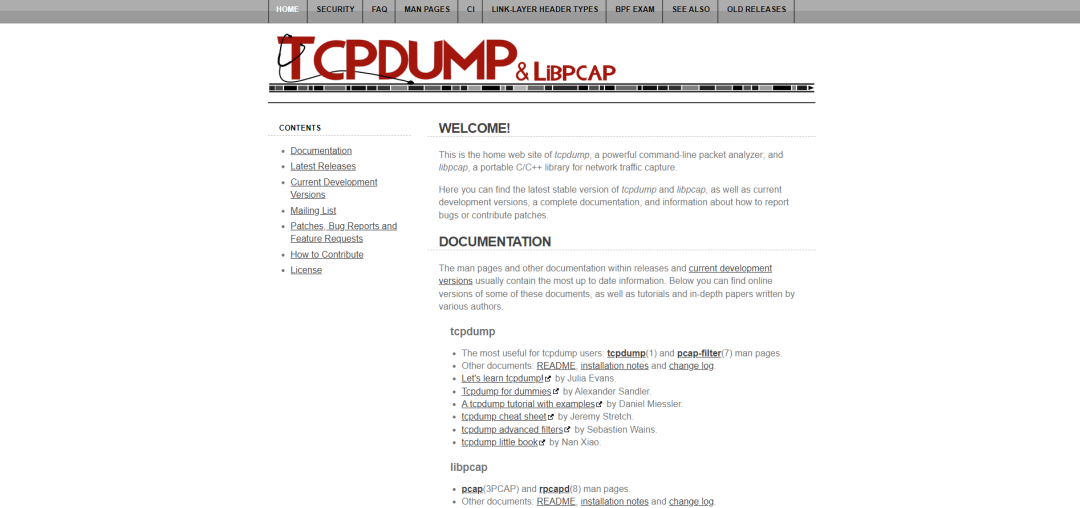

TCPdump官网地址:

https://www.tcpdump.org/

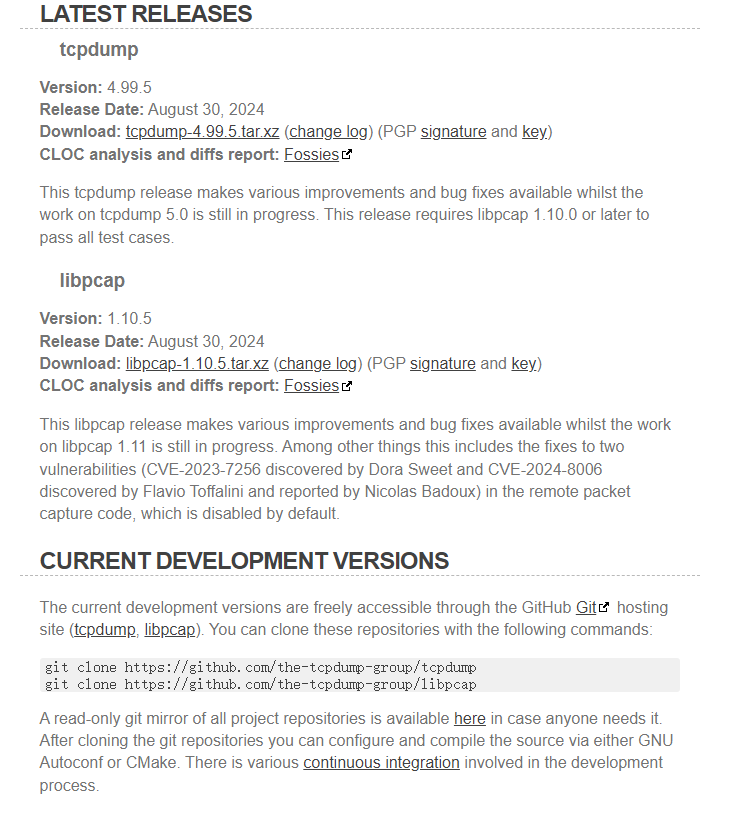

最新版本:

https://www.tcpdump.org/index.html#latest-releases

tcpdump可以将网络中传输的数据包的“头”完全截获下来提供分析,支持针对网络层、协议、主机、网络或端口的过滤,并提供 and、or、not 等逻辑语句来帮助去掉无用的信息。

TCPdump 运行在用户态,本质上是通过调用 Libpcap 库的各种 API 来实现数据包的抓取功能。当数据包到达网卡后,经过数据包过滤器(BPF)筛选,只有符合用户设定过滤规则的数据包才会被拷贝至用户态的 TCPdump 程序,然后由 TCPdump 进行后续的处理工作,如输出显示或保存到 PCAP 文件中 。

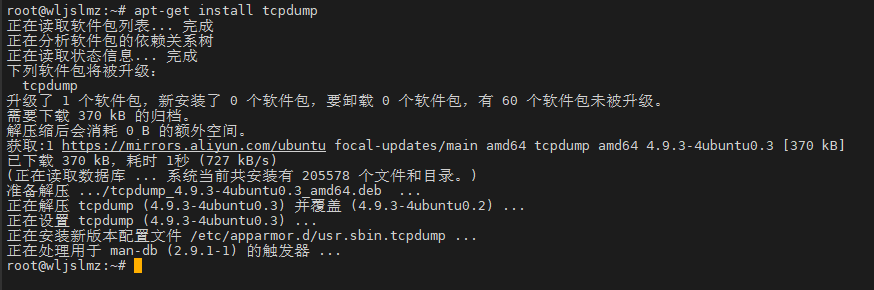

tcpdump 通常预装在许多类 Unix 系统中,如 Linux 和 macOS。如果系统中未预装,可以使用包管理器安装。例如在 Debian 系系统(如 Ubuntu)上可使用“sudo apt-get update”和“sudo apt-get”进行安装。在 Linux 上,它可以通过多种参数实现不同的功能。如“-i”参数可指定抓包的网络接口;“-n”禁用 DNS 查询;“-X”以十六进制和 ASCII 码显示每个数据包的内容;“-s”指定要抓取的数据包的长度;“-c”指定要抓取的数据包的数量;“-w”将数据包保存到指定文件中;“-r”从文件中读取数据包。它还可以通过各种过滤器来抓取特定的数据包,包括主机过滤、子网过滤、端口过滤和协议过滤等。

tcpdump 在网络故障排除和分析中发挥着重要作用。无论是日常的网络维护,还是网络安全事件的调查,它都可以提供强大的支持。例如,在解决 SSH 连接服务器缓慢问题时,可通过 tcpdump 抓包快速定位原因;在工程师与用户面对网络问题争执时,能帮助快速定位故障原因;在新开发的网络程序未按预期工作时,可从包层面分析具体原因;在网络程序性能较低时,可分析数据流特征以进行网络参数优化;在学习网络协议时,可通过抓包分析协议格式。

TCPdump 的安装与基本用法

在大多数 Linux 发行版和 Unix 系统中,TCPdump 都可以通过包管理工具轻松安装。

以下是一些常见平台的安装命令:

- Debian/Ubuntu 系统:

sudo apt-get install tcpdump

- Red Hat/CentOS 系统:

sudo yum install tcpdump

- MacOS 系统:

brew install tcpdump

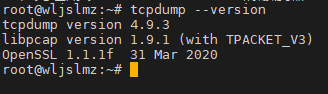

安装完成后,可以通过 tcpdump --version 来确认是否成功安装。

TCPdump 的基本命令格式如下:

tcpdump [选项] [表达式]

其中,选项用于控制输出格式和行为,表达式用于定义过滤条件。以下是一个简单的抓包命令:

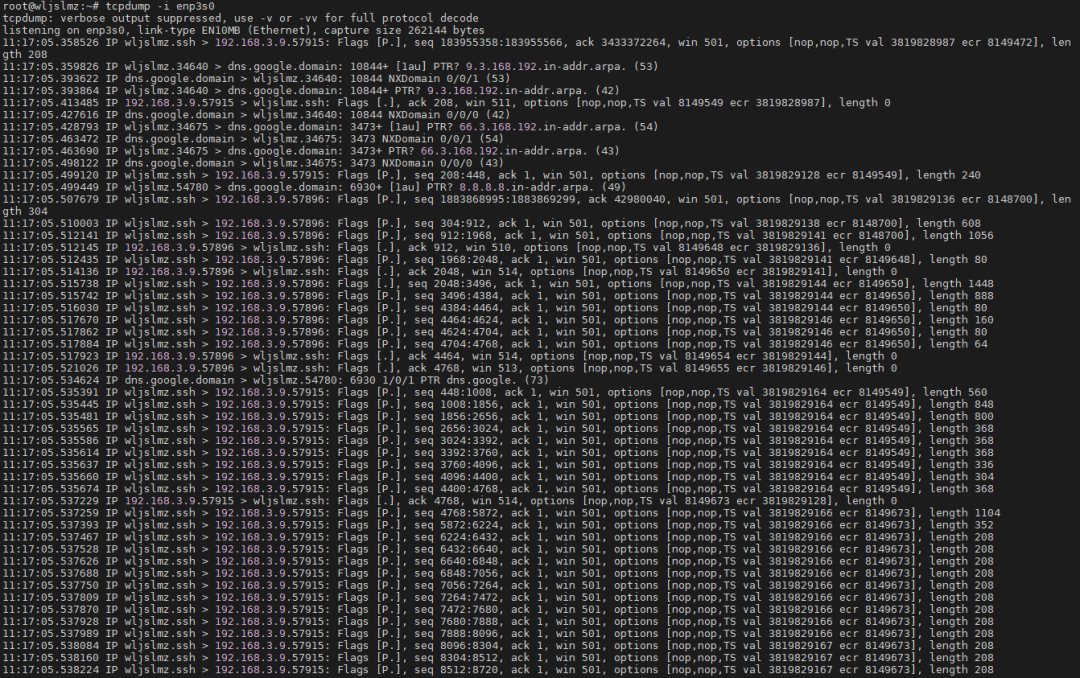

tcpdump -i enp3s0

该命令会在 enp3s0 接口上捕获所有的网络流量并显示在终端中。

TCPdump 提供了许多选项来帮助用户控制抓包行为,以下是一些常用的选项:

-

-i 接口:指定抓包的网络接口。默认情况下,TCPdump 会选择第一个找到的接口进行抓包。

-

-n:禁止 DNS 解析。默认情况下,TCPdump 会将 IP 地址解析为主机名,加上

-n选项可以加快输出速度。 -

-nn:禁止解析协议和服务名。与

-n类似,-nn会防止 TCPdump 将端口号解析为协议名,如将 80 映射为 HTTP。 -

-w 文件名:将捕获的数据保存到指定文件中,通常保存为

.pcap格式,供 Wireshark 或其他分析工具进一步分析。 -

-r 文件名:读取已经保存的

.pcap文件并进行分析。

TCPdump 表达式详解

TCPdump 提供了强大的过滤功能,通过过滤表达式,可以精准捕获特定流量。表达式通常由三部分组成:类型、方向和协议。以下是一些常用的过滤表达式示例:

-

类型:指定要过滤的网络数据包类型,如:

-

host:主机 -

net:网络 -

port:端口 -

方向:指定数据包的方向,如:

-

src:源地址 -

dst:目标地址 -

src or dst:匹配源地址或目标地址 -

协议:指定数据包的协议类型,如:

-

tcp:TCP 协议 -

udp:UDP 协议 -

icmp:ICMP 协议

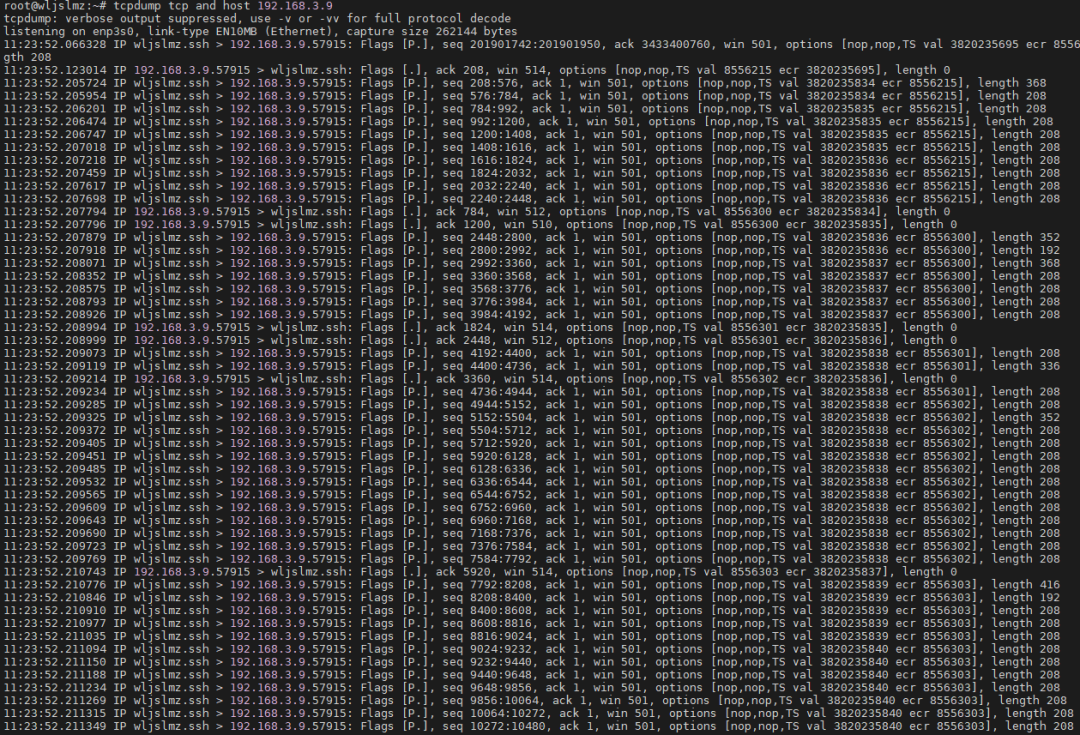

例如,以下命令用于抓取来自 192.168.3.9 的 TCP 数据包:

tcpdump tcp and host 192.168.3.9

TCPdump 支持使用逻辑运算符对过滤表达式进行组合:

-

and:与运算,匹配所有条件。

-

or:或运算,匹配任意一个条件。

-

not:非运算,排除某个条件。

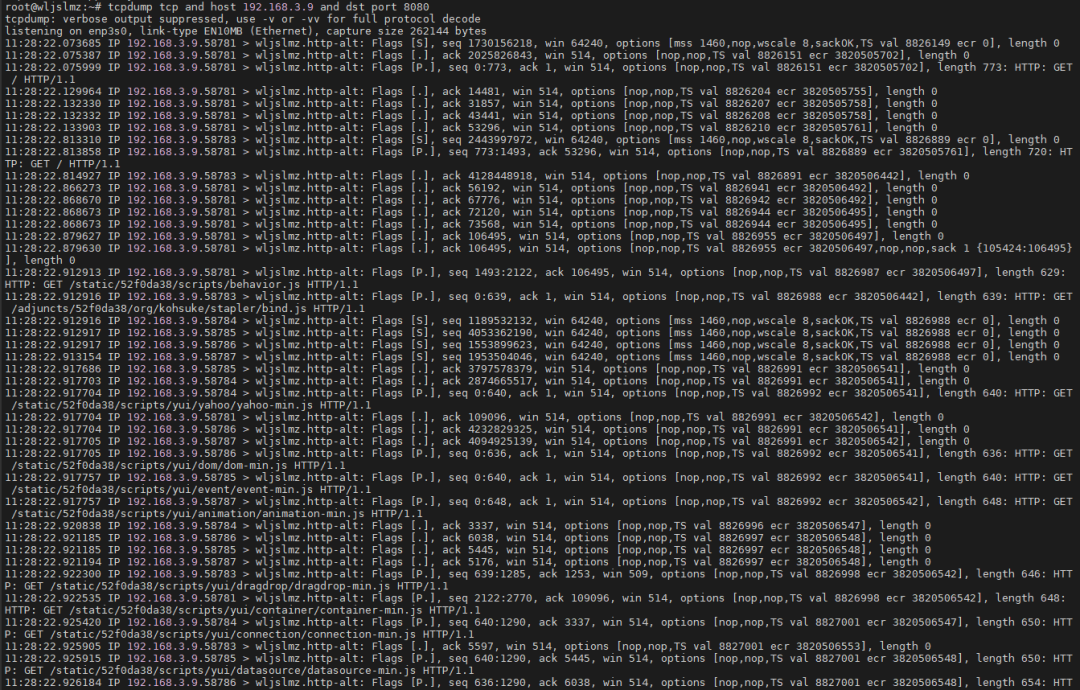

例如,以下命令用于抓取源 IP 为 192.168.1.1 且目标端口为 80 的 TCP 数据包:

tcpdump tcp and host 192.168.3.9 and dst port 8080

TCPdump 进阶用法

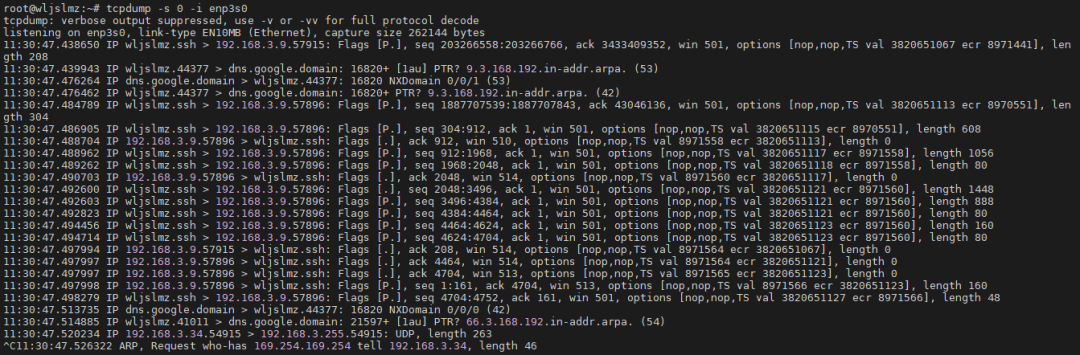

1、抓取指定大小的数据包

默认情况下,TCPdump 会捕获每个数据包的前 68 或 96 字节(具体取决于系统配置),而非整个数据包。如果需要抓取完整的数据包,可以使用 -s 选项指定包的大小:

tcpdump -s 0 -i enp3s0

此命令表示抓取 enp3s0 接口上的所有数据包,并保存整个数据包内容。

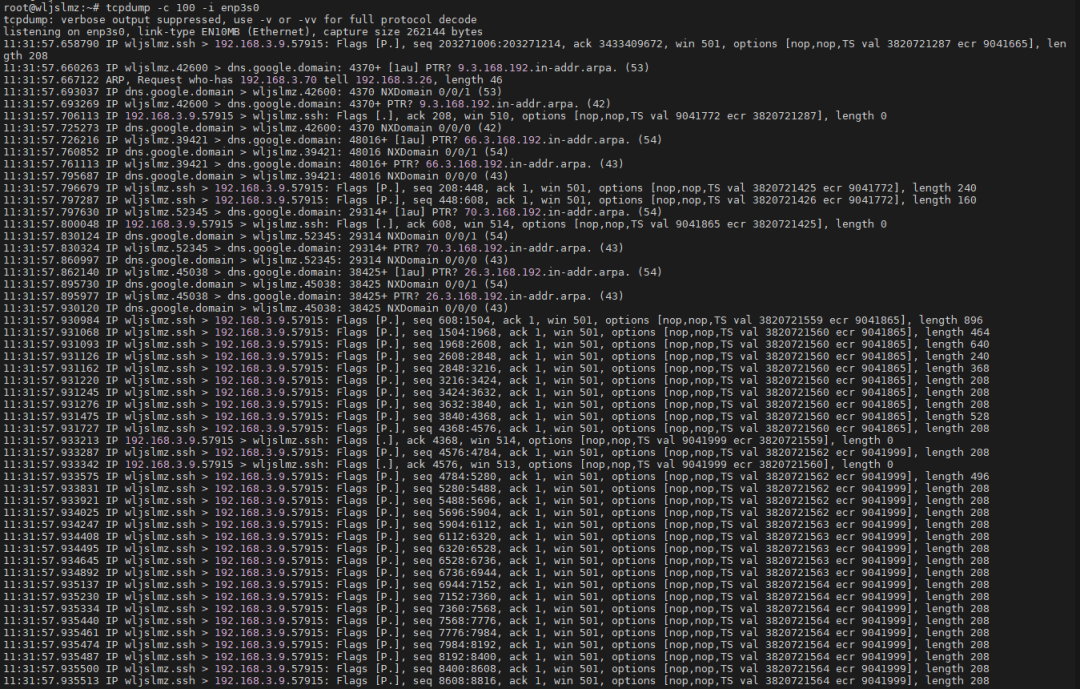

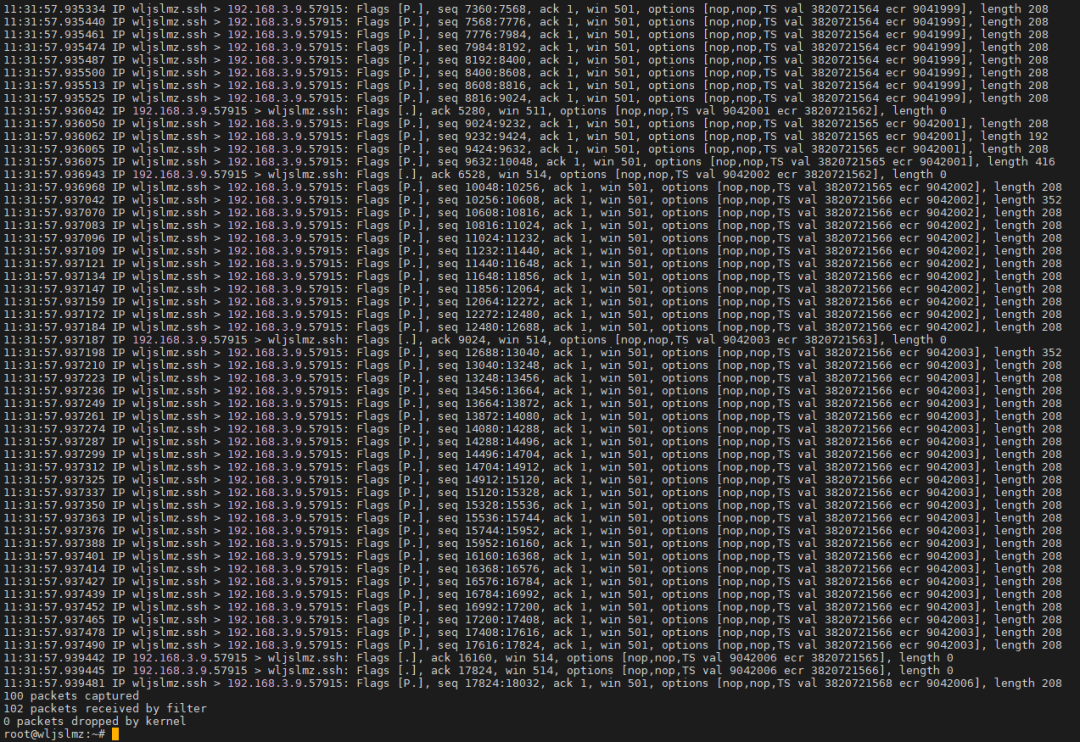

2、限制抓包数据量

在某些情况下,可能需要限制 TCPdump 捕获的包数量,以防止捕获过多数据。可以通过 -c 选项来指定捕获的包数量:

tcpdump -c 100 -i enp3s0

此命令会在 enp3s0 接口上抓取 100 个数据包后自动停止。

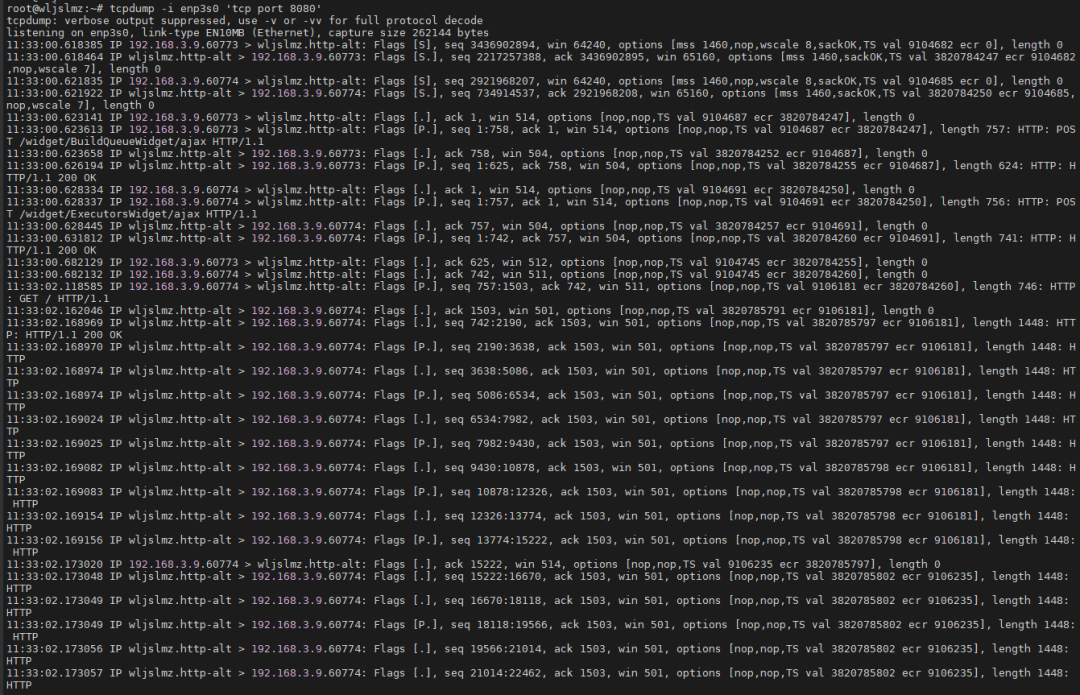

3、抓取特定协议的数据包

TCPdump 可以通过过滤表达式抓取指定协议的数据包。例如,以下命令用于抓取 HTTP 流量:

tcpdump -i enp3s0 'tcp port 8080'

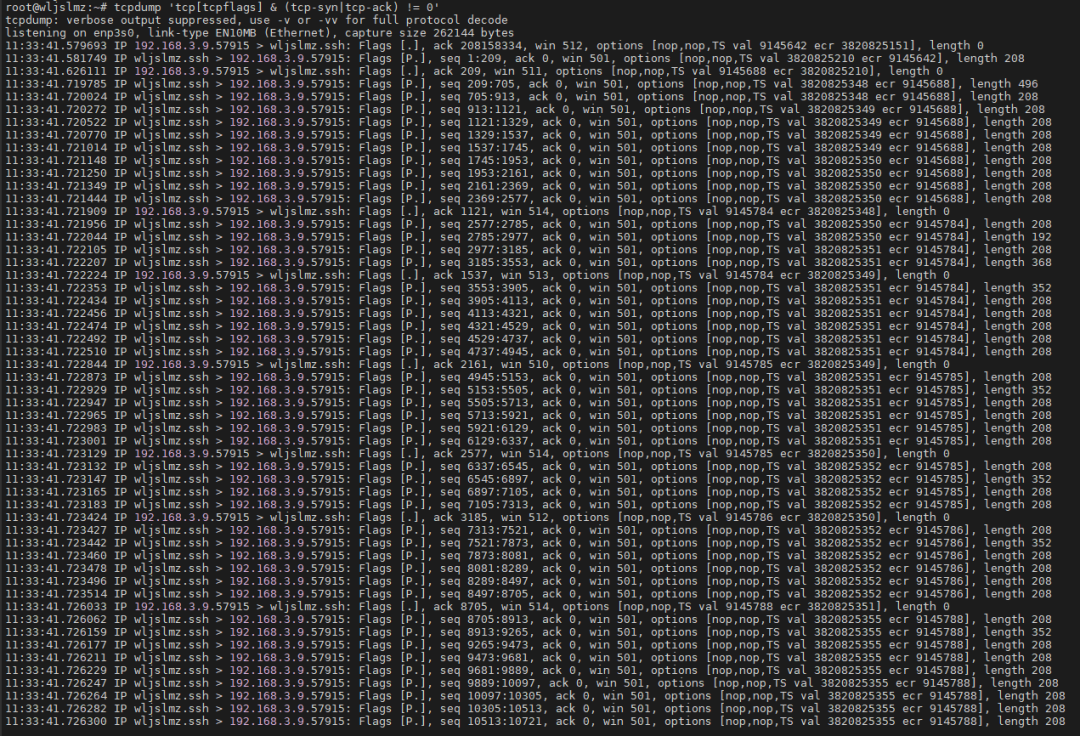

此外,可以通过匹配协议字段进行更为细致的过滤。例如,抓取 TCP 连接建立的三次握手过程:

tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-ack) != 0'

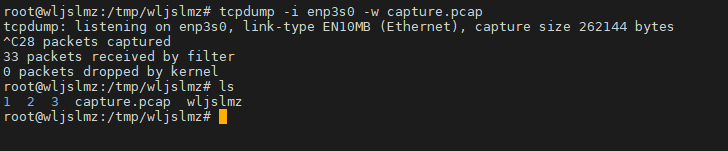

4、保存并分析抓包结果

TCPdump 允许将抓取的数据包保存到文件中,供后续分析。使用 -w 选项可以将结果保存为 .pcap 文件:

tcpdump -i enp3s0 -w capture.pcap

保存后的文件可以使用 Wireshark 等工具进行进一步分析,也可以通过 TCPdump 自己来查看:

tcpdump -r capture.pcap

TCPdump 实战案例

1、网络延迟与丢包分析

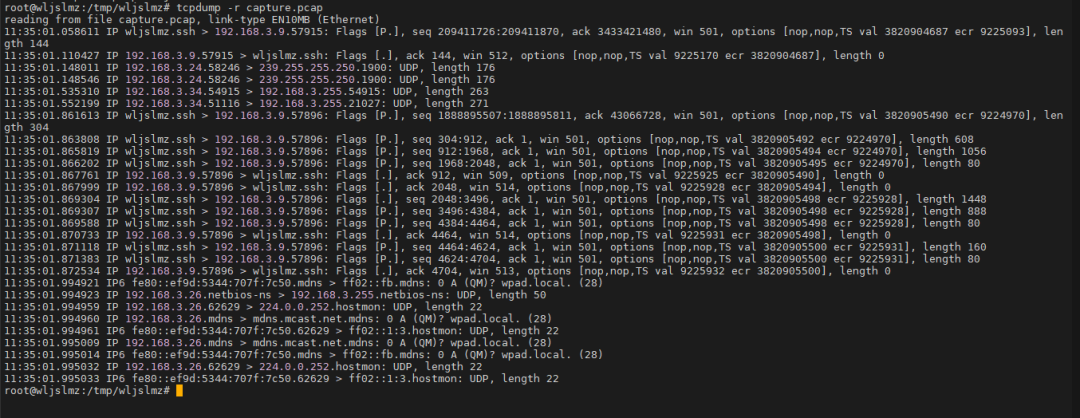

网络延迟与丢包是常见的网络故障之一,TCPdump 能够帮助我们捕获和分析相关的数据包。通过抓取 ICMP 数据包,可以轻松监控网络延迟与丢包情况。

例如,以下命令用于抓取所有 ping(ICMP 回显请求与应答)和响应的数据包:

tcpdump -i enp3s0 icmp

通过抓取这些 ICMP 数据包,你可以分析主机之间的网络延迟和丢包情况。每个 ICMP 请求与应答的时间差即为往返时延 (RTT),通过观察是否有 ICMP 请求没有响应,可以判断丢包率。

在抓包结果中,仔细观察请求与响应的时间间隔,可以帮助你定位是否存在延迟。如果某些请求没有收到响应,则可以推测网络链路存在丢包现象。

2、TCP 连接排查

TCPdump 还可以帮助网络工程师排查 TCP 连接问题,尤其是复杂的连接失败问题。TCP 的三次握手过程是确保连接成功建立的重要步骤,分析握手过程可以快速发现连接问题。

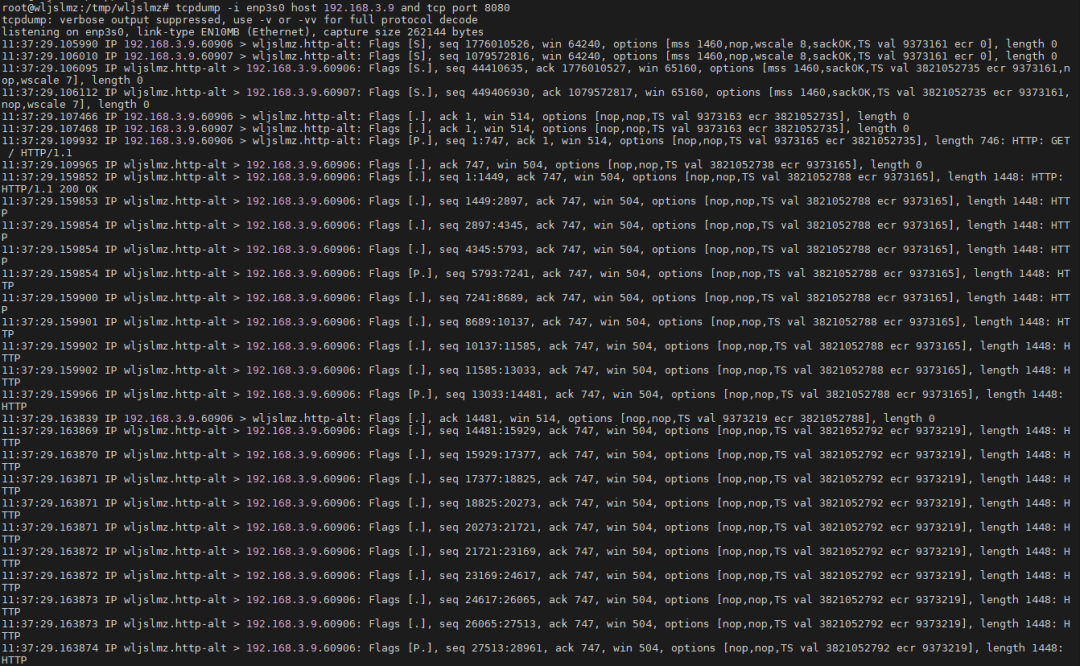

假设你需要排查某个服务器(IP 为 192.168.3.9)上的 TCP 连接失败情况,可以使用以下命令捕获所有与该服务器相关的 TCP 握手数据包:

tcpdump -i enp3s0 host 192.168.3.9 and tcp port 8080

你可以通过分析抓取的结果,查看是否出现三次握手的 SYN、SYN-ACK、ACK 报文。正常情况下,SYN 报文会被服务器的 SYN-ACK 报文响应,客户端则应发出最终的 ACK 报文。如果发现握手失败,可能会观察到以下几种情况:

-

没有收到 SYN-ACK 报文:表明服务器没有响应,可能是服务器故障或网络中存在防火墙阻拦。

-

收到 RST 报文:表示服务器拒绝连接,可能是由于服务器上的服务未启动或端口被关闭。

-

超时:如果客户端发送的 SYN 报文未收到任何响应,则可能是网络链路问题或服务器不可达。

3、网络带宽与流量分析

当网络性能下降或带宽使用率过高时,TCPdump 可以帮助工程师分析网络中有哪些主机和服务占用了大量带宽。通过分析网络流量中的 TCP 或 UDP 包,可以快速定位带宽“杀手”。

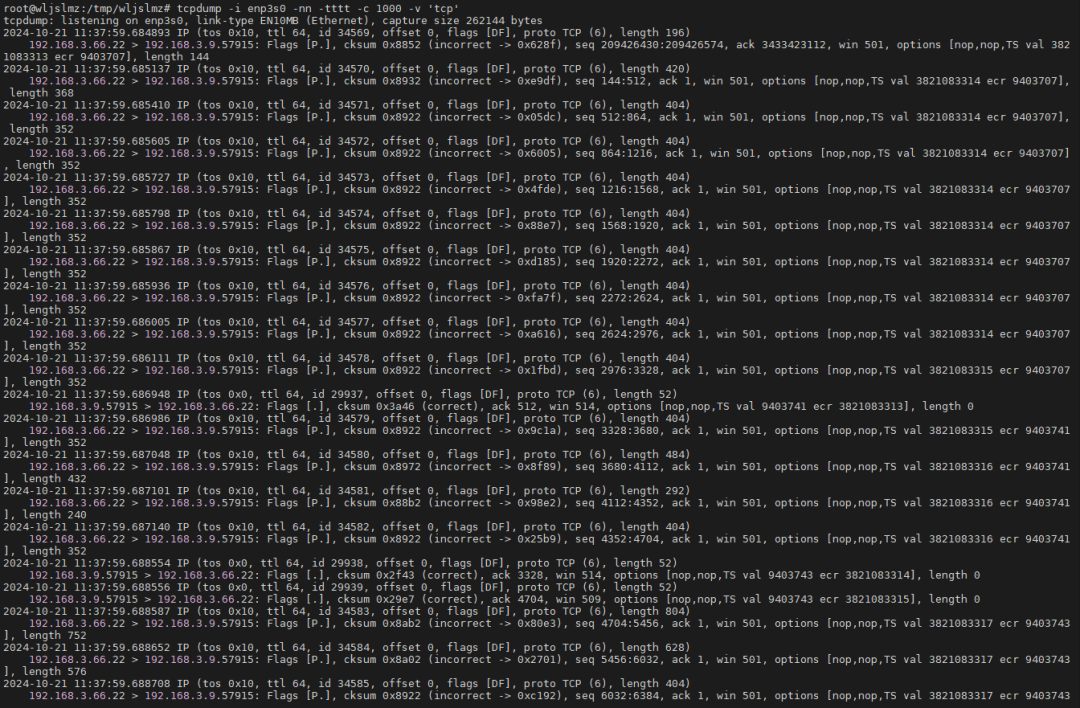

例如,以下命令用于抓取网络接口上的所有 TCP 流量,并按源和目的 IP 统计数据包的数量:

tcpdump -i enp3s0 -nn -tttt -c 1000 -v 'tcp'

通过分析这些数据包,用户可以看到哪些 IP 地址和服务正在占用大量带宽。如果某些 IP 地址的流量异常高,可以进一步使用流量统计工具如 iftop、nload 等进行详细分析。

此外,TCPdump 还可以结合 Linux 自带的 netstat 工具,分析系统的网络连接状态。通过同时使用 tcpdump 抓包和 netstat 查看系统当前连接,能够更直观地了解当前网络带宽的使用情况。

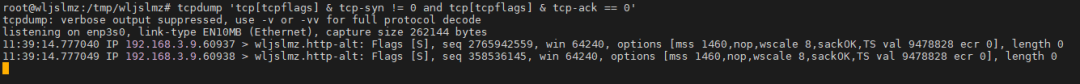

4、网络攻击排查

TCPdump 在安全领域也有着广泛的应用,特别是在网络攻击排查中。通过 TCPdump 的精确过滤功能,工程师可以捕获潜在的恶意流量,从而发现入侵和攻击迹象。

例如,以下命令用于捕获常见的 SYN Flood 攻击(大量发送 SYN 报文但不继续完成握手的攻击):

tcpdump 'tcp[tcpflags] & tcp-syn != 0 and tcp[tcpflags] & tcp-ack == 0'

此命令会抓取所有没有回应的 SYN 报文,如果这些报文数量异常增多,可能表明服务器正在遭受 SYN Flood 攻击。

此外,TCPdump 还可以帮助识别 DNS 放大攻击、DDoS 攻击等其他类型的网络攻击。通过结合防火墙和入侵检测系统(如 Snort),TCPdump 可以提供强大的第一线防御。

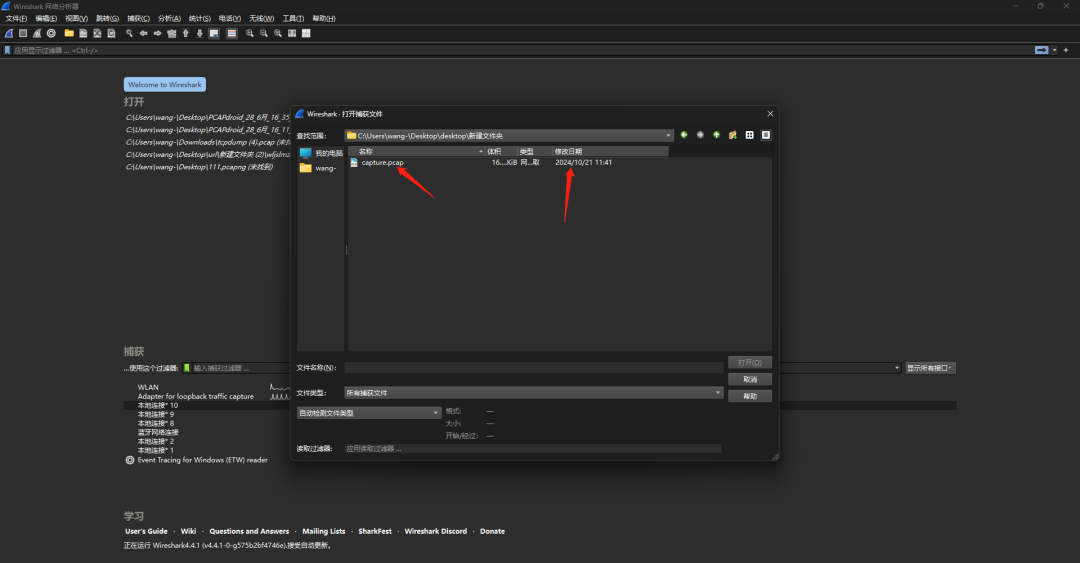

与 Wireshark 的配合使用

虽然 TCPdump 在命令行环境下非常高效,但对于一些复杂的协议分析和图形化展示需求,Wireshark 仍然有其优势。TCPdump 和 Wireshark 的数据格式是兼容的,因此可以将 TCPdump 捕获的 .pcap 文件导入 Wireshark 进行进一步分析。

以下命令将抓取的数据保存为 capture.pcap 文件:

tcpdump -i enp3s0 -w capture.pcap

保存的文件可以在 Wireshark 中打开,借助 Wireshark 强大的图形界面进行更直观的分析和解码。尤其是在需要对复杂协议(如 SSL、HTTP、DNS)进行深度分析时,Wireshark 的可视化功能可以极大地提高工作效率。

对于网络排查的工作流程,TCPdump 和 Wireshark 可以无缝结合使用:

-

TCPdump 初步抓包:在远程服务器或网络设备上使用 TCPdump 抓取流量,尤其是对于大规模、高频率的数据包,可以过滤掉不必要的数据包,减少分析负担。

-

Wireshark 详细分析:将抓取的

.pcap文件导入 Wireshark,对协议细节、异常流量等进行可视化分析。Wireshark 的协议解析功能可以帮助快速定位问题所在。 -

问题确认与解决:根据 Wireshark 的分析结果,结合 TCPdump 进行更多定向抓包,逐步缩小问题范围,最终定位并解决网络故障。

例如,一个公司网络中存在 DNS 延迟问题,用户可以先通过 TCPdump 抓取 DNS 流量:

tcpdump -i enp3s0 udp port 53 -w dns_traffic.pcap

抓取完成后,将 dns_traffic.pcap 文件导入 Wireshark,使用 Wireshark 的 DNS 解析功能,分析各个 DNS 请求和响应的时间,查找延迟的原因。

通过这种方式,Wireshark 和 TCPdump 的优势互补,既能提高数据捕获的效率,又能提供直观的可视化分析。

实用技巧和注意事项

1、限制抓包时间与大小

在实际工作中,网络流量庞大而复杂,抓包时间过长或数据过大可能导致文件难以管理和分析。TCPdump 提供了多种方式来限制抓包时间和文件大小,防止数据过载。

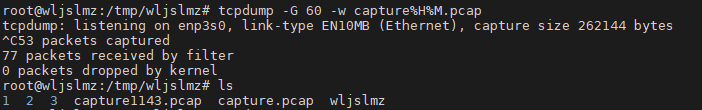

例如,使用 -G 选项可以指定抓包的时间段(以秒为单位):

tcpdump -G 60 -w capture%H%M.pcap

此命令会每 60 秒生成一个新文件,并以小时和分钟命名文件。

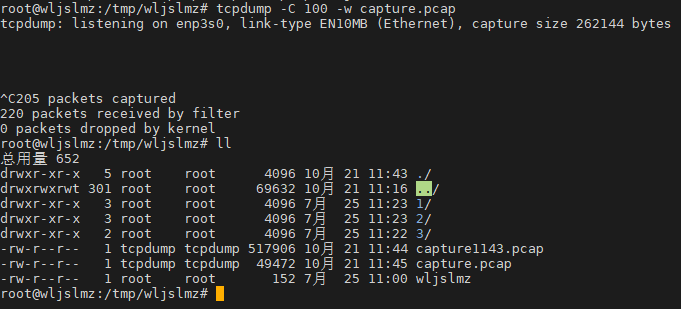

同时,可以使用 -C 选项指定每个抓包文件的最大大小(以 MB 为单位):

tcpdump -C 100 -w capture.pcap

此命令会在文件大小达到 100 MB 后生成新的抓包文件。通过这种方式,可以有效管理抓包文件的大小,便于后续分析。

2、避免抓取过多无关流量

在实际网络排查中,往往需要对特定主机或协议进行分析,而非抓取所有的网络流量。使用 TCPdump 的过滤功能可以极大地减少无关流量的干扰,提升分析效率。

例如,以下命令可以只抓取某个 IP 地址的 HTTP 流量:

tcpdump -i enp3s0 tcp port 8080 and host 192.168.3.9

通过合理使用过滤表达式,抓取目标数据包并精确定位问题,能够显著提高工作效率。

3、小心敏感数据泄露

由于 TCPdump 可以抓取网络上的所有流量,包括未加密的敏感信息(如用户名、密码等),因此在使用 TCPdump 时需要特别注意隐私和安全问题。在保存或共享抓包文件时,务必确保文件不包含任何敏感数据。

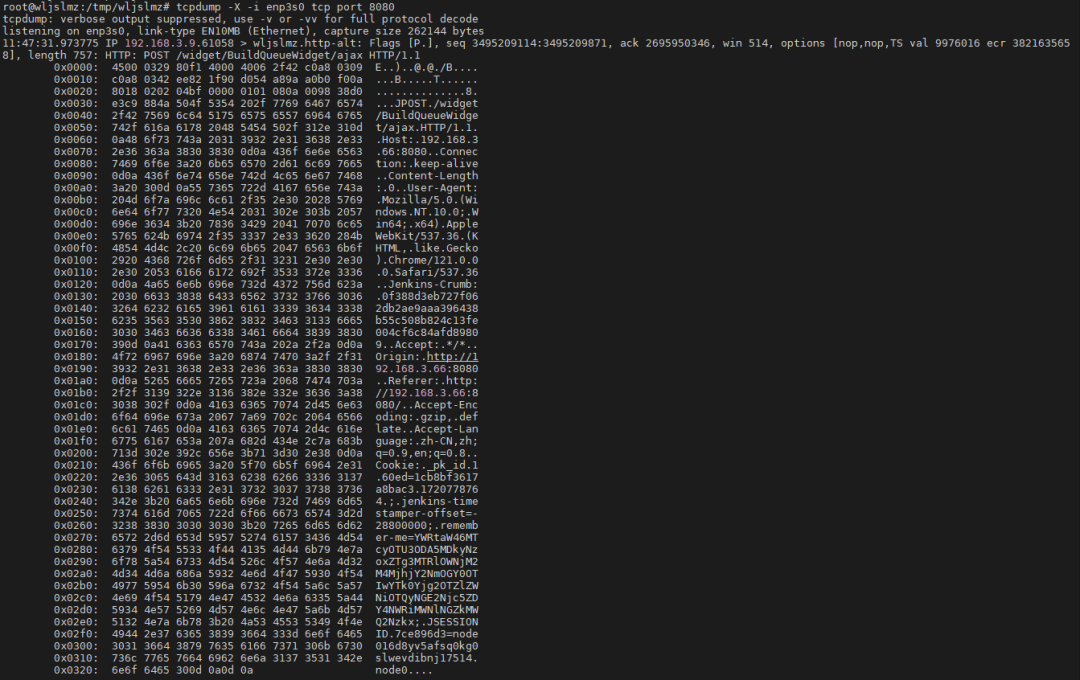

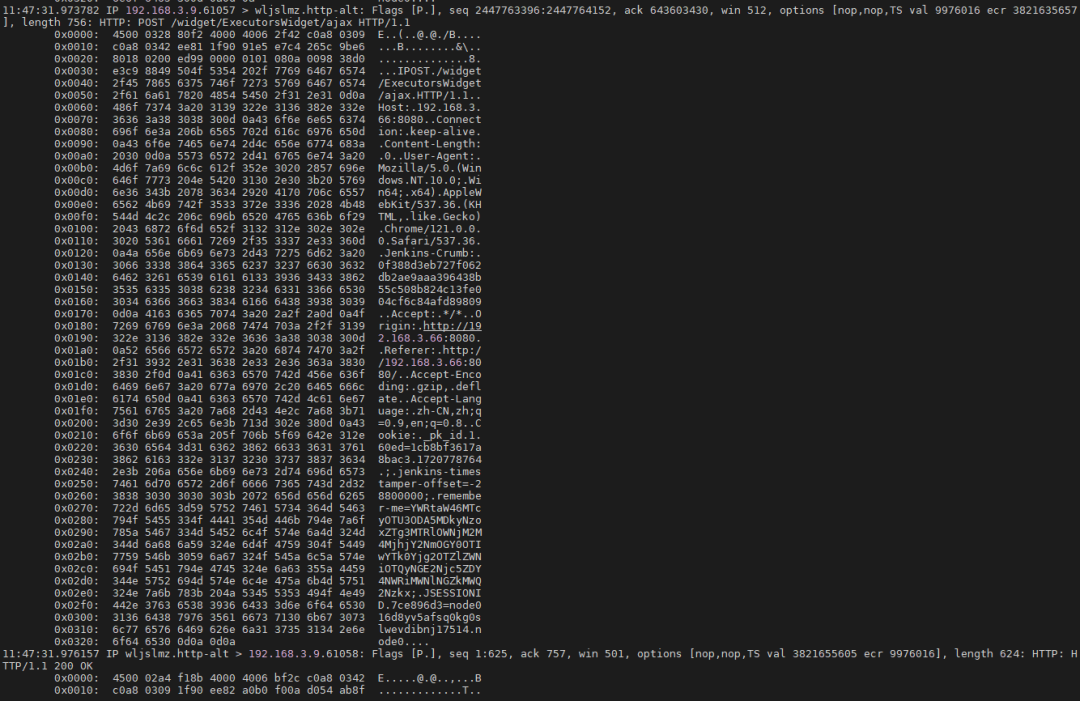

可以使用 -X 选项直接查看数据包的十六进制内容,检查其中是否包含敏感信息:

tcpdump -X -i enp3s0 tcp port 8080

对于抓取的敏感数据,建议在分析结束后及时删除相关文件,避免信息泄露。

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,之前都是内部资源,专业方面绝对可以秒杀国内99%的机构和个人教学!全网独一份,你不可能在网上找到这么专业的教程。

内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,200多G的资源,不用担心学不全。

因篇幅有限,仅展示部分资料,需要见下图即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

侵权,请联系删除。

680

680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?