摘要

我们访问浏览器也经常可以看到https开头的网址,那么什么是https,什么是ca证书,认证流程怎样?这里一一介绍。

原理

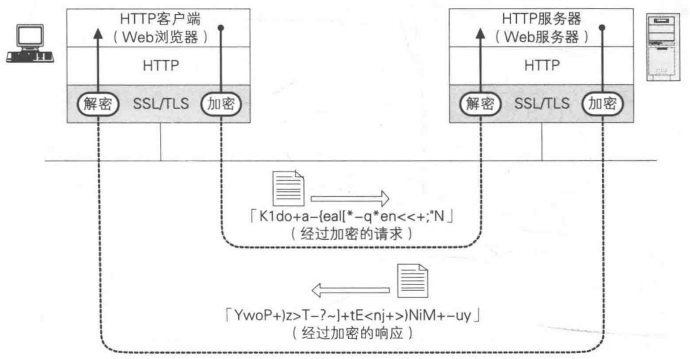

https就是http+ssl,即用http协议传输数据,数据用ssl/tls协议加密解密。具体流程如下图:

图中TLS是SSL3.0的升级版,可以看做SSL3.1。浏览器和服务器发送接收数据都要能对数据进行加密和解密,一般使用非对称+对称加密的组合加密模式验证传输数据。

CA证书

CA证书的必要性

了解CA证书前,我们看平常传输的加密解密:

1、浏览器用随机生成的(对称)密钥X给数据进行加密,再用服务器给的(非对称)公钥A给密钥X加密,一起传给服务器。

2、服务器用(非对称)私钥给密钥X解密,再用密钥X解密数据。

以上看起来完美,密钥X在传输时是加密的,即使被监听获取到,别人没有私钥也是无法获取到密钥X的,但中间人攻击可以绕过密钥X获取到信息并确保数据传输正确。具体如下:

1、浏览器用随机生成的(对称)密钥X给数据进行加密。

2、浏览器请求服务器的公钥A,但这个请求被中间人截取,并修改公钥A为中间人生成的公钥B

3、浏览器用“服务器”给的公钥B给密钥X加密,将数据传给服务器。

4、中间人截取到数据,将密钥X用中间人生成的私钥B解密,再解密的数据,获取到通信明文数据!再将密钥X用公钥A加密,再将数据和密钥X返回给服务器,服务器依旧能用密钥A解密并正确解密出数据。

以上可以看出浏览器和服务器的通信数据可以毫无异常的被中间人获取到,根本原因是浏览器无法知道公钥是服务器的还是中间人篡改过的非法公钥!因此CA证书就出来了,它主要用于防止中间人攻击。

CA证书内容与验证

公网网站使用HTTPS前,需要向CA机构申请CA证书,该证书包含了证书版本信息、发行机构、证书所有人、证书所有人公钥、有效期、签名算法、签名信息等。一般操作系统或浏览器会预装CA机构根证书,即验证服务器CA证书的公钥可以从本地的CA证书里获取。但问题又来了,怎么保证CA证书内容不被中间人篡改,这个问题CA证书也是有解决方案:数字签名。该签名就是对CA证书里的明文数据Hash后的Hash值再进行私钥加密的密文 。

CA证书验证过程:

1、浏览器获取服务器传来的CA证书后,浏览器用本地同发行机构的CA根证书的公钥对签名解密,得到签名的hash值H。

2、浏览器用证书指明的hash算法对证书原文进行hash得到hash值H1。

3、若H=H1则证书可信。

4、由于服务器CA证书里有服务器的公钥,因此浏览器可用该公钥对浏览器生成的对称密钥进行加密。

以上验证流程假如中间人发起进攻,篡改了原文,并用自己的私钥篡改签名。那么,浏览器用本地CA证书的公钥解密是无法解密成功的,验证会失败。若只篡改了原文,那么hash值不对,依旧验证失败。若将整个证书替换成别的服务器的证书,那么原文信息会验证不通过,因为原文包含域名等信息,CA证书与域名不匹配。

总结

浏览器能通过本地CA根证书的发行机构公钥对网站服务器的CA证书验签,验证通过后就可以获取服务器CA证书里的服务器公钥,用该公钥对对称密钥X进行加密。从而保证中间人无法修改数据且密钥X对中间人是不可见的。

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?