网安实习生(第一天)

文章目录

前言

现在开始步入工作了,终于要接受社会毒打了,以前一直想写博客但是因为要上课以及没有规划好时间计划,所以写博客的计划一直被耽搁了,现在开始实习了想着把一整天所学到的东西复习以及归纳总结,看看实习结束后能比现在的我强多少,那么正片开始。

一、实习第一天

今天早上一大早就坐公交车去公司办理入职,然后签了一堆文件,办理了工作证,进了工作群,就开始了实习的生活了。

我的工作位子很好,在一个墙角最里面的位子,据说好几个同事都羡慕得不行,说这是个风水宝位,能保佑摸鱼不被发现,甚至还有同事愿意出5块高价想跟我换位置,我当然拒绝了,但凡出6块我就同意了。

刚办理实习入职就收到一个好消息,之前打了浙江省的网安技能赛和知识赛,发现我知识赛得奖了,让我学习动力倍增。

公司安排下午我跟另一位同事大佬去甲方修复漏洞,真是看得起我,我一直以来都是打ctf和挖漏洞,完全没有过修复漏洞经验,但是任务都分发下来了,只有赢得头皮答应了,接下来一上午的时间我就都在研究这几个漏洞的原理、修复和加固。

二、漏洞

1.SNMP代理(CVE-1999-0517)

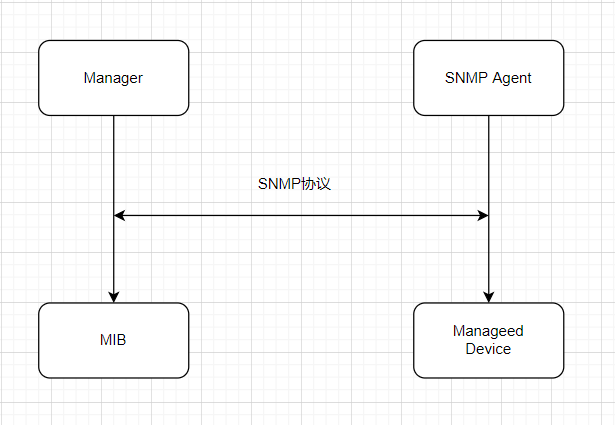

要明白这个漏洞首先要理解网络管理协议(SNMP),它是一种用于管理和监控网络设备的应用层协议。它允许管理者通过网络收集有关设备状态和性能的信息,进行配置和控制网络设备。SNMP的基本架构由三个主要组件组成:

管理站(Manager):负责监控和管理网络设备。管理站通常是一个计算机系统,运行着专门的管理软件,可以发送请求来获取设备的信息,并根据需要对其进行配置。

设备(Agent):指网络中需要被管理和监控的设备,例如路由器、交换机、服务器等。设备上安装了一个特定的软件模块,被称为SNMP代理(SNMP Agent),用于响应管理站的请求,并提供设备的信息。

管理信息库(MIB,Management Information Base):MIB是一个由对象标识符(OID,Object Identifier)组成的层次结构。每个OID都表示一个特定的设备参数或属性,例如CPU利用率、内存使用情况等。管理站通过查询MIB来获取设备的信息。

SNMP使用简单的请求/响应模型,管理站可以向设备发送请求,设备则通过响应返回所请求的信息。常见的操作包括获取(GET)、设置(SET)、通知(TRAP)等。通过SNMP,管理员可以实时监控设备状态、收集性能数据、进行故障诊断和配置管理,以提高网络的可靠性和性能。

总之,SNMP是一种用于网络设备管理和监控的协议,提供了一种标准的方式来获取和管理设备的信息。

Manager(网络管理站)通过SNMP协议与SNMP Agent(安装在被管理设备上的SNMP代理程序)进行通信。MIB(管理信息库)存储了设备的管理信息。Manager可以向SNMP Agent发送请求获取设备信息,并通过SNMP协议将指令传递给Managed Device(需要被管理的网络设备),如路由器、交换机等。

而这个漏洞的原理其实不难,在SNMP代理中,默认配置的社区名称(通常为"public"或"private")未经修改而被保留,导致未经授权的用户可以利用这些默认的社区名称进行SNMP操作。

而修复这个漏洞则可以禁用SNMP服务(直接从根本解决问题), 要么过滤进入该端口的UDP数据包,要么更改默认的社区字符串。

2.MS17-010:Microsoft Windows SMB

刚开始看见MS17-010,这不是大名鼎鼎的永恒之蓝嘛,老出名了,不过复现这个漏洞还真没修复过,查了查发现只需要打补丁,升级系统版本,安全加固配置就行。(感觉修复漏洞比挖漏洞简单多了,大多数无脑打补丁,升级,加固就完事)

3.心脏滴血漏洞(CVE-2014-0160)

心脏滴血(Heartbleed Bug)是流行的OpenSSL密码软件库中的一个严重漏洞,这个漏洞的原理主要涉及到OpenSSL库中的一个叫做"heartbeat"的功能。在正常的通信过程中,客户端和服务器之间会定期发送心跳消息来确认彼此的存活状态。而Heartbleed Bug的漏洞则允许攻击者构造恶意的心跳请求,在请求中设置了一个虚假的数据长度,但实际上并不包含足够的数据。

由于OpenSSL库中的一个编程错误,未对接收到的心跳请求进行正确的验证,导致服务器会接受并返回与所请求长度相符的数据,而不进行有效性检查。这使得攻击者可以利用这个漏洞,通过连续发送恶意心跳请求,从服务器内存中泄露敏感信息。

具体来说,攻击者可以通过发送恶意的心跳请求,请求的长度超过实际传输的数据长度,服务器在返回数据时会自动从内存中读取与请求长度相同的数据并返回给攻击者。因此,攻击者可以通过多次利用这个漏洞,逐渐获取服务器内存中的敏感信息,如私钥、用户名、密码等。

想知道更加具体的可以看下面链接的博主

blog.csdn.net/qq_35686185/article/details/104468439

我觉得这个博主写得挺简单易懂的,还有图,要是网友有更好的发给我学习学习那更好。

想要修复这个漏洞也是经典的打补丁升级,把openssl升级就行了,还可以更换受影响的证书、重新配置和重启服务等。

三.去甲方

第一次去甲方进行漏洞修复,只能说是紧张刺且有自豪感,自豪是自己的技术终于有实战的地方了,紧张是担心自己技术太差拖了同事大佬的后腿,不过毕竟我是实习生,同事大佬应该会大方宽容的体谅我吧。

去了场地后第一件事就是排查有漏洞的ip,具体就是去把每台电脑的ip给记录下来,一台一台排查,就我和同事两个人不知道查了多少台电脑才找出两台有漏洞的电脑出来(其实我以为会更有技术含量的查的,没想到就是单纯一台电脑一台电脑查,果然平平凡凡才是真)

终于把电脑漏洞排查完后就开始了激动人心的修复漏洞环节了,我负责的是一台心脏滴血漏洞的电脑,讲道理只需要把openssl给升级到没有漏洞的版本就行了,讲真我还挺自信的以为秀操作的时候到了,结果电脑一测直接给我搞懵逼了,这个有心脏滴血漏洞的电脑居然没有openssl???

直接给我搞傻掉了,我从cmd里找到环境变量,Windows服务里,找遍了都没有找到openssl或者ssh服务,我甚至怀疑是我的技术问题,只是我太菜了没有找到,一定藏在这个电脑的某个位子而已,我一边百度如何在电脑上查找openssl一边找,头给我搞傻掉了都没找到,没办法就问了我的大佬同事,我们排查了半天才发现这里的电脑都是动态ip,不是静态ip!在cmd里使用ipconfig /all发现了是DHCP,直接一下午白干了

总结

虽然第一天工作感觉没啥进度,但是给我长记性了,有时候不要怀疑自己的技术,可能就单纯的别的问题,一定相信自己啊,还有就是实习的第一天别这么社恐了,去甲方的一天我跟甲方可能没说过超10个字,都是同事在跟甲方沟通,下次一定要好好记住改正,今天的任务结束。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?