CSRF(Cross Site RequestForgery),跨站请求伪造,是利用受害者尚未失效的身份验证信息,诱导其访问其他包含非法、恶意代码的页面,在受害者不知情的情况下向服务器发送请求,完成改密、转账等行为。跨站请求伪造是一种十分危险的Web安全攻击,利用的是网站对用户浏览器的信任,通常攻击者会通过电子邮件、聊天工具或者论坛来发送链接。如果使用不可见的img标签(宽高为0或者display: none)可以在受害者不点击链接的情况下自动发出HTTP请求,因为浏览器不会判断img的src属性是否指向一个无害的图片,并且图片和表单在同一个主机域中。

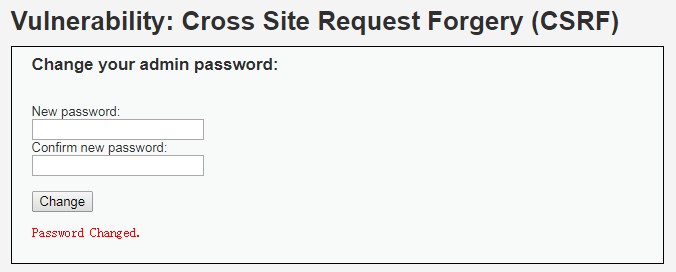

LOW级别

登录系统后在浏览器地址栏中输入

http://<ip address>:<port>/DVWA-master/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change,便可以完成改密行为,还可以通过短网址来蒙蔽受害者的双眼。

代码

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res

本文详细介绍了DVWA中的跨站请求伪造(CSRF)漏洞,从LOW到Impossible四个级别,阐述了攻击者如何利用受害者的身份验证信息,以及各级别的防护措施。LOW级别仅检查密码一致,Medium级别尝试通过HTTP_REFERER防御,但可被绕过,High级别引入了token机制,而Impossible级别结合PDO和旧密码验证,显著提升了安全性。

本文详细介绍了DVWA中的跨站请求伪造(CSRF)漏洞,从LOW到Impossible四个级别,阐述了攻击者如何利用受害者的身份验证信息,以及各级别的防护措施。LOW级别仅检查密码一致,Medium级别尝试通过HTTP_REFERER防御,但可被绕过,High级别引入了token机制,而Impossible级别结合PDO和旧密码验证,显著提升了安全性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

476

476

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?