ACL与限定某个ip或者协议与端口的通行(路由器上的限行)

1、实际上有四种分类:

基础标识范围 2000-2999

对源IP地址进行匹配,定义我的源 ,运用最广泛

高级标识范围 3000-3999

除了对源IP 目的TP 源端口 目的端口 协议 都可以制定规则,内容更加丰富,内容更加精准

二层ACL 4000-4999

对数据链路层,源MAC 目的MAC 数据帧 进行过滤

自定义 ACL

官方给的范围是5000-5999 运用名称标识

配置指令

[r1]acl 2000 //设置acl表

[r1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

[r1-acl-basic-2000]rule permit source 192.168.20.0 0.0.0.255

[r1]acl 3000 //可不设定

[r1-acl-adv-3000]rule permit ip source 50.0.0.0 0.0.0.255 //可不设定

[r1-acl-adv-3000]q //可不设定

[r1]int g0/0/1

[r1-GigabitEthernet0/0/1]nat server protocol tcp global 50.0.0.10 80 inside 192.168.20.1 80

[r1-GigabitEthernet0/0/1]nat outbound 2000

2、通配符

通配符是一个32比特长度的数值,用于指示IP地址中,用0表示哪些比特位需要严 格匹配,用1哪些比特位则无所谓。

3、NAT帮助不同网段的通信(穿衣服的过程)(路由器上的包装公司)

静态 NAT ( Static NAT )( 一对一 )。将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一直不变的

动态地址 NAT ( Pooled NAT )(多对多)。将内部网络的私有 IP 地址转换为公用 IP 地址时,IP 地址是不确定,随机的,基于地址池来进行公有地址和私有地址的转换

网络地址端口转换 NAPT(Network Address Port Translation)(Port-Level NAT)( 多对一 )。改变外出数据包的源端口并进行端口转换,采用端口多路复用方式。网络地址端口转换NAPT允许多个内部地址映射到同-个公有地址的不同端口

Easy ip

Easy IP允许将多个内部地址映射到网关出接口地址上的不同端口.

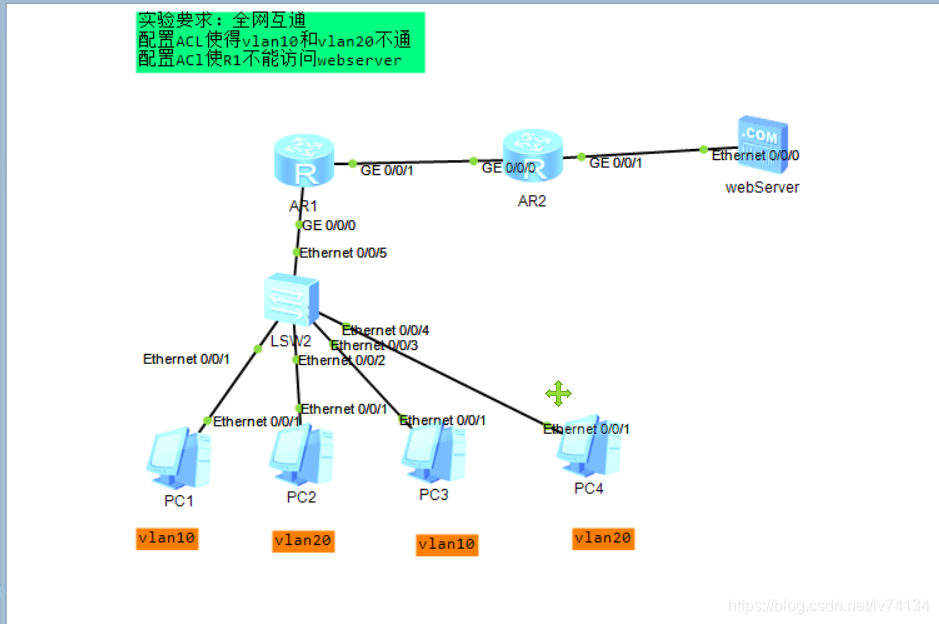

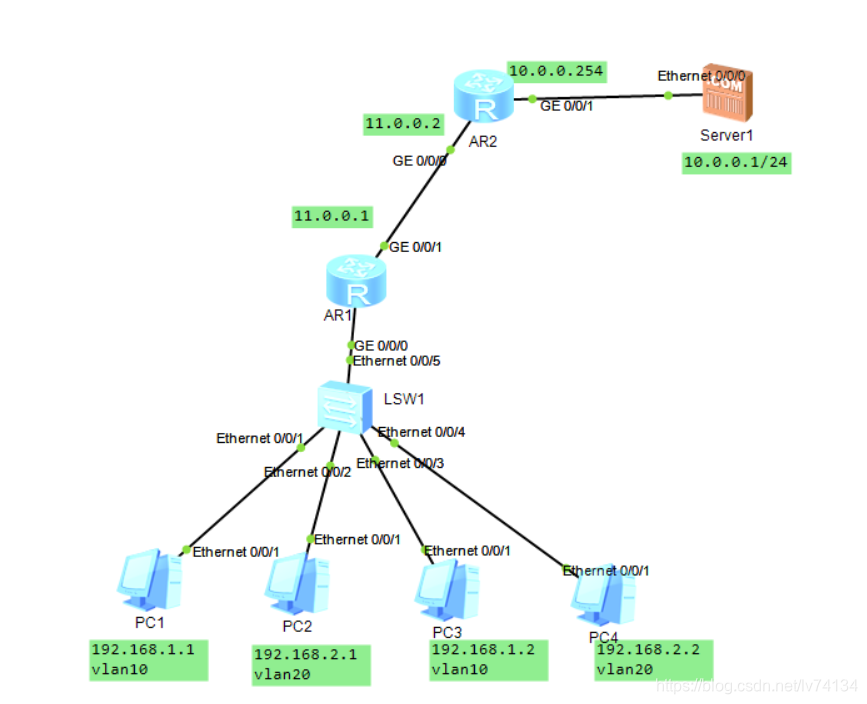

(1)如图,对各个主机和路由器的端口进行设置

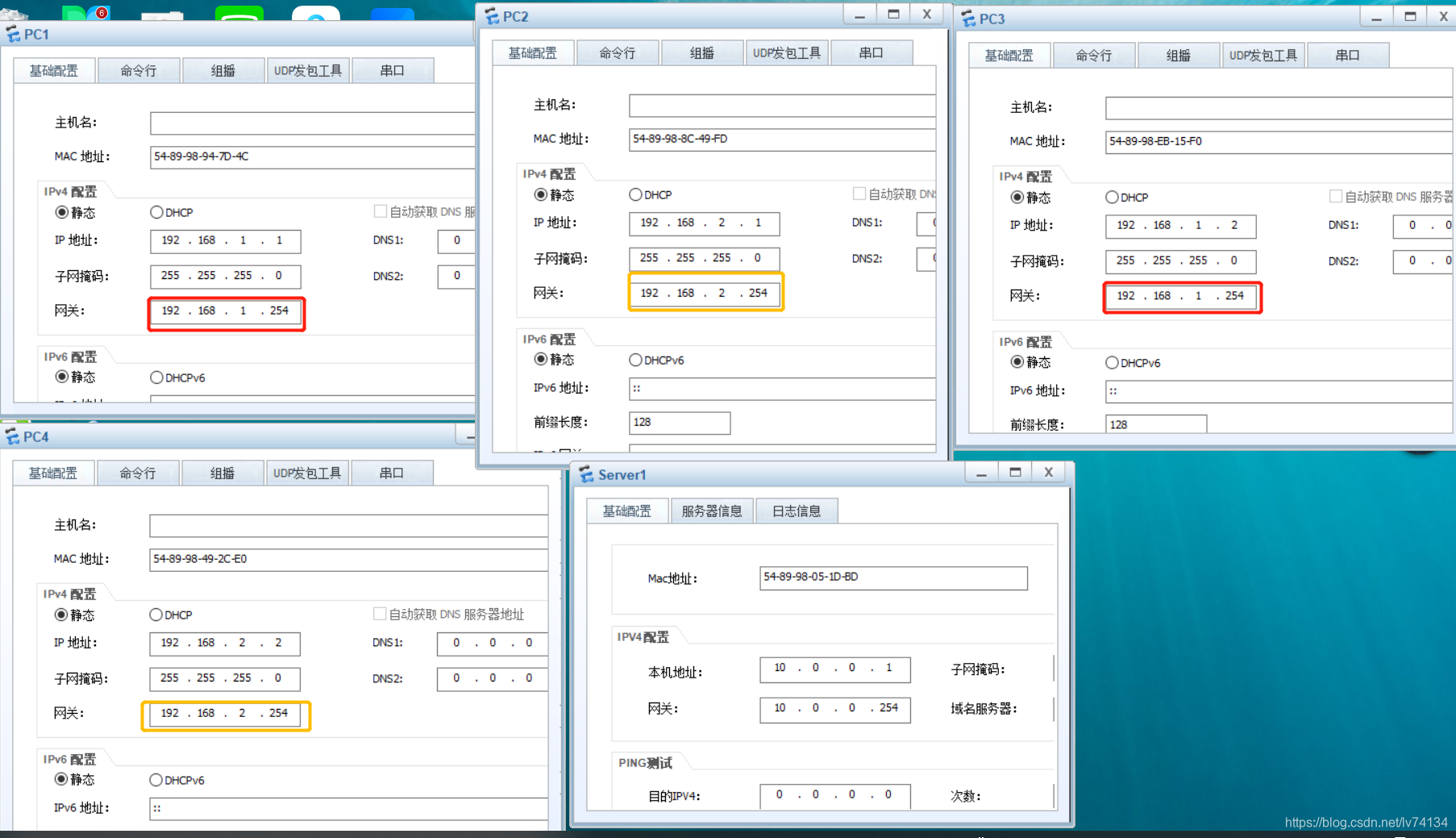

1、对主机进行设置

2、对交换机和路由器进行配置

sw

[sw]vlan batch 10 20

[sw]int e0/0/1

[sw-Ethernet0/0/1]p l a

[sw-Ethernet0/0/1]p d v 10

[sw]int e0/0/2

[sw-Ethernet0/0/2]p l a

[sw-Ethernet0/0/2]p d v 20

[sw-Ethernet0/0/2]int e0/0/3

[sw-Ethernet0/0/3]p l a

[sw-Ethernet0/0/3]p d v 10

[sw-Ethernet0/0/3]int e0/0/4

[sw-Ethernet0/0/4]p l a

[sw-Ethernet0/0/4]p d v 20

[sw-Ethernet0/0/4]int g0/0/5p

[sw-Ethernet0/0/5]p d t #trunk掉e0/0/5

[sw-Ethernet0/0/5]p t a v a

R1设置为单臂路由,且设置静态路由表

[R1]int g0/0/0.1

[R1-GigabitEthernet0/0/0.1]ip add 192.168.1.254 24

[R1-GigabitEthernet0/0/0.1]d t v 10 #去掉标签10

[R1-GigabitEthernet0/0/0.1]a b e #允许广播

[R1-GigabitEthernet0/0/0.1]int g0/0/0/0.2

[R1-GigabitEthernet0/0/0.2]ip 192.168.2.254 24

[R1-GigabitEthernet0/0/0.1]d t v 10 #去掉标签10

[R1-GigabitEthernet0/0/0.1]a b e #允许广播

[R1]ip route-static 10.0.0.0 24 11.0.0.2

R2进行设置默认路由

[R2]ip route-static 0.0.0.0 0 11.0.0.1

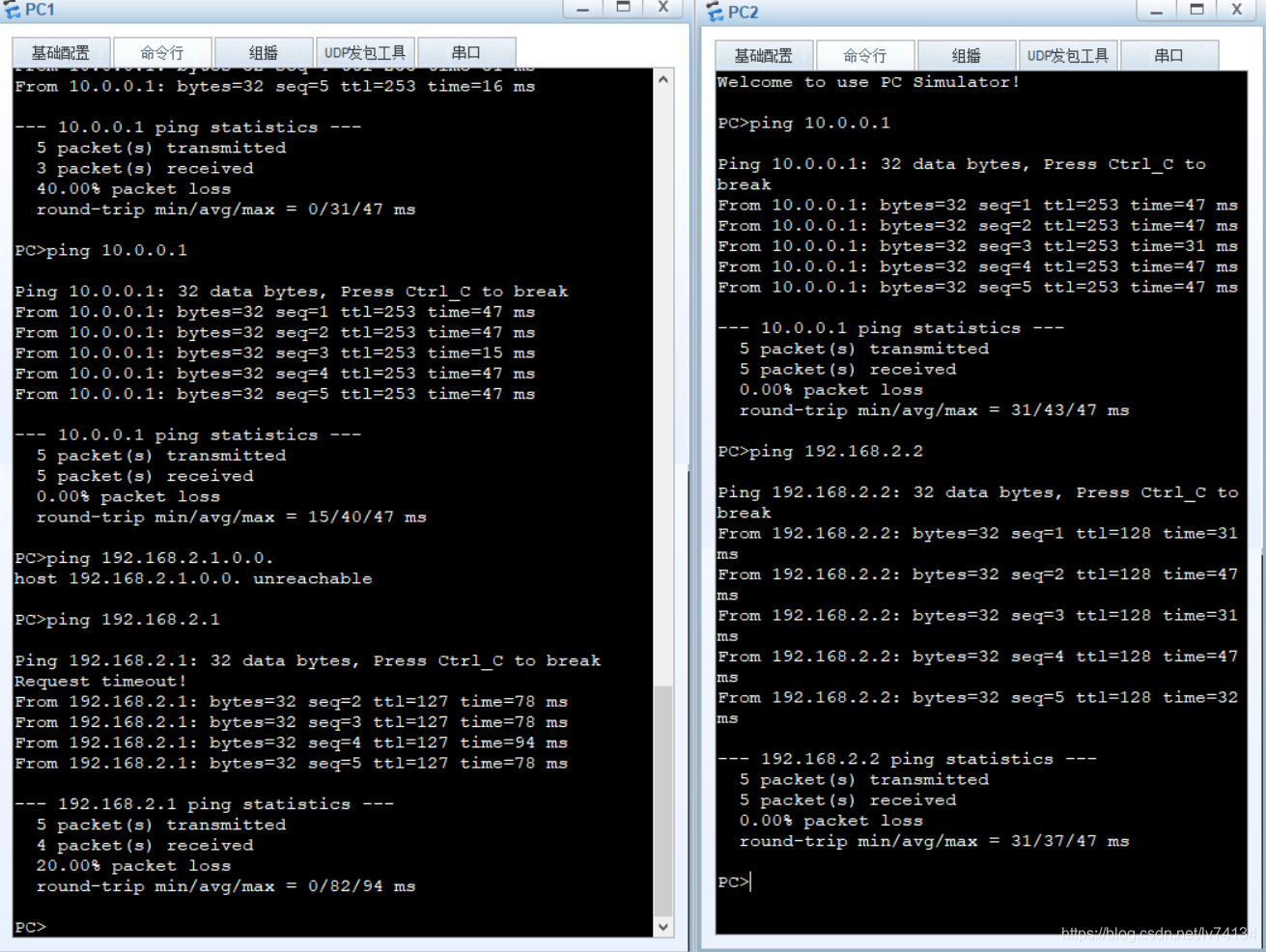

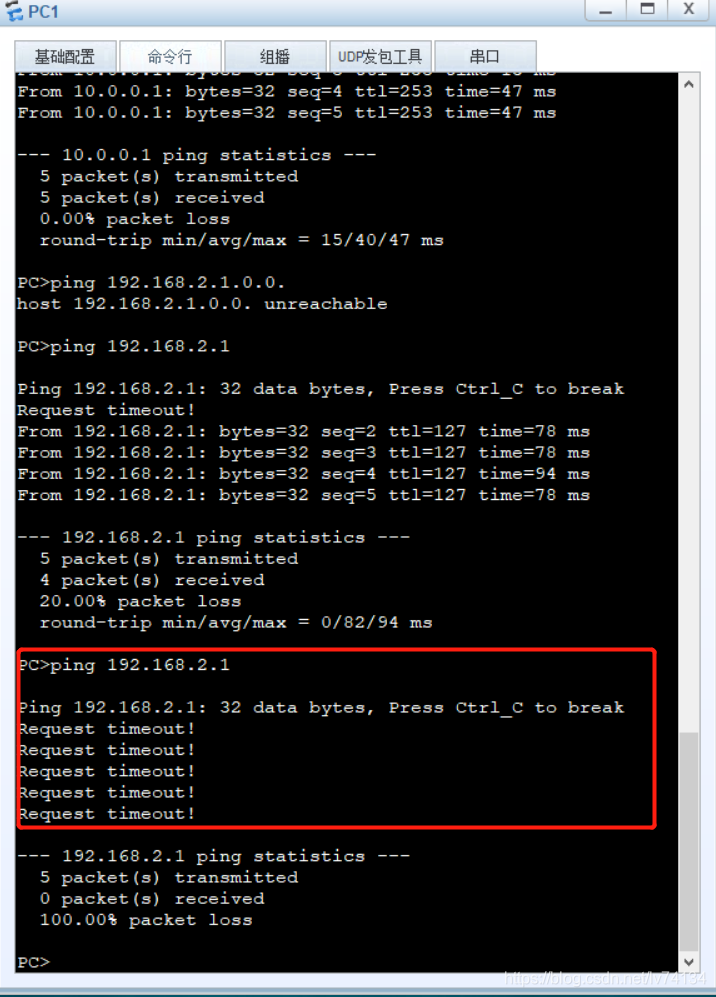

如图可以全网互通,解决一个要求。

(2)配置ACL使得vlan10和vlan20 不通

[R1]int g0/0/0.2 #进入虚拟子接口g0/0/0.2中

[R1-GigabitEthernet0/0/0.2]acl 2000

[Huawei-acl-basic-2000]rule deny source 192.168.1.0 0.0.0.255

[R1]int g0/0/0.2 #重新进入子接口

[R1-GigabitEthernet0/0/0.2]traffic-filter outbound acl 2000

(3)配置ACL是R1不能访问websever

设置loopback,赋予ip 12.0.0.1 /24

[R1]int LoopBack 0

[R1-LoopBack0]ip add 12.0.0.1 24

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]acl 2001

[R1-acl-basic-2001]rule deny source 12.0.0.1 0.0.0.0

[R1-acl-basic-2001]q

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 2001

7502

7502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?