2022年职业院校技能大赛

“网络搭建与应用”赛项

竞赛试题

竞赛说明

一、竞赛内容分布

“网络搭建与应用”竞赛共分三个部分,其中:

第一部分:网络搭建及安全部署项目(500分)a

第二部分:服务器配置及应用项目(480分)

第三部分:职业规范与素养(20分)

二、竞赛注意事项

1. 禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2. 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件及文档清单、材料清单是否齐全,计算机设备是否能正常使用。

3. 请选手仔细阅读赛卷,按照要求完成各项操作。

4. 操作过程中,需要及时保存设备配置。

5. 比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和提交文档为最终结果。

6. 比赛完成后,禁止将比赛所用的所有物品(包括赛卷)带离赛场。

7. 禁止在纸质资料、比赛设备和电脑桌上作任何与竞赛无关的标记,如违反规定,可视为0分。

8. 与比赛相关的软件和需要完成的报告单在物理机的D:\soft文件夹中。

9. 请在物理机PC1桌面上新建“XX”(XX为赛位号)文件夹,作为选手提交竞赛结果的目录,保存选手生成的所有文档。全部自动生成的结果性文件和项目实施总结报告的保存位置必须正确,否则涉及到的所有操作分值记为0分。

网络搭建及安全部署项目(500分)

【说明】

1.请根据物理机“D:\soft\网络搭建及安全部署竞赛报告单.docx”的要求生成文档,将生成的文档复制到选手目录。

2.收集防火墙信息时,需要先调整SecureCRT软件字符编号为:UTF-8,否则收集的命令行中文信息会显示乱码。

项目简介

2021年疫情过后,公司计划继续开展之前定下的战略规划。在党及集团高层领导下,下半年公司规模恢复快速发展,业务数据量和公司访问量增长巨大。为了更好管理数据,提供服务,集团决定把公司大部分对外业务放在运营商托管机房。集团、分公司及运营商托管机房的网络结构详见网络拓扑图。其中一台CS6200交换机编号为SW-3,用于实现分公司业务终端高速接入;两台CS6200交换机作为集团的核心交换机;两台DCFW-1800分别作为集团、运营商托管机房的防火墙;一台DCR-2855路由器编号为RT-1,作为集团的核心路由器;另一台DCR-2855路由器编号为RT-2,作为分公司路由器;一台DCWS-6028作为全集团内无线AP统一集中控制器,编号为AC,通过与WL8200-I2高性能企业级AP配合实现分公司无线覆盖。

请注意:在此典型互联网应用网络架构中,作为IT网络系统管理及运维人员,请根据拓扑构建完整的系统环境,使整体网络架构具有良好的稳定性、安全性、可扩展性。请完成所有服务配置后,从客户端进行测试,确保能正常访问到相应应用。

拓扑结构图

网络设备IP地址分配表

| 设备名称 | 设备接口 | IP地址 |

| SW-Core | Loopback1 | 10.30.255.1/32 |

| Vlan10 | 10.30.10.126/26 | |

| Vlan20 | 10.30.10.254/25 | |

| Vlan30 | 10.30.10.62/27 | |

| Vlan40 | 10.30.10.30/28 | |

| Vlan1000 | 10.30.225.1/30 | |

| Vlan1001 | 10.30.225.5/30 | |

| SW-2模拟 Internet交换机 | Vlan4091 | 202.11.33.26/29 |

| Vlan4092 | 113.137.56.229/30 | |

| Vlan4093 | 221.11.67.1/30 | |

| Vlan4094 | 221.11.67.25/29 | |

| SW-3 | Vlan1000 | 172.30.225.1/30 |

| Vlan10 | 172.16.10.1/24 | |

| Vlan20 | 172.16.20.1/24 | |

| RT-1 | Loopback1 | 10.30.255.2/32 |

| Tunnle1 | 1.1.1.1/30 | |

| G0/0 | 10.30.225.10/30 | |

| G0/1 | 221.11.67.2/30 | |

| S1/0-1 | 10.100.100.1/30 | |

| RT-2 | Loopback1 | 10.30.255.3/32 |

| Tunnle1 | 1.1.1.2/30 | |

| G0/0 | 221.11.67.26/30 | |

| G0/1 | 172.30.225.2/30 | |

| G0/2 | 172.16.30.5/30 | |

| G0/2.11 | Vlan11:172.16.11.1/24 | |

| G0/2.21 | Vlan21:172.16.21.1/24 | |

| S1/0-1 | 10.100.100.2/30 | |

| FW-1 | Loopback1(Trust) | 10.30.255.4/32 |

| E0/1(Untrust) | 202.11.33.25/29 | |

| E0/2(Trust) | 10.30.225.9/30 | |

| E0/3(Trust) | 10.30.225.2/30 | |

| E0/4(Trust) | ||

| FW-2 | Tunnle2(Trust) | 192.168.255.1/24 |

| E0/1(Untrust) | 113.137.56.230/30 | |

| E0/4(Trust) | 192.168.100.1/24 | |

| E0/5.60 | 10.10.60.254/24 | |

| E0/5.70 | 10.10.70.254/24 | |

| AC | Loopback1 | 10.30.255.5/32 |

| Vlan1001 | 10.30.225.6/30 | |

| AP | ETH0 | 172.16.30.6/30 |

| PC-1 | NIC | 10.30.10.130/26 |

| PC-2 | NIC | 172.16.10.130/24 |

一、 线缆制作

(一) 制作网络线缆,插入相应设备的相关端口。

二、 交换配置与调试

(一) 公司计划使用VLSM技术为公司总部各部门划分相应IP地址段;现公司研发部97人、营销部56人、行政部16人、财务部10人;请使用10.30.10.0/24网段根据研发、营销、行政、财务每部门人数依次进行子网划分,使IP地址浪费最少,使用每个子网最后一个可用地址作为本子网的网关。

网段:10.30.10.0/24

营销部(VLAN10):10.30.10.64/26 255.255.255.192 10.30.10.65-126

研发部(VLAN20):10.30.10.128/25 255.255.255.128 10.30.10.129-254

行政部(VLAN30):10.30.10.32/27 255.255.255.224 10.30.10.33-62

财务部(VLAN40):10.30.10.16/28 255.255.255.240 10.30.10.17-30

(二) SW-1和SW-2通过VSF物理端口连接起来形成一台虚拟的逻辑设备SW-Core。用户对这台虚拟设备进行管理,从而来实现对虚拟设备中所有物理设备的管理。两台设备VSF逻辑域为5;其中SW-1的成员编号为1,优先级为32,SW-2的成员编号为2,优先级为10。为确保两台核心交换机VSF链路冗余,在两台设备之间建立两个vsf port-group,group1绑定27端口,group2绑定28端口。对逻辑设备SW-Core启用VSF自动合并功能。

SW-1: !! switch convert mode vsf #交换机模式设置为

VSF vsf domain 5 #VSF逻辑域为5

vsf member 1 #VSF成员编号为1

vsf priority 32 #VSF优先级

vsf port-group 1 #VSF组

vsf port-group Interface Ethernet1/0/27 #在组里绑定接口 !

vsf port-group 2 #VSF组

vsf port-group Interface Ethernet1/0/28 #在组里绑定接口 !

vsf auto-merge enable #VSF自动合并功能 !!

SW-2: !! switch convert mode vsf #交换机模式设置为VSF

vsf domain 5 #VSF逻辑域为5

vsf member 2 #VSF成员编号为2

vsf priority 10 #VSF优先级 vsf port-group 1 #VSF组

vsf port-group Interface Ethernet1/0/27 #在组里绑定接口 !

vsf port-group 2 #VSF组

vsf port-group Interface Ethernet1/0/28 #在组里绑定接口 !

vsf auto-merge enable #VSF自动合并功能 !!

(三) 在SW-1和SW-2之间采用LACP MAD分裂检测功能,通过集团核心交换机与集团接入交换机(AC作为接入交换机使用)互联接口设置LACP MAD功能相关配置来实现监控两台核心设备的VSF状态并同时每隔3s进行快速检测。

SW-Core: SW-Core(config)#int port-channel 2 SW-Core(config-if-port-channel2)#vsf mad lacp enable SW-Core(config)#interface e1/0/24;2/0/24 SW-Core(config-if-port-range)#lacp timeout short

(四) 为了减少广播,需要根据题目要求规划并配置Vlan。具体要求如下:

1. 配置合理,在下表中交换机互联链路上不允许不必要Vlan的数据流通过,包括不允许Vlan 1;

2. 根据下述表格中心系,在相应交换机上完成Vlan配置和端口分配;

| 设备 | Vlan编号 | Vlan名称 | 端口 | 说明 |

| SW-Core | Vlan10 | YX | E1/0/3-4 | 营销部 |

| Vlan20 | YF | E1/0/5-6 | 研发部 | |

| Vlan30 | XZ | E1/0/7-8 | 行政部 | |

| Vlan40 | CW | E1/0/9-10 | 财务部 | |

| AC | Vlan10 | YX | E1/0/3-4 | 营销部 |

| Vlan20 | YF | E1/0/5-6 | 研发部 | |

| Vlan30 | XZ | E1/0/7-8 | 行政部 | |

| Vlan40 | CW | E1/0/9-10 | 财务部 | |

| SW-3 | Vlan10 | FB-YX | E1/0/3-4 | 营销部 |

| Vlan20 | FB-YF | E1/0/5-6 | 研发部 |

(五) 把SW-Core与FW-1归属于同一设备的接口捆绑成一个逻辑接口,编号为1,SW-Core为主动端,FW-1为被动端。SW-3的E1/0/3和E1/0/5配置为Loopback接口。

FW-1: FW-1(config)# interface aggregate1

FW-1(config-if-agg1)# lacp enable

FW-1(config)# interface e0/3

FW-1(config-if-eth0/3)# aggregate aggregate1

FW-1(config)# interface e0/4

FW-1(config-if-eth0/4)# aggregate aggregate1

SW-Core: SW-Core(config)#port-group 1

SW-Core(config)#interface e1/0/1;e2/0/1 SW-Core(config-if-port-range)#port-group 1 mode active SW-Core(config)#interface port-channel 1 SW-Core(config-if-port-channel1)#switchport access vlan 1000

SW-3: SW-3(config)#interface e1/0/3;5 SW-3(config-if-port-range)#loopback #将接口设置成回环接口这样接口不需要接网线也是UP的状态

(六) 已知SNTP Server为202.120.2.101,该服务器时间是国际标准时间,请在所有交换机上配置该功能,保证交换机的时钟和北京时间一致。

SW-Core: SW-Core(config)#sntp server 202.102.2.101

SW-3: SW-3(config)#sntp server 202.102.2.101

(七) 为方便用户日志查询管理,现需要把所有交换机的时间在每年4月第一个星期日23:00到这一年的10月最后一个星期日00:00,实行夏令时,时钟偏移量为2小时,命名为Time。

SW: clock summer-time Time recurring 23:00 first sat apr 00:00 last sun oct 120 夏令时配置,这里使用的是复发,first sat apr为四月第一个星期六,last sun oct为10月最后一个星期日

(八) 防止终端产生MAC地址泛洪攻击,在SW-Core的所有业务端口设置开启端口安全功能,配置端口允许的最大安全MAC数量为20,发生违规阻止后续违规流量通过,关闭端口,恢复时间为3分钟。

SW-Core: ! Interface Ethernet1/0/3

switchport access vlan 10

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/4

switchport access vlan 10

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/5

switchport access vlan 20

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/6

switchport access vlan 20

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/7

switchport access vlan 30

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutd3own recovery 180 !

Interface Ethernet1/0/8

switchport access vlan 30

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/9

switchport access vlan 40

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

Interface Ethernet1/0/10

switchport access vlan 40

switchport port-security

switchport port-security maximum 20

switchport port-security violation shutdown recovery 180 !

(九) 使用相关技术将SW-2模拟为Internet交换机,实现集团与分公司之间Internet路由表与集团内部业务路由表隔离,Internet路由表位于VPN实例名称Internet内。

SW-Core: SW-Core(config)#ip vrf Internet #创建名为Internet的VRF列表 ! interface Vlan4091

ip vrf forwarding Internet

ip address 202.11.33.26 255.255.255.248 !

interface Vlan4092

ip vrf forwarding Internet

ip address 113.137.56.229 255.255.255.252 !

interface Vlan4093

ip vrf forwarding Internet

ip address 221.11.67.1 255.255.255.252 !

interface Vlan4094

ip vrf forwarding Internet

ip address 221.11.67.25 255.255.255.248 ! #在VLAN里绑定VRF时需要注意,如果你先配置IP地址在绑定VRF会导致IP地址失效所以推荐先绑定VRF在设置IP地址。

三、 路由配置与调试

(一) 尽可能加大RT-1与RT-2之间虚拟专线链路带宽,配置Mutlilink PPP捆绑,编号为10。路由器之间采用chap双向认证,RT-1帐号名为JTrouter,密码为2021dcn。RT-2帐号名为FBrouter,密码为2021dcn。

RT-1:

RT-1_config#aaa authentication ppp default local

RT-1_config#username JTrouter password 2021dcn

RT-1_config#interface multilink 10

RT-1_config_m10#ip address 10.100.100.1 255.255.255.252 RT-1_config_m10#ppp multilink

RT-1_config_m10#multilink-group 10

interface Serial 1/0

RT-1_config#interface serial 1/0

RT-1_config_s0/1#encapsulation ppp

RT-1_config_s1/0#ppp multilink

RT-1_config_s1/1#multilink-group 10

interface Serial 1/1

RT-1_config#interface serial 1/1

RT-1_config_s1/1#encapsulation ppp

RT-1_config_s1/1#ppp multilink

RT-1_config_s1/1#multilink-group 10

RT-1_config_s1/1#physical-layer speed 115200 interface Multilink 10 RT-1_config_m10#ppp authentication chap default

RT-1_config_m10#ppp chap hostname FBrouter

RT-1_config_m10#ppp chap password 2021dcn #RT-2上的配置同上,不过需要注意将路由和密码进行更改。

(二) 规划集团内,SW-Core、RT-1、FW-1、AC之间使用OSPF协议组网来实现集团业务互联互通,OSPF进程号为10,具体要求如下:

1. SW-Core与FW-1之间属于骨干区域、SW-Core与AC之间属于普通区域10,FW-1与RT-1之间属于普通区域20,采用各自设备Loopback地址作为Router-id。

2. SW-Core、FW-1、RT-1、AC分别发布自己的环回地址方便日常管理。

SW-Core: ! router ospf 10 network 10.30.255.1/32 area 0 !

FW-1: ! router ospf 10 network 10.30.255.4/32 area 0.0.0.0 !

RT-1: ! router ospf 10 network 10.30.255.2 255.255.255.255 area 20 !

3. 骨干区域启用区域MD5验证,md5密钥为:qywdj@dcn,Key ID为1。

SW-Core: ! router ospf 10

area 0 authentication message-digest #在OSPF配置里开启基于骨干区域的密码认证 !

interface Vlan1000

ip ospf message-digest-key 1 md5 0 qywdj@dcn !

FW-1: ! ip vrouter trust-vr

router ospf 10

router ospf 10 area 0.0.0.0 authentication message-digest !

interface aggregate1

ip ospf message-digest-key 1 md5 0 qywdj@dcn !

4. 要求集团内的研发、营销、行政、财务等部门的网络内不发送协议报文。

Sw-core:

router ospf 10

passive-interface vlan 10

passive-interface vlan 20

passive-interface vlan 30

passive-interface vlan 40

( 三) 同时还规划集团与分公司之间使用BGP协议,进程号分别为:集团是62021,分公司是62022,具体要求如下:

1 . RT-1与RT-2之间通过与Internet的接口互联地址建立GRE隧道,RT-1与RT-2之间分别通过GRE隧道地址和专线互联地址建立邻居关系,在RT-2上宣告分公司营销、研发、无线和无线AP管理路由到BGP中,让RT-1学习到分公司的这些路由。

RT-1: ! interface Tunnel1

ip address 1.1.1.1 255.255.255.252

tunnel source 221.11.67.2

tunnel destination 221.11.67.26 !

router bgp 62021

neighbor 1.1.1.2 remote-as 62022

neighbor 1.1.1.2 update-source Tunnel1

neighbor 10.100.100.2 remote-as 62022 !

RT-2: ! interface Tunnel1

ip address 1.1.1.2 255.255.255.252

tunnel source 221.11.67.26

tunnel destination 221.11.67.2 !

router bgp 62022

network 172.16.10.0/24

network 172.16.11.0/24

network 172.16.20.0/24

network 172.16.21.0/24

network 172.16.30.4/30

neighbor 1.1.1.1 remote-as 62021

neighbor 1.1.1.1 update-source Tunnel1

neighbor 10.100.100.1 remote-as 62021 !

(四) RT-2与SW-3之间通过静态路由协议互联,*通过相关技术实现集团除RT-1以外的设备只能学习到分公司营销、无线和无线AP管理业务路由。

Sw3:

IP route 0.0.0.0/0 172.30.225.2

RT-1:静态路由(sw3上的业务)

IP route 172.16.10.0 255.255.255.0 172.30.225.1

Ip route 172.16.20.0 255.255.255.0 172.30.225.1

RT-1: ! ip access-list standard ospf-bgp

permit 172.16.10.0 255.255.255.0 营销业务网段

permit 172.16.11.0 255.255.255.0 无线业务

permit 172.16.21.0 255.255.255.0

permit 172.16.30.4 255.255.255.252 无线管理

deny any ! 拒绝其他业务

#route-map ospf-bgp 10 permit

match ip address ospf-bgp !

router ospf 10

redistribute bgp 62021 route-map ospf-bgp !

router bgp 62021

redistribute ospf 10 ! #这里有一点需要注意,Route-map和ACL是两种不同的东西需要将acl应用到route-map里面,我就是因为这个搞了好久

四、 广域网配置

说明:为了统一结果,要求源地址和目的地址均使用“IP/掩码”表示,禁止使用地址薄或地址条目表示,"any"和题目中说明的除外,否则按零分处理。

(一) 在FW-1上配置网络地址转换,使集团内所有业务通过FW-1访问Internet,访问公网采用轮询的方式,地址池(名称为NatAddr)为202.11.33.27-29,实现同一源IP会话被映射到同一个公网地址。

FW-1:

在RT-2上配置网络地址转换,使分公司所有业务通过RT-2访问Internet,访问公网采用轮询的方式,地址池(名称为NatAddr)为221.11.67.27-29。运营商托管机房的应用服务都通过转换成为托管机房防火墙外网口地址进行访问Internet,内网地址薄名称为LAN。

RT-2: RT-2_config#ip nat pool NatAddr 221.11.67.27 221.11.67.29 255.255.255.248 rotary #这里最后面的参数为轮询

RT-2_config#ip nat inside source list any pool NatAddr overload #最后的参数为地址复用

RT-2_config_g0/0#ip nat outside

RT-2_config_g0/1#ip nat inside

RT-2_config_g0/2.11#ip nat inside

RT-2_config_g0/2.21#ip nat inside #上面的any是我设置的标准访问控制列表如下: ! ip access-list standard any

permit any !

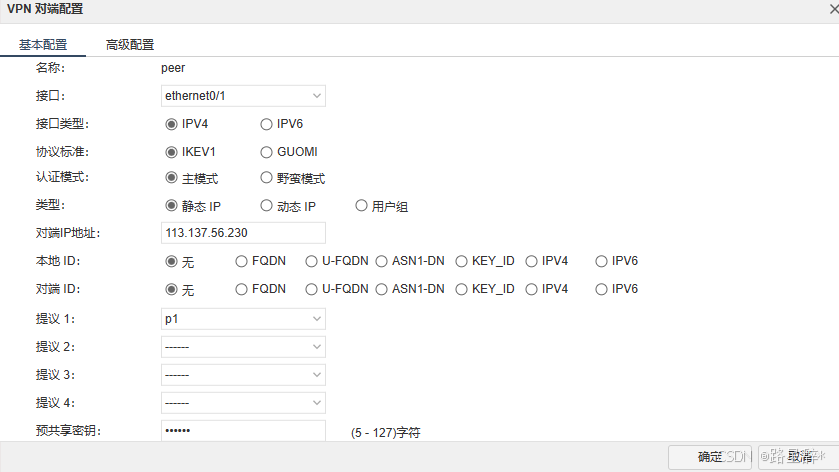

(二) 为保证只允许集团营销业务与分公司营销业务、技术业务访问托管业务应用的安全性,通过FW-1与FW-2的Internet互联地址建立IPSEC隧道,VPN名称为ipsec,使用IKE协商自行设置IPSec安全联盟、交换IPSec密钥,通过策略实现只允许访问托管在运营商机房的10.10.60.12业务应用和本业务应用的网关地址。

Ps:这里需要配置基于静态策略的IPSEC VPN。

FW-1:

1.创建提议

1.

2.配置对端

3.新建ipsec vpn 绑定对端与提议

4.创建隧道口并绑定ipsec

4. 查看连接状态

5.配置策略

6.引用静态路由

FW-1:IP vroute tr

ip route 10.10.60.0/24 tunnel1

ip route 10.10.70.0/24 tunnel1

FW-2:IP vroute tr

ip route 172.16.10.0/24 tunnel1

ip route 172.16.20.0/24 tunnel1

ip route 10.30.10.64/26 tunnel1

FW-2:

FW-2的配置和FW-1一致,但注意第2阶段的配置中的IP地址记得更改。

上面的配置依次配置即可,接下来的策略配置一定要注意,如果出现一点问题的有可能会出现问题。

FW-1的静态策略:

这里需要注意,根据题目需求使用的是IP/掩码然后这里因为IPsec的缘故,使用的是安全连接

这里记得需要点击双向VPN策略,这样就只需要配置一个。

这里如果点了双向VPN策略就会自动产生两条策略,然后策略必须配置在所有策略里最上面,不然无法达到效果。

这里和上面的静态策略一样,需要在最上面。

这里FW-2的配置就不过多展示,自行配置即可。

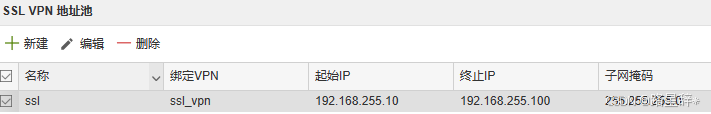

(三) 为了方便维护人员在外远程维护管理托管在外的业务系统,同运营商协商后,在托管机房防火墙上配置SSL VPN,并且通过策略只开放云服务平台的web管理服务和托管下所有业务应用系统远程连接端口指定端口,指定端口如下:Windows的远程桌面和Linux的SSH服务。认证账号为:ywgl,密码:ywgl123。VPN拨入用户的地址范围:192.168.255.0/24,地址池名称为vpnpool。

这里需要配置SSLVPN,在FW-2配置SSLVPN即可

FW-2:

- 配置sslvpn地址池

2.这里tunnel口先把地址配好 在创建好后绑定sslvpn

3.配置sslvpn

Ps:这里因为显示问题,所以在配置的时候记得输入正确的密码

五、 无线配置

(一) 把AC与SW-Core归属于同一设备的接口捆绑成一个逻辑接口,编号为2,SW-Core为主动端,AC为被动端,采用源IP和目的IP进行负载分担。

SW-Core: SW-Core(config)#interface e1/0/24;2/0/24 SW-Core(config-if-port-range)#port-group 2 mode active SW-Core(config-if-port-range)#media-type copper SW-Core(config-if-port-range)#switchport access vlan 1001

AC: AC(config)#interface e1/0/1-2

AC(config-if-port-range)#port-group 2 mode passive

AC(config)#interface port-channel 2 AC(config-if-port-channel2)#switchport access vlan 1001 AC(config-if-port-channel2)#load-balance dst-src-ip

AC(config)# vlan 1;11;21;1001

(二) AC使用Loopback接口地址作为AC管理地址,集团内所有AP都通过手工注册方式实现AP上线被管理。

AP:手工注册进入命令行或Web界面配置

AC: ! wireless no auto-ip-assign

enable

ap authentication none

discovery ip-list 172.16.30.6

static-ip 10.30.255.5 !

(三) 在RT-2上开启DCHP服务,实现分公司无线业务终端可以通过DHCP自动获取IP地址。分公司无线业务分别为:分公司财务Vlan 11与分公司技术Vlan 21,Vlan网关都在RT-2上。2个用户网段对应的DHCP地址池名字分别为FB-11、FB-21,租期为4小时,DNS地址均8.8.8.8。

RT-2: ! ip dhcpd pool FB-11

network 172.16.11.0 255.255.255.0

range 172.16.11.2 172.16.11.254

default-router 172.16.11.1

dns-server 8.8.8.8 lease 0 4 0 !

ip dhcpd pool FB-21

network 172.16.21.0 255.255.255.0

range 172.16.21.2 172.16.21.254

default-router 172.16.21.1

dns-server 8.8.8.8 lease 0 4 0 !

ip dhcpd enable ! #注意:路由器和交换机不同,路由器配置DHCP需要地址地址范围即range,这里是必须要配置的未配置则导致DHCP无法起来。

(四) 配置2个SSID,分别为“DCN-2.4”和“DCN-5.0”。“DCN-2.4”对应业务Vlan 11,使用network 11,用户接入无线网络时需要采用基于WPA-personal加密方式,其口令为“DCN123456”;“DCN-5.0”对应业务Vlan 21,使用network 21,不需要认证但是需要隐藏SSID。要求无线AP通过相关配置来实现,“DCN-5.0”的SSID只使用倒数第一个可用VAP发送5.0G信号。

AC: ! network 11

security mode wpa-personal

ssid DCN-2.4

vlan 11

wpa key encrypted DCN123456 !

network 21

hide-ssid

ssid DCN-5.0

vlan 21 !

(五) 通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10分钟内建立连接5次就不再允许继续连接,两小时后恢复正常。

AC: ! wireless wireless ap anti-flood #启动

wireless ap anti-flood interval 10 #设置AC和AP建立连接的时间

wireless ap anti-flood max-conn-count 5 #设置AC和AP在规定时间内建立的次数 wireless ap anti-flood agetime 120 #设置多长时间后反制表失效 !

(六) 配置所有Radio接口:AP在收到错误帧时,将不再发送ACK帧;打开AP组播广播突发限制功能;开启Radio的自动信道调整,每天上午10:00触发信道调整功能。

AC: !

ap profile 1

radio 1

incorrect-frame-no-ack #AP在收到错误帧时,将不再发送ACK帧;

ap profile 1

radio 1

rate-limit #打开AP组播广播突发限制功能;

开启自动信道调整:

Ap profile 1

Radio 1

Channel auto

AC#

wireless channel-plan an start profile 1

wireless channel-plan bgn start profile 1

进入wireless ap profile 1

channel-plan an time 10:00

channel-plan bgn time 10:00 !

六、安全策略配置

(一) FW-1的出口带宽为800Mbps,为集团内研发、营销、行政、财务4个业务网段更加合理使用出口资源,要求出口口带宽小于480Mbps时,每IP上下行最大5Mbps带宽;出口带宽大于720Mbps时,每IP上下行最大2Mbps带宽,规则名称为JT。同时要求在流量变化期间带宽增长速率为2倍,在任何时候都要确保网页访问服务占每IP带宽的40%。

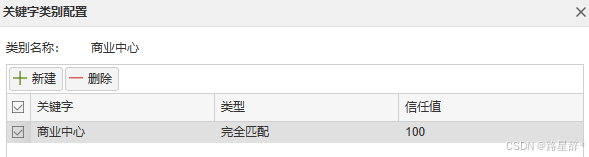

(二) 为防止集团内部收到垃圾邮件,请在防火墙上配置邮箱过滤,规则名称和类别名称均为“商业中心”,过滤含有“商业中心”字样的邮件。

这里配置邮件过滤即可具体配置如下:

FW-1:

1.

2.

(三) 为保证集团Internet出口线路,在FW-1上使用相关技术,通过ping监控外网网关地址,监控对象名称为Track,每隔5S发送探测报文,连续10次收不到监测报文,就认为线路故障,直接关闭外网接口。

这里配置监视即可:

FW-1:

在对象/监测对象

七、 广域网业务选路

(一) 考虑到从集团到分公司共有二条链路,集团与分公司无线网段互访优先在RT-1与RT-2之间Serail口专线转发;集团与分公司有线业务网段互访只允许在RT-1与RT-2以太网专线间转发,同时以太网专线链路还作为集团与分公司无线网段互访备用链路。根据以上需求在相关路由器上进行合理的业务选路配置。具体要求如下:

1. 使用IP前缀列表匹配上述业务数据流;

2. 使用LP属性进行业务选路,只允许使用route-map来改变LP属性、实现路由控制,LP属性可配置的参数数值为:200

RT-1:

RT-1_config#ip prefix-list wx seq 5 permit 172.16.11.0/24 #使用前缀列表设置业务网段

RT-1_config#ip prefix-list wx seq 10 permit 172.16.21.0/24 #使用前缀列表设置业务网段

RT-1_config#ip prefix-list wx seq 5 permit 172.16.30.4/30 #使用前缀列表设置业务网段

RT-1_config#ip prefix-list yx seq 10 permit 172.16.10.0/24 #使用前缀列表设置业务网段

RT-1_config#ip prefix-list yx seq 15 permit 172.16.20.0/24 #设用前缀列表设置业务网段

RT-1_config#route-map tunnel 10 permit #设置路由策略 RT-1_config_route_map#match ip address prefix-list yx #绑定前缀列表 RT-1_config_route_map#set local-preference 200 #更改属性

RT-1_config# route-map tunnel 20 permit

RT-1_config_route_map# match ip address prefix-list wx

RT-1_config#route-map ser 10 permit #设置路由策略 RT-1_config_route_map#match ip address prefix-list wx #绑定前缀列表 RT-1_config_route_map#set local-preference 200 #更改属性 RT-1_config#router bgp 62021 #进入BGP配置模式

RT-1_config_bgp#neighbor 1.1.1.2 route-map tunnel in #应用路由策略 RT-1_config_bgp#neighbor 10.100.100.2 route-map ser in #应用路由策略 RT-1#clear ip bgp * #清理BGP邻居 #这里的备用链路需要特别注意一下,如果不配置可能导致链路无法正常运行。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?