- 题目名MISC Disk

解题思路、相关代码和Flag截图:

010Editor下查看,flag is not here分析a.d.s后二进制,提取出来,发现

01100110

01101100

01100001

01100111

01

11101100

11010001

00010001

01001101

01

11110011

00010110

11100101

11110100

01

00001100

01011100

11011010

11011111

01

第一块出来flag字样,后面拼接放入convert,解出后面字段。

得出flag{4DS_1n_D1sk}

- 题目名MISC FLOW

解题思路、相关代码和Flag截图:

解题思路原理:

1.aircrack-ng ctf.pcap -w mima.txt跑出密码password1

2.airdecap-ng ctf.pcap -e ctf -p password1 ESSID为CTF,输出ctf-dec.pcap

搜索flag得到答案

- 题目名Read flag

解题思路、相关代码和Flag截图:

访问显示;ssrf me with parameter 'url',因此需要构造url=?,通过分析ssrf漏洞发现该服务器对协议没有限制,使用bp爆破,发现可以用file协议。

构造payload:http://47.107.237.27/?url=file:///var/www/html/ssrf/flag

- 题目名MyNote

解题思路、相关代码和Flag截图:

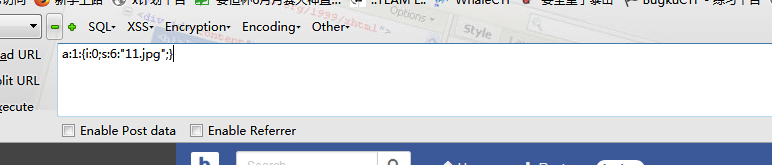

注册登录账号,上传图片,抓包,发现Picture=经过base64解码为反序列化字符串,修改其中的上传图片11.jpg,可以读取到flag

改a:1:{i:0;s:6:"11.jpg";}为a:1:{i:0;s:36:"../../../../../var/www/html/flag.php";},读取flag,转base64提交

得到Base64内容,解密得出来flag

- 题目名web XmeO

解题思路、相关代码和Flag截图:

尝试登录admin 密码admin登录成功,add添加如下payload,点击show出flag

{{ "".__class__.__mro__.__getitem__(2).__subclasses__().pop(59).__init__.func_globals.get('linecache').os.popen('ls /home/XmeO/test.db').read() }}

- 题目名Hidden Write

解题思路、相关代码和Flag截图:

首先使用010editor分离出三张图片,使用zsteg,解出部分flag,https://github.com/zed-0xff/zsteg

在使用BlindWaterMark-master提取盲水印图片,

https://github.com/chishaxie/BlindWaterMark

拼接出flag:hxb2018{b03bca1dbca1662e632ffa5bbefe4a50}

- 题目名Replace

解题思路、相关代码和Flag截图:

发现题目有壳:

使用kali下的upx脱壳工具脱壳

使用IDA打开程序发现关键代码check函数,check函数返回值为1,即可得。

在IDA中找到关键的d1和d2,值为下图。

脚本运行结果如下:

flag{Th1s_1s_Simple_Rep1ac3_Enc0d3}

- 题目名:Common Crypto

解题思路、相关代码和Flag截图:

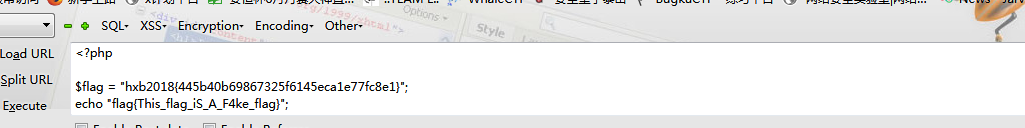

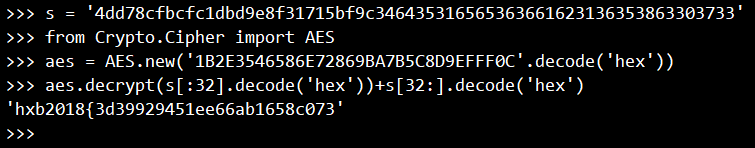

题目需要输入一个flag,然后一个字符串比较验证,动态调试跟进第一个sub_140001000函数,发现里面进行这一些赋值的操作,而且调用了一个数组,发现是一个aes盒,确定是AES加密

发现字符和49f69c38395cde96d6de96d6f4e025484954d6195448def6e2dad677

86e21d5ad比较,可以确定,此段就是我们要找的key,直接解密待比较的字符串的前32个字节即可

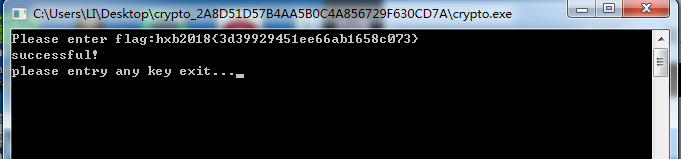

得到flag:hxb2018{3d39929451ee66ab1658c073}放到程序里面验证正确:

- 题目名 code check

首页公告链接:

http://39.108.176.234:49882/news/list.php?id=b3FCRU5iOU9IemZYc1JQSkY0WG5JZz09怀疑存在注入,id有加密

http://39.108.176.234:49882/news/目录下存在:list.zip,里面有id的加密

加密方法为先AES,再两次base64

编写tamper

sqlmap注入得到flag:hxb2018{14ef3bd9a833a50b7ae24bbb0e4d57c8}

330

330

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?