1、实验环境

实验用具包括一台Cisco交换机,一台PC,一根Console 线缆。

2、需求描述

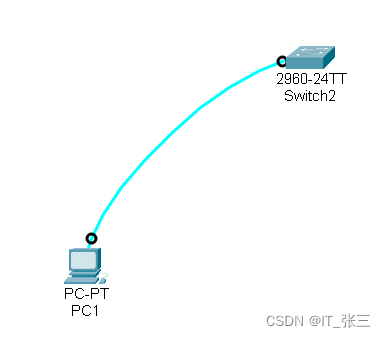

如图5.17所示,实验案例一的配置需求如下。

- 通过PC连接并配置一台Cisco交换机。

- 在交换机的各个配置模式之间切换。

- 将交换机主机的名称改为BDON

3、推荐步骤

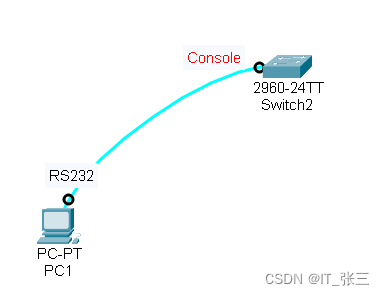

- 通过 Console线缆将PC的COM接口与路由器的Console接口相连并通过SecureCRT 软件配置交换机。

- 将交换机的配置模式切换到“全局模式".顺序为用户模式→特权模式→全局模式。

- 通过配置命令hostname配置主机名称。

4、实验步骤

1、通过Console线连接

电脑通过Console线连接交换机的Console接口

2、在不同模式下切换

BDQN>enable //用户模式下输入enable进入特权模式

BDQN#conf t //特权模式下输入conf t进入全局

BDQN(config)#exit //exit可以返回上层模式3、配置交换机设备名称为S1

BDQN(config)#hostname S1 //全局模式下使用hostname配置设备名称

S1(config)#

1100

1100

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?