拓扑如下:

【1】防火墙的接口IP基本配置:

【2】划分可信区和不可信区:

[FW1]firewall zone trust

[FW1-zone-trust]add int g0/0/1 //把g0/0/1加入可信区

[FW1-zone-trust]add int g0/0/2 //把g0/0/2加入可信区

[FW1-zone-trust]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add int g0/0/3 //把g0/0/3加入不可信区

可见pc1与pc2可以互相ping通,而pc1和pc2无法与pc3 ping通

区域间方向判断:

高优先级-->低优先级用outbound,低优先级-->高优先级用inbound

untrust:5,trust:85,DMZ:50,local:100

【3】区域间:实现pc1 ping通pc3

[FW1]policy interzone trust untrust outbound

[FW1-policy-interzone-trust-untrust-outbound]policy 1

[FW1-policy-interzone-trust-untrust-outbound-1]policy source 10.1.1.1 0

[FW1-policy-interzone-trust-untrust-outbound-1]policy destination 10.1.3.1 0

[FW1-policy-interzone-trust-untrust-outbound-1]policy service service-set icmp //设置icmp服务

[FW1-policy-interzone-trust-untrust-outbound-1]action permit

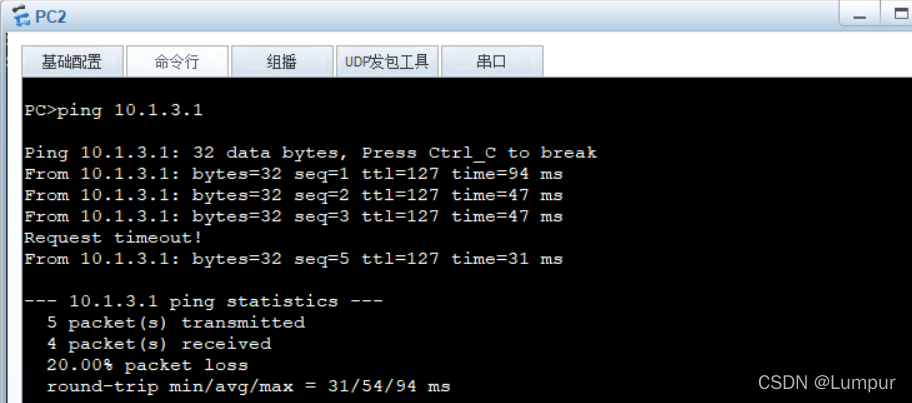

【4】区域间:pc2 ping通pc3

[FW1-policy-interzone-trust-untrust-outbound]policy 2

[FW1-policy-interzone-trust-untrust-outbound-2]policy source 10.1.2.1 0

[FW1-policy-interzone-trust-untrust-outbound-2]policy destination 10.1.3.1 0

[FW1-policy-interzone-trust-untrust-outbound-2]policy service service-set icmp //设置icmp服务

[FW1-policy-interzone-trust-untrust-outbound-2]action permit

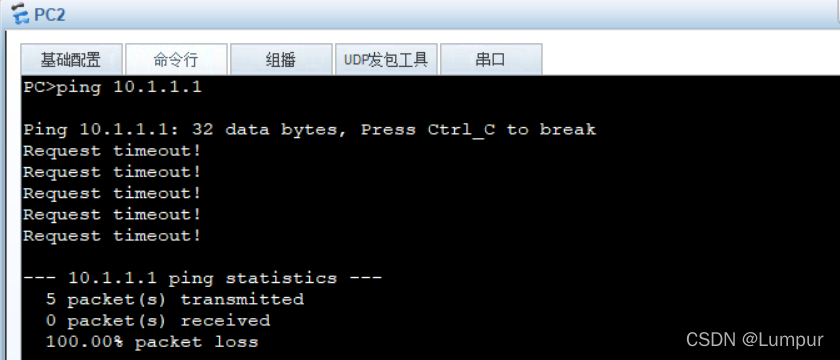

【5】区域内:pc1 与pc2互不能ping通

[FW1]policy zone trust

[FW1-policy-zone-trust]policy 1

[FW1-policy-zone-trust-1]policy source 10.1.1.1 0

[FW1-policy-zone-trust-1]policy destination 10.1.2.1 0

[FW1-policy-zone-trust-1]policy service service-set icmp

[FW1-policy-zone-trust-1]action deny

[FW1-policy-zone-trust-1]quit

[FW1-policy-zone-trust]policy 2

[FW1-policy-zone-trust-2]policy source 10.1.2.1 0

[FW1-policy-zone-trust-2]policy destination 10.1.1.1 0

[FW1-policy-zone-trust-2]policy service service-set icmp

[FW1-policy-zone-trust-2]action deny

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?