实验环境:windows sesrver 2003,asp环境

1.iss服务器的搭建

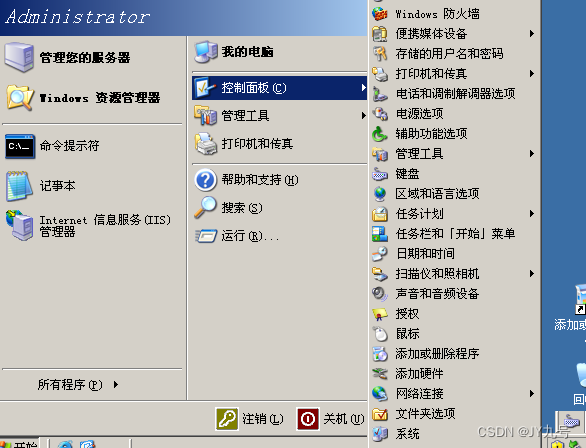

(1).点击开始->控制面板->添加或删除程序

(2)点击添加或删除程序

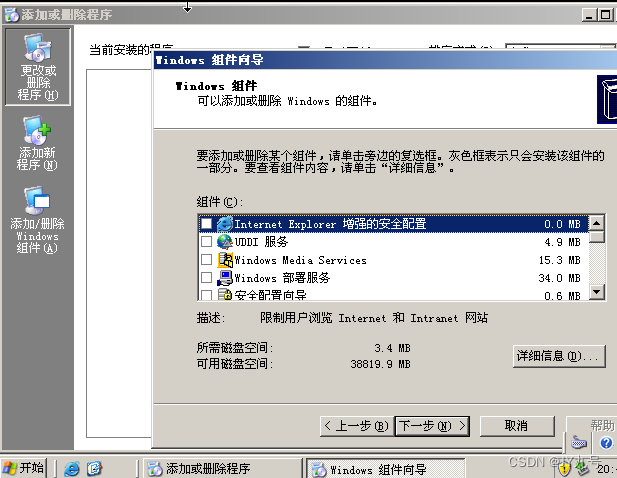

(3)点击应用程序服务器->点击详细信息,点击确定完成配置。

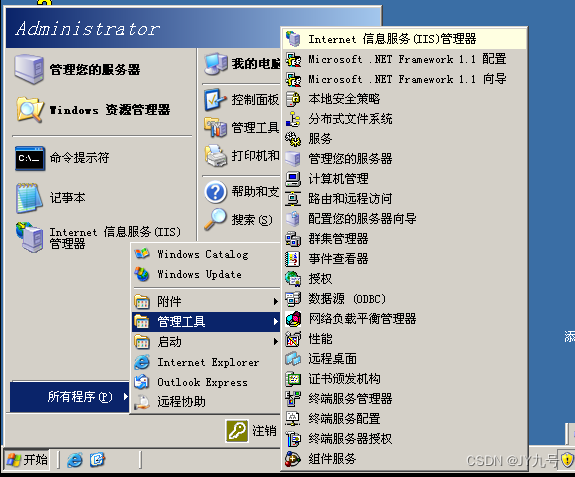

(4).点击开始->所有程序->管理工具->iis管理器工具,进入管理iis服务器页面

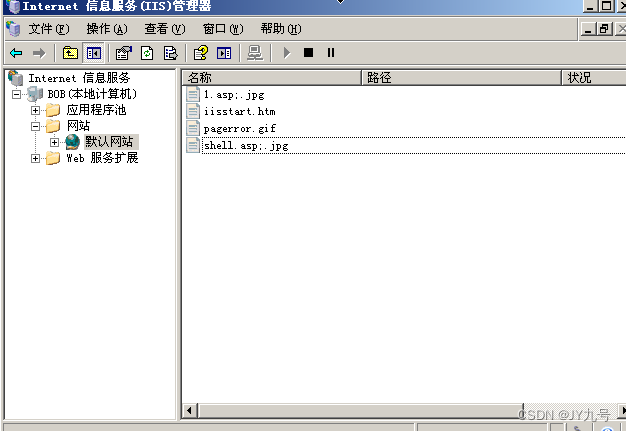

(5)进入网站首页,查看是否成功配置web站点

2.目录解析漏洞

iis6.0存在目录执行漏洞,当目录为*.asp结尾的文件,其文件夹内部的文件都按照asp进行执行。即:a.asp/b.jpg,会执行b.asp。

所以我们可以构造asp木马,修改其文件后缀为jpg,则其仍然可以执行一句话木马。

(1)在其目录下新建.asp目录。

(2)在文件夹内添加内容为asp木马的jpg文件

(3)进入站点的该目录下,成功执行。

(4)使用蚁剑进行连接

(5)成功连接

3.文件解析漏洞

原理:iis6.0存在文件截断,当输入1.asp;.jpg,服务器会自动截断;符号之后的内容,所以能够执行asp文件

(1)在目录下添加1.asp;.jpg文件

(2)进入该站点路径,成功执行

(3)通过蚁剑来连接

(4)成功连接

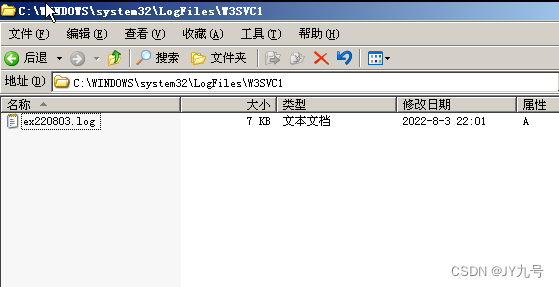

4.服务器日志存放位置

iis6.0:windows/system32/logfiles,能够看到大量的.log文件

6134

6134

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?