nmap软件是一款强大的扫描工具

nmap的基本用法:

- namp 【扫描类型】 【选项】 【扫描目标…】

常用的扫描类型:

- sS :TCP,SYN扫描(半开)

- sT : TCP连接扫描(全开 )

- sU : UDP扫描

- sP: ICMP扫描

- A :目标系统全面分析

[root@host50 ~]# nmap -sP 192.168.4.12 #测试通信(可以是多个主机,中间逗号间隔)

Starting Nmap 6.40 ( http://nmap.org ) at 2020-07-16 21:04 CST

Nmap scan report for node2 (192.168.4.12)

Host is up (0.00028s latency).

MAC Address: 52:54:00:31:27:74 (QEMU Virtual NIC)

Nmap done: 1 IP address (1 host up) scanned in 0.09 seconds #(1 host up)表示可以ping通

[root@host50 ~]# nmap 127.0.0.1 #扫描本机开了什么端口,默认TCP扫描

Starting Nmap 6.40 ( http://nmap.org ) at 2020-07-16 21:22 CST

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000014s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

22/tcp open ssh

3306/tcp open mysql

Nmap done: 1 IP address (1 host up) scanned in 0.09 seconds

[root@host50 ~]# nmap -p 1-65535 192.168.4.12 # -p选项扫描指定端口,一个或多个

Starting Nmap 6.40 ( http://nmap.org ) at 2020-07-16 22:01 CST

Nmap scan report for node2 (192.168.4.12)

Host is up (0.00030s latency).

Not shown: 65532 closed ports

PORT STATE SERVICE

22/tcp open ssh

6789/tcp open ibm-db2-admin

6800/tcp open unknown

MAC Address: 52:54:00:31:27:74 (QEMU Virtual NIC)

Nmap done: 1 IP address (1 host up) scanned in 1.41 seconds

[root@host50 ~]# nmap -sT 192.168.4.12 #全开扫描

全开扫描表示执行完三次握手

[root@host50 ~]# nmap -sS 192.168.4.12 #半开扫描

半开扫描意思就是,客户端向服务器请求连接,当服务器给与回应时,客户端又不响应服务器。这就是典型的DDOS攻击

nmap --help 和 man namp 可以查找帮助

编写nmap脚本测试在线主机

[root@host50 ~]# cat ping.sh

#!/bin/bash

yum -y install nmap > /dev/null

read -p "输入整个网段例如104.233.105.0/24:" ip

nmap -n -sP $ip > /root/ping.test # -n表示不做主机名解析

num=$(cat /root/ping.test | tail -1 | awk '{print $3}')

setup=$(cat /root/ping.test | tail -1 | awk '{print $6}')

echo "扫描到$num个IP"

echo "有$setup个可以通信"

rm -rf /root/ping.test

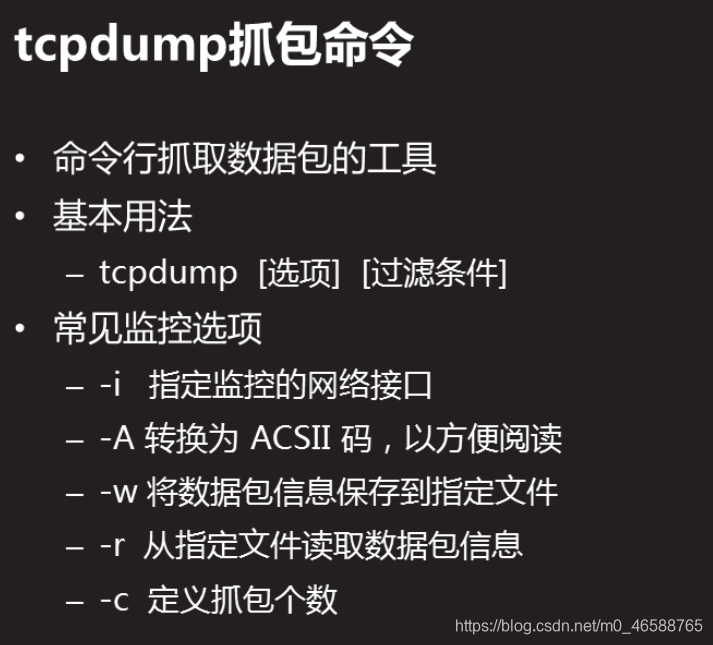

tcpdump抓包

示例:

[root@host50 ~]# tcpdump -i eth0 #抓取经过eth0上的数据包

[root@host50 ~]# tcpdump -i eth0 -c 2 # -c 2 表示抓只抓两个包

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes #EN10MB表示网卡速度

23:11:10.618249 IP host50.ssh > 192.168.4.254.51990: Flags [P.], seq 4243925570:4243925758, ack 3202191461, win 295, options [nop,nop,TS val 45484860 ecr 45741396], length 188

23:11:10.623977 IP 192.168.4.254.51990 > host50.ssh: Flags [.], ack 188, win 1424, options [nop,nop,TS val 45741496 ecr 45484860], length 0

[root@host50 ~]# tcpdump -i eth0 -c 2 -w a.test # -w 将抓到的信息写入文件

[root@host50 ~]# tcpdump -r a.test #-r 读取抓获的数据包

示例:

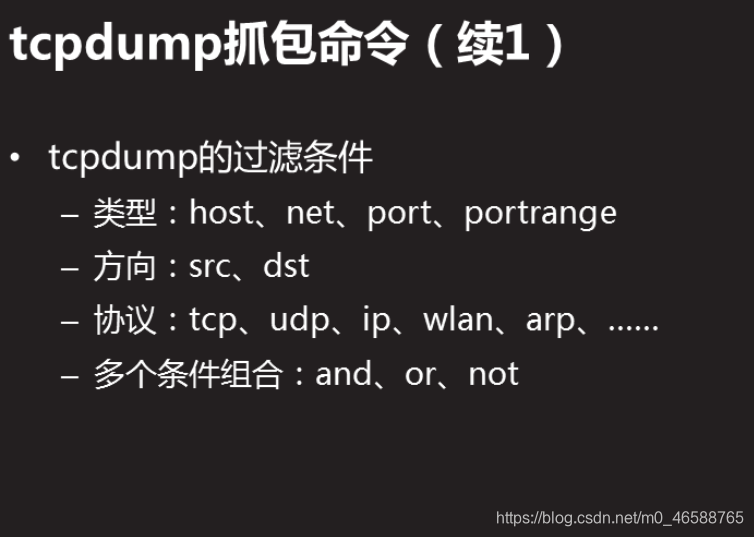

**抓取指定协议的数据包**

[root@host50 ~]# tcpdump -i eth0 icmp #抓取经过eth0的icmp协议的数据包

另外打开一个虚拟机ping host50主机

[root@node2 ~]# ping -c 1 192.168.4.50

这时host 50主机就可以抓到相应的ping包

[root@host50 ~]# tcpdump -i eth0 icmp

tcpdump: verbose output suppressed, use -v or -vv for full pro tocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

23:27:06.465446 IP node2 > host50: ICMP echo request, id 7227, seq 1, length 64 #node2为源地址,host50为目标地址

23:27:06.465489 IP host50 > node2: ICMP echo reply, id 7227, seq 1, length 64

tcpdump -i 网卡名 什么协议 什么端口(端口范围) and/or 抓源/目标 -c 抓几次 -w 写到哪

tcpdump -i eth0 tcp port 80

tcpdump -i eth0 tcp port 80 and host 192.168.4.5

tcpdump -i eth0 icmp and host 192.168.4.5

tcpdump -i eth0 tcp port 21 or port 80

tcpdump -i eth0 tcp portrange 21-110

tcpdump -i eth0 tcp port 21 and src 192.168.4.5

tcpdump -i eth0 tcp port 80 and net 192.168.4.0/24

tcpdump -A -w ftp.cap tcp port 21 and host 192.168.4.5 抓取访问FTP服务的包,保存位cap文件

tcpdump -i eth0 tcp port 21 and host

8247

8247

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?